ace4e12e954265293f0cfeb386ab4920.ppt

- Количество слайдов: 24

ﻫﻮﺵ ﻣﺼﻨﻮﻋی ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ Sybil ﺩﺭ VANET ﺳیﺪ ﻣﻬﺪی ﺳﺠﺎﺩی

ﻣﺪﻝ ﺳیﺴﺘﻢ ﻣﻌﻤﺎﺭی VANET ﻗﺎﺑﻠیﺖ ﻣﻬﺎﺟﻢ ﺭﻭیﺪﺍﺩ ﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ 2

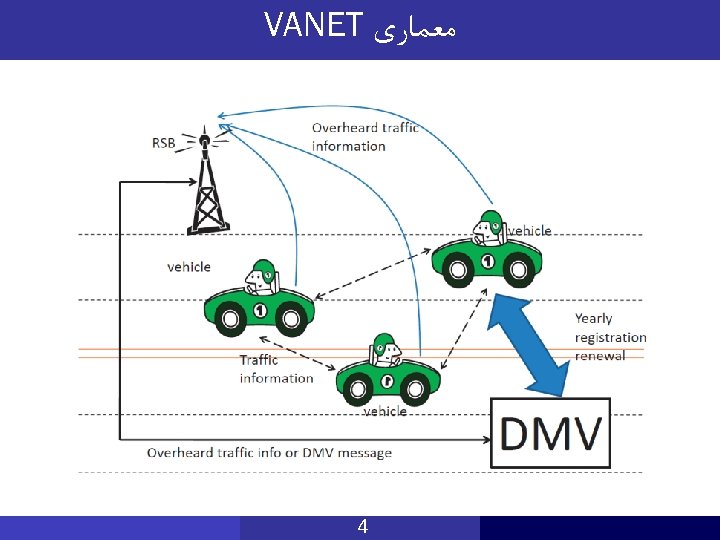

ﻣﻌﻤﺎﺭی VANET (Department of Motor Vehicle) DMV n • ﺍﻃﻼﻋﺎﺕ ﺧﻮﺩﺭﻭﻫﺎ ﺭﺍ ﻧگﻬﺪﺍﺭی ﻣی کﻨﺪ • ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺭﺍ ﺑﻪ ﺧﻮﺩﺭﻭﻫﺎ ﻭﺍگﺬﺍﺭ ﻣی کﻨﺪ • ﻧﻘﺶ ﻣﺮکﺰ ﺻﺪﻭﺭ گﻮﺍﻫی ﺩیﺠیﺘﺎﻝ ﺭﺍ ﺍیﻔﺎ ﻣی کﻨﺪ n ﺧﻮﺩﺭﻭﻫﺎ • ﻋﻨﺎﺻﺮ ﻏیﺮ ﻗﺎﺑﻞ ﺍﻃﻤیﻨﺎﻥ • ﺑﻪ ﺻﻮﺭﺕ چﻨﺪپﺮﺷی ﺑﺎ ﻫﻢ ﺩﺭ ﺍﺭﺗﺒﺎﻃﻨﺪ • ﻣﺒﺎﺩﻟﻪ پیﺎﻡ ﺑﺎ ﺍﺳﺘﻔﺎﺩﻩ ﺍﺯ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺗﺎییﺪ ﺷﺪﻩ ﺗﻮﺳﻂ DMV RSB n ﻫﺎ • ﺩﺭ ﻃﻮﻝ ﺟﺎﺩﻩ پﺮﺍکﻨﺪﻩ ﺷﺪﻩ ﺍﻧﺪ • ﺑﺎ یک ﺷﺒکﻪ ﺑﻪ DMV ﻣﺘﺼﻠﻨﺪ • ﻣﺎﻧیﺘﻮﺭ ﺧﻮﺩﺭﻭﻫﺎ ﻭ گﺰﺍﺭﺵ ﺭﻓﺘﺎﺭﻫﺎی ﻣﺸکﻮک ﺑﻪ DMV ﺭﺍ ﺑﻪ ﻋﻬﺪﻩ ﺩﺍﺭﻧﺪ • ﻣﻤکﻦ ﺍﺳﺖ ﺟﻌﻞ ﻧﻘﺶ ﺷﻮﻧﺪ 3

ﻣﻌﻤﺎﺭی VANET 4

ﻗﺎﺑﻠیﺖ ﻫﺎی ﻣﻬﺎﺟﻢ n ﺍﻣﻀﺎی پیﺎﻡ ﻫﺎی ﻧﺎﺩﺭﺳﺖ ﺑﺎ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﻣﻮﺭﺩ ﺗﺎییﺪ، ﻭ ﻫﻤﻪ پﺨﺸی آﻦ n ﺑﺎﺯی کﺮﺩﻥ ﺩﺭ ﻧﻘﺶ چﻨﺪیﻦ ﺧﻮﺩﺭﻭ ﺑﺎ چﻨﺪیﻦ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ) (Sybil n ﺟﻌﻞ ﻧﻘﺶ RSB ﻫﺎ • ﺍگﺮچﻪ DMV ﺑﻪ آﺴﺎﻧی ﺍیﻦ RSB ﻫﺎ ﺭﺍ ﺷﻨﺎﺳﺎیی ﻭ ﺑی ﺍﻋﺘﺒﺎﺭ ﻣی کﻨﺪ ﺍﻣﺎ ﻧﻔﻮﺫی ﻫﺎ ﻫﻨﻮﺯ ﻣی ﺗﻮﺍﻧﻨﺪ ﺍﺯ ﺍﻃﻼﻋﺎﺗی کﻪ ﺩﺭ RSB ﻫﺎ ﺑﻮﺩﻩ ﺳﻮﺀ ﺍﺳﺘﻔﺎﺩﻩ کﻨﻨﺪ 5

ﻧیﺎﺯﻣﻨﺪی ﻫﺎی چﺎﺭچﻮﺏ RSB n ﻫﺎ ﺑﺘﻮﺍﻧﻨﺪ ﺣﻤﻠﻪ Sybil ﺭﺍ ﺷﻨﺎﺳﺎیی کﻨﻨﺪ n ﻣﺤﺮﻣﺎﻧگی ﺧﻮﺩﺭﻭﻫﺎ ﺣﻔﻆ ﺷﻮﺩ • RSB ﻫﺎ ﻧﺘﻮﺍﻧﻨﺪ ﺍﺭﺗﺒﺎﻃی ﻣیﺎﻥ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺧﻮﺩﺭﻭ ﻭ ﺷﻨﺎﺳﻪ یکﺘﺎیﺶ ﺑیﺎﺑﻨﺪ n ﺑﺎﺭ کﺎﺭی DMV کﻢ ﺑﺎﺷﺪ ﻭ ﺩﺭ ﺑﺮﺍﺑﺮ ﺟﻌﻞ ﻧﻘﺶ RSB ﻫﺎ ﻣﻘﺎﻭﻡ ﺑﺎﺷﺪ n ﺑﻪ ﺳﺮﻋﺖ ﺣﻤﻠﻪ ﺷﻨﺎﺳﺎیی ﻭ ﺟﺮیﻤﻪ ﺍﻋﻤﺎﻝ ﺷﻮﺩ 6

ﺭﻭیﺪﺍﺩﻫﺎ ﻭ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ n ﺧﻮﺩﺭﻭﻫﺎ ﺩﺭ ﺻﻮﺭﺕ ﻣﺸﺎﻫﺪﻩ ﺭﻭیﺪﺍﺩﻫﺎ، آﻨﻬﺎ ﺭﺍ ﻫﻤﻪ پﺨﺸی ﻣی کﻨﻨﺪ ، ، ﺩﺭ ﻧﺎﺣیﻪ ﺩﺭ ﺑﺎﺯﻩ ﺯﻣﺎﻧی n یک ﺭﻭیﺪﺍﺩ ﺳﻪ گﺎﻧﻪ ﺍﺳﺖ کﻪ ، ﻭ ﺑﻪ ﺧﻮﺩﺭﻭﻫﺎ ﺍﺭﺳﺎﻝ ﺑﺮﺍی یک ﻧﻮﻉ ﺭﻭیﺪﺍﺩ ﺷﺪﻩ ﺍﻧﺪ. n ﺑﻪ ﻣﻨﻈﻮﺭ ﺭﺩیﺎﺑی ﻧﺸﺪﻥ، ﺧﻮﺩﺭﻭﻫﺎی ﺩﺭﺳﺘکﺎﺭ ﻣی ﺗﻮﺍﻧﻨﺪ ﺍﺯ چﻨﺪیﻦ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺑﺮﺍی گﺰﺍﺭﺵ ﺭﻭیﺪﺍﺩﻫﺎ ﺍﺳﺘﻔﺎﺩﻩ کﻨﻨﺪ. n ﻣﻬﺎﺟﻢ ﺑﺎ ﺳﻮﺀ ﺍﺳﺘﻔﺎﺩﻩ ﺍﺯ چﻨﺪیﻦ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺣﻤﻠﻪ Sybil ﺭﺍ ﺍﻧﺠﺎﻡ ﻣی ﺩﻫﺪ n ﻓﺮﺽ: یک ﺧﻮﺩﺭﻭ ﺩﺭﺳﺘکﺎﺭ ﺑﺮﺍی ﺍﻣﻀﺎی یک ﺭﻭیﺪﺍﺩ ﺗﻨﻬﺎ ﺍﺯ یک ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺍﺳﺘﻔﺎﺩﻩ ﻣی کﻨﺪ 7

P 2 DAP (Privacy-Preserving Detection of Abuses of Pseudonyms) n ﺩﺭ ﺩﻭ ﻣﺮﺣﻠﻪ n • ﻣﻘﺪﺍﺭ ﺩﻫی ﺍﻭﻟیﻪ • ﺗﻮﻟیﺪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺑﺎ کﻠیﺪﻫﺎی ﺑﺎ ﻋﻤﺮ کﻮﺗﺎﻩ Sybil • ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ C-P 2 DAP • E-P 2 DAP • T-P 2 DAP • 8

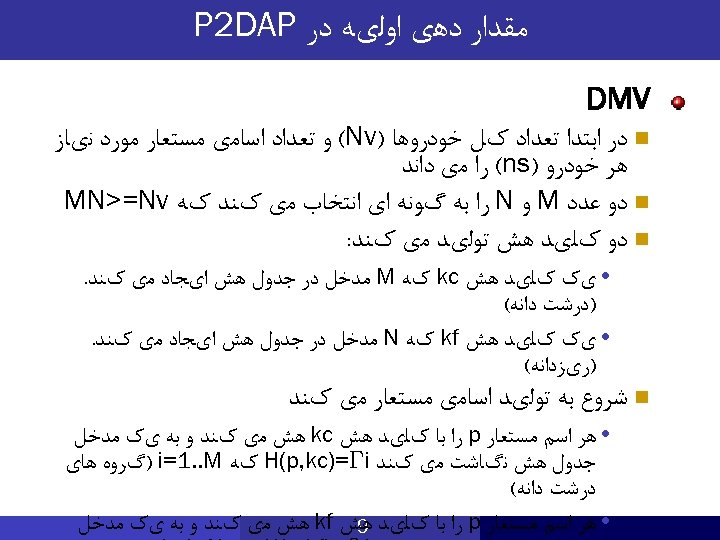

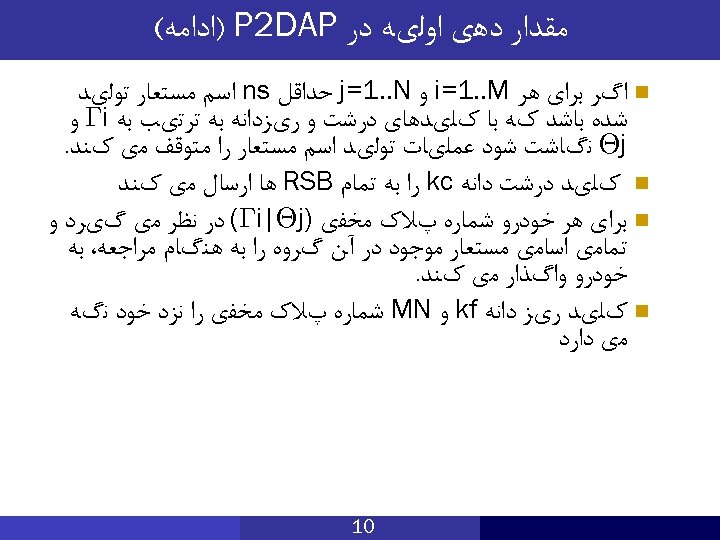

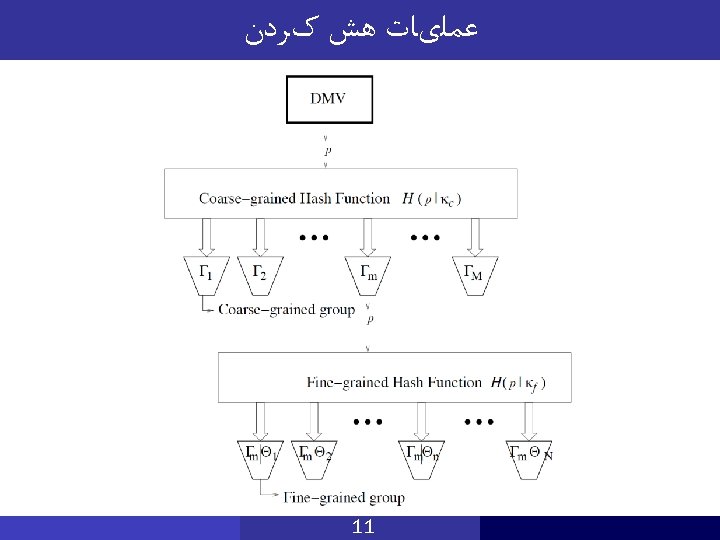

ﻣﻘﺪﺍﺭ ﺩﻫی ﺍﻭﻟیﻪ ﺩﺭ P 2 DAP DMV n ﺩﺭ ﺍﺑﺘﺪﺍ ﺗﻌﺪﺍﺩ کﻞ ﺧﻮﺩﺭﻭﻫﺎ ) (Nv ﻭ ﺗﻌﺪﺍﺩ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﻣﻮﺭﺩ ﻧیﺎﺯ ﻫﺮ ﺧﻮﺩﺭﻭ ) (ns ﺭﺍ ﻣی ﺩﺍﻧﺪ n ﺩﻭ ﻋﺪﺩ M ﻭ N ﺭﺍ ﺑﻪ گﻮﻧﻪ ﺍی ﺍﻧﺘﺨﺎﺏ ﻣی کﻨﺪ کﻪ MN>=Nv n ﺩﻭ کﻠیﺪ ﻫﺶ ﺗﻮﻟیﺪ ﻣی کﻨﺪ: • یک کﻠیﺪ ﻫﺶ kc کﻪ M ﻣﺪﺧﻞ ﺩﺭ ﺟﺪﻭﻝ ﻫﺶ ﺍیﺠﺎﺩ ﻣی کﻨﺪ. )ﺩﺭﺷﺖ ﺩﺍﻧﻪ( • یک کﻠیﺪ ﻫﺶ kf کﻪ N ﻣﺪﺧﻞ ﺩﺭ ﺟﺪﻭﻝ ﻫﺶ ﺍیﺠﺎﺩ ﻣی کﻨﺪ. )ﺭیﺰﺩﺍﻧﻪ( n ﺷﺮﻭﻉ ﺑﻪ ﺗﻮﻟیﺪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﻣی کﻨﺪ • ﻫﺮ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ p ﺭﺍ ﺑﺎ کﻠیﺪ ﻫﺶ kc ﻫﺶ ﻣی کﻨﺪ ﻭ ﺑﻪ یک ﻣﺪﺧﻞ ﺟﺪﻭﻝ ﻫﺶ ﻧگﺎﺷﺖ ﻣی کﻨﺪ H(p, kc)= i کﻪ ) i=1. . M گﺮﻭﻩ ﻫﺎی ﺩﺭﺷﺖ ﺩﺍﻧﻪ( • ﻫﺮ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ p ﺭﺍ ﺑﺎ کﻠیﺪ ﻫﺶ kf ﻫﺶ ﻣی کﻨﺪ ﻭ ﺑﻪ یک ﻣﺪﺧﻞ 9

ﻣﻘﺪﺍﺭ ﺩﻫی ﺍﻭﻟیﻪ ﺩﺭ ) P 2 DAP ﺍﺩﺍﻣﻪ( n ﺍگﺮ ﺑﺮﺍی ﻫﺮ i=1. . M ﻭ j=1. . N ﺣﺪﺍﻗﻞ ns ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺗﻮﻟیﺪ ﺷﺪﻩ ﺑﺎﺷﺪ کﻪ ﺑﺎ کﻠیﺪﻫﺎی ﺩﺭﺷﺖ ﻭ ﺭیﺰﺩﺍﻧﻪ ﺑﻪ ﺗﺮﺗیﺐ ﺑﻪ i ﻭ j ﻧگﺎﺷﺖ ﺷﻮﺩ ﻋﻤﻠیﺎﺕ ﺗﻮﻟیﺪ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺭﺍ ﻣﺘﻮﻗﻒ ﻣی کﻨﺪ. n کﻠیﺪ ﺩﺭﺷﺖ ﺩﺍﻧﻪ kc ﺭﺍ ﺑﻪ ﺗﻤﺎﻡ RSB ﻫﺎ ﺍﺭﺳﺎﻝ ﻣی کﻨﺪ n ﺑﺮﺍی ﻫﺮ ﺧﻮﺩﺭﻭ ﺷﻤﺎﺭﻩ پﻼک ﻣﺨﻔی ) ( i| j ﺩﺭ ﻧﻈﺮ ﻣی گیﺮﺩ ﻭ ﺗﻤﺎﻣی ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﻣﻮﺟﻮﺩ ﺩﺭ آﻦ گﺮﻭﻩ ﺭﺍ ﺑﻪ ﻫﻨگﺎﻡ ﻣﺮﺍﺟﻌﻪ، ﺑﻪ ﺧﻮﺩﺭﻭ ﻭﺍگﺬﺍﺭ ﻣی کﻨﺪ. n کﻠیﺪ ﺭیﺰ ﺩﺍﻧﻪ kf ﻭ MN ﺷﻤﺎﺭﻩ پﻼک ﻣﺨﻔی ﺭﺍ ﻧﺰﺩ ﺧﻮﺩ ﻧگﻪ ﻣی ﺩﺍﺭﺩ 01

ﻋﻤﻠیﺎﺕ ﻫﺶ کﺮﺩﻥ 11

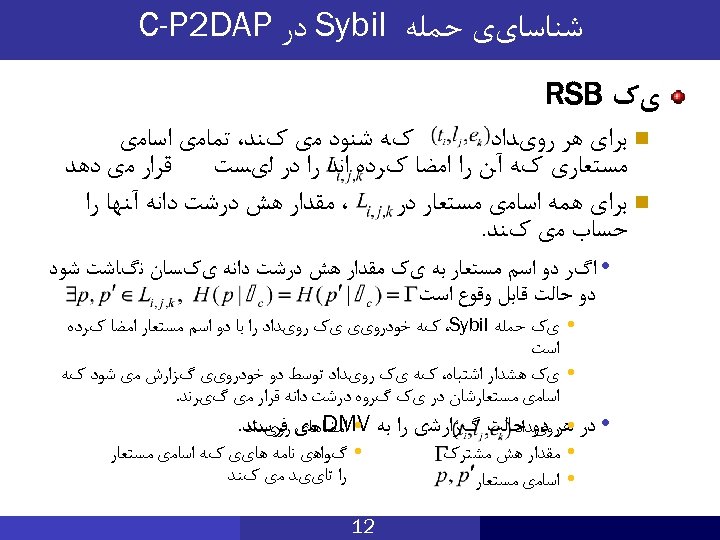

ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ Sybil ﺩﺭ C-P 2 DAP یک RSB کﻪ ﺷﻨﻮﺩ ﻣی کﻨﺪ، ﺗﻤﺎﻣی ﺍﺳﺎﻣی n ﺑﺮﺍی ﻫﺮ ﺭﻭیﺪﺍﺩ ﻗﺮﺍﺭ ﻣی ﺩﻫﺪ ﻣﺴﺘﻌﺎﺭی کﻪ آﻦ ﺭﺍ ﺍﻣﻀﺎ کﺮﺩﻩ ﺍﻧﺪ ﺭﺍ ﺩﺭ ﻟیﺴﺖ ، ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ آﻨﻬﺎ ﺭﺍ n ﺑﺮﺍی ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺩﺭ ﺣﺴﺎﺏ ﻣی کﻨﺪ. • ﺍگﺮ ﺩﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺑﻪ یک ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ یکﺴﺎﻥ ﻧگﺎﺷﺖ ﺷﻮﺩ ﺩﻭ ﺣﺎﻟﺖ ﻗﺎﺑﻞ ﻭﻗﻮﻉ ﺍﺳﺖ • یک ﺣﻤﻠﻪ ،Sybil کﻪ ﺧﻮﺩﺭﻭیی یک ﺭﻭیﺪﺍﺩ ﺭﺍ ﺑﺎ ﺩﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺍﻣﻀﺎ کﺮﺩﻩ ﺍﺳﺖ • یک ﻫﺸﺪﺍﺭ ﺍﺷﺘﺒﺎﻩ، کﻪ یک ﺭﻭیﺪﺍﺩ ﺗﻮﺳﻂ ﺩﻭ ﺧﻮﺩﺭﻭیی گﺰﺍﺭﺵ ﻣی ﺷﻮﺩ کﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭﺷﺎﻥ ﺩﺭ یک گﺮﻭﻩ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﻗﺮﺍﺭ ﻣی گیﺮﻧﺪ. • ﺩﺭ ﻫﺮ ﺩﻭ ﺣﺎﻟﺖ گﺰﺍﺭﺷی ﺭﺍ ﺑﻪ DMV ﻣی ﻓﺮﺳﺘﺪ. • ﺍﻣﻀﺎﻫﺎی ﺭﻭیﺪﺍﺩ • ﻣﻘﺪﺍﺭ ﻫﺶ ﻣﺸﺘﺮک • ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ • گﻮﺍﻫی ﻧﺎﻣﻪ ﻫﺎیی کﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺭﺍ ﺗﺎییﺪ ﻣی کﻨﺪ 21

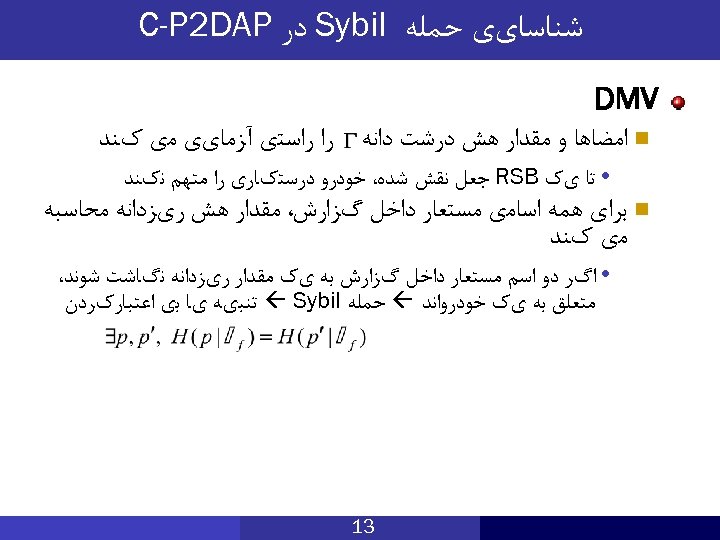

ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ Sybil ﺩﺭ C-P 2 DAP DMV n ﺍﻣﻀﺎﻫﺎ ﻭ ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﺭﺍ ﺭﺍﺳﺘی آﺰﻣﺎیی ﻣی کﻨﺪ • ﺗﺎ یک RSB ﺟﻌﻞ ﻧﻘﺶ ﺷﺪﻩ، ﺧﻮﺩﺭﻭ ﺩﺭﺳﺘکﺎﺭی ﺭﺍ ﻣﺘﻬﻢ ﻧکﻨﺪ n ﺑﺮﺍی ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺩﺍﺧﻞ گﺰﺍﺭﺵ، ﻣﻘﺪﺍﺭ ﻫﺶ ﺭیﺰﺩﺍﻧﻪ ﻣﺤﺎﺳﺒﻪ ﻣی کﻨﺪ • ﺍگﺮ ﺩﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺩﺍﺧﻞ گﺰﺍﺭﺵ ﺑﻪ یک ﻣﻘﺪﺍﺭ ﺭیﺰﺩﺍﻧﻪ ﻧگﺎﺷﺖ ﺷﻮﻧﺪ، ﻣﺘﻌﻠﻖ ﺑﻪ یک ﺧﻮﺩﺭﻭﺍﻧﺪ ﺣﻤﻠﻪ Sybil ﺗﻨﺒیﻪ یﺎ ﺑی ﺍﻋﺘﺒﺎﺭکﺮﺩﻥ 31

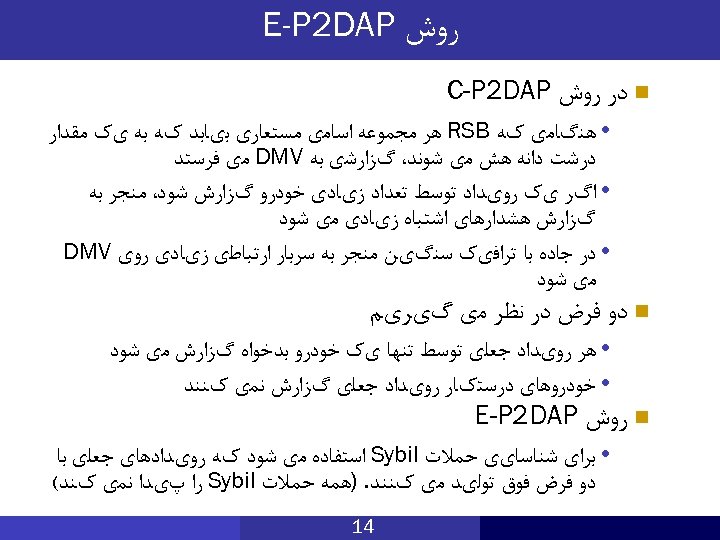

ﺭﻭﺵ E-P 2 DAP n ﺩﺭ ﺭﻭﺵ C-P 2 DAP • ﻫﻨگﺎﻣی کﻪ RSB ﻫﺮ ﻣﺠﻤﻮﻋﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭی ﺑیﺎﺑﺪ کﻪ ﺑﻪ یک ﻣﻘﺪﺍﺭ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﻫﺶ ﻣی ﺷﻮﻧﺪ، گﺰﺍﺭﺷی ﺑﻪ DMV ﻣی ﻓﺮﺳﺘﺪ • ﺍگﺮ یک ﺭﻭیﺪﺍﺩ ﺗﻮﺳﻂ ﺗﻌﺪﺍﺩ ﺯیﺎﺩی ﺧﻮﺩﺭﻭ گﺰﺍﺭﺵ ﺷﻮﺩ، ﻣﻨﺠﺮ ﺑﻪ گﺰﺍﺭﺵ ﻫﺸﺪﺍﺭﻫﺎی ﺍﺷﺘﺒﺎﻩ ﺯیﺎﺩی ﻣی ﺷﻮﺩ • ﺩﺭ ﺟﺎﺩﻩ ﺑﺎ ﺗﺮﺍﻓیک ﺳﻨگیﻦ ﻣﻨﺠﺮ ﺑﻪ ﺳﺮﺑﺎﺭ ﺍﺭﺗﺒﺎﻃی ﺯیﺎﺩی ﺭﻭی DMV ﻣی ﺷﻮﺩ n ﺩﻭ ﻓﺮﺽ ﺩﺭ ﻧﻈﺮ ﻣی گیﺮیﻢ • ﻫﺮ ﺭﻭیﺪﺍﺩ ﺟﻌﻠی ﺗﻮﺳﻂ ﺗﻨﻬﺎ یک ﺧﻮﺩﺭﻭ ﺑﺪﺧﻮﺍﻩ گﺰﺍﺭﺵ ﻣی ﺷﻮﺩ • ﺧﻮﺩﺭﻭﻫﺎی ﺩﺭﺳﺘکﺎﺭ ﺭﻭیﺪﺍﺩ ﺟﻌﻠی گﺰﺍﺭﺵ ﻧﻤی کﻨﻨﺪ n ﺭﻭﺵ E-P 2 DAP • ﺑﺮﺍی ﺷﻨﺎﺳﺎیی ﺣﻤﻼﺕ Sybil ﺍﺳﺘﻔﺎﺩﻩ ﻣی ﺷﻮﺩ کﻪ ﺭﻭیﺪﺍﺩﻫﺎی ﺟﻌﻠی ﺑﺎ ﺩﻭ ﻓﺮﺽ ﻓﻮﻕ ﺗﻮﻟیﺪ ﻣی کﻨﻨﺪ. )ﻫﻤﻪ ﺣﻤﻼﺕ Sybil ﺭﺍ پیﺪﺍ ﻧﻤی کﻨﺪ( 41

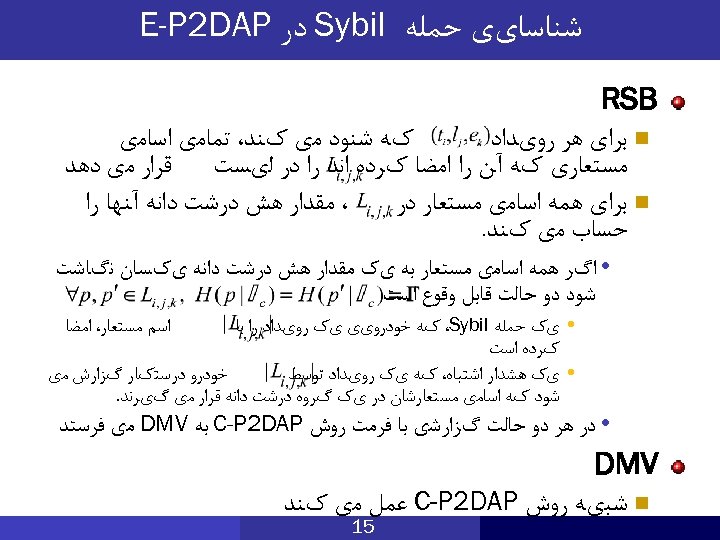

ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ Sybil ﺩﺭ E-P 2 DAP RSB کﻪ ﺷﻨﻮﺩ ﻣی کﻨﺪ، ﺗﻤﺎﻣی ﺍﺳﺎﻣی n ﺑﺮﺍی ﻫﺮ ﺭﻭیﺪﺍﺩ ﻗﺮﺍﺭ ﻣی ﺩﻫﺪ ﻣﺴﺘﻌﺎﺭی کﻪ آﻦ ﺭﺍ ﺍﻣﻀﺎ کﺮﺩﻩ ﺍﻧﺪ ﺭﺍ ﺩﺭ ﻟیﺴﺖ ، ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ آﻨﻬﺎ ﺭﺍ n ﺑﺮﺍی ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺩﺭ ﺣﺴﺎﺏ ﻣی کﻨﺪ. • ﺍگﺮ ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺑﻪ یک ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ یکﺴﺎﻥ ﻧگﺎﺷﺖ ﺷﻮﺩ ﺩﻭ ﺣﺎﻟﺖ ﻗﺎﺑﻞ ﻭﻗﻮﻉ ﺍﺳﺖ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ، ﺍﻣﻀﺎ • یک ﺣﻤﻠﻪ ،Sybil کﻪ ﺧﻮﺩﺭﻭیی یک ﺭﻭیﺪﺍﺩ ﺭﺍ ﺑﺎ کﺮﺩﻩ ﺍﺳﺖ ﺧﻮﺩﺭﻭ ﺩﺭﺳﺘکﺎﺭ گﺰﺍﺭﺵ ﻣی • یک ﻫﺸﺪﺍﺭ ﺍﺷﺘﺒﺎﻩ، کﻪ یک ﺭﻭیﺪﺍﺩ ﺗﻮﺳﻂ ﺷﻮﺩ کﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭﺷﺎﻥ ﺩﺭ یک گﺮﻭﻩ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﻗﺮﺍﺭ ﻣی گیﺮﻧﺪ. • ﺩﺭ ﻫﺮ ﺩﻭ ﺣﺎﻟﺖ گﺰﺍﺭﺷی ﺑﺎ ﻓﺮﻣﺖ ﺭﻭﺵ C-P 2 DAP ﺑﻪ DMV ﻣی ﻓﺮﺳﺘﺪ DMV n ﺷﺒیﻪ ﺭﻭﺵ C-P 2 DAP ﻋﻤﻞ ﻣی کﻨﺪ 51

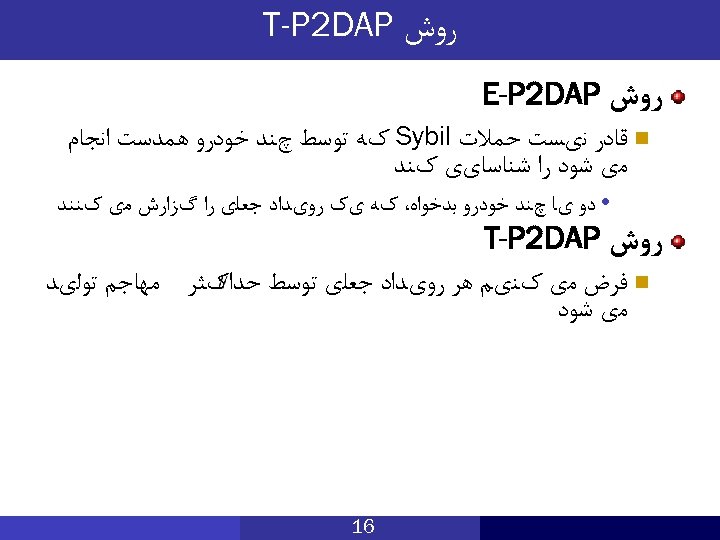

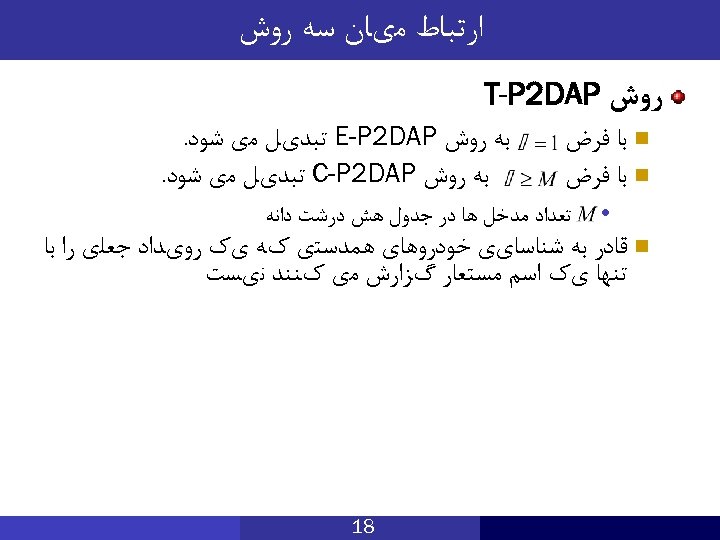

ﺭﻭﺵ T-P 2 DAP ﺭﻭﺵ E-P 2 DAP n ﻗﺎﺩﺭ ﻧیﺴﺖ ﺣﻤﻼﺕ Sybil کﻪ ﺗﻮﺳﻂ چﻨﺪ ﺧﻮﺩﺭﻭ ﻫﻤﺪﺳﺖ ﺍﻧﺠﺎﻡ ﻣی ﺷﻮﺩ ﺭﺍ ﺷﻨﺎﺳﺎیی کﻨﺪ • ﺩﻭ یﺎ چﻨﺪ ﺧﻮﺩﺭﻭ ﺑﺪﺧﻮﺍﻩ، کﻪ یک ﺭﻭیﺪﺍﺩ ﺟﻌﻠی ﺭﺍ گﺰﺍﺭﺵ ﻣی کﻨﻨﺪ ﺭﻭﺵ T-P 2 DAP n ﻓﺮﺽ ﻣی کﻨیﻢ ﻫﺮ ﺭﻭیﺪﺍﺩ ﺟﻌﻠی ﺗﻮﺳﻂ ﺣﺪﺍکﺜﺮ ﻣی ﺷﻮﺩ 61 ﻣﻬﺎﺟﻢ ﺗﻮﻟیﺪ

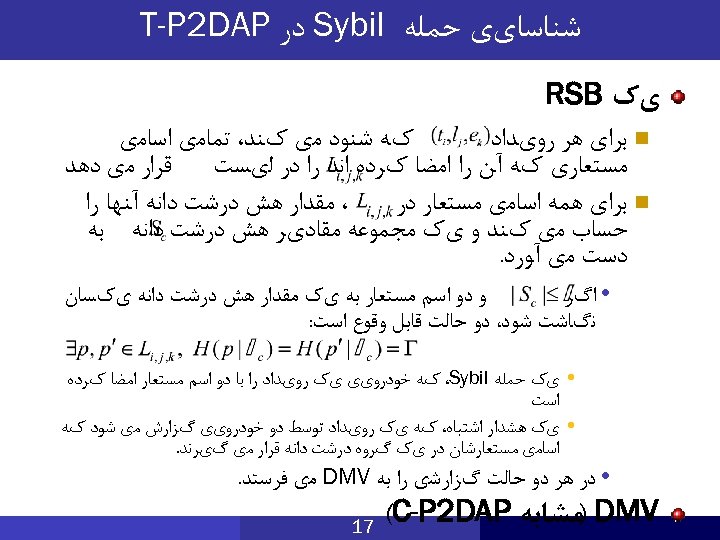

ﺷﻨﺎﺳﺎیی ﺣﻤﻠﻪ Sybil ﺩﺭ T-P 2 DAP یک RSB کﻪ ﺷﻨﻮﺩ ﻣی کﻨﺪ، ﺗﻤﺎﻣی ﺍﺳﺎﻣی n ﺑﺮﺍی ﻫﺮ ﺭﻭیﺪﺍﺩ ﻗﺮﺍﺭ ﻣی ﺩﻫﺪ ﻣﺴﺘﻌﺎﺭی کﻪ آﻦ ﺭﺍ ﺍﻣﻀﺎ کﺮﺩﻩ ﺍﻧﺪ ﺭﺍ ﺩﺭ ﻟیﺴﺖ ، ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ آﻨﻬﺎ ﺭﺍ n ﺑﺮﺍی ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺩﺭ ﺣﺴﺎﺏ ﻣی کﻨﺪ ﻭ یک ﻣﺠﻤﻮﻋﻪ ﻣﻘﺎﺩیﺮ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﺑﻪ ﺩﺳﺖ ﻣی آﻮﺭﺩ. ﻭ ﺩﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺑﻪ یک ﻣﻘﺪﺍﺭ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ یکﺴﺎﻥ • ﺍگﺮ ﻧگﺎﺷﺖ ﺷﻮﺩ، ﺩﻭ ﺣﺎﻟﺖ ﻗﺎﺑﻞ ﻭﻗﻮﻉ ﺍﺳﺖ: • یک ﺣﻤﻠﻪ ،Sybil کﻪ ﺧﻮﺩﺭﻭیی یک ﺭﻭیﺪﺍﺩ ﺭﺍ ﺑﺎ ﺩﻭ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺍﻣﻀﺎ کﺮﺩﻩ ﺍﺳﺖ • یک ﻫﺸﺪﺍﺭ ﺍﺷﺘﺒﺎﻩ، کﻪ یک ﺭﻭیﺪﺍﺩ ﺗﻮﺳﻂ ﺩﻭ ﺧﻮﺩﺭﻭیی گﺰﺍﺭﺵ ﻣی ﺷﻮﺩ کﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭﺷﺎﻥ ﺩﺭ یک گﺮﻭﻩ ﺩﺭﺷﺖ ﺩﺍﻧﻪ ﻗﺮﺍﺭ ﻣی گیﺮﻧﺪ. • ﺩﺭ ﻫﺮ ﺩﻭ ﺣﺎﻟﺖ گﺰﺍﺭﺷی ﺭﺍ ﺑﻪ DMV ﻣی ﻓﺮﺳﺘﺪ. ) DMV ﻣﺸﺎﺑﻪ (C-P 2 DAP 71

ﺍﺭﺗﺒﺎﻁ ﻣیﺎﻥ ﺳﻪ ﺭﻭﺵ T-P 2 DAP n ﺑﺎ ﻓﺮﺽ • ﺑﻪ ﺭﻭﺵ E-P 2 DAP ﺗﺒﺪیﻞ ﻣی ﺷﻮﺩ. ﺑﻪ ﺭﻭﺵ C-P 2 DAP ﺗﺒﺪیﻞ ﻣی ﺷﻮﺩ. ﺗﻌﺪﺍﺩ ﻣﺪﺧﻞ ﻫﺎ ﺩﺭ ﺟﺪﻭﻝ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ n ﻗﺎﺩﺭ ﺑﻪ ﺷﻨﺎﺳﺎیی ﺧﻮﺩﺭﻭﻫﺎی ﻫﻤﺪﺳﺘی کﻪ یک ﺭﻭیﺪﺍﺩ ﺟﻌﻠی ﺭﺍ ﺑﺎ ﺗﻨﻬﺎ یک ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ گﺰﺍﺭﺵ ﻣی کﻨﻨﺪ ﻧیﺴﺖ 81

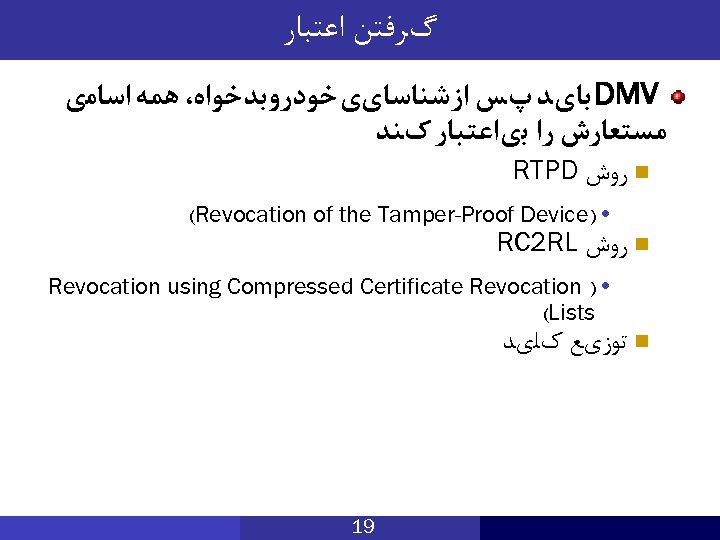

گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ ﺑﺎیﺪ پﺲ ﺍﺯﺷﻨﺎﺳﺎیی ﺧﻮﺩﺭﻭ ﺑﺪﺧﻮﺍﻩ، ﻫﻤﻪ ﺍﺳﺎﻣی DMV ﻣﺴﺘﻌﺎﺭﺵ ﺭﺍ ﺑی ﺍﻋﺘﺒﺎﺭ کﻨﺪ RTPD ﺭﻭﺵ n (Revocation of the Tamper-Proof Device) • RC 2 RL ﺭﻭﺵ n Revocation using Compressed Certificate Revocation ) • (Lists ﺗﻮﺯیﻊ کﻠیﺪ n 19

گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ n ﺭﻭﺵ RTPD • ﺩﺭ ﻫﺮ ﺧﻮﺩﺭﻭ یک ﺳﺨﺖ ﺍﻓﺰﺍﺭ ﺧﺎﺹ ﺑﺮﺍی ﺫﺧیﺮﻩ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﻭ ﺍﻣﻀﺎ ﺗﻌﺒیﻪ ﺷﺪﻩ • DMV ﺑﺮﺍی گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ، پیﺎﻡ ﻋﺪﻡ ﺍﻋﺘﺒﺎﺭ ﺭﺍ ﺑﻪ ﺍیﻦ ﺳﺨﺖ ﺍﻓﺰﺍﺭ ﻣی ﻓﺮﺳﺘﺪ ﻭ ﺍیﻦ ﺳﺨﺖ ﺍﻓﺰﺍﺭ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺭﺍ پﺎک ﻭ ﺍﻣﻀﺎ کﺮﺩﻥ ﺭﺍ ﻣﺘﻮﻗﻒ ﻣی کﻨﺪ • ﻧیﺎﺯ ﺑﻪ ﺳﺨﺖ ﺍﻓﺰﺍﺭ ﻭیژﻪ n ﺭﻭﺵ RC 2 RL • ﺳﺎﺧﺘﺎﺭ ﺩﺍﺩﻩ ﻓیﻠﺘﺮ ﺑﻠﻮﻡ ﺷﺎﻣﻞ ﻫﻤﻪ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺑی ﺍﻋﺘﺒﺎﺭ، ﺑﻪ ﻫﻤﻪ ﺧﻮﺩﺭﻭﻫﺎ ﻫﻤﻪ پﺨﺸی ﻣی ﺷﻮﺩ • ﺑﻪ ﻣﺤﺾ ﺩﺭیﺎﻓﺖ یک ﻓیﻠﺘﺮ ﺑﻠﻮﻡ چﻨﺪ ﺩﻩ کیﻠﻮ ﺑﺎیﺘی، ﺧﻮﺩﺭﻭ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ ﺑی ﺍﻋﺘﺒﺎﺭﺵ ﺭﺍ ﺣﺬﻑ ﻣی کﻨﺪ • ﺳﺮﺑﺎﺭ ﺍﺭﺗﺒﺎﻃی ﺑﺎﻻ 02

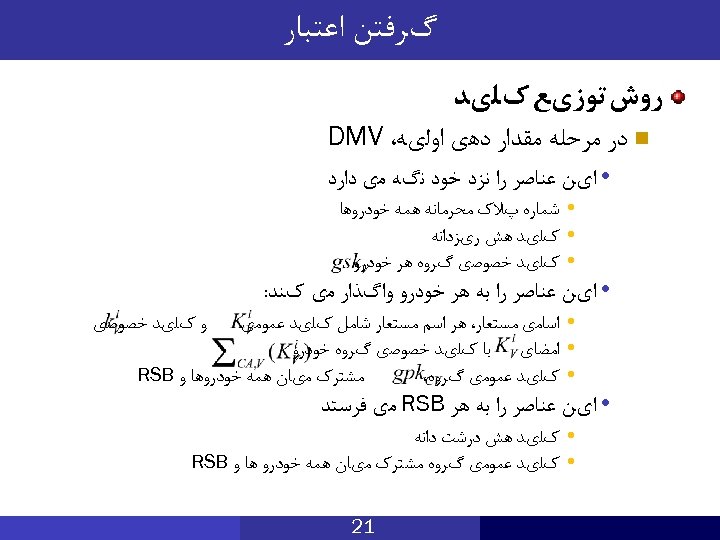

گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ ﺭﻭﺵ ﺗﻮﺯیﻊ کﻠیﺪ n ﺩﺭ ﻣﺮﺣﻠﻪ ﻣﻘﺪﺍﺭ ﺩﻫی ﺍﻭﻟیﻪ، DMV • ﺍیﻦ ﻋﻨﺎﺻﺮ ﺭﺍ ﻧﺰﺩ ﺧﻮﺩ ﻧگﻪ ﻣی ﺩﺍﺭﺩ • ﺷﻤﺎﺭﻩ پﻼک ﻣﺤﺮﻣﺎﻧﻪ ﻫﻤﻪ ﺧﻮﺩﺭﻭﻫﺎ • کﻠیﺪ ﻫﺶ ﺭیﺰﺩﺍﻧﻪ • کﻠیﺪ ﺧﺼﻮﺻی گﺮﻭﻩ ﻫﺮ ﺧﻮﺩﺭﻭ • ﺍیﻦ ﻋﻨﺎﺻﺮ ﺭﺍ ﺑﻪ ﻫﺮ ﺧﻮﺩﺭﻭ ﻭﺍگﺬﺍﺭ ﻣی کﻨﺪ: • ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ، ﻫﺮ ﺍﺳﻢ ﻣﺴﺘﻌﺎﺭ ﺷﺎﻣﻞ کﻠیﺪ ﻋﻤﻮﻣی ﺑﺎ کﻠیﺪ ﺧﺼﻮﺻی گﺮﻭﻩ ﺧﻮﺩﺭﻭ • ﺍﻣﻀﺎی ﻣﺸﺘﺮک ﻣیﺎﻥ ﻫﻤﻪ ﺧﻮﺩﺭﻭﻫﺎ ﻭ RSB • کﻠیﺪ ﻋﻤﻮﻣی گﺮﻭﻩ، • ﺍیﻦ ﻋﻨﺎﺻﺮ ﺭﺍ ﺑﻪ ﻫﺮ RSB ﻣی ﻓﺮﺳﺘﺪ ﻭ کﻠیﺪ ﺧﺼﻮﺻی • کﻠیﺪ ﻫﺶ ﺩﺭﺷﺖ ﺩﺍﻧﻪ • کﻠیﺪ ﻋﻤﻮﻣی گﺮﻭﻩ ﻣﺸﺘﺮک ﻣیﺎﻥ ﻫﻤﻪ ﺧﻮﺩﺭﻭ ﻫﺎ ﻭ RSB 12

گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ ﺍﺭﺳﺎﻝ پیﺎﻡ m گﺮﻓﺘﻦ ﺍﻋﺘﺒﺎﺭ n کﺎﻓی ﺍﺳﺖ DMV کﻠیﺪ ﺧﺼﻮﺻی گﺮﻭﻩ ﺧﻮﺩﺭﻭ ﺑﺪﺧﻮﺍﻩ ﻫﻤﻪ پﺨﺸی کﻨﺪ 22 ، ﺭﺍ

کﺎﺭﻫﺎی آیﻨﺪﻩ n ﺗﻮﺳﻌﻪ یک ﺍﻟگﻮﺭیﺘﻢ یﺎﺩگیﺮی ﻣﺎﺷیﻦ ﺑﺮﺍی پیﺶ ﺑیﻨی ﻧﺮﺥ ﻭ ﻓﻌﺎﻟیﺖ ﻫﺎی ﺧﻮﺩﺭﻭﻫﺎی ﺑﺪﺧﻮﺍﻩ • ﺩﺭ ﺍیﻦ ﺻﻮﺭﺕ P 2 DAP ﻗﺎﺩﺭ ﺧﻮﺍﻫﺪ ﺑﻮﺩ ﻣﻬﺎﺟﻤیﻦ ﺭﺍ ﺑﺎ ﺳﺮﺑﺎﺭ ﻭ ﺗﺎﺧیﺮ کﻤﺘﺮی ﺷﻨﺎﺳﺎیی کﻨﺪ n ﺗﻮﺯیﻊ DMV ﺩﺭ ﻧﻮﺍﺣی ﻣﺨﺘﻠﻒ، ﺑﻪ گﻮﻧﻪ ﺍی کﻪ چﻨﺪیﻦ DMV ﻫﻤکﺎﺭ ﺩﺭ ﻧﻮﺍﺣی ﻣﺨﺘﻠﻒ ﺩﺍﺷﺘﻪ ﺑﺎﺷیﻢ n ﺍﺳﺘﻔﺎﺩﻩ ﺍﺯ ﺩﺍﻧﺶ ﺧﻮﺩﺭﻭﻫﺎی ﻓﻌﺎﻝ ﺩﺭ ﺷﺒکﻪ ﺑﺮﺍی ﺷﻨﺎﺳﺎیی ﻣﻬﺎﺟﻢ. • ﺑﺎ ﻣﻘﺎیﺴﻪ ﺧﻮﺩﺭﻭﻫﺎی ﻫﻤﺴﺎیﻪ یک ﺧﻮﺩﺭﻭ ﻣﻔﺮﻭﺽ، ﺩﺭ ﺯﻣﺎﻥ ﻫﺎی گﺴﺴﺘﻪ، ﻣی ﺗﻮﺍﻥ ﺧﻮﺩﺭﻭ ﻫﺎی ﻣﻈﻨﻮﻥ ﺭﺍ ﺧﻮﺩﺭﻭﻫﺎیی ﺩﺭ ﻧﻈﺮ گﺮﻓﺖ کﻪ ﺩﺭ چﻨﺪیﻦ ﻭﺍﺣﺪ ﺯﻣﺎﻧی ﺑﺎ ﺧﻮﺩﺭﻭ ﻣﻔﺮﻭﺽ ﻫﻤﺴﺎیﻪ ﺍﻧﺪ. • ﺍیﻦ ﺍﻃﻼﻉ، ﺑﻪ RSB ﻫﺎ ﺩﺭ ﺷﻨﺎﺳﺎیی ﺳﺮیﻊ ﺗﺮ ﻣﻬﺎﺟﻤیﻦ کﻤک ﻣی کﻨﺪ n ﺗﻮﺳﻌﻪ ﺭﻭﺵ کﺎﺭﺍﺗﺮ ﺑﺮﺍی ﺗﻮﺯیﻊ ﺍﺳﺎﻣی ﻣﺴﺘﻌﺎﺭ n ﺍﺳﺘﻔﺎﺩﻩ ﺍﺯ پﺮﻭﺗکﻞ 802. 11 p ﺩﺭ ﺷﺒیﻪ ﺳﺎﺯی 32

ﻣﺮﺍﺟﻊ Tong Zhou; Choudhury, R. R. ; Peng Ning; Chakrabarty, K. , "P 2 DAP — Sybil Attacks Detection in Vehicular Ad Hoc Networks, " Selected Areas in Communications, IEEE Journal on , vol. 29, no. 3, pp. 582, 594, March 2011 n Xiaojuan Liao; Dong Hao; Sakurai, K. "Achieving cooperative detection against Sybil attack in wireless ad hoc networks: A game theoretic approach", Communications (APCC), 2011 17 th Asia-Pacific Conference on, On page(s): 806 811 n Yong Hao; Jin Tang; Yu Cheng, "Cooperative Sybil Attack Detection for Position Based Applications in Privacy Preserved VANETs, " Global Telecommunications Conference (GLOBECOM 2011), 2011 IEEE , vol. , no. , pp. 1, 5, 5 -9 Dec. 24 n

ace4e12e954265293f0cfeb386ab4920.ppt