6dd1056f720eec1ca7f5e88917662ad6.ppt

- Количество слайдов: 63

교육자료-보안위협-네트워크-보안제안 Your Trustful Security Partner - Page 1 -

목 차 I. 늘어나는 위협들과 최신 보안 경향 1. 늘어나는 위협 요소들 2. 최신 보안 경향 3. 고려 사항 4. 구성 사례 5. 예방 수칙 1. 하드웨어 구성요소 2. IP-Address 3. OSI 7 Layer 4. 프로토콜 5. DNS & Mail 6. 용어 정리 7. CLI (Command Line Interface) II. 네트워크 일반 Your Trustful Security Partner - Page 2 -

목 차 III. 네트워크 현황 1. 전체 구성도 2. 네트워크 흐름도 3. 공장 IP-Address 현황 1. 네트워크 추가 보안 요소 2. 어플리케이션 추가 보안 요소 II. 향후 고려사항 Your Trustful Security Partner - Page 3 -

I. 늘어나는 위협들과 최신보안 경향 늘어나는 위협 요소들 1. 2. 3. 고려 사항 4. 구성 사례 5. Your Trustful Security Partner 최신 보안 경향 예방 수칙 - Page 4 -

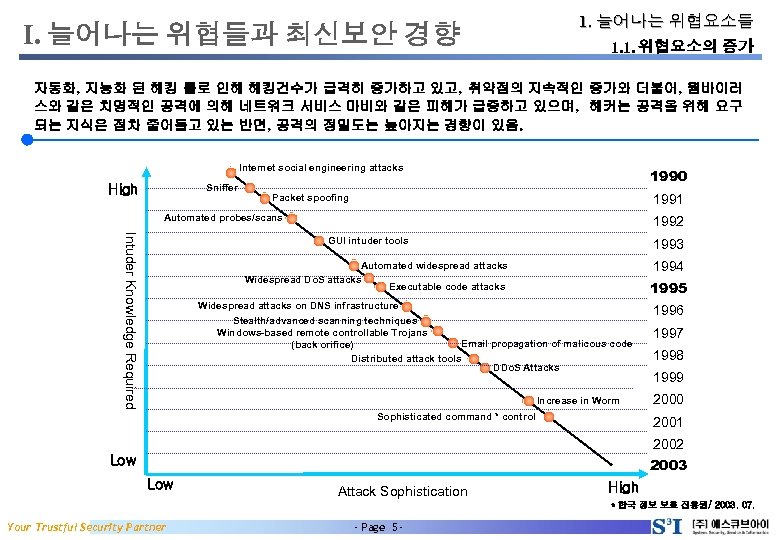

I. 늘어나는 위협들과 최신보안 경향 1. 늘어나는 위협요소들 1. 1. 위협요소의 증가 자동화, 지능화 된 해킹 툴로 인해 해킹건수가 급격히 증가하고 있고, 취약점의 지속적인 증가와 더불어, 웜바이러 스와 같은 치명적인 공격에 의해 네트워크 서비스 마비와 같은 피해가 급증하고 있으며, 해커는 공격을 위해 요구 되는 지식은 점차 줄어들고 있는 반면, 공격의 정밀도는 높아지는 경향이 있음. Internet social engineering attacks Sniffer High 1990 1991 Packet spoofing Automated probes/scans 1992 Intuder Knowledge Required GUI intuder tools 1993 1994 Automated widespread attacks Widespread Do. S attacks Executable code attacks 1995 Widespread attacks on DNS infrastructure Stealth/advanced scanning techniques Windows-based remote controllable Trojans Email propagation of malicous code (back orifice) Distributed attack tools DDo. S Attacks Increase in Worm Sophisticated command * control 1996 1997 1998 1999 2000 2001 2002 Low 2003 Low Attack Sophistication High * 한국 정보 보호 진흥원/ 2003. 07. Your Trustful Security Partner - Page 5 -

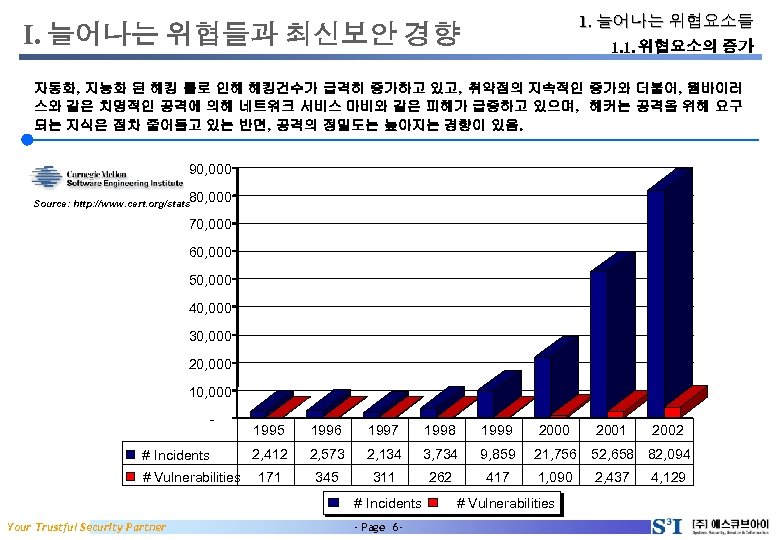

1. 늘어나는 위협요소들 I. 늘어나는 위협들과 최신보안 경향 1. 1. 위협요소의 증가 자동화, 지능화 된 해킹 툴로 인해 해킹건수가 급격히 증가하고 있고, 취약점의 지속적인 증가와 더불어, 웜바이러 스와 같은 치명적인 공격에 의해 네트워크 서비스 마비와 같은 피해가 급증하고 있으며, 해커는 공격을 위해 요구 되는 지식은 점차 줄어들고 있는 반면, 공격의 정밀도는 높아지는 경향이 있음. 90, 000 80, 000 Source: http: //www. cert. org/stats 70, 000 60, 000 50, 000 40, 000 30, 000 20, 000 10, 000 # Incidents # Vulnerabilities 1995 1996 1997 1998 1999 2000 2, 412 2, 573 2, 134 3, 734 9, 859 21, 756 52, 658 82, 094 171 345 311 262 417 1, 090 2, 437 # Incidents Your Trustful Security Partner - Page 6 - # Vulnerabilities 2001 2002 4, 129

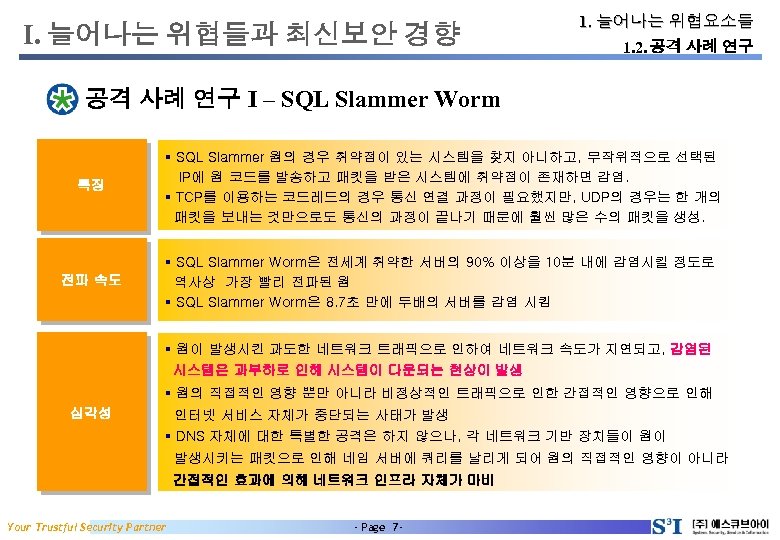

I. 늘어나는 위협들과 최신보안 경향 1. 늘어나는 위협요소들 1. 2. 공격 사례 연구 I – SQL Slammer Worm 특징 § SQL Slammer 웜의 경우 취약점이 있는 시스템을 찾지 아니하고, 무작위적으로 선택된 IP에 웜 코드를 발송하고 패킷을 받은 시스템에 취약점이 존재하면 감염. § TCP를 이용하는 코드레드의 경우 통신 연결 과정이 필요했지만, UDP의 경우는 한 개의 패킷을 보내는 것만으로도 통신의 과정이 끝나기 때문에 훨씬 많은 수의 패킷을 생성. 전파 속도 § SQL Slammer Worm은 전세계 취약한 서버의 90% 이상을 10분 내에 감염시킬 정도로 역사상 가장 빨리 전파된 웜 § SQL Slammer Worm은 8. 7초 만에 두배의 서버를 감염 시킴 § 웜이 발생시킨 과도한 네트워크 트래픽으로 인하여 네트워크 속도가 지연되고, 감염된 시스템은 과부하로 인해 시스템이 다운되는 현상이 발생 § 웜의 직접적인 영향 뿐만 아니라 비정상적인 트래픽으로 인한 간접적인 영향으로 인해 심각성 인터넷 서비스 자체가 중단되는 사태가 발생 § DNS 자체에 대한 특별한 공격은 하지 않으나, 각 네트워크 기반 장치들이 웜이 발생시키는 패킷으로 인해 네임 서버에 쿼리를 날리게 되어 웜의 직접적인 영향이 아니라 간접적인 효과에 의해 네트워크 인프라 자체가 마비 Your Trustful Security Partner - Page 7 -

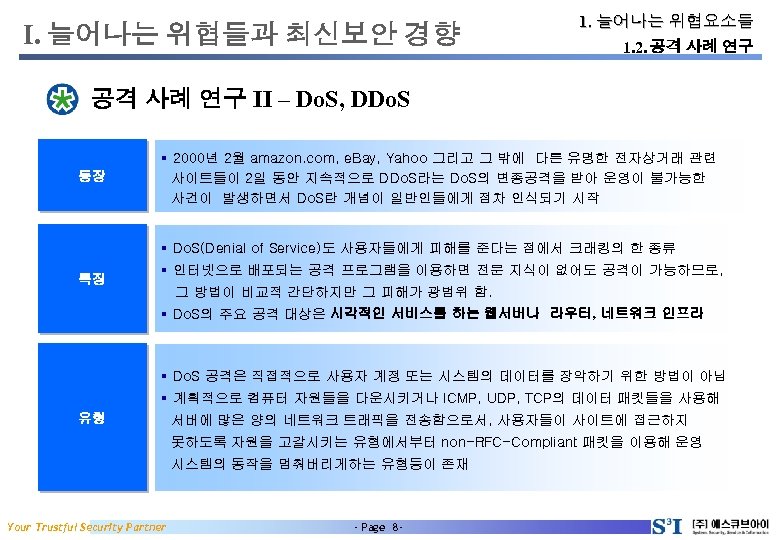

I. 늘어나는 위협들과 최신보안 경향 1. 늘어나는 위협요소들 1. 2. 공격 사례 연구 II – Do. S, DDo. S 등장 § 2000년 2월 amazon. com, e. Bay, Yahoo 그리고 그 밖에 다른 유명한 전자상거래 관련 사이트들이 2일 동안 지속적으로 DDo. S라는 Do. S의 변종공격을 받아 운영이 불가능한 사건이 발생하면서 Do. S란 개념이 일반인들에게 점차 인식되기 시작 § Do. S(Denial of Service)도 사용자들에게 피해를 준다는 점에서 크래킹의 한 종류 특징 § 인터넷으로 배포되는 공격 프로그램을 이용하면 전문 지식이 없어도 공격이 가능하므로, 그 방법이 비교적 간단하지만 그 피해가 광범위 함. § Do. S의 주요 공격 대상은 시각적인 서비스를 하는 웹서버나 라우터, 네트워크 인프라 § Do. S 공격은 직접적으로 사용자 계정 또는 시스템의 데이터를 장악하기 위한 방법이 아님 § 계획적으로 컴퓨터 자원들을 다운시키거나 ICMP, UDP, TCP의 데이터 패킷들을 사용해 유형 서버에 많은 양의 네트워크 트래픽을 전송함으로서, 사용자들이 사이트에 접근하지 못하도록 자원을 고갈시키는 유형에서부터 non-RFC-Compliant 패킷을 이용해 운영 시스템의 동작을 멈춰버리게하는 유형등이 존재 Your Trustful Security Partner - Page 8 -

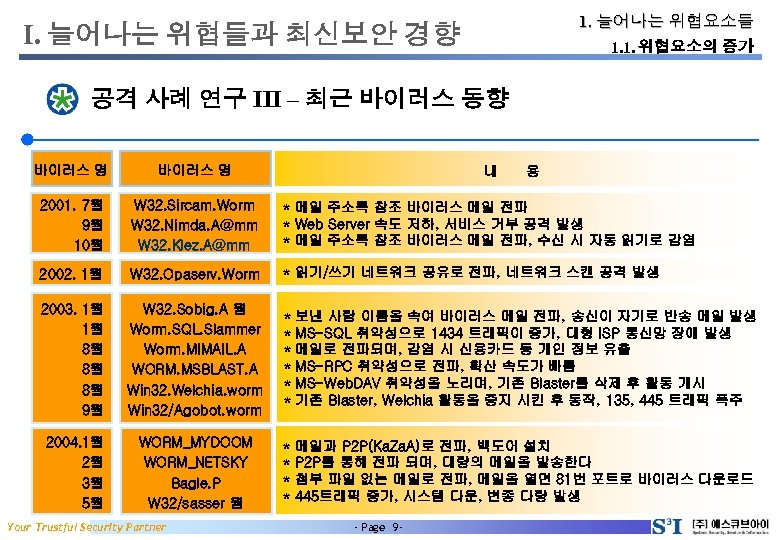

1. 늘어나는 위협요소들 I. 늘어나는 위협들과 최신보안 경향 1. 1. 위협요소의 증가 공격 사례 연구 III – 최근 바이러스 동향 바이러스 명 내 2001. 7월 9월 10월 W 32. Sircam. Worm W 32. Nimda. A@mm W 32. Klez. A@mm * 메일 주소록 참조 바이러스 메일 전파 * Web Server 속도 저하, 서비스 거부 공격 발생 * 메일 주소록 참조 바이러스 메일 전파, 수신 시 자동 읽기로 감염 2002. 1월 W 32. Opaserv. Worm * 읽기/쓰기 네트워크 공유로 전파, 네트워크 스캔 공격 발생 2003. 1월 1월 8월 8월 8월 9월 W 32. Sobig. A 웜 Worm. SQL. Slammer Worm. MIMAIL. A WORM. MSBLAST. A Win 32. Welchia. worm Win 32/Agobot. worm * * * 보낸 사람 이름을 속여 바이러스 메일 전파, 송신이 자기로 반송 메일 발생 MS-SQL 취약성으로 1434 트래픽이 증가, 대형 ISP 통신망 장애 발생 메일로 전파되며, 감염 시 신용카드 등 개인 정보 유출 MS-RPC 취약성으로 전파, 확산 속도가 빠름 MS-Web. DAV 취약성을 노리며, 기존 Blaster를 삭제 후 활동 개시 기존 Blaster, Welchia 활동을 중지 시킨 후 동작, 135, 445 트래픽 폭주 2004. 1월 2월 3월 5월 WORM_MYDOOM WORM_NETSKY Bagle. P W 32/sasser 웜 * * 메일과 P 2 P(Ka. Za. A)로 전파, 백도어 설치 P 2 P를 통해 전파 되며, 대량의 메일을 발송한다 첨부 파일 없는 메일로 전파, 메일을 열면 81번 포트로 바이러스 다운로드 445트래픽 증가, 시스템 다운, 변종 다량 발생 Your Trustful Security Partner - Page 9 - 용

1. 늘어나는 위협요소들 I. 늘어나는 위협들과 최신보안 경향 1. 1. 위협요소의 증가 Peep(Revacc) Trojan 사례 l 국내 10개 정부 기관 내부정보 유출 피해 발생 l 중국 인민해방군 산하 외국어 대학 재학생 소행 l Peep 업그레이드 및 Uninstall 가능 l 파일 시스템 통제 (정보 유출) 및 윈도우 GUI 통제 l 컴퓨터 Shudown, 레지스트리 변경 l 명령전달시 DDOS공격 공중망 l 현존 하는 해킹툴 리스트 Net Tarsh, Net Taxi, Netministrator Client, Net bus, Cr. Ac. KDo. Wn, Frenzy, Prosiak, TMC presents, , subseven, y 3 k rat, kid terror, Incommand, internal revise, bionet 2. 1. 1, Remote Hack, subzero, bionet 0. 8, y 3 k rat 1. 6, subseven 1. 9, sub 7 bonus, backage, bionet, crazzynet by Crazz. Wak, infector by fc, Acropolis, Sheep. Goat, Matrix, Net. Demon, ACID BATTERY, Delta Source, Deep Bo, wincrash, net bus, dagger, Y 3 k rat, crazzynet by Crazz. Wak, Wartojan, Undetected, error 32, BAL, Girl Friend, CYN, Re. Ve. Ng. Er, Backage, Deep throat, Netsphere, Back constrution, Vampire, Net Metropolitan, Incommand, Millenium, AMBUSH, School bus, intruse by chams, subseven Your Trustful Security Partner 3. 메일 첨부 또는 확인되지 않은 사이트로부터 Download 확인되지 않은 첨부파일을 실행 시킴 으로 Trojan 감염 2. Trojan을 첨부하여 메일 전송 또는 기타 특정 사이트에 Trojan Upload 4. Trojan은 Attacker시스템으로 접속시도 감염자 Attacker 5. Attacker는 감염자PC 통제 권한 획득 1. Attacker는 Peep. Browser를 실행, 특정 포트를 open하여 감염된 PC로 부터의 접속을 기다림. - Page 10 -

I. 늘어나는 위협들과 최신보안 경향 2. 최신 보안 경향 2. 1. 새로운 개념의 보안 인프라 네트웍 속도의 발전, 해킹 수법의 진화 및 확산에 따라 수동적인 보안솔루션은 더 이상 기업을 자산을 보호하지 못 함. S/W 기반에서 H/W 기반으로, 패킷의 헤더 검사에서 내용검사로, 네트웍 Tapping을 통한 경고에서 In-Line차 단 모드로 진화 발전함. 기존 보안 인프라의 한계성 새로운 개념의 보안 인프라 u 통합형 방화벽 등장 Ø 방화벽/IDS/VPN 기능 통합 Ø 고속화 광대역화 된 보안장비 u 탐지 및 차단 기능 통합 Ø IPS 장비 출현 u 네트워크 장비의 보안기능 Ø L 7스위치에 보안기능 탑재 Ø 보안기능제한 u 네트워크의 고속화에 따른 보안장비 등장 Ø 성능보장에 따른 네트워크단계에서의 보안장비 등장 Ø 성능 Upgrade로 계속진화 Ø 네트워크 상황 진단 u Virus 전용장비 등장 u통합장비가 가지고 있는 오탐에 의한 오류 발생에 대비해 안정성 및 성능개선 l 기술의 변화 요망 Ø 통합화 Ø 능동화 Ø 고대역/고속화 l 서비스를 위한 새로운 기술의 연구 Ø Convergence에 의한 데이터 수용 (음성/방송/멀티미디어등 기타) Ø 네트워크 기술 + 보안 기술 요구 l 새로운 보안위협에 의한 RM 요구 Ø 새로운 네트워크 바이러스의 방지 Ø 취약성 분석에 의한 보안성 증대 요구 Ø Virus 전용장비의 부재 Your Trustful Security Partner - Page 11 -

I. 늘어나는 위협들과 최신보안 경향 3. 고려사항 3. 1. 고려해야 할 문제점 보안 담당자들이 현재 고려하고 있는 문제점들 대부분의 방화벽 및 IDS로는 부족한 대처 l 방화벽 정책의 한계성이 있음 l 일부는 공격 방어 기능 미비로 세션 폭주 → 장애유발 l 일부는 폭주하는 트래픽에 대처할 수 없는 성능 미비로 장애 발생 l IDS는 탐지 기능 만 존재하고, 차단기능이 없음(KCC는 방화벽 연동기능 사용) 방화벽으로는 DDo. S 및 WORM 공격에 효과적으로 대처하지 못하는 것이 아닌가? l IDP(Intrusion Detection & Protection), IPS(Intrusion Protection System), Viruswall 이 대안으로 급부상 l NPU(Network Processor Unit) 기반의 전용장비 급부상 다양한 기능을 가진 제품보다는 기존의 장비들과 융화될 수 있는 장비는 없을까? l 기존의 운영중인 보안 장비들에 대한 관리 문제점 도출 l 기존의 시스템과 융화하여 또 다른 보안 문제점에 대한 전용장비의 필요성 l Virus 및 알려지지 않은 공격에 대한 필요성 제시 Your Trustful Security Partner - Page 12 -

I. 늘어나는 위협들과 최신보안 경향 3. 고려사항 3. 2. 솔루션 도입 시 고려사항 전산 담당자들이 보안 솔루션 도입 시 고려해야 할 사항들 네트웍 자산의 효율적 활용 보안체계 구축으로 정보자산 보호 비용절감 Your Trustful Security Partner § § § 고 대역폭의(Wire Speed의 100% 지원) 지원으로 네트웍 지연 해결 불필요, 유해 트래픽에 의한 네트웍 Down Time 제거 바이러스, 웜 감염 System의 효율적 추적 및 트래픽 차단 Gabage 트래픽 제거로 네트웍의 속도 개선 신속한 장애 처리로 고객 만족도 향상 및 업무 공백 시간 단축 § § 해커그룹 등으로부터 내부 서버 해킹 테스트 및 외부 공격 차단 바이러스 및 해킹에 대한 대응 체계 구축 내부에 바이러스 감염 시 시스템에 대한 추적 대응체계 구축 외부로부터 PC에 불법적인 침입을 감지하고 방어할 수 있는 차단 기능으로 정보자산 보호환경 구축 § 바이러스 감염에 의한 시스템 유지보수 비용 및 시간 절약 § 새로운 위협에 대한 빠른 대응 체계 구축으로 업무 효울성 제고 § 실시간 바이러스 차단으로 네트웍 관리 비용 절감 및 업무 효율성 제고 - Page 13 -

4. 구성 사례 I. 늘어나는 위협들과 최신보안 경향 ※자료의 무단 유출 및 인용을 금함 P Network 구성도 DNS WISEDB 사외미디어 Internet망 15 M 서울 VPN ORACLE VPN 유해차단 Server Farm L/B L/B 내부 망 침입탐지 L/B CORE스위치-2 CORE스위치-1 RAS (Shiva Remote) Tokyo Router#2 Router#1 서울 F/W ATM 계열사 Intranet CSU/DSU ATM L/B E-BIZ 서버군 침입탐지 F/W 경기 T 3 ATM 155 Mbps E-Market 서버군 L/B Proxy서버(4) 20 M 지방 1 Your Trustful Security Partner ATM - Page 14 - ATM 지방 2 Internet망 E-BIZ

5. 예방수칙 I. 정보보안의 생활화 예방수칙 1 - 백신 설치, 자동검사, 자동 업데이트 WHY? -바이러스 기능 및 제작기법의 발달로 사용자도 모르는 사이 에 바이러스에 감염될 수 있다. HOW? -자동 업데이트 기능사용 (구입한 백신업체 제공) -백신업체 사이트 이용 Your Trustful Security Partner - Page 15 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 2 -패스워드는 영문/숫자 혼합해서 8자리 이상, 주기적으로 n 좋지 않은 패스워드 - 짐작하기 쉬운 패스워드 Ex: 전화번호, 생년월일, 차량번호 - 숫자로만 이루어지거나 짧은 패스워드 - 사전에 있는 단어의 패스워드 좋은 패스워드 - 특수문자([, *, #, !, ? 등)와 알파벳, 숫 자가 조합된 패스워드 - 최대길이의 긴 패스워드 - 사전에 없는 단어의 패스워드 Your Trustful Security Partner - Page 16 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 3 - 부팅, 윈도우 로그인, 네트워크 공유 폴더 사용할때 반드시 패스워드 설정하기 Your Trustful Security Partner - Page 17 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 4 -일주일에 한번 시스템 취약성 점검 하기 취약성 - 시스템상에 존재하는 허점 - 해킹에 이용 점검 방법 - 취약성에 대한 정보와 해결 프로그램을 제공 (시스템 제공 업체] - 점검도구 사용 Your Trustful Security Partner - Page 18 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 5 - 정품 소프트웨어 사용하기 WHY? 무료배포, 불법 복사한 소프트 웨어는 바이러스와 같은 악성 프로그램에 감염될 확률이 높다. 해결방법 정품 소프트웨어 사용 Your Trustful Security Partner - Page 19 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 6 - 출처가 분명하지 않은 전자우편 열지 않기 WHY? 사용자도 모르는 사이에 바이 러스와 같은 많은 악성 프로그 램이 메일로 전달 (ex: Navidard, Sircam, Nimda) 해결방법 용도가 분명치 않은 전자우편 은 함부로 열지 않는다. Your Trustful Security Partner - Page 20 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 7 - 중요한 데이터 백업을 생활화 하기 Why? - 악성프로그램 - 사용자의 실수 - 물리적인 손상 - 기타 n 예방방법 -디스켓, CD-ROM 백업 Your Trustful Security Partner - Page 21 -

5. 예방수칙 I. 정보보안의 생활화 예방수칙 8 - 하루 한번 컴퓨터 껏다 켜고, 이용하지 않을 때는 전원 끄기 WHY? 원격의 타인이 내 PC에 불법적으로 접근 하거나, 밝혀지지 않은 취약점을 이용하여 바이러스나 웜, 백도어 등의 악성프로그램 이 원천적으로 접근하는 통로를 막기 위한 가장 안전한 방법은 인터넷과의 연결을 끊 는 것입니다. WHAT? 장기간 PC를 사용하지 않을 경우에는 인터넷과 연결을 물리적으로 차단하고, 전원을 꺼둡니다 Your Trustful Security Partner - Page 22 -

5. 예방수칙 I. 정보보안의 생활화 정보 제공 사이트 CERTCC-KR (KOREA Computer Emergency Response Team Coordination Center) l 한국정보보호진흥원내의 침해 사고 대응팀으로서, 국내에서 운영되고 있는 전산망의 침해사고 대응 활동을 지원하고, 전산망 운용기관등에 대해 통일된 협조 체제를 구축하여, 국제적 침해사고 대응을 위한 단일창구를 제공하기 위하여 설립되었음. l 침해사고 예방을 위한 기술지원 l 실질적인 침해사고 대응 및 분석, 피해 복구 기술 지원 l 국내 전산망 침해사고대응팀들간 협조 체제 운영 지원 l 침해 사고 대응을 위한 단일 창구 운영 l 그밖의 침해사고예방 활동 l SITE URL : WWW. KRCERT. ORG Your Trustful Security Partner - Page 23 -

II. 네트워크 일반 1. 2. IP-Address 3. OSI 7 Layer 4. 프로토콜 5. DNS & Mail 6. 용어 정리 7. Your Trustful Security Partner 하드웨어 구성요소 CLI (Command Line Interface) - Page 24 -

1. 하드웨어구성요소 II. 네트워크 일반 NIC (Network Interface Card) l Pc나 Server등을 네트워크와 연결 해주는 장치 l 연결 네트워크의 속도(10 M, 1000 M등), Interface의 종류 (ISA, PCI 등), 미디어 (UTP, 동축 케이블, 광케이블)등에 따라서 선택 HUB l 한쪽에서 들어온 전기적 신호를 다른쪽으로 복사해서 보냄. l 수신한 Data의 각 bit를 Retiming, Regenerating함으로써 Noise를 제거하고 Signal을 증폭하는 역할을 수행 l 각 노드를 트리 구조로 연결하는 데 사용 l 케이블링의 간소화 및 이동의 편리함과 더불어 LAN에 있어서 통합회선 관리를 목적으로 사용 l 단순한 신호 증폭을 위한 Dummy HUB와 SNMP를 이용 Management까지 할 수 있는 Intelligent HUB등이 있음 l 공유 매체 방식으로 노드 증가 시 포트 당 속도가 떨어짐 HUB Your Trustful Security Partner - Page 25 -

1. 하드웨어구성요소 II. 네트워크 일반 Switch l HUB처럼 모든 데이터를 전송하지 않고 Frame의 목적지 주소를 확인하여 전송 l 각 포트 당 속도가 Dedicate 하게 보장 됨 l 현재는 이런 스위칭 HUB에 Routing 기능을 포함한 제품들이 출시 l Automatic Learning Algorithm l MAC Address l BACKPLANE l Broadcast Storm l Spanning Tree Algorithm 00 -E 0 -29 -5 D-81 -E 5 00 -E 0 -5 E-5 D-81 -34 00 -E 0 -4 D-5 D-81 -B 5 00 -E 0 -33 -5 D-81 -11 00 -E 0 -44 -5 D-81 -22 00 -E 0 -55 -5 D-81 -33 Your Trustful Security Partner - Page 26 -

1. 하드웨어구성요소 II. 네트워크 일반 Router l HUB처럼 모든 데이터를 전송하지 않고 Frame의 목적지 주소를 확인하여 전송 l 서로 상이한 구조를 갖는 망들을 연결할 수 있는 기능을 제공하며 망 내에 발생하는 l 불필요한 트래픽의 외부 유출 방지 l OSI Model의 Network Layer에서 동작하며 패킷의 전송 경로를 설정하고 해제 하는 기능 l 망 내의 혼잡 상태를 제어 하며 특정 경로에 트래픽이 폭주 시 우회경로 설정 가능 l Static Routing, Dynamic Routing Customer A Customer C 192. 168. 1. 0/24 192. 168. 3. 0/24 PE-router Customer B 192. 168. 2. 0/24 P-router 192. 168. 1. 0/24 192. 168. 3. 0/24 192. 168. 2. 0/24 192. 168. 4. 0/24 192. 168. 3. 0/24 192. 168. 4. 0/24 Your Trustful Security Partner PE-router - Page 27 - Customer D 192. 168. 4. 0/24

2. IP-Address II. 네트워크 일반 IP-Address l 개념. Internet Protocol Address의 약어로 전 세계적으로 연결된 네트워크 상에서 각 컴퓨터의 고유한 번호. 인터넷이 일반화 되면서 나타난 개념. 네트워크 그룹의 크기에 따라 5 Class로 나누며 일반적으로 A, B, C Class를 사용. 32 bit로 구성되며 Network address와 Host Address 부문으로 나눔. 1 byte(8 bit)를 단위로 10진수로 변환하여 표기 l IP-Address Class - Class A : NNN. HHH 1 -127의 Network number를 가지며, Network 당 연결 할 수 있는 Host 수는 최대 16, 777, 214개 (Host수는 24 bit를 사용 : 2^24 = 16, 777, 216 -2) - Class B : NNN. HHH 16 bit를 Network address로 사용하므로 128. 1 -191. 255의 Network number를 가지며, Network당 연결 할 수 있는 host 수는 16 bit를 host address로 사용 하므로 최대 65, 534개 (2^16 = 65, 536 -2) - Class C : NNN. HHH 24 bit를 Network address로 사용, 192. 0. 1 -223. 255의 Network number를 가지며, Network당 연결할 수 있는 host수는 8 bit를 host address로 사용하므로 최대 254개 (2^8 = 256 -2) Your Trustful Security Partner - Page 28 -

2. IP-Address II. 네트워크 일반 IP-Address l 각 Class별 주소 구별 방법. Class A는 Network address bit의 8 bit중 선두 1 bit는 반드시 0 이어야 함. Class B는 Network address bit의 8 bit중 선두 2 bit가 반드시 10 이어야 함. Class C는 Network address bit의 8 bit중 선두 3 bit가 반드시 110 이어야 함 Class A 0. H. H. H – 127. H. H. H 0000 – 01111111 Class B 128. 0. H. H – 191. 255. H. H 10000000 – 10111111 Class C 129. 0. 0. H – 223. 255. H 11000000 - 11011111 . Class C에서 최대 접속 가능한 host address는 2^8=256개 이나 모든 host address bit를 0 또는 1로 설정할 수 없다는 원칙에 따라 실재 사용 가능 host address는 254개 l Subnet Mask. IP Address의 32 bit중 첫번째 bit에서 몇 번째 bit까지를 Network Address로 할 것인지를 알려주는 역할. Bit열이 1인 경우 해당 IP address의 bit 열은 Network Address 부문으로 간주하고 0인 경우 해당 IP Address의 bit열은 Host Address로 간주. . Packet 전송 시 Destination IP Address의 bit열에 subnet mask bit열을 AND 논리를 적용하여 Subnet Mask 결정 Your Trustful Security Partner - Page 29 -

2. IP-Address II. 네트워크 일반 IP-Address. Class A IP Address 1. 0. 0. 0 IP Address Subnet Mask 1 00000001 1111 255 0 0 0 . Class B IP Address 164. 124. 0. 0 IP Address Subnet Mask 164 10100100 1111 255 124 01111100 1111 255 0 0 0 0 . Class C IP Address 203. 252. 1. 0 IP Address Subnet Mask 203 11001010 1111 255 Your Trustful Security Partner 252 11111100 1111 255 1 00000001 1111 255 0 0 - Page 30 -

2. IP-Address II. 네트워크 일반 IP-Address l Subnetting. Class A 혹은 Class B, Class C IP Address를 쪼개어 이용하는 것으로 IP Network Address 하나 만으로 여러 개의 네트웍을 구성 할 수 있어 효율적인 IP Address 관리 가능. 네트워크 증설 시 IP Address의 부족으로 인한 신규 IP 확보의 어려움에 대한 대란이 될 수 있 으며 네트워크의 분리로 인해 불필요한 Broadcasting traffic 감소 - Subnetting 되기 전 192 11000000 1111 255 168 10101000 1111 255 10 00001010 1111 255 Network Address (24 bit) 0 00000000 0 Host Address - 25 bit로 Subnetting 후 192 11000000 1111 255 168 10101000 1111 255 10 00001010 1111 255 Network Address (25 bit) Your Trustful Security Partner . Max Subnet : 1. Max Host : 2^8 -2 = 254. 사용가능 Address : 192. 168. 10. 1 ~ 254 0 10000000 128 Host Address - Page 31 - . Max Subnet : 2. Max Host : 2^7 -2 = 126. 사용가능 Address : 192. 168. 10. 1 ~ 126 192. 168. 10. 129 ~ 254 (0000000(0), 1111111(127) 사용 불가) - 2개의 서로 다른 네트웍으로 분리

2. IP-Address II. 네트워크 일반 IP-Address - 30 bit로 Subnetting 후 192 11000000 1111 255 168 10101000 1111 255 10 00001010 1111 255 Network Address (30 bit) 0 11111100 252 Host Address . Max Subnet : 2^6 = 64. Max Host : 2^2 -2 = 2. 사용가능 Address : 192. 168. 10. 1 ~ 2 192. 168. 10. 4 ~ 5 …… 192. 168. 10. 253 ~ 254 (00(0), 11(3) 사용 불가) - 64개의 서로 다른 네트웍으로 분리 Max Subnet Max Hosts bit Subnet Mask 2^1 = 2 2^7 -2 = 126 10000000 255. 128 2^2 = 4 2^6 -2 = 62 11000000 255. 192 2^3 = 8 2^5 -2 = 30 11100000 255. 224 2^4 = 16 2^4 -2 = 14 11110000 255. 240 2^5 = 32 2^3 -2 = 6 11111000 255. 248 2^6 = 64 2^2 -2 = 2 11111100 255. 252 Your Trustful Security Partner - Page 32 -

3. OSI 7 Layer II. 네트워크 일반 OSI 7 Layer l 물리적 계층 (Physical Layer : 1계층). 최하위 계층으로 비트 단위의 정보를 물리적인 매체(네트워크 케이블)를 통해 전송하는 역할. 미디어의 형태에 따른 연결 방식을 정의하며 전송 시 사용되는 전송 기술에 대해서도 정의 l데이터 링크 계층 (Data Link Layer : 2계층). 상위 계층인 Network Layer에서 Physical Layer로 데이터를 전송하는 기능. 하나의 프레임을 수신지에 보내고 난 후 반듯이 수신 확인 메시지를 기다림. 회신 응답 없을 시 송신측 데이터 링크 계층에서 동일 프레임 재 전송 l네트워크 계층 (Network Layer : 3계층) -IP Address. 상위 계층에서 사용되던 논리적인 주소를 물리적인 주소로 변경. 네트워크 조건, 서비스의 우선순위 등을 고려하여 송신지에서 수신지 까지의 경로 설정 l트렌스포트 계층 (Transport Layer) –TCP, UDP, ICMP, etc, . . . 데이터의 흐름을 제어하고 에러를 조정하며 패킷의 수신과 연관된 문제를 담당. 에러나 중복 또는 손실 등이 없이 전송될 수 있도록 보장 (패킷의 분할, 조합) Your Trustful Security Partner - Page 33 -

3. OSI 7 Layer II. 네트워크 일반 OSI 7 Layer l 세션 계층 (Session Layer : 5계층). 서로 다른 컴퓨터에 위치한 어플리케이션 끼리 네트워크 통신을 하기위한 연결, 종료 할 수있는 기능. 사용자간 또는 사용자와 서비스간의 가상적인 연결에 관련된 기능을 수행하여 주로 액세스, 보안, 로그인, 로그아웃을 제어 l 프리젠테이션 계층 (Presentation Layer : 6계층). 네트워크를 통해 교환되는 데이터의 형태 즉 포맷을 결정. 특정 애플리케이션만이 인식할 수 있는 데이터의 포맷을 프로토콜의 전환, 데이터의 번역, 암호화, 문자 조합의 변화, 그래픽 명령의 확장 등을 통해 공통적으로 인식할 수 있는 포맷으로 변경 l 애플리케이션 계층 (Application Layer : 7계층) –HTTP, SMTP, FTP, telnet, DNS. OSI Model의 가장 상위 계층으로 일반적인 사용자들이 직접 접할 수 있는 인터페이스. 사용자 애플리케이션을 직접 지원하는 서비스를 제공하는 작업 수행. 네트워크 접근 정보 제어, 에러 복구 등을 조정하는 기능 Your Trustful Security Partner - Page 34 -

3. OSI 7 Layer II. 네트워크 일반 OSI 7 Layer Application TELNET SNMP Presentation FTP NFS Session TFTP OTHERS Transport TCP UDP Network IP ARP RARP Link Level Control Data Link Physical Ethernet OSI 7 Layer Your Trustful Security Partner ICVP Token Ring TCP/IP - Page 35 - Others

3. OSI 7 Layer II. 네트워크 일반 OSI 7 Layer Application Services Transport Network Data link Physical Network Router Data link Bridge Data link Layers Physical Router Layers Source Host Data link Physical Destination Host Network 1 Network 2 Network 4 Your Trustful Security Partner Network - Page 36 - Network 3 Network 5

4. 상용프로토콜 II. 네트워크 일반 상용 프로토콜 l TCP/IP (Transmission Control Protocol) -6번. 안정적인 데이터 전송 제공. 접속 기반(connection-oriented), 바이트 스트림(byte-stream) 프로토콜. 3 way Handshake (SYN -> SYN, ACK -> ACK, data) l UDP -17번. 불안정한 비접속(connectionless) 데이터그램 프로토콜 오버헤드를 최소화하면서 네트워크를 통해 메시지를 교환할 수 있게 해준다. Multi-Media 등에 적합 l X. 25. 원격 터미널을 메인프레임에 연결하기 위한 프로토콜. 안정적이고 작업하기 쉬운 전송 기술이지만 전송 방식이 상당한 부하를 전달 (오류 수정과 흐름제어, 오류 패킷의 재전송) l XNS (Xerox Network System) -22번. Novell의 IPX 프로토콜의 모델로 제록스가 개발한 전송 프로토콜. 분산 파일 시스템과 프린트 서비스를 지원하고 속도는 느리지만 다량의 트래픽 관리 가능 Your Trustful Security Partner - Page 37 -

4. 상용프로토콜 II. 네트워크 일반 상용 프로토콜 l IPX/SPX (Internetwork Packet Exchange / Sequenced Packet Exchange). Novell의 네트워크에서 사용되는 프로토콜 스택. 작고 빠르며 라우팅 기능을 지원 l NWLink. IPX/SPX의 MS 버전. 라우팅 기능이 가능하며 Novell의 네트워크 환경과 통신을 하기위한 프로토콜 l APPC (Advanced Program-to-Program Communication). IBM의 SNA의 일부로 개발된 전송 프로토콜. IBM 호스트 컴퓨터의 개입 없이도 노드끼리 또는 기종간에 통신을 할 수 있도록 개발한 일종의 API(Application Program Interface) l Apple. Talk. Apple Computer의 독점 프로토콜 스택이며, 맥켄토시의 네트워크 통신을 위한 프로토콜 l DECnet. Digital Equipment Corporation의 독점적인 프로토콜 스택 Your Trustful Security Partner - Page 38 -

5. DNS & Mail II. 네트워크 일반 DNS & Mail KRNIC Primary Name Server Host Name : ns. def. co. kr IP Address : 20. 20. 20 2 abc. com 3 def. co. kr ? ? 1 Mail from : user@abc. com Mail to: admin@def. co. kr 보내는 메일서버: 10. 10. 10 받는 메일서버: 10. 10. 10 def. co. kr : 20. 20. 20 Secondary Name Server Host Name : ns 2. shinbiro. com IP Address : 4 MX ? ? DNS & Mail 10. 10. 10 Internet 6 SMTP 5 def. co. kr MX : 20. 20. 20 DNS & Mail 20. 20. 20 7 Your Trustful Security Partner - Page 39 - 8 POP 3 Mail from : user@abc. com Mail to: admin@def. co. kr 안녕하십니까?

6. 용어정리 II. 네트워크 일반 Metro Ethernet l 차세대 Switching 기술인 MPLS(Multi Protocol Label Switching)를 채택 l 원거리통신망(WAN) 구간에서 고가의 라우터나 전송장비를 이용 않음 l 기가비트이더넷 스위치나 고속이더넷 스위치를 이용해, 랜방식으로 가입자를 연결하는 서비스다. l 기가비트이더넷 스위치를 이용하여 최대 1 Gbps까지 대역폭을 가입자에게 랜방식으로 제공 l 1 Mbps나 수개 단위로 대역폭을 쪼개서 공급할 수 있어 전용회선 비용절감의 최적 솔루션 Your Trustful Security Partner - Page 40 -

6. 용어정리 II. 네트워크 일반 KT-en. TUM l 차세대 Switching 기술인 MPLS(Multi Protocol Label Switching)를 채택 l 하나의 물리적인 회선 안에서 각 기업의 VPN 트래픽을 다른 고객 트래픽과 완벽하게 분리 § 통신내용의 비공개성과 신뢰성을 보장 § 트래픽 분류, 우선순위에 따른 차별적인 전송(Co. S) § 서비스 수준에 대한 보장(SLA) l 별도의 추가 VPN 장비 없이도 서비스를 이용할 수 있음 § VPN 장비 구입이나 임대 비용까지 절감 가능 Security Your Trustful Security Partner Traffic Engineering - Page 41 - VPN’s

6. 용어정리 II. 네트워크 일반 VPN (Virtual Private Network) l 암호화를 통하여 인터넷 공중망을 통해 사설망을 구축하는 기술 공 중 망 Internet “A” clear text 덕소 군포 홍성 대구 2 Encrytion 암호화 구간 사 설 망 Internet ? ? : 암호화 데이터 Frame. Relay Decrytion “A” clear text 사 설 망 내부 네트워크 제천 수원 Your Trustful Security Partner 안양 대구 대전 용인 - Page 42 - 대구 3

7. CLI II. 네트워크 일반 IP-Address & Routing 예제 l ipconfig Ethernet adapter 로컬 영역 연결: Connection-specific DNS Suffix. : Description. . . : SMC EZ Card 10/100 PCI (SMC 1211 TX) Physical Address. . : 00 -E 0 -29 -5 D-81 -E 5 Dhcp Enabled. . . : No IP Address. . . : 192. 168. 100. 15 Subnet Mask. . . : 255. 0 Default Gateway. . : 192. 168. 100. 254 DNS Servers. . . : 192. 168. 100. 199 l Route print Active Routes: Network Destination Netmask 0. 0 127. 0. 0. 0 255. 0. 0. 0 192. 168. 100. 0 255. 0 192. 168. 100. 15 255 192. 168. 100. 255 224. 0. 0. 0 240. 0 255 Default Gateway: 192. 168. 100. 254 Your Trustful Security Partner Gateway 192. 168. 100. 254 127. 0. 0. 1 192. 168. 100. 15 - Page 43 - Interface 192. 168. 100. 15 127. 0. 0. 1 192. 168. 100. 15

7. CLI II. 네트워크 일반 CLI (Command Line Interface) C: >nbtstat -A 192. 168. 100. 15 로컬 영역 연결: Node Ip. Address: [192. 168. 100. 15] Scope Id: [] Net. BIOS Remote Machine Name Table Name Type Status ----------------------JSPARK <00> UNIQUE Registered HEXA <00> GROUP Registered JSPARK <03> UNIQUE Registered JSPARK <20> UNIQUE Registered HEXA <1 E> GROUP Registered ADMIN_TSTONE <03> UNIQUE Registered JSPARK <01> UNIQUE Registered C: >arp -a Interface: 192. 168. 100. 15 --- 0 x 2 Internet Address Physical Address Type 1. 1. 1. 2 00 -01 -29 -69 -86 -76 dynamic 192. 168. 100. 253 00 -01 -80 -40 -21 -00 dynamic 192. 168. 100. 254 00 -02 -a 5 -37 -ca-57 dynamic C: >net send 192. 168. 100. 15 안녕하십니까? 192. 168. 100. 15에 메시지를 보냈습니다. MAC Address = 00 -E 0 -29 -5 D-81 -E 5 C: >ipconfig/all Windows IP Configuration Host Name. . . : jspark Primary Dns Suffix. . . . : Node Type. . . : Unknown IP Routing Enabled. . . . : No WINS Proxy Enabled. . . . : No Ethernet adapter 로컬 영역 연결: Connection-specific DNS Suffix. : Description. . . : SMC EZ Card 10/100 PCI (SMC 1211 TX) Physical Address. . : 00 -E 0 -29 -5 D-81 -E 5 Dhcp Enabled. . . : No IP Address. . . : 192. 168. 100. 15 Subnet Mask. . . : 255. 0 Default Gateway. . : 192. 168. 100. 254 DNS Servers. . . : 192. 168. 100. 199 Your Trustful Security Partner C: >route print ====================================== Interface List 0 x 1. . . . MS TCP Loopback interface 0 x 2. . . 00 e 0 29 5 d 81 e 5. . . SMC EZ Card 10/100 PCI (SMC 1211 TX) - 패킷 스케줄 러 미니 포트 =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0. 0 192. 168. 100. 254 192. 168. 100. 15 20 127. 0. 0. 0 255. 0. 0. 0 127. 0. 0. 1 1 192. 168. 100. 0 255. 0 192. 168. 100. 15 20 192. 168. 100. 15 255 127. 0. 0. 1 20 192. 168. 100. 255 192. 168. 100. 15 20 224. 0. 0. 0 240. 0 192. 168. 100. 15 20 255 192. 168. 100. 15 1 Default Gateway: 192. 168. 100. 254 ====================================== Persistent Routes: None - Page 44 -

7. CLI II. 네트워크 일반 CLI (Command Line Interface) Your Trustful Security Partner - Page 45 -

III. 아세아시멘트주식회사 네트워크 현황 1. 2. 네트워크 흐름도 3. Your Trustful Security Partner 전체 구성도 공장 IP-Address 현황 - Page 46 -

1. 전체 구성도 III. 아세아시멘트주식회사 네트워크 현황 인터넷 : ADSL, 기간업무 : KT VPN A B 온세통신 제공 Public IP : 10. 10. 0/24 D C E 1 외부 DMZ 126 129 254 DMZ Spam. Sniper 온세통신 Internet KORNET ADSL 5 M 내부 인 기터 간넷 업 무 Core. Builder 7000 Super. Stack. II User Area : ADSL : en. TUM F G H I K L Xtreme Summit 48 Server Area KT-en. TUM Your Trustful Security Partner - Page 47 -

2. 네트워크 흐름도 III. 아세아시멘트주식회사 네트워크 현황 인터넷 : ADSL, 기간업무 : KT VPN A B 온세통신 제공 Public IP : 10. 10. 0/24 D C 2. 1 en. TUM +ADSL E 1 외부 DMZ 126 129 254 DMZ 10. 10. 253 Spam. Sniper 온세통신 Internet KORNET ADSL 10. 10. 126 5 M 10. 10. 254 192. 168. 1. 6 내부 10. 10. x/24 Core. Builder 7000 Super. Stack. II User Area : ADSL : en. TUM 인 기터 간넷 업 무 Web : 10. 10. 1 DNS : 10. 10. 2(외부) Mail : 10. 10. 4 F G H I K L Xtreme Summit 48 Net. Builder. II 10. 10. 254 KT-en. TUM Your Trustful Security Partner - Page 48 - Server Area

IV. 향후 고려사항 1. 2. Your Trustful Security Partner 네트워크 추가 보안 요소 어플리케이션 추가 보안 요소 - Page 49 -

1. 네트워크 추가 보안 요소 IV. 향후 고려사항 네트웍 패킷에 대한 실시간 검사능력과 유해 패킷의 차단능력, 실시간 트래픽 분석에 의한 알려지지 않은 공격에 대한 대응, 지능화된 바이러스들에 대한 차단 및 치료, 서버 침입 방지 등 보다 적극적인 개념에서의 능동형 보안 솔루션이 필요한 시점임 Fire. Walls Network Intrusion Prevention Antivirus Client Security Host Intrusion Prevention Your Trustful Security Partner l 네트워크 접근제어 l 실시간 패킷 분석 및 차단 능력 l 프로토콜 이상 패킷 차단 l 실시간 네트웍 이상 트래픽 분석 l 바이러스 유입의 사전 차단 l 네트워크 확산 방지 l 스팸 메일 방지 l 바이러스 차단 l 내부정보 유출 방지 l 침입차단 l 강력한 신원확인 l 침입 발생 시 원천 차단 l 시스템 자체 보호 - Page 50 - IPS Viruswall Client Security Secure OS

1. 네트워크 추가 보안 요소 1. 1. IPS IV. 향후 고려사항 비 정상적이고 Unknown한 Traffic 및 침입 시도에 대한 지능적인 실시간 차단 수단의 필요 방화벽과 IDS 를 연동한 차단 기능 수행의 한계 l l l IDS는 방화벽을 통과한 packet을 복사하여 자체적으로 검사 IDS에서 유해정보라고 판단하여 연동된 방화벽에 정책을 설정하였을 때는, 유해 traffic이 이미 내 부 network으로 침입한 후. 기존 IDS의 대부분이 CPU 방식으로 작동하고 있으며, small packet에서 wire speed 지원 불가 Firewall Packet Filter Module Added to rule table Packet copied IDS Module Intrusion detected Pattern DB Analyzed Dropped Your Trustful Security Partner - Page 51 - Normal Packet First Bad Packet Bad packets entering after first bad packet has been detected by the IDS

1. 네트워크 추가 보안 요소 1. 1. IPS IV. 향후 고려사항 IPS 란? l 침입방지시스템(Intrusion Prevention System) = l 방화벽의 Blocking 능력 + 차단(침입탐지시스템 DPI(Deep Packet Inspection)) l 알려지거나 알려지지 않은 공격을 탐지하고 공격이 성공하는 것을 방지하는 능력을 가진 하드웨어 혹은 소프트웨어 장치. IPS 에서 요구되는 기능 l 알려지지 않은 공격에 대한 차단 Ø 임계치 값을 이용하여 정상적인 Traffic 흐름과 비정상적인 Traffic 흐름 구분 l 알려진 공격에 대한 차단 Ø 침입 탐지 패턴을 이용한 Signature 방식 l 오탐지율의 최소화 Ø 알려지지 않은 공격 차단을 위한 임계치 설정의 지능화 : 학습 Ø 알려진 공격 탐지를 위해 잘만들어진 탐지 패턴과 비교 Ø TCP Flow 기반의 탐지 수행 l 패턴의 자동 업데이트 l 네트워크 성능 저하의 최소화 Your Trustful Security Partner - Page 52 -

1. 네트워크 추가 보안 요소 1. 1 IPS IV. 향후 고려사항 IDS IPS를 통과한 1%에 대해서만 포렌직 분석 Firewall • L 3/L 4에서 포트 접 근 관리 • Perimeter 방어만 제공 l l l IPS • L 2 -L 7 공격 방지 • 전방위 보호 • 외부 공격자 • 내부공격자, 세그먼트간 방화벽은 포트, 서비스 제한 – 패킷 헤더기반 공격의 99%는 허용된 포트 및 어플리케이션을 통해서 발생 (즉, HTTP, DNS, FTP, SMB, RPC, IRC, Sendmail) IPS는 방화벽을 통과한 악성공격의 100%를 방지하며, IDS의 포렌직 분석 필요성을 줄임 Your Trustful Security Partner - Page 53 -

1. 네트워크 추가 보안 요소 1. 2. Virus. Wall IV. 향후 고려사항 다양한 형태로 유입되는 지능화된 바이러스 차단 및 스팸메일 차단 수단의 필요 경로 메일 내 용 * 메일의 첨부파일의 실행시 감염 * 경로 : SMTP, POP 3, Webmail 등의 메일전송수단 * 사례 : 클레즈, Net. Sky, Mydoom 파일 다운로드 * 인터넷을 통해 자료를 다운로드받을 때 감염 * 경로 : Web을 통한 감염된 파일을 전송받음. * 사례 : 매크로 바이러스등 웹사이트접속 * 웹접속시 스크립트의 실행에 의한 감염 * 경로 : Web을 통해 인터넷 접속 * 사례 : Nimda, 악의적 java script, VB Script 서버의 취약점 * 서버의 취약점을 이용한 Worm감염 * 경로 : 인터넷 접속경로 * 사례 : Sasser, Codered, Nimda, Slammer worm Your Trustful Security Partner - Page 54 -

1. 네트워크 추가 보안 요소 1. 2. Virus. Wall IV. 향후 고려사항 Diskette/CD FTP Download PC 통신 Web 다운로드 과거의 방식 irus V 현재의 방식 Email Shared drives Web Server vulnerability 전파경로의 변화(네트워크), 기존 방역 솔루션(PC, 서버용)의 한계 사용자 인식 저하로 최신 백신 업데이트 미비 G/W형 N/W 바이러스 방지 솔루션의 필요성 대두 Your Trustful Security Partner - Page 55 -

2. 어플리케이션 추가 보안 요소 2. 1. Client Security IV. 향후 고려사항 Client PC에 자체에 대한 보안관리 및 자원관리 § PC 보안 관리 - 사용자 부주의나 실수로 방치한 보안 취약점에 대해 자동 알림기능과 취약점 자동 제거 - 인가받지 않은 저장장치나 PC연결 Media 를 통한 정보유출을 위험성을 원천적으로 차단 - 분석자료의 신뢰성을 높이기 위하여 특별한 실명 관리 기법을 통해 정확한 실명 정보 제공 § LAN IP 관리 - 사내 수많은 IP 에 대해 완벽한 통제 장치를 통하여 각 PC 의 IP 사용현황을 정확하게 제공 § 자원관리 - 불법 소프트웨어 사용 관리 - 사내 네트웍에 영향을 최소화 하면서 신속하게 배포가 가능한 소프트웨어 배포 - PC 하드웨어 변경사항 관리 § 긴급 해킹 바이러스 감염 차단을 위한 대책 - 방화벽과 연동한 바이러스 감염 PC의 포트 혹은 IP 단위별 네트워크 사용을 통제 Your Trustful Security Partner - Page 56 -

2. 어플리케이션 추가 보안 요소 2. 1. Client Security IV. 향후 고려사항 개요 Front Security 및 Client Resource의 통합관리 in. COPs & net. COPs III Front Security On-Line 정보유출 방지 H/W자원현황 파악 Off-Line 정보유출 방지 S/W자원현황 파악 웹사이트접속 모니터링 S/W 자동배포 S/W사용 모니터링 원격제어 보안정책 집행 Your Trustful Security Partner Client Resource 보고서 작성 - Page 57 -

2. 어플리케이션 추가 보안 요소 2. 1. Client Security IV. 향후 고려사항 주요 기능 Front Security § 암호설정 여부(N/W공유, 화면) § PC On, Off 시간 자동 인식 § 소프트웨어 실시간 사용이력 § 인터넷 Site 접속현황 분석 § H/W, S/W 변경 사양 자동 인식 § HDD 도용 모니터링 § 해킹공격 모니터링 § FDD 로 복사한 File 이력 분석 § FTP , Telnet 접속 이력 분석 § PC방화벽관리(IP, Port 접속제어) § Media Port 사용제어(COM, Parallel 등) § 정책위반시 컴퓨터 사용 통제 Client Resource Network Control in. COPs & net. COPs § PC H/W 세부사양 자동 관리 § S/W설치현황 자동 관리 § 라인센스 수량 자동관리 § 소프트웨어 분류 템플리트 제공 § 불법 S/W 사용 자동경고 § H/W, S/W 현황 보고서 § S/W 자동배포 § PC 원격제어 § 메신저서비스 Your Trustful Security Partner §PC의 LAN IP 자동 실명 사용자관리 § LAN IP 사용현황 및 이력관리 §LAN IP 충돌 시 자동 통보 § 동적IP(DHCP) 정보 인식 § IP별 네트워크 차단 § Client Agent 임의해제 및 미 설치 네트워크 차단 - Page 58 -

2. 어플리케이션 추가 보안 요소 2. 1. Client Security IV. 향후 고려사항 구성 요소별 기능 v 사용자 PC의 각종 변동사항 및 사용이력 분석하여 보안 서버로 변동정보 발송처리 v 서버 보안정책 기준을 자동 갱신하여 모니터링 및 통제 v 최신 버전 자동 갱신처리 v PC-Mail 송수신 처리 v PC 원격제어 PCs : Client Agent v 변동정보 취합분류 - PC발신자료 수신 v 정책 설정 - 관리자 설정 작업 v 분석 서비스 - WEB통한 분석제공 v 정보 발송 - PC로 위반사항 발송 v 파일 다운로드 - 최신 버전 설치 작업 in. COPs Server v in. COPs 연동 v 네트워크 차단 v 네트워크 사용현황 v Block 로그 전송 net. COPs III Server v 중요 보안정책 위반 정보수신 v 관리자용 시스템을 통한 분석 v 보안정책 설정 Client Agent / Web 관리자 일반 사용자 Your Trustful Security Partner v 실시간 모니터링 - Page 59 -

2. 어플리케이션 추가 보안 요소 2. 1. Client Security IV. 향후 고려사항 기대 효과 Front Security 강화 § 사업장내 PC 보안상태를 개별점검 필요 없이 실시간 종합상황관리 가능 § 임직원 보안마인드 향상을 위한 환경이 조성되어 보안사고 예방 기여 § 무선통신환경 및 Mobile Office 환경에 적용 가능하여 완벽한 기업보안 정책 운영 가능 Client Resource 관리 자동화 § 사업장내 PC 실물 사양 및 사용자 실명 자동관리 통한 수작업 반영 불필요 § 소프트웨어 설치현황, 사용현황 및 라이센스 관리통한 수작업 파악 불필요 § PC 정책관리에 필요한 통계자료 정확한 제공으로 빠른 의사결정 가능 Network Control 강화 § 사업장내 PC에서 사용되고 있는 IP 실명 자동으로 반영 § LAN IP 충돌현상 발생시 실시간 인식되어 장애 시간 최소화 가능 § IP별 네트워크 차단을 통한 IP정책 집행 강화 Your Trustful Security Partner - Page 60 -

2. 어플리케이션 추가 보안 요소 2. 2. Secure OS IV. 향후 고려사항 강력한 신원 확인 및 인증을 통한 시스템 침입방지 솔루션 필요 Firewall 한계 § 시스템이 아닌 네트워크 접근제어 § 침입차단시스템 우회가능성 § 시스템 자체보호 불가 Firewall N-IDS Network Area Host IDS 한계 § 알려진 공격만 탐지 가능 § 침입발생 시 원천차단 불가 § 강제적 접근통제 기능 부재 § 시스템 자체보호 불가 H-IDS OS System Area Network IDS 한계 § 알려진 공격만 탐지 § 침입발생시 원천차단 불가 § 침입탐지시스템 우회가능성 § 시스템 자체보호 불가 Your Trustful Security Partner Secure OS - Page 61 - Secure OS 특징 § § 침입발생 시 원천차단 강력한 사용자 신원확인 강제적 접근통제에 의한 해킹불가 시스템 자제보호

2. 어플리케이션 추가 보안 요소 2. 2. Secure OS IV. 향후 고려사항 Secure OS의 이해 n Secure OS(Security Kernel) 이란? n 시스템 & 네트워크 침입 • Internet Worm • BOF, DOS 등 n 사용자 인증 (Authentication) 침입탐지 및 방어 (IDP) n Secure OS (Security Kernel) 참조모니터 개념을 구현한 시스템의 하드 웨어, 펌웨어, 소프트웨어 요소[Do. D] 시스템 자원에 대한 접근을 통제하기 위한 컴퓨터 시스템의 중심부 [FIPS] Secure OS 주요 기능 n 접근권한 통제 (Authorization) n 접근통제 (Access Control) Authentication + Access Control n 서비스 (Service) n 시스템 자원 (Resources) • 응용서비스 • 통신서비스 • 시스템 서비스 CPU DB Your Trustful Security Partner CPU n 보호대상 - Page 62 - 사용자인증 : 시스템 접속자에 대한 신원확인 및 검증 접근통제 : 시스템 자원 및 서비스에 대한 접근권한에 따른 접근 통제 침입탐지 및 방어 (Intrusion Detection & Prevention) n Memory Authorization = 불법침입의 실시간 탐지, 차단 및 방 어

감사합니다 Your Trustful Security Partner - Page 63 -

6dd1056f720eec1ca7f5e88917662ad6.ppt