e1b9f6c6639cb08c2702a4653fa70932.ppt

- Количество слайдов: 54

資訊安全概論與實務 Part IV:全面管理 from 潘天佑, “資訊安全概論與實務” (第三版), 碁峰, 2012 授課教師:彭振興, Ph. D.

資訊安全概論與實務 by潘天佑 • 第一篇:認識問題 – 簡介資訊安全,包括資訊犯罪、惡意程式、駭客攻擊, 以及個人資料保護法與資訊安全等。 • 第二篇:安全架構 – 資訊安全的背景理論,包括存取控制、安全模型、密 碼學與網路模型等。 • 第三篇:縱深防禦 – 如何架構有深度的防禦體系,包括防火牆、入侵偵測 系統、防毒軟體、以及逐項檢視資訊環境,確保沒有 脆弱的環節。 • 第四篇:全面管理 – 跳脫技術層面,從管理的角度探討如何建立資訊安全 管理系統(ISMS) ,涵蓋了實體安全、營運安全、風險 管理、資訊服務管理、緊急應變計章,以及雲端資訊 安全。

Part IV:全面管理 ü Chapter 13、實體安全與營運安全 – 「實體安全」指盜賊與天災等實體災害對資訊安全的 衝擊往往大於駭客或病毒。「營運安全」則是指資訊 或網路中心的安全運作,尤其著重資料的備份與復原。 • Chapter 14、資訊安全管理系統 – 先討論風險管理,再正式介紹「資訊安全管理系統 (Information Security Management System, ISMS)」 與 ISO 27001 ,並簡單地解說審查與稽核的做法。 • Chapter 15、緊急應變計畫 – 災難發生的機率雖然不高,但對企業衝擊很大。緊急 應變計畫是讓組織在平時就為災難來臨做準備,以降 低衝擊。 ü Chapter 16、資訊技術服務管理 – 推動資訊安全管理的目的在強化資訊服務,讓使用者 高枕無憂; 然而要達到這個目的除了資訊安全管理之外, 還需要更多的資訊管理系統配合。

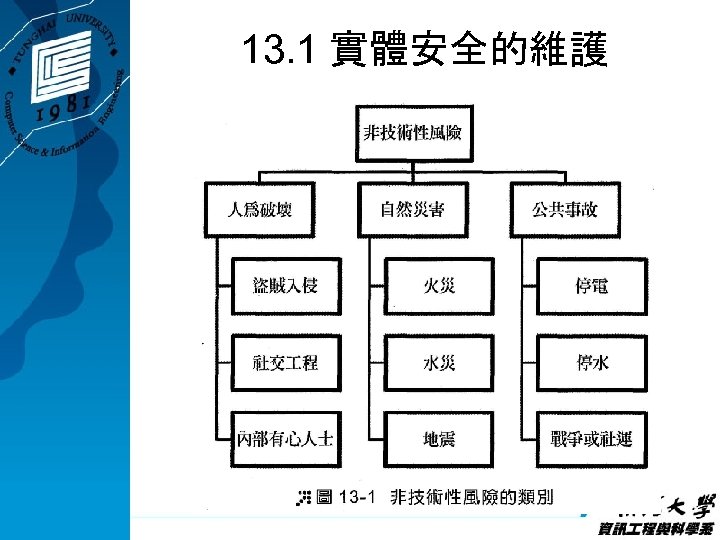

13. 1 實體安全的維護

歷史上的實例 1. 盜賊入侵之類的人為破壞是資訊安全的巨大風險。歷史上 的「水門事件」雖然沒有涉及電腦資訊,卻是實體入侵竊 取資訊的代表性案件。1972 年美國總統大選進行中,為了 取得民主黨內部競選情報,競選連任的共和黨尼克森陣營 派人闖入位於華盛頓水門大廈的民主黨全國委員會辦公室, 在安裝竊聽器並偷拍有關文件時失風被捕,從而引發嚴重 的憲政危機。1974 年七月底司法委員會通過彈劾尼克森的 條款,尼克森於八月宣布辭職,成為美國歷史上第一位辭 職的總統。 2. 較近期的案例是芝加哥公立學校電腦被盜事件。2007 年四 月六日兩台筆記型電腦在芝加哥公立學校的總部被竊,大 約四萬名員 的個人資料面臨遭到冒用的危機。治安單位 尚無法確定竊賊的目標是筆記型電腦的價值,還是資料的 價值。由這個案例可以了解,防禦駭客入侵的 其似乎抵 擋不了簡單的順手牽羊。非技術性風險常被資訊安全專業 人員所忽視,但正如在我們在第一章所說: 如果有人裝了十 道鎖,卻不關窗,豈不荒謬? 資訊安全事件會發生在最脆弱 的環節。

實體安全防禦策略 • 在事前,這些防禦措施要達到嚇阻的效果,讓攻 擊者知難而退。 – 許多安全設計刻意的讓外人看見,例如有刺鐵絲網或 狼狗等,大多為嚇阻目的。 • 在事件發生中,我們希望能儘量拖延入侵者的行 動,並儘快偵測。 – 設計防禦措施時可以多考慮拖延與偵測的綜效。例如 紅外線偵測器或閉路監視設施都難免有死角,如果圍 牆不夠高,入侵者就容易避開偵測 ; 但如果設置各種障 礙,入侵者就難免在入侵過程中現形。 • 在偵測到入侵事件後,值勤人員 (在當場或遠端 的監控中心)要能快速地評估狀況並採取行動。 – 防禦措施同時要能儘量地記錄犯罪證據,如錄影,做 為事後追查與起訴的憑據 。

外圍防禦 (1/2) • 外牆與內部建築之間的距離應該越遠越好 – 如果入侵者在跨越外牆時就被發現,值勤人 員會有較長的時間反應; – 如果入侵者在建築內被發現,較遠的外牆也 可以拖延脫逃時間。 – 人口密度較高的市區內,許多外牆與內部建 築的距離太近,不只失去作用,反而被入侵 者利用為入侵的「墊腳石」。

外圍防禦 (2/2) • 圍牆的高度: – 一公尺的圍牆可以警示善意者不要進入, – 兩公尺的圍牆就不容易攀爬, – 但要達兩公尺半以上的圍牆才會對專業入侵 者產生拖延效果。 – 高安全敏感性的機構(例如軍事設施)會在閻牆 上再加有刺的鐵絲網,一般可以給圍牆再增 加半公尺高度而且產生嚇阻及拖延的效果。 – 然而專業入侵者還是可以用厚棉被或床墊通 過有鐵絲網。 – 具敏感性的機構可以要求圍牆外不准停車, 來降低入侵者的隱蔽性,但若機構設在人口 密度較高的市區內,就很難做這種要求。

門禁管理 (1/3) – 門或其它形式的出入口雖有其必要性卻破壞了這種防禦的完 整性,應該被視為「弱點」來處理。 – 門或出入口要在「出入便捷」與「逃生安全」的基本條件下 設立的越少越好,而且要有適當的門禁管制。 • 不使用的門或出入口則應予妥善封閉。 • 出入口應由警衛或接待員管制,依據不同的安全需求管 制形態可分為需要通報的、需要換證的、需要登記的、 口頭詢問、或是不設限制的。每種形態都能達到不同程 度的犯罪嚇阻及訪客過濾。 • 警衛或接待員仍然是門禁管制的最佳選擇,他們人性化、 機動、並且判斷合理,遠優於任何科技防禦設備; 但如果 他們缺乏訓練、沒有紀律就反而讓組織有「錯誤的安全 感(false sense of security) 」,誤以為有保障而放鬆了 警戒心。 • 另一個常見的問題是警衛或接待員常被同時指派其它 作,例如文書遞送、採購、甚至司機等,造成門禁管制 的空窗時間。

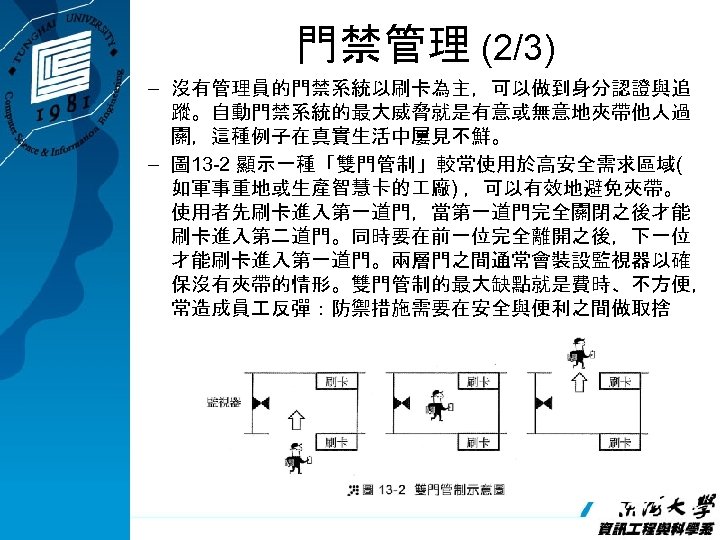

門禁管理 (2/3) – 沒有管理員的門禁系統以刷卡為主,可以做到身分認證與追 蹤。自動門禁系統的最大威脅就是有意或無意地夾帶他人過 關,這種例子在真實生活中屢見不鮮。 – 圖 13 -2 顯示一種「雙門管制」較常使用於高安全需求區域( 如軍事重地或生產智慧卡的 廠) ,可以有效地避免夾帶。 使用者先刷卡進入第一道門,當第一道門完全關閉之後才能 刷卡進入第二道門。同時要在前一位完全離開之後,下一位 才能刷卡進入第一道門。兩層門之間通常會裝設監視器以確 保沒有夾帶的情形。雙門管制的最大缺點就是費時、不方便, 常造成員 反彈:防禦措施需要在安全與便利之間做取捨

門禁管理 (3/3) – 鎖是另一項門禁 具,它可以嚇阻一般人,但對專業入侵 者的防禦能力有限,應避免產生錯誤的安全感。 – 鎖可以分為機械鎖與電子鎖,鎖匠或專業入侵者幾乎都能 開機械鎖; 一些簡單的電子鎖由於沒有加密,也很容易複 製鑰匙。 – 門鎖最好能搭配其它的防禦設備,較方便而安全的門鎖可 以使用感應卡外加電子式對字鎖,形成雙重要素認證。

監視與感應設備 (1/4) – 「閉路監視系統(closed circuit television, CCTV) 」是實體安全的重要設備,它由前端的攝影機接收 畫面,傳輸到後端的監視螢幕與儲存設備。監視訊 息可以來自一個或多個地點,也可以透過網際網路 進行遠端監視。 – 閉路監視系統可能會侵犯個人隱私權,因此應該嚴 格管控錄影內容,未經授權程序不得任意查看 。 – 閉路監視系統需要具備以下三種能力: • 偵測( detection )可以偵測到物件出現。 • 識別( recognition )可以識別那個物件是什麼東西。 • 指器( identification )可以指認物件的部分細節。

監視與感應設備 (2/4) – 裝設閉路監視系統時 • 要依據地形地物安排攝影機,並儘量消除盲點(blind spots) 。 • 若是不可轉動的機器,要多裝幾台來提高監視覆蓋率; • 若是可轉動的機器,也應仔細測量覆蓋角度,避免死角。 • 被監視的區域必須隨時保持明亮,光線不足會嚴重降低監 視系統的識別能力。 • 較佳的閉路監視系統具備移動偵測功能( motion detection ) ,當有物件在監視範圍內移動就會顯示在監視螢幕上讓 管理員注意,同時開始儲存畫面; 若長時間沒有物件移動, 就可節省人力及資源。閉路監視系統的移動偵測功能可以 和入侵感應設備配合使用。

監視與感應設備 (3/4) – 裝設閉路監視系統時 • 許多較新的大樓或社區會在圍牆上裝設「入侵感應設備( intrusion detectors)」協助達到嚇阻及入侵偵測的目的。 • 入侵感應設備的種類很多,最常用的感應方式是靠物件通 過時切割紅外線光束,其它方式包括體熱追蹤,超音波反 射,或是微波感應與氣壓感應等。 • 使用入侵感應設備的困擾是常因為貓或鳥類跨越造成「誤 警報(false alarm)」,讓管理員不堪其擾,可以配合燈光 與閉路監視系統來協助辨識入侵物件。 – 燈光照明對實體安全極為重要 • 它有嚇阻效果,因為盜賊不喜歡暴露在明亮的燈光下。許 多美國的商店或超市在閥門後會維持燈火通明。 • 燈光有助於入侵偵測,閉路監視系統尤其需要足夠的亮度, 畫面清晰度也有助於狀況評估與蒐證。 • 通常我們會關燈的理由是節約能源或是維持睡眠品質,所 以這又是一次安全性與使用性之間的取捨。

監視與感應設備 (4/4) – 在照明設計上可以搭配使用以下幾種燈光的特性: • 持續燈光:就是一般的照明設施,因節約能源的考量, 部分持續燈光需要限時關閉,但重要區域則建議維持二 十四小時照明。 • 觸動燈光:因偵測到移動、熱度或其他改變所觸發的燈 光。 • 緊急照明:當斷電時敢動的燈光,不只保護人員進出安 全,也能暫時過止因停電所發生的竊盜行為。

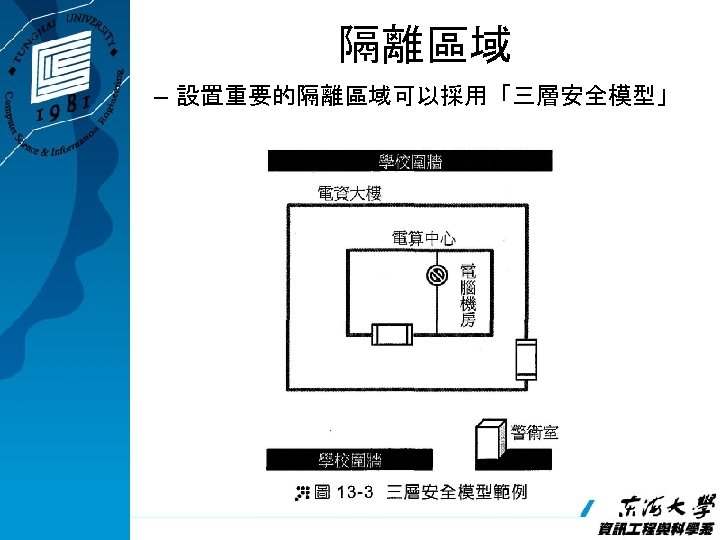

隔離區域 – 設置重要的隔離區域可以採用「三層安全模型」

13. 2 人員的安全管理 (1/2) – 組織內部的人員可以經由進用審查、教育訓練、人 事安全原則等方式管理。 • 聘任前進行背景調查 (background check)。 • 任何新員 都要簽員 契約,包括保密條款與其它職場道 德約定。 – 以下是維持人事安全的幾項原則: • 應妥善定義組織內的角色與責任(R&R) ,並讓每位員 清 楚自己與相關人員的 作內容。 • 讓員 知道自己 作範圍內所需要知道的機密即可( needto-know 原則),目的在制止機密資訊傳播。 • 不可以由一個人掌握極重要或機密的事物,這是過去我們 提過的 separation of duties 原則,目的在形成制衡。 • 讓不同職務的人有機會主動或被動的輪調(job rotation) , 經過輪調容易使弊端暴露。 • 讓員 必須休假,透過職務代理人比較有機會瞭解弊端。

13. 2 人員的安全管理 (2/2) – 第三方人員( third party )常成為管理盲點。 • 包括服務於組織內的供應商,如清潔 、員 餐廳、服務 員、契約 等,和長期契約人員 • 關係緊密的客戶頻繁進出組織 – 另一種人為破壞是組織的內部弊端,需要靠人事管 理來防範。 • 「曼寧事件」是內部弊端的一個案例。「維基解密(W iki. Leaks) 」在 2011年 9 月公布了25 萬多份「美國大使館 祕電」其中 15000 多份被列為「極機密」。這個事件給全 球的外交與政治界投下了震撼彈。經調查後,美國逮捕了 一等兵曼寧,他在 2010 到 2011 年間,透過美軍電腦系統 下載前述資訊,再交給維基解密網站。曼寧還向網友誇稱, 這可能是美國史上最大的資料洩密事件「過程非常容易」。 這個案例告訴我們,資訊安全設備與制度大多設計來阻擋 外部攻擊; 一旦攻擊行為發自組織內部,資訊安全就會面 臨巨大考驗。

13. 3 災難的偵測與預防 – 火災與水災之類的災害常造成全面性的損失,讓設 備與資訊毀於一旦。 – 自然災害通常只破壞資訊的可用性,而和保密性與 完整性無關,因此防禦重點為系統備援或資料備份, 只要能延續可用性就大致沒問題。

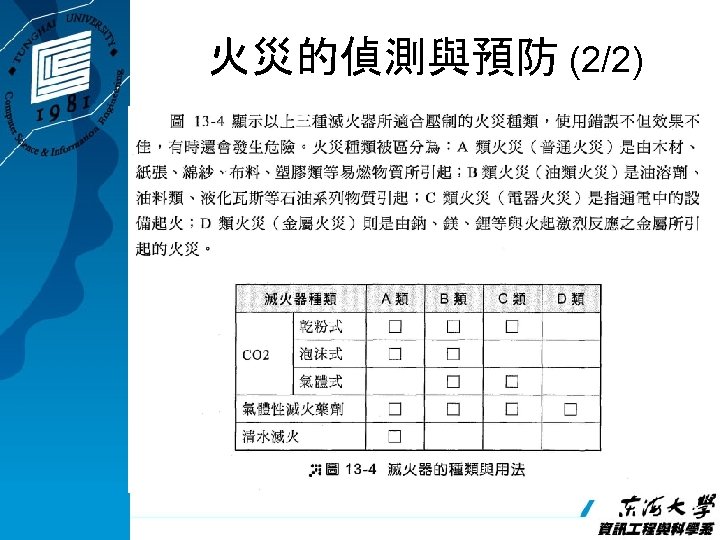

火災的偵測與預防 (1/2) 滅火設備主要有以下三種: 1. 二氧化碳(C 02) 滅火器:它的原理是以二氧化碳 快速地取代氧氣產生滅火效果。這種滅火器無色、 無臭,可能是乾粉式、泡沫式、或氣體式。 2. 氣體性滅火藥劑(如FM 200) :它平常以液態、加 壓存於容器內,噴出時會迅速地汽化並與空氣混 合,是一種快速滅火藥劑。 – 註: 氣氯碳化物如海龍 1301等氣體滅火藥劑會 破壞臭氧層,已被部分國際組織要求禁用。 3. 灑水設備:這種傳統的滅火材料雖然水未必適用 於所有的燃燒,但取得快速、量也最大。

火災的偵測與預防 (2/2)

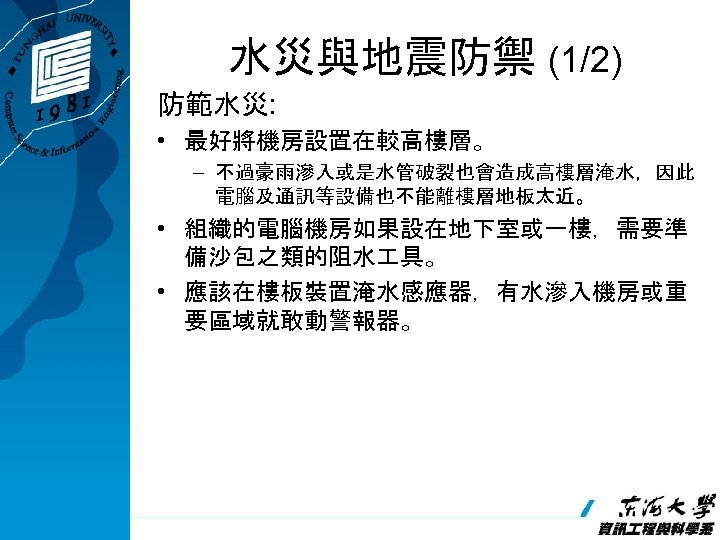

水災與地震防禦 (1/2) 防範水災: • 最好將機房設置在較高樓層。 – 不過豪雨滲入或是水管破裂也會造成高樓層淹水,因此 電腦及通訊等設備也不能離樓層地板太近。 • 組織的電腦機房如果設在地下室或一樓,需要準 備沙包之類的阻水 具。 • 應該在樓板裝置淹水感應器,有水滲入機房或重 要區域就敢動警報器。

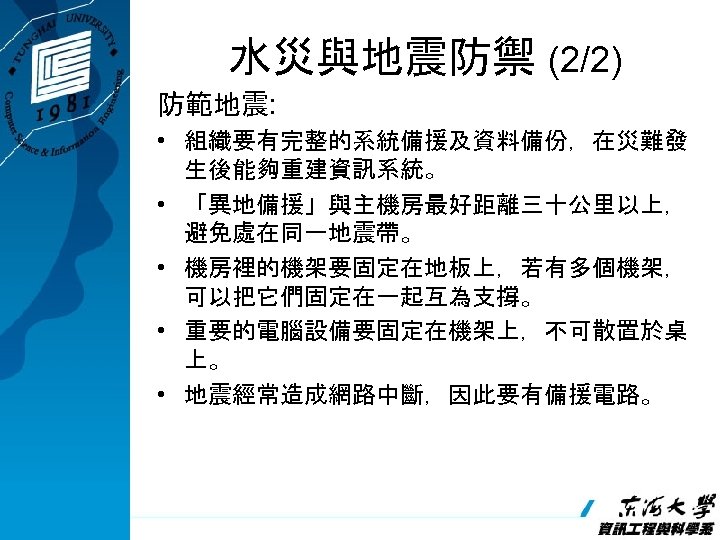

水災與地震防禦 (2/2) 防範地震: • 組織要有完整的系統備援及資料備份,在災難發 生後能夠重建資訊系統。 • 「異地備援」與主機房最好距離三十公里以上, 避免處在同一地震帶。 • 機房裡的機架要固定在地板上,若有多個機架, 可以把它們固定在一起互為支撐。 • 重要的電腦設備要固定在機架上,不可散置於桌 上。 • 地震經常造成網路中斷,因此要有備援電路。

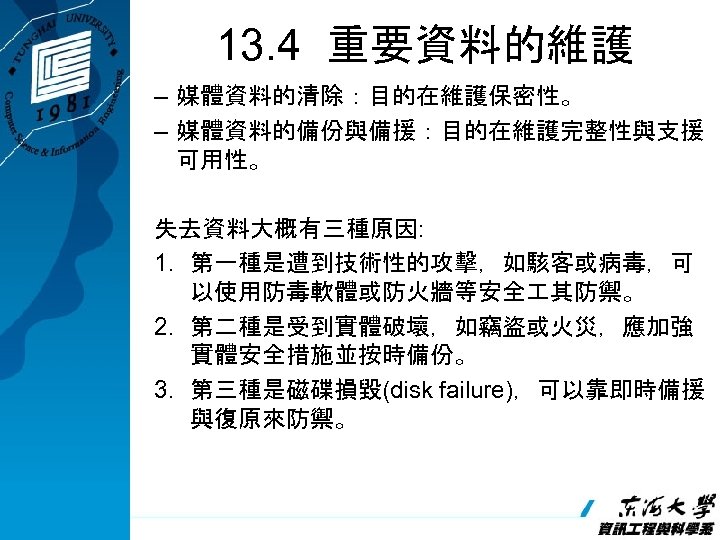

13. 4 重要資料的維護 – 媒體資料的清除:目的在維護保密性。 – 媒體資料的備份與備援:目的在維護完整性與支援 可用性。 失去資料大概有三種原因: 1. 第一種是遭到技術性的攻擊,如駭客或病毒,可 以使用防毒軟體或防火牆等安全 其防禦。 2. 第二種是受到實體破壞,如竊盜或火災,應加強 實體安全措施並按時備份。 3. 第三種是磁碟損毀(disk failure),可以靠即時備援 與復原來防禦。

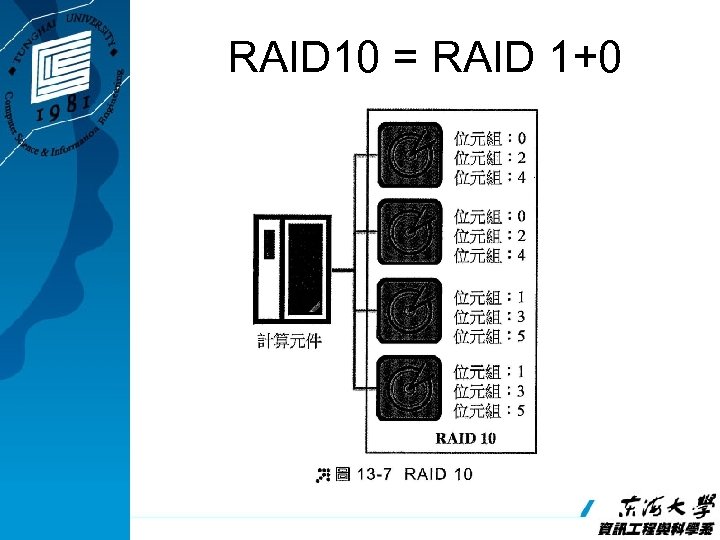

磁碟陣列 RAID – 磁碟陣列 (redundant array of independent disks, RAID),一種即時備援與復原技術,它使用多餘磁 碟進行資料複製,當一個磁碟損毀,其它磁碟上的 相同資料可以自動替補,使系統運作不會中斷。 補充說明: – RAID 2 並沒有在商業上被使用。它做位元級的插敘,並以 Hamming Code 做錯誤更正,所需磁碟陣列太大並不實用。 – RAID 4 與RAID 3 類似,但不用位元組插敘,而是使用資料 塊(blocks) 。 – RAID 10 又稱做 RAID 1+0。因為它像RAID 1 一樣將資料做 完全的冗餘,再將幾個RAID 1 組成 RAID 0 資料被插敘為上、 下半。RAID 10 很貴,但它同時擁有高讀寫速度與冗餘功能。 它可能容忍超過一台磁碟機損毀。

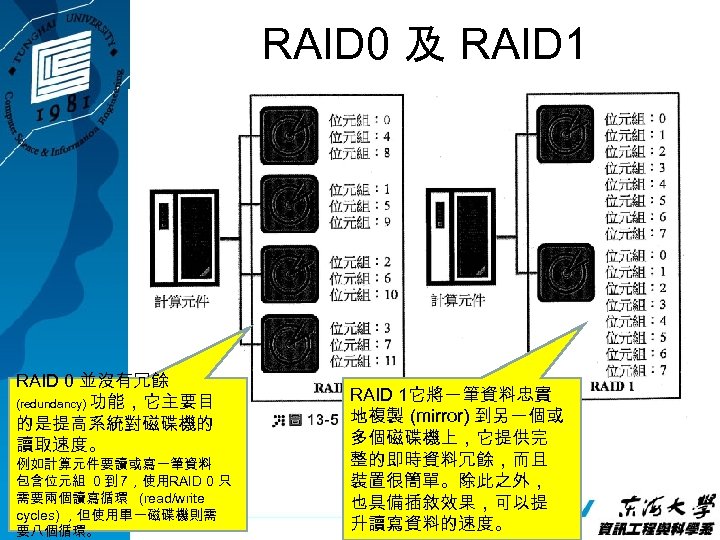

RAID 0 及 RAID 1 RAID 0 並沒有冗餘 (redundancy) 功能,它主要目 的是提高系統對磁碟機的 讀取速度。 例如計算元件要讀或寫一筆資料 包含位元組 0 到 7,使用RAID 0 只 需要兩個讀寫循環 (read/write cycles) ,但使用單一磁碟機則需 要八個循環。 RAID 1它將一筆資料忠實 地複製 (mirror) 到另一個或 多個磁碟機上,它提供完 整的即時資料冗餘,而且 裝置很簡單。除此之外, 也具備插敘效果,可以提 升讀寫資料的速度。

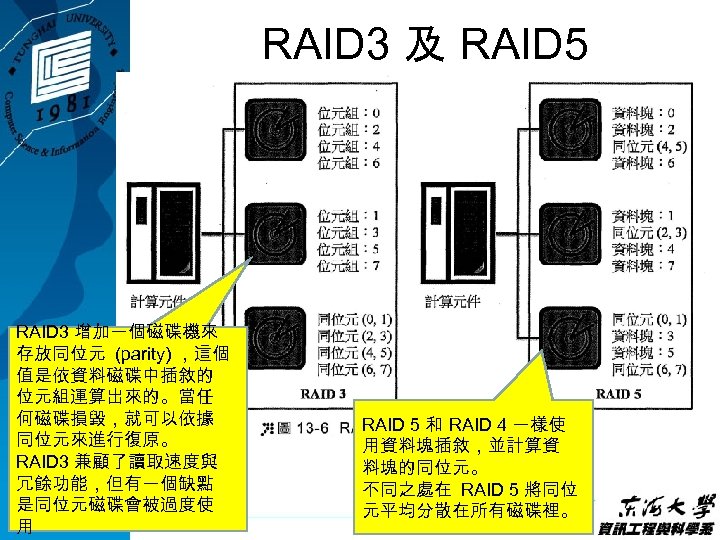

RAID 3 及 RAID 5 RAID 3 增加一個磁碟機來 存放同位元 (parity) ,這個 值是依資料磁碟中插敘的 位元組運算出來的。當任 何磁碟損毀,就可以依據 同位元來進行復原。 RAID 3 兼顧了讀取速度與 冗餘功能,但有一個缺點 是同位元磁碟會被過度使 用 RAID 5 和 RAID 4 一樣使 用資料塊插敘,並計算資 料塊的同位元。 不同之處在 RAID 5 將同位 元平均分散在所有磁碟裡。

RAID 10 = RAID 1+0

備份與備援 (1/2) – 「備份」通常指資料的一個靜態副本 – 「備援」則指動態的、系統持續運作中的救援措施 • 因此我們會說: 資訊室每週為重要資料做「備份」 並將備 份磁帶存放在銀行保險箱裡。如果台北主機房受到攻擊, 桃園的「備援」機房會在十分鐘內啟 動。

備份與備援 (2/2) 以備份與備援方法保護資料可以考慮以下的層次: – 資料備份: 組織定期的備份資料,為求備份完整, 會整個磁碟做復製 – 磁碟陣列容錯: 如前面介紹的,在運算中維護資料 的完整性與可用性。 – 遠端即時備份: 透過網際網路或專線即時地在遠端 建立備份,一旦系統需要復原的話,還端所儲存的 是最新的備份。 – 備接伺服器: 不只備份資料,還有相同的伺服器做 故障復原( failover) 。 – 備接服務: 整個系統完整複製(可能在另一個地方) , 一旦主機房主機房因故無法運作,備援服務能在幾 分鐘內敢動。

13. 5 雲端資訊安全(1/2) • 虛擬化技術讓雲端運算(cloud computing)更容易實現。 • 雲端運算服務可能有以下三種型式: 1. 基礎設施即服務(Infrastructure as a Service, Iaa. S) : 使用虛擬化技術,供應商依據被使用的實體裝置或網 路資源向使用者收費。 2. 平台即服務(Platfonn as a Service, Paa. S) : 供應商除了基礎設施之外,還提供作業平台,讓使用 者的應用程式在雲端執行。 3. 軟體即服務(Software as a Service, Saa. S) : 供應商直接提供雲端應用軟體給使用者; 再依據軟體使 用收費。 • 雖然還沒有實際案例,大家仍然擔憂虛擬機能否做完美的區 隔。如果惡意程式能夠跳脫自己的虛擬機,就可能存取實體 裝置或取得其他虛擬機的資訊。這種可能的攻擊法被稱為「 虛擬機跳脫(VM escape) 」。

13. 5 雲端資訊安全(2/2) 雲端安全聯盟(Cloud Security Alliance, CSA) 列出雲端運算的 七大風險: • 濫用或利用雲端還算進行非法行為。 – 雲端服務在網路上,而不是企業內。駭客更有機會突破存取控制後利 用雲端。 • 不安全的使用者介面或應用介面。 – 例如透過瀏覽器使用雲端服務,如果瀏覽器本身被植入惡意的附加元 件,就可能破壞雲端服務的安全性。 • 惡意的內部人員。 – 雲端將資料集中,一旦發生內部弊端,會造成更大傷害。 • 共享環境所造成的議題。 – 如前所述,多個虛擬機可能在一個實體裝置上,有可能發生虛擬機跳 脫攻擊的可能性。 • 資料遺失或外洩。 • 帳號或服務被竊取。 • 未知的風險模型。 – 過去的主機放在組織內,大家比較清楚風險性。一旦應用程式及資料 放在雲端,組織對雲端的可能風險就處於未知的狀態。 – 這種未知可能給組織帶來過去沒有考慮過的新風險。

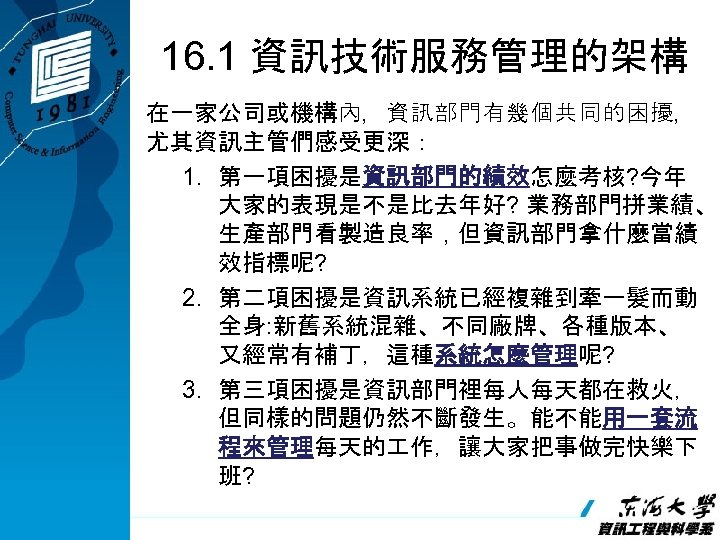

16. 1 資訊技術服務管理的架構 在一家公司或機構內,資訊部門有幾個共同的困擾, 尤其資訊主管們感受更深: 1. 第一項困擾是資訊部門的績效怎麼考核? 今年 大家的表現是不是比去年好? 業務部門拼業績、 生產部門看製造良率,但資訊部門拿什麼當績 效指標呢? 2. 第二項困擾是資訊系統已經複雜到牽一髮而動 全身: 新舊系統混雜、不同廠牌、各種版本、 又經常有補丁,這種系統怎麼管理呢? 3. 第三項困擾是資訊部門裡每人每天都在救火, 但同樣的問題仍然不斷發生。能不能用一套流 程來管理每天的 作,讓大家把事做完快樂下 班?

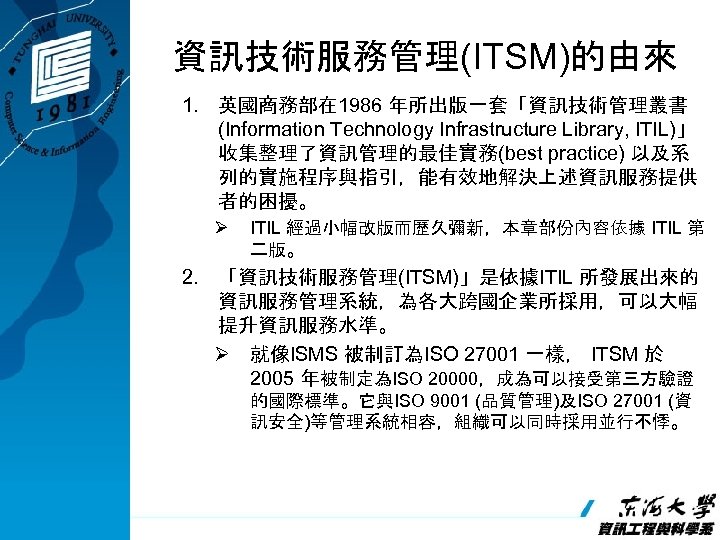

資訊技術服務管理(ITSM)的由來 1. 英國商務部在 1986 年所出版一套「資訊技術管理叢書 (Information Technology Infrastructure Library, ITIL)」 收集整理了資訊管理的最佳實務(best practice) 以及系 列的實施程序與指引,能有效地解決上述資訊服務提供 者的困擾。 Ø ITIL 經過小幅改版而歷久彌新,本章部份內容依據 ITIL 第 二版。 2. 「資訊技術服務管理(ITSM)」是依據ITIL 所發展出來的 資訊服務管理系統,為各大跨國企業所採用,可以大幅 提升資訊服務水準。 Ø 就像ISMS 被制訂為ISO 27001 一樣, ITSM 於 2005 年被制定為ISO 20000,成為可以接受第三方驗證 的國際標準。它與ISO 9001 (品質管理)及ISO 27001 (資 訊安全)等管理系統相容,組織可以同時採用並行不悸。

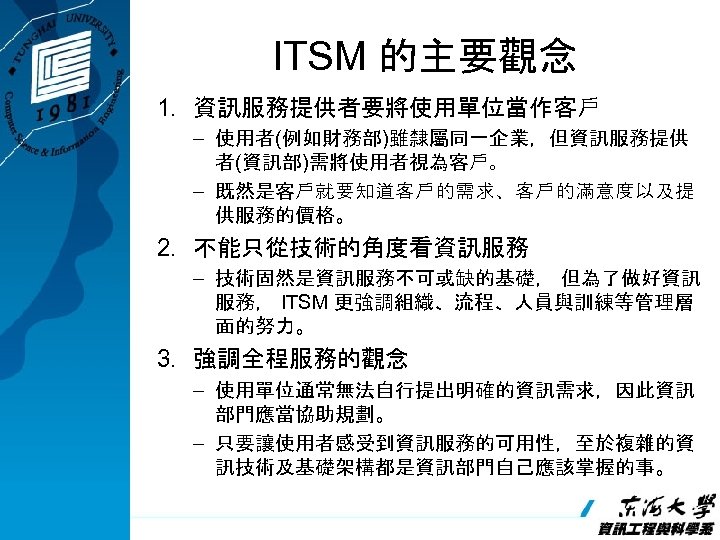

ITSM 的主要觀念 1. 資訊服務提供者要將使用單位當作客戶 – 使用者(例如財務部)雖隸屬同一企業,但資訊服務提供 者(資訊部)需將使用者視為客戶。 – 既然是客戶就要知道客戶的需求、客戶的滿意度以及提 供服務的價格。 2. 不能只從技術的角度看資訊服務 – 技術固然是資訊服務不可或缺的基礎, 但為了做好資訊 服務, ITSM 更強調組織、流程、人員與訓練等管理層 面的努力。 3. 強調全程服務的觀念 – 使用單位通常無法自行提出明確的資訊需求,因此資訊 部門應當協助規劃。 – 只要讓使用者感受到資訊服務的可用性,至於複雜的資 訊技術及基礎架構都是資訊部門自己應該掌握的事。

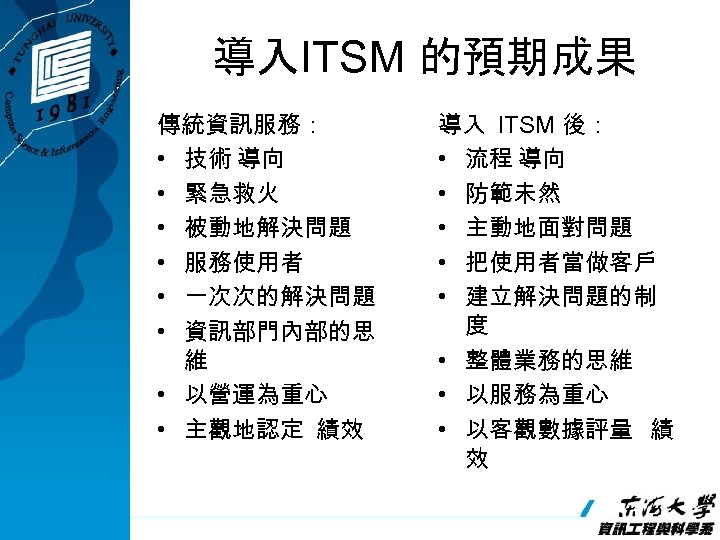

導入ITSM 的預期成果 傳統資訊服務: • 技術 導向 • 緊急救火 • 被動地解決問題 • 服務使用者 • 一次次的解決問題 • 資訊部門內部的思 維 • 以營運為重心 • 主觀地認定 績效 導入 ITSM 後: • 流程 導向 • 防範未然 • 主動地面對問題 • 把使用者當做客戶 • 建立解決問題的制 度 • 整體業務的思維 • 以服務為重心 • 以客觀數據評量 績 效

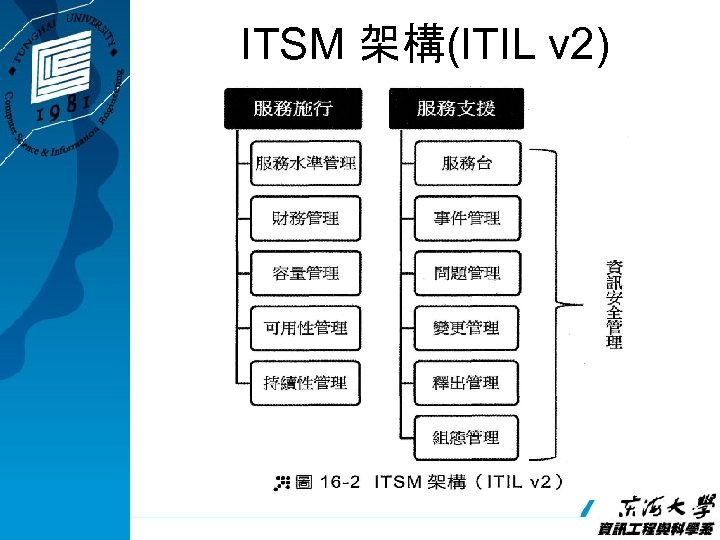

ITSM 架構(ITIL v 2)

16. 2 服務施行 • 服務提供者採用以下的管理程序來提供單 位對單位的資訊服務: 1. 服務水準管理 (service level management, SLM) 2. 財務管理 (financial management) 3. 容量管理 (capacity management) 4. 可用性與持續性管理 (availability management)

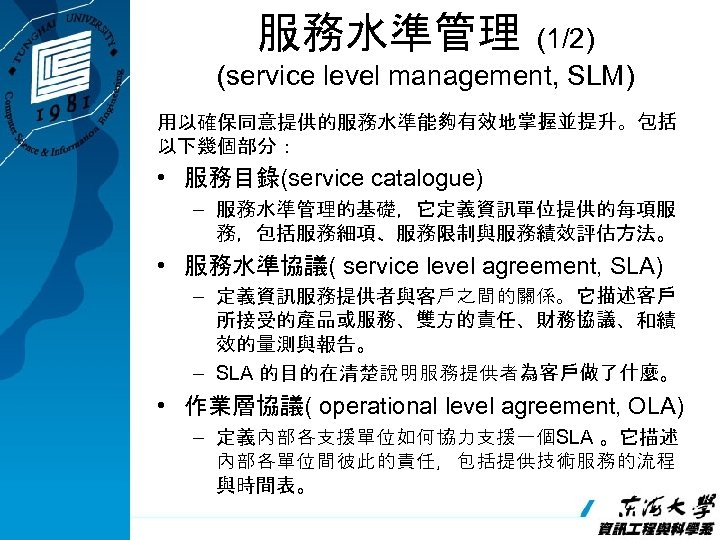

服務水準管理 (1/2) (service level management, SLM) 用以確保同意提供的服務水準能夠有效地掌握並提升。包括 以下幾個部分: • 服務目錄(service catalogue) – 服務水準管理的基礎,它定義資訊單位提供的每項服 務,包括服務細項、服務限制與服務績效評估方法。 • 服務水準協議( service level agreement, SLA) – 定義資訊服務提供者與客戶之間的關係。它描述客戶 所接受的產品或服務、雙方的責任、財務協議、和績 效的量測與報告。 – SLA 的目的在清楚說明服務提供者為客戶做了什麼。 • 作業層協議( operational level agreement, OLA) – 定義內部各支援單位如何協力支援一個SLA 。它描述 內部各單位間彼此的責任,包括提供技術服務的流程 與時間表。

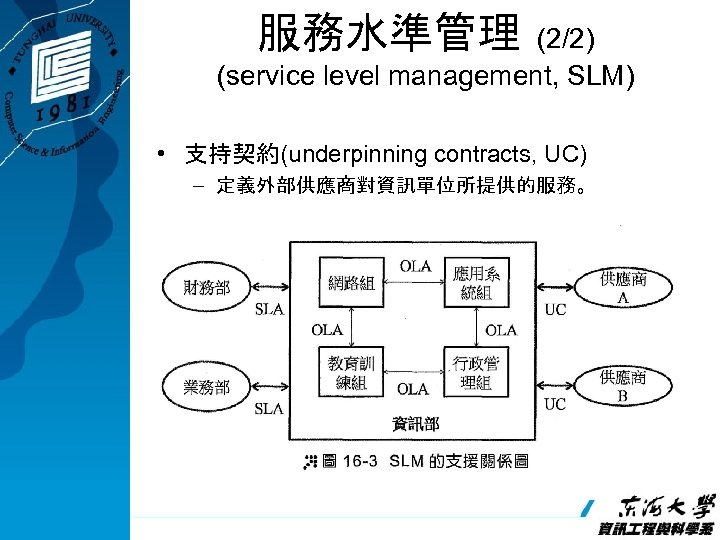

服務水準管理 (2/2) (service level management, SLM) • 支持契約(underpinning contracts, UC) – 定義外部供應商對資訊單位所提供的服務。

財務管理 (financial management) 透過一套大家可以接受的模型,來訂定成本歸屬與分攤原則, 用以計算資訊服務的價格。ITSM 的財務管理包括以下幾個不 同層面,它們共同的目的都是讓服務「有價」以利數字化的 管理: • 預算(budgeting) – 資訊部門必須做短期和長期的預算以維持與增進資訊 技術服務。 • 資訊技術會計(IT accounting) – 資訊部門需要進行成本分析,而且各項支出應經過批 准並維持在預算內。 • 計費(chargeback) – 對使用資訊服務的客戶應有計費方式。 – 在絕大多數的組織內,資訊單位不會真的向各單位「 收費」但ITSM 透過計費的手段,在成本和服務水準之 間評量績效與進步。

容量管理 (capacity management) 透過對目前和未來之容量與效能需求的收集分析,將資訊資 源做最佳運用,並保有適當的擴充彈性。可以被劃分為: • 業務( business) 容量管理 – 從戰略層考量組織的業務在未來的需求與成長,以及 會如何影響SLA 與基礎建設的資源需求。 • 服務( service )容量管理 – 從戰術層考量組織的應用與業務的流程,檢視資源需 求趨勢與週期,以確保服務可以滿足SLA 。 • 資源( resource )容量管理 – 從作業層檢視個別的基礎建設元件(如網路頻寬) ,考 量資源的需求。 ITSM 將每一資訊服務管理項目劃分為三個階層: r 戰略層( strategic) 」是服務管理的長期目標與達到目標的高階活動 r 戰術層( tactical) 」是提供該項服務管理所需之程序,以程序引導 作與活動 r 作業層( operational) 」則是程序的實際執行,以提供服務給客戶與終端使用者。

可用性與持續性管理 • 可用性管理(availability management) – 從耐用度、維護、維修、備援、到服務可用 性的不同層次來確保正常服務的提供。 • 持續性管理( continuity manageluent) – 針對資訊技術所面臨的各種災難式威脅加以 分析並準備因應措施,確保整體企業的延續。 • 這兩項服務管理有某些同質性與關聯性 – ITIL v 2 把它們分開討論, – 但ISO 20000 則將兩者合併。

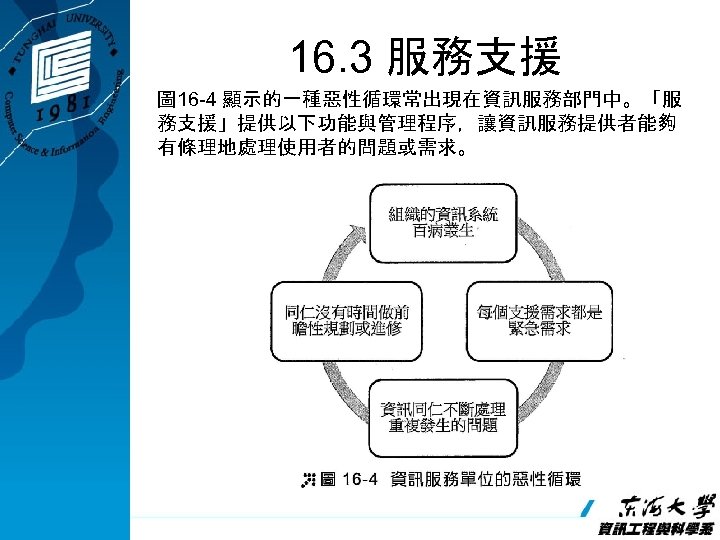

16. 3 服務支援 圖 16 -4 顯示的一種惡性循環常出現在資訊服務部門中。「服 務支援」提供以下功能與管理程序,讓資訊服務提供者能夠 有條理地處理使用者的問題或需求。

服務台與事件管理 (1/2) • 服務台( service desk) – 服務台不是一個 ITSM 的管理程序,它是與每 項服務支援程序都有關的「功能」。 – 服務台是所有資訊服務對外的單點接觸( single point of contact) ,也就是資訊部門的門面。 – 使用者對資訊服務提供者所提出的需求都從服 務台開始,如果處理需求要更多的內部資源, 也是從服務台轉送。 – 服務台可以降低資訊部門受平擾的機會。 • 如果送筆記型電腦回原廠維修,就可能見過「服務台 」的運作:小問題(在此稱為事件)會由服務台人員會 當場解決,大一點的問題才被轉送到第二線。服務台 不會讓客戶接觸第二線技術人員。ITSM 將這種專業 服務的觀念推展到所有提供資訊服務的單位。

服務台與事件管理 (2/2) • 事件管理(incident management) – 對事件的處理原則是透過暫行方式讓使用者 能繼續 作,目的是儘速回復到服務水準以 避免資訊服務中斷太久。 • 例如有位業務經理將一台常為不明原因當機的筆記 型電腦送到資訊部的服務台,依事件管理程序,服 務台可以協助該經理將重要資料複製到一台臨時筆 記型電腦,供他繼續使用; 再將問題電腦轉給技術人 員設法修復。在推動資訊科技服務管理時,事件管 理與服務台常是優先建置的程序。一來它們的實施 方法比較簡單,二來客戶最容易感受到服務的明顯 進步。 – 在事件管理這個程序我們不看造成服務中斷 的根本成因( root cause) ,只快速排除眼前的 事件。

問題管理 • 問題管理(problem management) – 在找出一個或多個事件的根本成因,從這裡我 們開始看基礎建設發生服務中斷與品質不佳的 問題。 – 當找到「根本成因」之後,可能需要做動變更 管理; 同時要將事件的根本成因反饋給服務台, 讓相同的事件在未來可以被快速、正確地處理。 • 例如郵件伺服器發生當機,我們儘快以事件管理程 序重新聞機來恢復伺服器運作。在檢視事件記錄後 發現該伺服器在一個禮拜之內已經當機三次,於是 我們啟動問題管理,並且記錄調查到的當機原因。 • 問題管理能力較弱的資訊部門常被譏笑為「只懂得 關機重開(reboot)」在ITSM 各個程序中,增強問題 管理能力是報酬率最高的投資。

變更管理 • 變更管理(change management) – 是基礎建設或服務的任何部分在變更時的控制 程序。由於程序受到控制,所以被核准的變更 容易順利地執行。 – 主要原則是變更的結果不會產生新事件。 • 俗話說「越補越大洞」沒有仔細規劃與控制的資訊 系統變更常引起後遺症,卻又無法回復。 • 變更管理與變更控制( change control )不同: 變更控 制被使用在每一次的變更行動中; 而變更管理則檢視 所有受控制的變更以確保基礎建設的穩定。例如有 兩組人同時對一台伺服器做變更,分別都控制得宜、 變更成功,但事後卻發現兩個變更之間有衝突,導 致系統失敗。這個例子裡的變更控制都成功,但變 更管理卻失敗。 • 變更管理程序應該要求兩個變更行為的事先協調。

釋出管理 • 釋出管理(release management) – 在決定變更之後「釋出管理」負責成功地推出新版 本,同時透過組態管理留下更新記錄,包括: • 規劃管理軟體與相關硬體的成功推出。 • 確定變更的硬體與軟體可被追蹤並且是安全的 • 一定是正確有授權且經過測試的版本才安裝。 • 每次新版本釋出都要更新「組態管理資料庫( configuration management database, CMDB) 」。 • 所有軟體的備份都要置放於「可靠軟體庫 (definitive software library, DSL)」。 – 釋出管理是一個主要流程,是經常性的活動。 • 而不是只有在軟、硬體的大型推出時重視。規畫與推出新 版本的過程要與客戶妥善地溝通並能管理客戶的期待。

組態管理 (1/2) • 組態管理(configuration management) – 經由識別、控制、維護、驗證「組態項目( configuration items, CI)」的版本,來為基礎建設 或服務提供邏輯模型。 – 組態管理經理對資訊基礎建設擁有一個完整而清晰 的描述,這個描述稱為「組態管理資料庫( configuration management database, CMDB) 」 • CMDB 通常是經過設計的電腦資料庫,裡面儲 存各種元件的版本、設定、參數及現狀,包括 電腦、伺服器、網路連結等等,可能非常複雜 • CMDB 裡的項目就是CI,當一個元件被變更時, 它相對的CI 就要經過組態管理做更新 • CMDB 隨時存有最新、最正確的基礎建設資訊

組態管理 (2/2) – 組態管理的任務在隨時記錄服務範圍內所有的資訊 資產與組態,因此能提供正確的資訊支援其它的服 務管理程序。組態、管理為事件管理、問題管理、 變更管理與釋出管理提供紮實的基礎。組態管理被 視為所有ITSM 服務程序的中心,每項程序都需要 從CMDB 取得正確的組態資訊。

小結:服務支援之例子 許多同仁使用公司新採購的筆記型電腦卻不能連結無 線網路。? ? ? – 服務台做初步的事件管理,先發外接式接收器讓同 仁可以繼續 作,同時將重複發生的現象回報給問 題管理經理。 – 經研判根本成因是新電腦的無線網路卡與公司使用 多年的基地台有不相容的現象,因此建議更新基地 台。 – 變更管理經理評估後同意變更,由釋出管理經理規 畫與管理新基地台的推出,並通知組態管理經理更 新組態管理資料庫內無線基地台的資料。

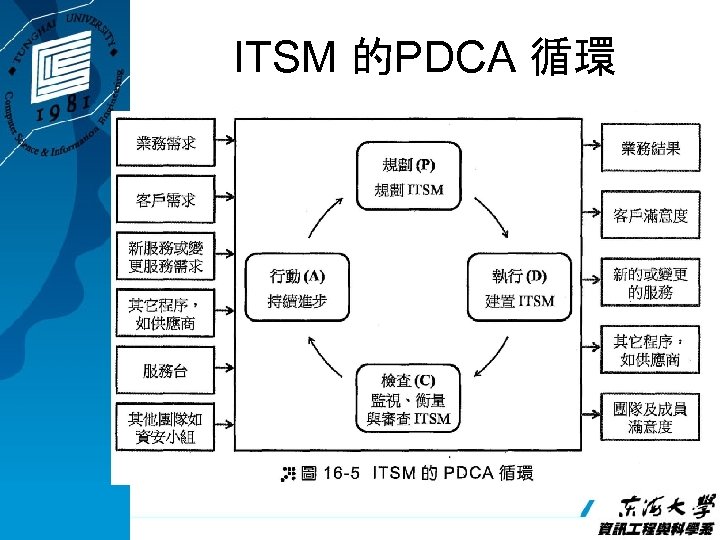

ITSM 的PDCA 循環

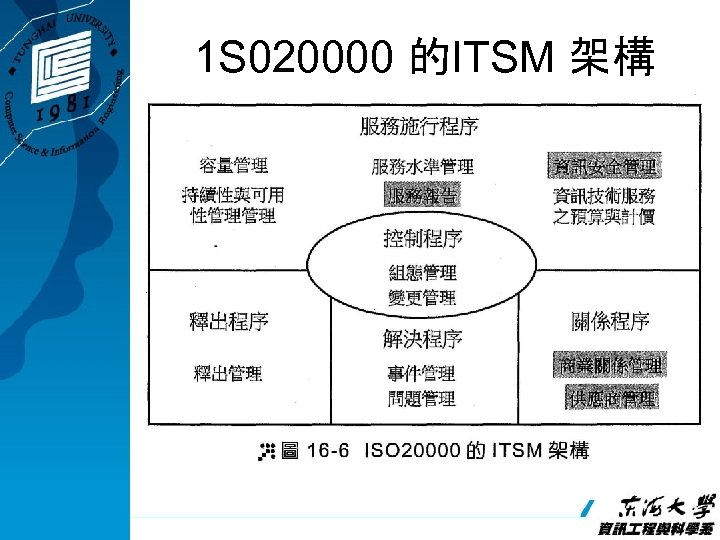

1 S 020000 的ITSM 架構

e1b9f6c6639cb08c2702a4653fa70932.ppt