f1fd5adbcad91a9acc8b1c32af7b1c69.ppt

- Количество слайдов: 106

网络信息收集技术

网络信息采集技术概述

网络信息收集的必要性 • “知己知彼,百战不殆;不知彼而知己, 一胜一负;不知彼,不知己,每战必殆。” ——《孙子·谋攻篇》

网络信息收集的必要性 • 攻防对抗(博弈)中:对敌方信息的掌握是关 键 • 攻击者 – 先手优势 – 攻击目标信息收集 • 防御者 – 后发制人 – 对攻击者实施信息收集,归因溯源

网络信息收集的内容 • 网络攻击信息收集 – 入手点:目标的名称和域名 – 攻击准备阶段 • • 在网络中的“地理位置” 与真实世界的联系(实施社 和物理攻击) “网络地图”‖ 攻击所需的更详细信息 – 攻击实施阶段 • 目标系统中存在的安全缺陷和漏洞 • 目标系统的安全防护机制 • 网络防御信息收集 – 追查入侵者的身份、网络位置、所攻击的目标、采用的攻击 方法等 – 一般被归入取证与追踪技术范畴

网络信息收集的技术方法 信息收集 踩点 Footprinting • 网络踩点(footprinting) – Web搜索与挖掘 – DNS和IP查询 – 网络拓扑侦察 • 网络扫描(scanning) 扫描 Scanning 查点 Enumeration – – 主机扫描 端口扫描 系统类型探查 漏洞扫描 • 网络查点(enumeration) – 旗标抓取 – 网络服务查点

网络踩点技术

网络踩点-概要 • 踩点(foot printing) – 有计划、有步骤的信息情报收集 – 了解攻击目标的网络环境和信息安全状况 – 得到攻击目标剖析图 • 踩点目的 – 通过对完整剖析图的细致分析 – 攻击者将会从中寻找出攻击目标可能存在的薄 弱环节 – 为进一步的攻击行动提供指引

网络踩点针对的信息 • 目标组织 – 具体使用的域名 – 网络地址范围 – 因特网上可直接访问的IP地址与网络服务 – 网络拓扑结构及软硬件 – 电话号码段 – 电子邮件列表 – 信息安全状况 • 目标个人 – 身份信息、联系方式、职业经历,甚至一些个人隐 私信息

踩点能够获取的信息(1) • 域名 gzhu. edu. cn • 网络地址块 – 202. 192. 16. 0/20,202. 192. 32. 0/20, – 202. 192. 64. 0/21,202. 192. 80. 0/21 • 直接访问的IP地址 – www. gzhu. edu. cn 202. 192. 18. 12 – lib. gzhu. edu. cn 202. 192. 41. 6 – maths. gzhu. edu. cn 202. 192. 67. 1 • DNS: dns(1). gzhu. edu. cn 202. 192. 18. 1(2)

踩点能够获取的信息(2)

踩点成果 1 校园网络的核心是二台CISCO 6513万兆企业级交 换机。 校园内主干光纤是千兆带宽,汇聚层的主力交换 机群是NETNEAR和FUNDRAY,部分楼宇实现万兆 主干连接。 校园网桌面用户的接入主力交换机是NETGEAR 724 S/750 S,全部是 100 M接入,部分用户实现千 兆接入到桌面。 在如领导办公区、会议室、演播厅、模拟法庭、 图书馆等重要公共场所,设有无线接入路由,实 现便携式计算机的无线接入。 网络出口有三条,分别出向到中国电信、教科网 和大学城中央枢纽,平均流量超过150 M。

踩点成果 2 一期建设中采购了一个HP刀片机箱(含 2台 4路 4 核刀片服务器,12台 2路 4核刀片服务器),一台 10 T的HP EVA 6400光纤存储,和一台 10 T的HP MSA 2000 IP SAN 二期建设中采购了两个DELL刀片机箱(含 4台 4路 6核刀片服务器,18台 2路 4核刀片服务器),一台 10 T 的DELLCX 4 -240光纤存储,一台DELLTL 4000光纤磁带库, 两台负载均衡器及一台VPN服务器。 在构建云计算平台时,需要将一期和二期的光纤存 储设备部署成存储云,将HP刀片和Dell刀片服务器部署 为服务器资源池。 广州大学数字校园一期拓扑结构

踩点成果 3 广州大学云计算平台拓扑 计算平台中采用红帽的RHEV(Red Hat Enterprise Virtualization),它是基于 KVM(Kernel-based Virtual Machine)的 虚拟化技术。 构成云平台硬件基础的共有23块 刀片服务器(2块 4路 6核DELL刀片,16块 2路 4核DELL刀片,5块 2路 4核HP刀片)。 在进行虚拟化之前,在每块刀片服务 器上安装RHEV的底层平台Hypervisor, RHEV 管理服务器就可以自动识别安装了 Hypervisor的物理刀片,将其加入云平台 的资源池中。采用云管理平台RHEV-M实 现对资源池中资源虚拟化和统一管理。

对gzhu的踩点总结 • • 我们了解了gzhu的地址段以及可访问的服务 我们了解了gzhu的网络拓扑结构、连接设备 我们知道gzhu具有无线网络 我们了解了gzhu的服务器软硬件配置 • 如果我们能据此定向挖掘漏洞……

网络踩点技术手段 • Web信息搜索与挖掘 – Google Hacking‖ – 对目标组织和个人的大量公开或意外泄漏的Web信 息进行挖掘 • DNS与IP查询 – 公开的一些因特网基础信息服务 – 目标组织域名、IP以及地理位置之间的映射关系, 以及注册的详细信息 • 网络拓扑侦察 – 网络的网络拓扑结构和可能存在的网络访问路径

网络搜索 • 公开渠道信息收集 – 目标Web网页、地理位置、相关组织 – 组织结构和人员、个人资料、电话、电子邮件 – 网络配置、安全防护机制的策略和技术细节

Google Hacking • Google Hacking: 通过网络搜索 引擎查找特定安全漏洞或私密 信息的方法 – allinurl: tsweb/default. htm: 查找远 程桌面Web连接 – Google Hacking软件: Athena, Wikto, Site. Digger

如何用好Google-基本搜索技巧 • • • 基本搜索与挖掘技巧 保持简单。简单明了的关键词更利于搜索。 使用最可能出现在要查找的网页上的字词。 尽量简明扼要地描述要查找的内容。 选择独特性的描述字词。 善于利用搜索词智能提示功能。

如何用好Google-高级搜索

Google信息搜索实例找出特定域名下尽可能多网站 allinurl: -php-html -htm-aspx-ppt-pdf-swf-doc –xls site: gzhu. edu. cn

Google信息搜索实例 找出开放远程桌面Web连接的服务器 • 远程桌面Web连接–远程桌面的“Web版本” • 可通过口令破解攻破设置了弱口令的服务器

Google信息搜索实例 尝试找出学生身份证号信息

编程实现Web搜索 全自动区分计算机和人类的图灵测试(英语: Completely Automated Public Turing test to tell Computers and Humans Apart,简称CAPTCHA), 俗称验证码,是一种区分用户是计算机和人的公 共全自动程序。在CAPTCHA测试中,作为服务器 的计算机会自动生成一个问题由用户来解答。这 个问题可以由计算机生成并评判,但是必须只有 人类才能解答。由于计算机无法解答CAPTCHA的 问题,所以回答出问题的用户就可以被认为是人类。 • Google AJAX Search API – Web网页和应用程序中集成Google搜索功能接 口 – 只能返回 64条结果 • Xgoogle – Python的Google搜索共享库 – 查询频率快会被Google认定程序自动搜索, CAPTCHA

元搜索引擎 • 集成多个搜索引擎进行信息收集 • 基于元搜索引擎实现被篡改网站发现 发出两个查询,汇总结果 • Google:allintitle: “hacked by” site: gov. cn; • Baidu:site: (gov. cn) title: (“hacked by”)

Web信息搜索与挖掘防范措施 • 注意组织安全敏感信息以及个人隐私信息不要在因特网 上随意发布 • 个人上网时尽量保持匿名 – “网络实名制”? – 个人隐私权立法保护? 还没有! – “跨省追捕”! • 必须提供个人隐私信息时,应选择具有良好声誉并可信 任的网站 • 定期对自身单位及个人在Web上的信息足迹进行搜索 – 掌握Google Hacking信息搜索技术 – 发现存在非预期泄漏的敏感信息后,应采取行动进行清除

DNS与IP查询–DNS/IP基础设施 • DNS/IP – 因特网赖以运转的两套基础设施环境 – 因特网上的公共数据库中进行维护 – 层次化结构管理 • ICANN: 因特网技术协调机构 – ASO: 地址支持组织, 负责IP地址分配和管理 – GNSO: 基本名称支持组织, 负责通用顶级域名分配 – CNNSO: 国家代码域名支持组织, 负责国家顶级域名分配 • 国内 – 公网: CNNIC, ISPs(电信, 网通…), 域名服务商(万网) – 教育网: CERNET, 赛尔网络, …

DNS注册信息Whois查询 • 域名注册过程 – – 注册人(Registrant) 注册商(Registrar) 官方注册局(Registry) 3 R注册信息:分散在官方注册局或注册商各自维护数据库中 官方注册局一般会提供注册商和Referral URL信息 具体注册信息一般位于注册商数据库中 • WHOIS查询 – 查询特定域名的3 R详细注册信息 – 域名注册信息查询: ICANN(IANA) 域名官方注册局 域名服 务商 – Whois. Web查询服务:官方注册局、注册商 – 寻找域名注册信息数据库并查询返回结果的Whois. Web查询 服务:万网、站长之家(whois. chinaz. com) – 集成 具: Whois客户程序, Sam. Spade, Super. Scan, …

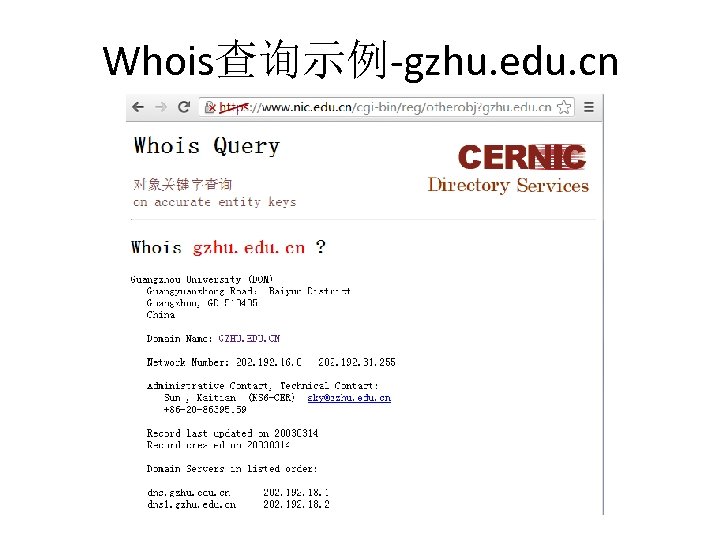

Whois查询示例-gzhu. edu. cn

DNS服务:从DNS到IP的映射 • DNS服务器和查询机制 – 权威DNS服务器:提供原始DNS映射信息 • 主(primary)DNS服务器 • 辅助(secondary)DNS服务器 – 递归缓存DNS服务器:ISP提供接入用户使用 • 分布式缓存与递归查询的机制 • DNS查询 具 – nslookup/dig

nslookup查询 www. google. com www. gzhu. edu. cn www. baidu. com

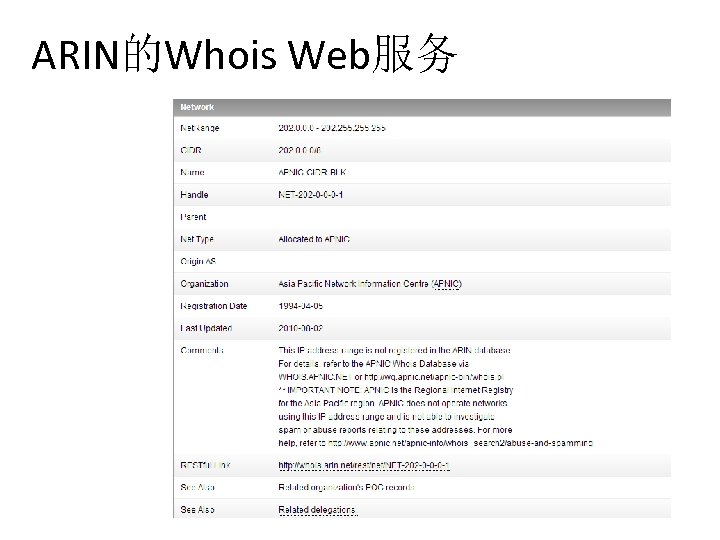

IP Whois查询 • IP分配过程 – – ICANN的地址管理组织ASO总体负责 协调RIR和NIR进行具体分配与维护 每家RIR都知道每段IP地址范围属于哪家管辖 具体分配信息在NIR/ISP维护 • IPWhois查询过程 – 任意RIR的Whois服务(北美: ARIN, 亚太: APNIC) – 202. 192. 67. 1 查询示例 • ARIN的Whois Web服务, 告知这段IP由APNIC管辖 • APNIC的Whois Web服务, 给出该网段属于广州大学,细节信息 • 可能有时需要到NIR(CNNIC)或ISP查询更细致信息 • 自动化程序和服务 – Whois客户程序

ARIN的Whois Web服务

APNIC的Whois Web服务, % APNIC found the following authoritative answer from: whois. apnic. net % [whois. apnic. net node-3] % Whois data copyright terms http: //www. apnic. net/db/dbcopyright. html inetnum: 202. 192. 64. 0 - 202. 192. 71. 255 netname: GUANGZEC-CN descr: Guangzhou Education College descr: Guangzhou, Guangdong country: CN admin-c: TJ 1 -CN tech-c: JT 2 -CN tech-c: CER-AP remarks: origin AS 4538 changed: hm-changed@net. edu. cn 19960624 mnt-by: MAINT-CERNET-AP status: ASSIGNED NON-PORTABLE source: APNIC …….

那么,实际的202. 192. 67. 1

IP 2 Location-地理信息查询 • IP 2 Location查询 – IP地址(因特网上的虚拟地址) 现实世界中的具 体地理位置 – IP 2 Location数据库: WHOIS数据库, Geo. IP, IP 2 Location, 纯真数据库(QQ IP查询使用) • 地理信息查询 – Google Map, Sougou地图 – Google Earth

在www. ip 2 location. com上查询 202. 192. 18. 12

DNS与IP查询安全防范措施 • 公用数据库中提供信息的安全问题 – 必须向注册机构提供尽可能准确的信息 • 采用一些安防措施不让攻击者轻易得手 – 及时更新管理性事务联系人的信息 – 尝试使用虚构的人名来作为管理性事务联系人 • Honey. Man‖: 帮助发现和追查那些在电话或邮件中试图冒 充虚构人名的“社会 程师” – 慎重考虑所列的电话号码和地址等信息 – 注意域名注册机构允许更新注册信息的方式,并确 保其中关键信息的安全 • 攻击案例: 2008年黑客进入了网络支付服务商Check. Free 的邮箱,从而修改了域名记录

网络侦察 • Traceroute–路由跟踪 – 探测网络路由路径,可用于确定网络拓扑 – 主机发送TTL从1开始逐步增 1的IP包,网络路径上路由 器返回ICMP TIME_EXECEEDED – UNIX/Linux: traceroute – Windows: tracert – 穿透防火墙: traceroute-S -p 53 TARGET_IP – 图形化界面 具: Visual. Route, Neo. Trace, Trout • 网络侦察防范措施 – 路由器配置: 只允许特定系统响应ICMP/UDP数据包 – 网络入侵检测系统/网络入侵防御系统: Snort – 虚假响应信息: Roto. Router

Traceroute网络侦察示例

网络扫描技术

网络扫描与入室盗窃窥探

主机扫描(ping扫描) • 主机扫描目的:检查目标主机是否活跃(active). • 主机扫描方式 – 传统ICMP Ping扫描 – ACK Ping扫描 – SYN Ping扫描 – UDP Ping扫描:到关闭端口 • 主机扫描程序 – Ping – Nmap: -s. P选项, 缺省执行, 集合了ICMP/SYN/ ACK/UDP Ping功能

Ping扫射 • Ping扫射 – 同时扫描大量的IP地址段,以发现某个IP地址是 否绑定活跃主机的扫描 • Ping扫射 具软件 – UNIX: Nmap, fping, hping 2 – Win 32: Superscan

主机扫描防范措施 • 单一主机Ping扫描很常见,危害性也不大, 更关注Ping扫射 • 监测:网络入侵检测系统Snort;主机扫描 监测 具Scanlogd • 防御:仔细考虑对ICMP通信的过滤策略 – 利用Ping构建后门: loki(Phrackv 51#06), pingd

端口 • 端口 – TCP/UDP (1 -64 K), 运行网络应用服务 – 由IANA/ICANN负责分配 • 端口分类 – 知名端口 0-1023(Well-Known Ports) • 80/TCP HTTP(超文本传输协议)- 用于传输网页 • 81/TCP HTTP预备(超文本传输协议) • 443/TCP HTTPS - HTTP Protocol over TLS/SSL (encrypted transmission) – 注册端口为 1024-49151 (Registered Ports) • 4433/tcp, udp • 1434/tcp, udp Microsoft SQL database system Microsoft SQL Monitor – 动态端口或私有端口,为 49152-65535 (Dynamic Ports) • 这些端口号一般不固定分配给某个服务,只要运行的程序向系统提出访 问网络的申请,那么系统就可以从这些端口号中分配一个供该程序使用。

端口扫描 • 连接目标主机的TCP和UDP端口,确定哪些服 务正在运行即处于监听状态的过程。 • 端口扫描目的 – 防御者-更加了解所管理的网络状况,找出没有必 要开放的端口并关闭,这是保证业务网络安全的第 一步。 – 攻击者-找出可供进一步攻击的网络服务,同时结 合操作系统探测技术也可以确定目标主机所安装的 操作系统版本。开放网络服务和操作系统版本信息 为攻击者提供了破解攻击的目标,使其更容易找出 进入目标主机的漏洞路径。

TCP连接扫描, SYN扫描 • TCP连接扫描 – 调用connect() socket函数连接目标端口 – 开放端口:完成完整的TCP三次握手 (SYN, SYN|ACK, ACK),timeout/RST – 关闭端口:SYN, RST – 优势&弱势:无需特权用户权限可发起, 目标主机记录大量连接和错误信息,容 易检测 • SYN扫描 – 半开扫描(half-open scanning) – 开放端口:攻击者SYN, 目标主机 SYN|ACK, 攻击者立即反馈RST包关闭连 接 – 关闭端口:攻击者SYN, 目标主机RST – 优势&弱势:目标主机不会记录未建立 连接,较为隐蔽,需根用户权限构建定 制SYN包

隐蔽端口扫描 • 隐蔽端口扫描方式 – TCP连接扫描和SYN扫描并不隐蔽:防火墙会监控发往受限端 口的SYN包 – 隐蔽端口扫描通过构造特殊的TCP标志位,以躲避检测,同 时达成端口扫描目的。 – FIN扫描(只带FIN位), Null扫描(全为 0), XMAS扫描 (FIN/URG/PUSH) – FTP弹射扫描:利用FTP代理选项达到隐蔽源地址 • 如何达成扫描目的 – 开放端口:标准TCP协议规范,接受这些伪造TCP包,丢弃, 无任何反馈 – 关闭端口:反馈RST包 – Windows/Cisco等系统没有遵从规范,开放端口对于伪造TCP 包也反馈RST,这三种方法不适用

UDP端口扫描 • UDP端口扫描 – 对目标端口发送特殊定制的UDP数据 报文 – 开放端口: UDP反馈 – 关闭端口: ICMP port unreachable报文 • UDP端口扫描 具 – UNIX: udp_scan, nmap-s. U, nc-u -v -z w 2 HOST PORT_LIST – Win 32: WUPS, Scan. Line. CS

扫描软件-nmap • nmap(Network Mapper) – 作者: Fyodor (insecure. org) • nmap图形化支持: Zenmap

端口扫描防范措施 • 任何攻击技术都是双刃剑 – 网络管理员也可利用端口扫描确定开放必要服务 • 端口扫描的监测 – 网络入侵检测系统: Snort中的portscan检测插件 – 系统扫描检测 具: scanlogd, Port. Sentry, Genius • 端口扫描的预防 – 开启防火墙 • 类UNIX: netfilter/IPTables, Win 32: 个人防火墙 – 禁用所有不必要的服务, 尽可能减少暴露面(进一步的受 攻击面) • 类UNIX: /etc/inetd. conf,Win 32: 控制面板/服务

系统类型探查 • 系统类型探查:探查活跃主机的系统及开 放网络服务的类型 – 目标主机上运行着何种类型什么版本的操作系 统 – 各个开放端口上监听的是哪些网络服务 • 目的 – 为更为深入的情报信息收集,真正实施攻击做 好准备 – 如远程渗透攻击需了解目标系统操作系统类型, 并配置

操作系统类型探查 • 操作系统类型探查(OS Identification) – 通过各种不同操作系统类型和版本实现机制上的差异 – 通过特定方法以确定目标主机所安装的操作系统类型和版本的技 术手段 – 明确操作系统类型和版本是进一步进行安全漏洞发现和渗透攻击 的必要前提 • 不同操作系统类型和版本的差异性 – 协议栈实现差异-协议栈指纹鉴别 – 开放端口的差异-端口扫描 – 应用服务的差异-旗标攫取 • 辨识方式 – 主动-操作系统主动探测技术 – 被动-被动操作系统识别技术

操作系统主动探测 • 操作系统主动探测技术 – 端口扫描 – 应用服务旗标攫取 – 主动协议栈指纹鉴别 • 主动协议栈指纹鉴别 – Fyodor, Phrack, Remote OS detection via TCP/IP Stack Finger-Printing, 1998. – 鉴别项:FIN, BOGUS flag, ISN采样, DF位, TCP初始窗口大 小, ACK值, ICMP出错消息抑制, ICMP消息引用, ICMP出 错消息回射完整性, TOS, 重叠分片处理, TCP选项 – nmap-O选项, qeuso, Xprobe

被动操作系统识别 • 被动操作系统识别技术 – 流量监听(开放端口): tcpdump, … – 被动应用服务识别: PADS – 被动协议栈指纹鉴别: siphon, p 0 f • 被动协议栈指纹鉴别 – – – Lance Spitzner, Passive fingerprinting 四个常用特征: TTL, Window Size, DF, TOS P 0 f v 2: p 0 f. fp, wwww: ttt: D: ss: OOO. . . : QQ: OS: Details WWS: TTL: DF: Syn pkt size: option, order, …quirks OS genre, OS description

网络服务类型探查 • 网络服务类型探查 – 确定目标网络中开放端口上绑定的网络应用服 务类型和版本 – 了解目标系统更丰富信息, 可支持进一步的操作 系统辨识和漏洞识别 • 网络服务主动探测 – 网络服务旗标抓取和探测: nmap -s. V • 网络服务被动识别 – 网络服务特征匹配和识别: PADS

系统类型探查防范措施 • 并没有太多好办法 • 检测 – 端口扫描监测 具 – 对被动式静默监听并辨识系统类型行为则基本无能为力 • 挫败系统类型探查活动的防御机制也很难 • “不出声就不会被发现”这一古老格言并不适用于网络攻 防领域 • 应立足于 – 即使攻击者探查出了操作系统和网络服务类型,也不能轻易的攻 破这道“坚固的防线”

什么是漏洞? • 漏洞 – Security Vulnerability,安全脆弱性 – 一般认为,漏洞是指硬件、软件或策略上存在 的的安全缺陷,从而使得攻击者能够在未授权 的情况下访问、控制系统。 • 安全漏洞: 系统攻防的基础 • 系统攻防的核心:安全漏洞、Exploit(渗透 攻击)/恶意代码、安全防御与检测机制三者 之间的技术博弈

安全漏洞生命周期

漏洞扫描 • 检查系统是否存在已公布安全漏洞,从而 易于遭受网络攻击的技术。

漏洞的不可避免 • 系统设计缺陷 – Internet从设计时就缺乏安全的总体架构和设计 – TCP/IP中的三阶段握手 • 软件源代码的急剧膨胀 – Windows 95 1500万行Windows 98 1800万行 – Windows XP 3500万行Windows Vista 5000万行 – Linux 内核 200万行 • 软件实现的缺陷 – 微软开发人员的单体测试缺陷从超过25个缺陷/千行代 码显著降低到 7个缺陷/千行代码

漏洞扫描 • 漏洞扫描技术 – 检查系统是否存在已公布安全漏洞,从而易于遭受网络攻击的技术。 – 双刃剑 • 网络管理员用来检查系统安全性,渗透测试团队(Red Team)用于安全评估。 • 攻击者用来列出最可能成功的攻击方法,提高攻击效率。 • 已发布安全漏洞数据库 – 业界标准漏洞命名库CVE http: //cve. mitre. org – 微软安全漏洞公告MSxx-xxx • http: //www. microsoft. com/china/technet/security/current. mspx – Security. Focus BID • http: //www. securityfocus. com/bid – National Vulnerability Database: NVD • http: //nvd. nist. gov/

CVE漏洞知识库 • CVE, Common Vulnerabilities and Exposures公共漏 洞和风险 • 一本漏洞字典 – 为大家广泛认同的信息安全漏洞或者已经暴露出来的 弱点给出一个公共的名称。 • CVE标准使用一个共同的名字,帮助用户在各自独 立的各种漏洞数据库中和漏洞评估 具中共享数 据,虽然这些 具很难整合在一起。

CVE的特点 1.为每个漏洞和暴露确定了唯一的名称; 2.给每个漏洞和暴露一个标准化的描述; 3.不是一个数据库,而是一个字典; 4.任何完全迥异的漏洞库都可以用同一个语言表述; 5.由于语言统一,可以使得安全事件报告更好地被理解, 实现更好的协同 作; 6.可以成为评价相应 具和数据库的基准; 7.非常容易从互联网查询和下载, http: //www. cve. mitre. org; 8.通过“CVE编辑部”体现业界的认可

一个CVE例子 Vulnerability Summary for CVE-2003 -0818 • • Original release date: 03/03/2004 Last revised: 03/08/2011 Source: US-CERT/NIST Overview – Multiple integer overflows in Microsoft ASN. 1 library (MSASN 1. DLL), as used in LSASS. EXE, CRYPT 32. DLL, and other Microsoft executables and libraries on Windows NT 4. 0, 2000, and XP, allow remote attackers to execute arbitrary code via ASN. 1 BER encodings with (1) very large length fields that cause arbitrary heap data to be overwritten, or (2) modified bit strings.

一个CVE例子 Vulnerability Summary for CVE-2003 -0818 • Impact – – – – – CVSS Severity (version 2. 0 incomplete approximation): CVSS v 2 Base Score: 7. 5 (HIGH) (AV: N/AC: L/Au: N/C: P/I: P/A: P) (legend) Impact Subscore: 6. 4 Exploitability Subscore: 10. 0 CVSS Version 2 Metrics: Access Vector: Network exploitable Access Complexity: Low Authentication: Not required to exploit Impact Type: Provides unauthorized access, Allows partial confidentiality, integrity, and availability violation; Allows unauthorized disclosure of information; Allows disruption of service

The Common Vulnerability Scoring System 通用缺陷评估系统 评估依据 • 基本分 base group • 时序分 temporal group • 环境分 environmental group

评分过程 先计算基本分,得到一个基本分数。然后在此基 础上计时序分,再在此基础上计算环境分,最后得到一个 最终的分数。

CVSS评分方法 • 基本分评价该漏洞本身固有的一些特点及 这些特点可能造成的影响的评价分值 • 时序分是评价漏洞时间的紧密关联 • 环境分用于评价漏洞所造成的影响大小与 用户自身的实际环境的关系

基本分计算 Base. Score = round_to_1_decimal(((0. 6*Impact)+(0. 4*Exploitability)– 1. 5)*f(Impact)) Impact = 10. 41*(1 -(1 -Conf. Impact)*(1 -Integ. Impact)*(1 -Avail. Impact)) Exploitability = 20* Access. Vector*Access. Complexity*Authentication f(impact)= 0 if Impact=0, 1. 176 otherwise Access. Vector = case Access. Vector of requires local access: 0. 395 adjacent network accessible: 0. 646 network accessible: 1. 0 Access. Complexity = case Access. Complexity of high: 0. 35 medium: 0. 61 low: 0. 71 Authentication = case Authentication of requires multiple instances of authentication: 0. 45 requires single instance of authentication: 0. 56 requires no authentication: 0. 704 Conf. Impact = case Confidentiality. Impact of none: 0. 0 partial: 0. 275 complete: 0. 660 Integ. Impact = case Integrity. Impact of none: 0. 0 partial: 0. 275 complete: 0. 660 Avail. Impact = case Availability. Impact of none: 0. 0 partial: 0. 275 complete: 0. 660

时序分计算 Temporal. Score = round_to_1_decimal(Base. Score*Exploitability*Remediation. Level *Report. Confidence) Exploitability = case Exploitability of unproven: 0. 85 proof-of-concept: 0. 9 functional: 0. 95 high: 1. 00 not defined: 1. 00 Remediation. Level = case Remediation. Level of official-fix: 0. 87 temporary-fix: 0. 90 workaround: 0. 95 unavailable: 1. 00 not defined: 1. 00 Report. Confidence = case Report. Confidence of unconfirmed: 0. 90 uncorroborated: 0. 95 confirmed: 1. 00 not defined: 1. 00

环境分计算 Environmental. Score = round_to_1_decimal((Adjusted. Temporal+ (10 -Adjusted. Temporal)*Collateral. Damage. Potential)*Target. Distribution) Adjusted. Temporal = Temporal. Score recomputed with the Base. Score’s Impact subequation replaced with the Adjusted. Impact equation Adjusted. Impact = min(10, 10. 41*(1 -(1 -Conf. Impact*Conf. Req)*(1 Integ. Impact*Integ. Req) *(1 -Avail. Impact*Avail. Req))) Collateral. Damage. Potential = case Collateral. Damage. Potential of none: 0 low: 0. 1 low-medium: 0. 3 medium-high: 0. 4 high: 0. 5 not defined: 0 Target. Distribution = case Target. Distribution of none: 0 low: 0. 25 medium: 0. 75 high: 1. 00 not defined: 1. 00 Conf. Req = case Conf. Req of low: 0. 5 medium: 1. 0 high: 1. 51 not defined: 1. 0 Integ. Req = case Integ. Req of low: 0. 5 medium: 1. 0 high: 1. 51 not defined: 1. 0 Avail. Req = case Avail. Req of low: 0. 5 medium: 1. 0 high: 1. 51 not defined: 1. 0

![一个计算的例子-基本分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: C/I: C/A: C) • Access Vector [Network] 一个计算的例子-基本分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: C/I: C/A: C) • Access Vector [Network]](https://present5.com/presentation/f1fd5adbcad91a9acc8b1c32af7b1c69/image-75.jpg)

一个计算的例子-基本分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: C/I: C/A: C) • Access Vector [Network] (1. 00) • Access Complexity [Low] (0. 71) [None] (0. 704) - • Authentication • Confidentiality Impact [Complete] (0. 66) • Integrity Impact (0. 66) • Availability Impact [Complete] (0. 66) • Impact = 10. 41*(1 -(0. 34*0. 34)) == 10. 0 • Exploitability = 20*0. 71*0. 704*1 == 10. 0 • f(Impact) = 1. 176 • Base. Score =((0. 6*10. 0)+(0. 4*10. 0)– 1. 5)*1. 176== (10. 0)

![一个计算的例子-时序分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: P/I: P/A: P) • Exploitability [Functional] • 一个计算的例子-时序分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: P/I: P/A: P) • Exploitability [Functional] •](https://present5.com/presentation/f1fd5adbcad91a9acc8b1c32af7b1c69/image-76.jpg)

一个计算的例子-时序分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: P/I: P/A: P) • Exploitability [Functional] • Remediation Level [Official-Fix] • Report Confidence [Confirmed] (0. 95) (0. 87) (1. 00) • round(10. 0 * 0. 95 * 0. 87 * 1. 00) == (8. 3)

一个计算的例子-环境分 CVE-2003 -0818 (AV: N/AC: L/Au: N/C: P/I: P/A: P) Collateral Damage Potential [None - High] {0 - 0. 5} Target Distribution [None - High] {0 - 1. 0} Confidentiality Req. [Medium] (1. 0) Integrity Req. [Medium] (1. 0) Availability Req. [Low] (0. 5) Adjusted. Impact = 10. 41*(1 -(1 -0. 66*1)*(1 -0. 66*0. 5)) == 9. 6 Adjusted. Base =((0. 6*9. 6)+(0. 4*10. 0)– 1. 5)*1. 176== (9. 7) Adjusted. Temporal == (9. 7*0. 95*0. 87*1. 0) == (8. 0) Env. Score = round((8. 0+(10 -8. 0)*{0 -0. 5})*{0 -1})== (0. 00 - 9. 0)

漏洞扫描软件 • ISS (Internet Security Scanner) – 1993年: 第一个漏洞扫描软件,商业 – 2006年被IBM以 16亿美元收购 • SATAN/SAINT – 1995年: Dan Farmer – 第一个公开发布的漏洞扫描软件,引发媒体负面报导 • Nessus – 目前最优秀的共享漏洞扫描软件 – 1998 -: Renaud. Deraison, Nessus v 2. x 开源 – 2005 -: Tenable Network Security, Nessus v 3. x, v 4. x, freeware, pluginlicense

Nessus - 古希腊神话中的被大力神Hercules( 海格力斯)用毒箭射死的半人马。

Nessus Scanner http: //www. nessus. org/ 一个功能强大而又易于使用的网络漏洞扫描 具,运行 于 Linux, Windows, OSX, BSD, Solaris等系统。 该系统被设计为客户/服务器模式,服务器端负责进行安 全扫描,客户端用来配置、管理服务器端,客户端和服务器 端之间的通信使用SSL加密。 第一个使用插件的漏洞扫描 具,支持实时的插件升级, 具有检测漏洞多、准确、速度快的特点使其在众多漏洞扫描 器中脱颖而出。其强大的功能是依赖于其丰富的插件来实现 的。

Nessus • 客户端/服务器模式 – 服务器端: nessesd(Tcp 1241) – 客户端: nessus-q (命令行客户端), nessus(UNIX图形客户端), Nessus Client(Win 32客户端) • 框架/插件模式 • NASL语言(Nessus Attack Scripting Language) – 安全漏洞扫描插件: 使用NASL语言容易编写并集成至Nessus框架中 – 插件间可互相依赖和协同 作(端口探测-漏洞扫描插件) • 多种报告方式: – 文本/La. Te. X/HTML/DHTML/XML/SQL等

Nessus体系结构 (1)客户端程序向服务端程序发送详细 的扫描任务的参数(遵循nessus传输协议 ); (2)服务端程序接收到客户端程序的请 求后,加载完成任务所需要的插件,并 合理安排插件的执行顺序; (3)NASL语言解释器执行插件,在执行 插件扫描过程中会与扫描目标之间有一 些数据交互; (4)NASL解释器判断扫描结果,并报告 给服务端程序; (5)服务端程序归纳从NASL解释器收到 的扫描结果,生成漏洞报告反馈给客户 端程序。

![Nessus 扫描报告(部分) Port www (8834/tcp) [-/+] SSL Certificate with Wrong Hostname Synopsis: The SSL Nessus 扫描报告(部分) Port www (8834/tcp) [-/+] SSL Certificate with Wrong Hostname Synopsis: The SSL](https://present5.com/presentation/f1fd5adbcad91a9acc8b1c32af7b1c69/image-83.jpg)

Nessus 扫描报告(部分) Port www (8834/tcp) [-/+] SSL Certificate with Wrong Hostname Synopsis: The SSL certificate for this service is for a different host. Description: The common. Name (CN) of the SSL certificate presented on this port is for a different machine. Risk factor: Medium CVSS Base Score: 5. 0 CVSS 2#AV: N/AC: L/Au: N/C: N/I: P/A: N Solution: Purchase or generate a proper certificate for this service. Plugin output: The following hostnames were checked : noon-wr 63 c 59717 Plugin ID: 45411

对Windows XP的扫描汇总 OS/Risk Factor Original SP 1 SP 2 SP 3 Critical 11 6 0 0 High 2 0 1 0 Medium 1 0 0 0 Low 0 0 None 21 20 13 13

国内的商业漏洞扫描软件 • 开源软件 – Xscan*: “冰河”黄鑫 2001年开始开发 • 2005年v 3. 3之后无更新 • 兼容Nessus的NASL语言开发插件 • 国内厂商 – 绿盟: “极光” – 启明星辰: “天镜” – 方正、中软、东软…

漏洞扫描防范措施 • 最简单对策: – 假设黑客会使用漏洞扫描来发现目标网络弱点,那你必须在黑客 之前扫描漏洞 – 补丁自动更新和分发: 修补漏洞 • 联邦桌面核心配置计划(FDCC) – 确保桌面计算机的安全漏洞及补丁自动管理 – 中国 2010年才开始政务终端安全配置(CGDCC)标准的发展 • 检测和防御漏洞扫描行为 – 网络入侵检测系统: Snort – 仔细审查防火墙配置规则

网络查点(enumeration) • 网络查点技术 – 继网络踩点、扫描之后一项网络情报信息收集技术 – 网络查点:针对已知的弱点,对识别出来的服务进行 更加充分更具针对性的探查,来寻找真正可以攻击的 入口,以及攻击过程中可能需要的关键数据 • 与网络踩点、扫描的区别 – 与网络踩点技术的关键区别:攻击者的入侵程度 – 与网络扫描技术的关键区别:攻击者的针对性与信息 收集的目标性

网络查点能够收集到的信息 • 看起来好像是无害的 – 用户帐户名 – 错误配置的共享资源 – 网络服务版本号 • 但一旦这些信息被细心的高水平攻击者所掌握, 就可能成为危害目标系统安全的祸根 – 用户帐户名:口令猜测破解 – 错误配置的共享资源:恶意程序上传 – 老旧的网络服务版本:缓冲区溢出漏洞攻击

网络查点技术 • 最基础和通用的技术方法 – 网络服务旗标(banner)抓取技术 • 常见服务网络查点技术 – 通用网络服务 – 类Unix平台网络服务 – Windows平台网络服务

网络服务旗标攫取 • 利用客户端 具连接至远程网络服务并观 察输出以收集关键信息的技术手段 – telnet – netcat

通用网络服务查点 • 通用网络服务 – 跨平台,常用服务 – Web服务、FTP文件传输服务、POP 3及SMTP电子邮件收发服务 • FTP服务查点 – – 控制协议TCP 21端口,没有任何加密,明文传输口令 匿名登录,甚至匿名上传与下载文件 FTP查点很简单:使用FTP客户端程序连接即可 FTP服务旗标、共享目录、可写目录等信息,可能还会提供FTP帐 户名等信息 – 查点后攻击:弱口令猜测与破解、已知FTP服务漏洞渗透攻击

通用网络服务查点(2) • SMTP电子邮件发送协议查点 – – 最经典的网络服务查点技术之一 两类特殊指令VRFY和EXPN VRFY指令:对合法用户的名字进行验证 EXPN指令:显示假名与邮件表实际发送地址 – 可验证和搜索邮件服务器上的活跃帐户 • SMTP电子邮件发送协议查点危害 – 伪造更具欺骗性电子邮件,社会 程学攻击 – 探测SMTP服务器枚举出其中有效的电子邮件地址列表, 大量发生垃圾邮件

类Unix平台网络服务查点 • 古老的finger, rwho, rusers查点 – 用户帐户和登录信息 – 已不常用 • RPC查点(TCP/UDP 111, 32771) – RPC远程过程调用: portmapper rpcbind – RPC查点 具 • rpcinfo-p HOST: 枚举主机上提供的RPC服务 • rpcdump(Windows平台运行) • nmap-s. S-s. RHOST • RPC查点防御策略 – Secure RPC, 111/32771端口防火墙过滤

Windows平台网络服务查点 • Windows网络服务 – – Net. BIOS网络基本输入输出系统服务 SMB文件与打印共享服务 AD活动目录与LDAP轻量级目录访问协议 MSRPC微软远过程调用服务 • Windows平台网络服务查点 – Net. BIOS主机查点 – SMB会话查点 – 目录查点 – MSRPC查点

Windows Networking API • Net. BIOS-网络基本输入/输出系统 – Windows独有的局域网组网协议 • RPC –远过程调用 – PRC/DCOM • Win. Sock API • 命名管道(Named Pipes)和邮件槽(Mail Slots) – 命名管道:提供可靠双向通信,协议无关的标识Windows网络资 源的方法 – 邮件槽:提供不可靠的单向数据传输,支持广播 • Web访问API – Win. Inet/Win. HTTP/HTTP API

Net. BIOS • Net. BIOS(网络基本输入/输出系统):最初由IBM开发,MS利用Net. BIOS 作为构建局域网的上层协议 • Net. BIOS使得程序和网络之间有了标准的接口,方便应用程序的开发。 并且可以移植到其他的网络中 • Net. BIOS位于OSI模型会话层,TCP/IP之上 • Net. BIOS有两种通讯模式 – 会话模式。一对一进行通讯,LAN中的机器之间建立会话,可以传输较多的信息, 并且可以检查传输错误 – 数据报模式。可以进行广播或者一对多的通讯,传输数据大小受限制,没有错误 检查机制,也不必建立通讯会话 • Net. BIOS over TCP/IP,支持三种服务 – 名字服务UDP 137 – 会话服务TCP 139/445 – 数据报服务UDP 138

MSRPC远程进程调用/DCOM • RPC (Remote Procedure Call) – 网络编程标准 – 目的: 提供“能在某种程度上像应用程序开发人员隐藏有关网络编 程细节”的编程模型 • RPC调用 – 允许程序员编写的客户应用程序跨网络调用远程计算机上服务器 应用程序中的过程

RPC调用操作 客户机对服务器的RPC调用操作: 1. 调用客户端句柄;执行传送参数 2. 调用本地系统内核发送网络消息 3. 消息传送到远程主机 4. 服务器句柄得到消息并取得参数 5. 执行远程过程 6. 执行的过程将结果返回服务器句柄 7. 服务器句柄返回结果,调用远程系统 内核 8. 消息传回本地主机 9. 客户句柄由内核接收消息 10. 客户接收句柄返回的数据

COM/DCOM • COM对象: 使应用程序由不同组件构成,导出面向 对象接口,提高软件模块化、可扩展性和可交互 性。 • DCOM: 提供COM组件的位置透明性,依赖于RPC

常用的Windows应用层网络服务 • Network Applications • IIS (Internet Information Services) – HTTP/FTP/… • Email – Exchange Server • Database – MS SQL Server • RDP – Remote Desktop Protocol • 通常以Windows服务方式后台运行

Windows服务 • Windows服务-系统启动时刻启动进程的机 制,提供不依赖于任何交互式的服务。 • Windows服务 – 服务应用程序 • 注册服务Advapi 32. dll, Create. Service/Start. Services • 注册表: HKLMSYSTEMCurrent. Control. SetServices • 共享服务进程: 服务宿主svchost. exe – 服务控制管理器(SCM, service control manager, services. exe) • Winlogon进程在加载GINA之前执行SCM启动函数 • SCM中的Sc. Create. Service. DB根据注册表分别启动服务 • SCM中的Sc. Auto. Start. Services启动“自动启动”的服务 – 服务控制程序(SCP, service control program) • 控制面板,服务插件…

Net. BIOS网络查点使用net view命令查点域 • 使用net view查点域 – 列出网络上的 作组和域:net view /domain – 列出指定组/域中的所有计算机:net view /domain: DOMAIN_NAME 例 使用 net view 命令显示计算机列表,则输出如下: Server Name Remark ------------------------\Production file server \Print 1 Printer room, first floor \Print 2 Printer room, second floor

Net. BIOS网络查点查点域控制器 • Windows Resource Kit -nltest 具 – Nltest. exe 是非常强大的命令行实用程序,用于测试在 Windows NT 域中的信任关系和域控制器复制的状态。 域包含,还有一个主域控制器 (PDC) 和零个或多个备 份域控制器 (BDC) 的域控制器。 假定域A信任域B,运行Windows NT 作站的计算机TAN是域A的一个 成员。现在输入: C: >nltest /trusted_domains Trusted domain list: B The command completed successfully 可以看到域A上已信任的域B。

Net. BIOS网络查点查点主机上的Net. BIOS名字表 • nbtstat 具 – 主机中的Net. BIOS名字表 – 计算机名、所在域、当前登录用户、当前运行服务和网卡硬件 MAC地址 C: >nbtstat -a 192. 168. 0. 101 无线网络连接: 节点 IP 址址: [192. 168. 0. 101] 范围 ID: [] Net. BIOS 远程计算机名称表 名称 类型 状态 ----------------------USER-PC <00> 唯一 已注册 WORKGROUP <00> 组 已注册 WORKGROUP <1 E> 组 已注册 USER-PC <20> 唯一 已注册 WORKGROUP <1 D> 唯一 已注册. . __MSBROWSE__. <01> 组 已注册 MAC 地址 = 74 -E 5 -0 B-46 -DD-D 8

Net. BIOS网络查点扫描主机上的Net. BIOS名字表 • nbtscan 具 – 对整个局域网进行快速的nbtstat查询 NBTscan是一款在IP网络上扫描Net. BIOS名称信息 的 具。它通过给指定范围内所有地址发送状态查 询来获得反馈信息并以表形式呈现给使用者。每一 地址的反馈信息包括IP地址、Net. BIOS计算机名、登 录用户、MAC地址。

Net. BIOS网络查点 具与防范措 施 • 其他 具 – epdump, rpcdump, getmac, netdom, netviewx, Winfo, nbtdump, … • Net. BIOS查点防范措施 – 网络:防火墙禁止外部访问TCP/UDP 135 -139, 445端口 – 主机:配置IPSec过滤器,主机个人防火墙,禁 用Alerter和Messenger服务

f1fd5adbcad91a9acc8b1c32af7b1c69.ppt