1f8c9cc15475e43d139bf6c8400cecc1.ppt

- Количество слайдов: 58

數字版權管理(Digital Rights Management) 安全策略博弈分析 裴慶祺 電腦網路與資訊安全教育部重點實驗室 西安電子科技大學 西安 Invited Report on DRM Technologies, Feng Chia University, Taiwan, Jun. 2009.

提綱 p 數字版權管理(DRM)概述 p 數位內容價值鏈 p 基本安全與信任問題 p 以價值鏈各方為中心的安全策略/機制 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料

提綱 數字版權管理(DRM)概述 p 數位內容價值鏈 p DRM基本安全與信任問題 p 以價值鏈各方為中心的安全策略/機制 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料 n

數字版權管理概述 l 資訊技術與通信網路技術的發展,使得用戶隨時、隨地、 便利地使用和共用數位資源。 l 侵犯數位內容版權的行為 — 自由分發、惡意篡改、未授 權使用和非法共用等。 l 保護有價的數位資產及其版權對於內容/服務提供商,甚 至整個數位內容產業至關重要。 l 數位版權管理 (以下簡稱 DRM) 旨在結合數位內容交易的 商業模型實現數位版權的合法/合理使用,解決盜版問題。 DRM問題涉及資訊技術、經濟、法律等多個領域及學科 。

數字版權管理概述(續) l l 主要研究技術路線 Ø 預防性對策:基於密碼學理論、權利描述語言(Rights Expression Language)、使用控制(Usage Control)、 設備間內容共用的授權域(Authorized Domain),實 現內容保護及授權使用等; Ø 反應性對策:基於數位浮水印、生物特徵等技術的侵 權追查及事後的法律控訴。 最近,從經濟學、社會及法律的視角探討DRM中的利益均 衡問題。 Ø Gregory Heileman et. al. [1] 針對內容提供商和用 戶之間是否採用DRM保護兩種情形,進行了基本的博弈 分析,得出了一些有效的安全策略; Ø Chang的研究從版權屬主和用戶的角度,考察數字權利 共用對雙方來說將是最優的, 可達到利益均衡 [2]。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 p DRM基本安全與信任問題 p 以價值鏈各方為中心的安全策略/機制 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料 n

數位內容價值鏈 l l DRM 系統基本功能性 • 數位內容的編碼、安全分發、識別; • 數位權益的確保與授權使用; • 侵權追蹤和檢測。 完整的內容價值鏈 • 包括內容創建者、中間發行商、版權擁有者/發佈者, 以及終端用戶 ; • 認證中心實施身份認證、證書/密鑰管理、終端設備的 完整性認證等; • 其他一些功能性元件/服務,例如,負責授權處理、內 容/許可交易的結算中心等[3]。

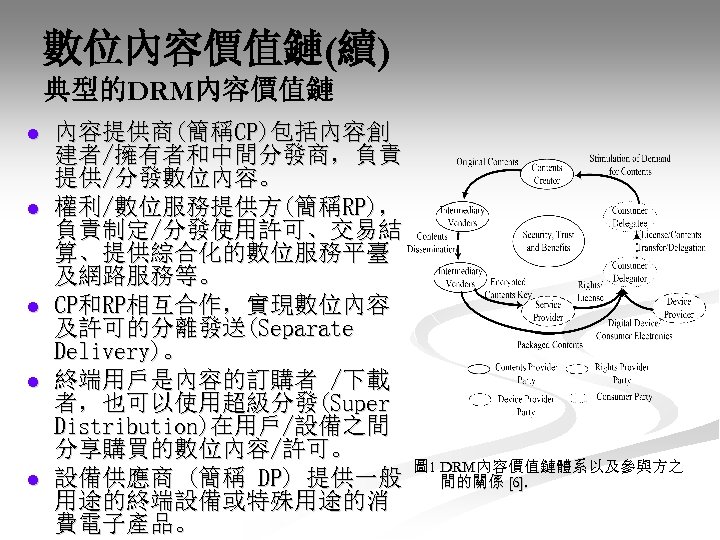

數位內容價值鏈(續) 典型的DRM內容價值鏈 l l l 內容提供商(簡稱CP)包括內容創 建者/擁有者和中間分發商,負責 提供/分發數位內容。 權利/數位服務提供方(簡稱RP), 負責制定/分發使用許可、交易結 算、提供綜合化的數位服務平臺 及網路服務等。 CP和RP相互合作,實現數位內容 及許可的分離發送(Separate Delivery)。 終端用戶是內容的訂購者 /下載 者,也可以使用超級分發(Super Distribution)在用戶/設備之間 分享購買的數位內容/許可。 設備供應商 (簡稱 DP) 提供一般 用途的終端設備或特殊用途的消 費電子產品。 圖 1 DRM內容價值鏈體系以及參與方之 間的關係 [6].

數位內容價值鏈(續) l 代表性的DRM體系 Ø 開放移動聯盟 (以下簡稱 OMA)的初衷主要是提 供移動服務的DRM。OMA功能性體系結構中主要 涉及的邏輯功能實體如CI (Content Issuer), RI (Rights Issuer)和DRM Agent。後者位於用 戶終端設備上、用於實施數位內容/權利授權使 用的控制部件; Ø Gallery [5] 引入了設備製造商和用於認證及 許可管理的CMLA (Content Management Licensing Administrator)等實體, 并搭建了相 应的DRM系统。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 p 以價值鏈各方為中心的安全策略/機制 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料 n

基本安全需求 l l l 數位內容通常採用密碼學技術進行加密保護, 用 戶通過推模式(Push)/拉模式(Pull)獲得加密 的數位內容。 DRM應用需要細粒度的內容使用控制機制,包括細 粒度的權利定義、表達和解釋執行等。 許可的執行需要一個封閉或可信的終端環境, 包 括可信的DRM Agent, 可信的密鑰存儲, 可信的終端 I/O等等。

基本安全需求(續) l l l 對於Generic DRM或Mobile DRM系統, CP和RP 通 常分別提供數位內容和相應的使用許可, 因此CP 和RP 之間必須確保內容加密密鑰的安全傳輸。 通常採用數位浮水印技術將一段資料隱藏嵌入到 數位內容中,用於實現版權追查和盜版起訴。 數位內容的安全性對開放設備環境的可靠性和生 存能力同樣有重要的影響。

內容價值鏈中的信任關係 l l l CP需要信任購買者只有獲得數位內容的加密密鑰才 能訪問數位內容; 用戶需要信任數位內容是安全、 可靠的。 RP必須確保/信任使用許可在用戶終端設備上可靠 執行, 即用戶端有一個封閉或可信的終端環境。 在DRM商業模型中,如果CP和RP分別提供數位內容 和相應的使用許可,那麼他們之間需要一種信任關 係,基於這種信任關係也可以實現CP/RP和用戶間 使用許可的協商。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n ü 以內容提供商為中心 Ø 以數位權利/服務提供方為中心 Ø 以終端用戶為中心 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料

![(1)數位內容保護 l l l 一般情況下數位內容是通過一些公共的且不可信 的傳輸通道分發給接受方, 例如網路電視、互聯 網或移動音視頻廣播等。 DRM相關的密碼學應用研究, 其中廣播加密主要關 注於改善加密性能以適用於更廣泛的應用。 Nelly Fazio在文獻[7]中系統地闡述了DRM相關的 密碼技術研究, (1)數位內容保護 l l l 一般情況下數位內容是通過一些公共的且不可信 的傳輸通道分發給接受方, 例如網路電視、互聯 網或移動音視頻廣播等。 DRM相關的密碼學應用研究, 其中廣播加密主要關 注於改善加密性能以適用於更廣泛的應用。 Nelly Fazio在文獻[7]中系統地闡述了DRM相關的 密碼技術研究,](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-15.jpg)

(1)數位內容保護 l l l 一般情況下數位內容是通過一些公共的且不可信 的傳輸通道分發給接受方, 例如網路電視、互聯 網或移動音視頻廣播等。 DRM相關的密碼學應用研究, 其中廣播加密主要關 注於改善加密性能以適用於更廣泛的應用。 Nelly Fazio在文獻[7]中系統地闡述了DRM相關的 密碼技術研究, 主要是使得密碼演算法更加適應 DRM應用場景及提供安全性, 例如前向安全性與選 擇密文安全等。

(2)數字浮水印 l l l 攻擊方法和 具變得複雜、強大, 較強的攻擊性使得密碼 保護機制有時失去了作用。 為了追查非法使用和侵權問題,數位浮水印技術通過解碼 /檢測事先嵌入的隱形浮水印來證明數位內容的版權屬主 及所有權,可用作提供法庭控訴的證據。 一般來講, 一個有效、實用的數字浮水印方案來說應當具 備以下特性: • 健壯性 (Robustness) • 安全性 (Security) • 透明性 (Transparency) • 容量 (Capacity)

(2)數字浮水印(續) l l l 目前眾多的數字浮水印方案中 , Spread Spectrum (簡稱SS) 是最成功的一個, 且廣泛應 用於DRM。SS是一個數字浮水印過程 ,它通過一 個偽隨機碼的集合來表示一個嵌入的資訊 [11]。 作為盲浮水印類別, Hafiz [12] 提出了一種可用 於SS, 基於Independent Component Analysis理論 的盲浮水印檢測/解碼方法。 Sencar [13] 提出了基於數位浮水印的版權保護 系統的若干要求, 其中包括魯棒性, 底假陽性 (low false-positives), 不可逆性和一個可信方 的參與, 以及一種實用的減少數位浮水印檢測系 統假陽率的功能結構。

![(3)其他侵權追蹤機制 l l 叛逆者追蹤(Traitor Tracking ),考慮到傳輸率 和存儲率是叛逆者追蹤技術中的關鍵指標, 文獻 [7]提出了一種基於公鑰和最低傳輸率的方案, 這 就是說漸近 1, 這能夠使黑盒叛逆者追蹤(blackbox traitor (3)其他侵權追蹤機制 l l 叛逆者追蹤(Traitor Tracking ),考慮到傳輸率 和存儲率是叛逆者追蹤技術中的關鍵指標, 文獻 [7]提出了一種基於公鑰和最低傳輸率的方案, 這 就是說漸近 1, 這能夠使黑盒叛逆者追蹤(blackbox traitor](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-18.jpg)

(3)其他侵權追蹤機制 l l 叛逆者追蹤(Traitor Tracking ),考慮到傳輸率 和存儲率是叛逆者追蹤技術中的關鍵指標, 文獻 [7]提出了一種基於公鑰和最低傳輸率的方案, 這 就是說漸近 1, 這能夠使黑盒叛逆者追蹤(blackbox traitor tracing )和本地公共可跟蹤性 (local public traceability)行之有效 。 基於生物特徵的認證技術, 用於多媒體內容安全 的消費者身份識別與驗證[14]。

目錄 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n ü 以內容提供商為中心 ü 以數位權利/服務提供方為中心 Ø 以終端用戶為中心 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料

![(1)權利描述語言(REL) l l l 一般情況下, REL 用於規範內容使用策略, 基於 一組授權規則的組合來描述給定條件和限制下確 定的許可權/許可 。 Xr. ML[15], ODRL[16]和MPEG-21 (1)權利描述語言(REL) l l l 一般情況下, REL 用於規範內容使用策略, 基於 一組授權規則的組合來描述給定條件和限制下確 定的許可權/許可 。 Xr. ML[15], ODRL[16]和MPEG-21](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-20.jpg)

(1)權利描述語言(REL) l l l 一般情況下, REL 用於規範內容使用策略, 基於 一組授權規則的組合來描述給定條件和限制下確 定的許可權/許可 。 Xr. ML[15], ODRL[16]和MPEG-21 REL[17], 近年來 都在逐步發展並且有效規範。 然而, Jamkhedkar et. al在文獻[18]中提出了一 個重要的觀點“Language Bloat” 。

![(1)權利描述語言(續) l 文獻[19]給出了一個基於簡化的核心REL,用於基 於層次DRM結構的可擴展DRM服務框架,如圖 2所示。 Fig. 2 可擴展的DRM服務框架 (1)權利描述語言(續) l 文獻[19]給出了一個基於簡化的核心REL,用於基 於層次DRM結構的可擴展DRM服務框架,如圖 2所示。 Fig. 2 可擴展的DRM服務框架](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-21.jpg)

(1)權利描述語言(續) l 文獻[19]給出了一個基於簡化的核心REL,用於基 於層次DRM結構的可擴展DRM服務框架,如圖 2所示。 Fig. 2 可擴展的DRM服務框架

(1)權利描述語言(REL) l l l XML標記的引入與REL語義的豐富 • 靈活性 • 機器易理解性 • 人類易讀性和易表達性 這裏需要有一個明確的語義來確保基於REL的權利集 具有無衝突性 。 因此, 一些研究主要集中在精確規範REL表達上. • Xr. ML和ODRL的形式化,文獻[20]-[22]; • 具有形式化語義描述的MPEG-21 REL ISO標準,頒 佈於多媒體內容 業領域[23]。

![(1)權利描述語言(續) l l Wang在文獻[24]中對比了現有的RELs和訪問控制模型, 並提出了一系列的基本設計原則,包括句法和語義的 無歧義性, 以及支援商業模型表達等。 Park and Sandhu在他們早期研究下一代訪問控制結構 時提出了一個綜合的授權-義務-條件的使用控制基本 框架,也稱作UCONABC [25]。 l (1)權利描述語言(續) l l Wang在文獻[24]中對比了現有的RELs和訪問控制模型, 並提出了一系列的基本設計原則,包括句法和語義的 無歧義性, 以及支援商業模型表達等。 Park and Sandhu在他們早期研究下一代訪問控制結構 時提出了一個綜合的授權-義務-條件的使用控制基本 框架,也稱作UCONABC [25]。 l](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-23.jpg)

(1)權利描述語言(續) l l Wang在文獻[24]中對比了現有的RELs和訪問控制模型, 並提出了一系列的基本設計原則,包括句法和語義的 無歧義性, 以及支援商業模型表達等。 Park and Sandhu在他們早期研究下一代訪問控制結構 時提出了一個綜合的授權-義務-條件的使用控制基本 框架,也稱作UCONABC [25]。 l 策略中立的控制特性 l 具有持續訪問控制的重要特徵, 這適用于DRM應用

![(2)權利轉移和數位內容共用 l l 對於一個完整的DRM系統及內容價值鏈,合法分享已購買 的數位內容及權利是用戶的基本需求。 目前OMA並未提出關於權利轉讓的形式化語法和語義 [26], 需要提出或者擴展現有的REL,使之具有權利轉讓/轉授等 功能 。 儘管其他RELs能夠表達數字權利的許可轉讓,例如,ODRL 的Sell, Lend, Give[22]和Xr. (2)權利轉移和數位內容共用 l l 對於一個完整的DRM系統及內容價值鏈,合法分享已購買 的數位內容及權利是用戶的基本需求。 目前OMA並未提出關於權利轉讓的形式化語法和語義 [26], 需要提出或者擴展現有的REL,使之具有權利轉讓/轉授等 功能 。 儘管其他RELs能夠表達數字權利的許可轉讓,例如,ODRL 的Sell, Lend, Give[22]和Xr.](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-24.jpg)

(2)權利轉移和數位內容共用 l l 對於一個完整的DRM系統及內容價值鏈,合法分享已購買 的數位內容及權利是用戶的基本需求。 目前OMA並未提出關於權利轉讓的形式化語法和語義 [26], 需要提出或者擴展現有的REL,使之具有權利轉讓/轉授等 功能 。 儘管其他RELs能夠表達數字權利的許可轉讓,例如,ODRL 的Sell, Lend, Give[22]和Xr. ML的Delegation [21], 但 這些規範都是粗粒度的。 我們在文獻[27]中提出了一個形式化的具有轉授能力的 UCON模型, 稱為UCOND。它在保留了兩個重要的本質特性 的基礎上擴展了UCON 。並基於可信計算技術中的遠端證 明,實現了細粒度的許可權轉讓策略的可信分發和強制執 行[28]。

目錄 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n ü 以內容提供商為中心 ü 以數位權利/服務提供方為中心 ü 以終端用戶為中心 p DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料

![(1)可信終端環境 l l l 作為支援DRM控制器可信執行的一個基本軟體平臺,現有的 商業OS不能有效地實現遠端證明和Seal技術 [29], 主流開放平臺的OS以及它們的訪問控制機制也不能夠保護 加密內容的直接I/O和可信許可執行[30]。 Cooper et. al在文獻[31]中首次對現有基於可信計算的DRM 方案進行了分類。 Gallery在文獻[5]中對可信計算和它的基本特徵做了綜述, (1)可信終端環境 l l l 作為支援DRM控制器可信執行的一個基本軟體平臺,現有的 商業OS不能有效地實現遠端證明和Seal技術 [29], 主流開放平臺的OS以及它們的訪問控制機制也不能夠保護 加密內容的直接I/O和可信許可執行[30]。 Cooper et. al在文獻[31]中首次對現有基於可信計算的DRM 方案進行了分類。 Gallery在文獻[5]中對可信計算和它的基本特徵做了綜述,](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-26.jpg)

(1)可信終端環境 l l l 作為支援DRM控制器可信執行的一個基本軟體平臺,現有的 商業OS不能有效地實現遠端證明和Seal技術 [29], 主流開放平臺的OS以及它們的訪問控制機制也不能夠保護 加密內容的直接I/O和可信許可執行[30]。 Cooper et. al在文獻[31]中首次對現有基於可信計算的DRM 方案進行了分類。 Gallery在文獻[5]中對可信計算和它的基本特徵做了綜述, 並提出了一個可信移動DRM的健壯性實現方法。 Zheng et. al. 提出了一個概念性的可信平臺[32]。 為了實現可信的度量和DRM的應用安全, 我們描述了一個概 念性的基於Xen虛擬機的終端平臺體系結構 [33]。

![(2)隱私保護 l l Helberger et. al. 在文獻[36]中做了用戶隱私保護的調查綜 述,指出隱私保護問題直接影響到DRM技術的可接受性。 文獻[37]提出一個保護用戶身份標識等敏感資料和隱私的方 法。該方法基於一個典型的安全原則SOD (Separation-Of. Duty) ,並使用匿名ID技術將購買資料資訊和用戶姓名/身 份分離。 (2)隱私保護 l l Helberger et. al. 在文獻[36]中做了用戶隱私保護的調查綜 述,指出隱私保護問題直接影響到DRM技術的可接受性。 文獻[37]提出一個保護用戶身份標識等敏感資料和隱私的方 法。該方法基於一個典型的安全原則SOD (Separation-Of. Duty) ,並使用匿名ID技術將購買資料資訊和用戶姓名/身 份分離。](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-27.jpg)

(2)隱私保護 l l Helberger et. al. 在文獻[36]中做了用戶隱私保護的調查綜 述,指出隱私保護問題直接影響到DRM技術的可接受性。 文獻[37]提出一個保護用戶身份標識等敏感資料和隱私的方 法。該方法基於一個典型的安全原則SOD (Separation-Of. Duty) ,並使用匿名ID技術將購買資料資訊和用戶姓名/身 份分離。 在一個授權域中, 成員身份和結構資訊可以通過匿名許可證 傳輸和域管理者的引入,來確保不被洩露。這裏採用基於身 份的密碼方法使得安全得以加強 [38]。 文獻[39]給出了一個關於熟知的DRM產品和服務的評估報告。 報告中, 通過隱私評估揭露出現有IT 供應商和組織是否符 合個人資訊保護和電子文檔法案(Personal Information Protection and Electronic Documents Act) ,該法案屬 於加拿大隱私法規的一部分。

![(3)移動應用安全 l l 內容安全直接影響到受DRM保護的數位產品的可信性,嵌 入惡意代碼的移動應用軟體也將會影響到用戶終端的安全。 作為數位內容的一個類別, 應用軟體, 特別是移動應用軟 體,如Java遊戲等,正面臨著複雜的惡意攻擊。同時, 文 獻[40]提出了一個使用開放OS平臺的移動應用安全框架, 並且採用分級信任機制來確保移動應用的信任性。 Santos在文獻[41]中提出一個通用的面向網路運營商的 DRM框架(operator-oriented (3)移動應用安全 l l 內容安全直接影響到受DRM保護的數位產品的可信性,嵌 入惡意代碼的移動應用軟體也將會影響到用戶終端的安全。 作為數位內容的一個類別, 應用軟體, 特別是移動應用軟 體,如Java遊戲等,正面臨著複雜的惡意攻擊。同時, 文 獻[40]提出了一個使用開放OS平臺的移動應用安全框架, 並且採用分級信任機制來確保移動應用的信任性。 Santos在文獻[41]中提出一個通用的面向網路運營商的 DRM框架(operator-oriented](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-28.jpg)

(3)移動應用安全 l l 內容安全直接影響到受DRM保護的數位產品的可信性,嵌 入惡意代碼的移動應用軟體也將會影響到用戶終端的安全。 作為數位內容的一個類別, 應用軟體, 特別是移動應用軟 體,如Java遊戲等,正面臨著複雜的惡意攻擊。同時, 文 獻[40]提出了一個使用開放OS平臺的移動應用安全框架, 並且採用分級信任機制來確保移動應用的信任性。 Santos在文獻[41]中提出一個通用的面向網路運營商的 DRM框架(operator-oriented DRM framework),該框架支 持多種方法以實現J 2 ME應用安全。 文獻[42]提出了關於授權和移動代碼的訪問控制問題, 並給出了一個用於移動應用、具有健壯性的OMA DRM系統。

目錄 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n DRM信任模型 p 我們的研究 作 p 總結 p 建議閱讀的材料 n

![(1)基於PKI 的OMA DRM 信任模型 l l OMA 提出了一個用於DRM 體系框架的信任模型 [43]和DRM規範[44]。 Content Management License Administrator (1)基於PKI 的OMA DRM 信任模型 l l OMA 提出了一個用於DRM 體系框架的信任模型 [43]和DRM規範[44]。 Content Management License Administrator](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-30.jpg)

(1)基於PKI 的OMA DRM 信任模型 l l OMA 提出了一個用於DRM 體系框架的信任模型 [43]和DRM規範[44]。 Content Management License Administrator (簡稱CMLA)面向 OMA DRM V 2. 0的信任模型, 提出了一個應用於DRM的 層次性 PKI 體系結構, 實現大規模的數位內容 可信分發。如圖 3所示 [45]。 Fig. 3 CMLA層次化PKI體系結構

![(2)DRM系統中的信任Web l l l Arnab在文獻[35]中認為, DRM系統中的信任取決於 供應商和消費者對DRM元 件和服務執行的信心。 然而, 信任關係隨著被信任 的實體的增加很容易被打 破,同時傳統的信任鏈是 線性的,不適合表述DRM 系統中元件之間的信任關 (2)DRM系統中的信任Web l l l Arnab在文獻[35]中認為, DRM系統中的信任取決於 供應商和消費者對DRM元 件和服務執行的信心。 然而, 信任關係隨著被信任 的實體的增加很容易被打 破,同時傳統的信任鏈是 線性的,不適合表述DRM 系統中元件之間的信任關](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-31.jpg)

(2)DRM系統中的信任Web l l l Arnab在文獻[35]中認為, DRM系統中的信任取決於 供應商和消費者對DRM元 件和服務執行的信心。 然而, 信任關係隨著被信任 的實體的增加很容易被打 破,同時傳統的信任鏈是 線性的,不適合表述DRM 系統中元件之間的信任關 係。 一個用於DRM信任的概念 性web結構, 如圖 4所示。 Fig. 4 信任Web模型

![(3)基於可信計算的DRM信任機制 l l Nützel et. al. 在文獻[46]-[47]中指出OMA DRM V 2. 0 是增加DRM可信性的第一步,但是目前的PC 平臺缺少必要的安全性和可信性,因此像設備私 密這樣在DRM系統中起著關鍵作用的多個密鑰不能 (3)基於可信計算的DRM信任機制 l l Nützel et. al. 在文獻[46]-[47]中指出OMA DRM V 2. 0 是增加DRM可信性的第一步,但是目前的PC 平臺缺少必要的安全性和可信性,因此像設備私 密這樣在DRM系統中起著關鍵作用的多個密鑰不能](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-32.jpg)

(3)基於可信計算的DRM信任機制 l l Nützel et. al. 在文獻[46]-[47]中指出OMA DRM V 2. 0 是增加DRM可信性的第一步,但是目前的PC 平臺缺少必要的安全性和可信性,因此像設備私 密這樣在DRM系統中起著關鍵作用的多個密鑰不能 被安全的安裝和存儲。 文獻[48]探討數位內容/權利提供方和分發者通過 建立DRM系統的可信事件報告機制,從而瞭解多媒 體內容的當前使用狀態。這種機制已被引入MPEG 21規範。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n DRM信任模型 n 我們的研究 作 p 總結 p 建議閱讀的材料 n

(1)研究背景及挑戰 l l 區分DRM系統中的正常用戶和惡意用戶 是非常困難的, 普通用戶通常被看作是 潛在的攻擊者或非法使用者。因此 , 近年來內容提供商採用上述這些不斷增 強的安全策略/機制來應付惡劣的盜版 行為。然而僅僅依靠高安全策略未必能 給DRM價值鏈中的多個利益主體帶來最 佳的收益和利益平衡,反而內容提供商 不但需要支付高安全成本,而且系統的 可用性、互操作性等方面明顯下降。 由於一般用途的用戶終端,如個人電腦、 服務等設備,他們存在固有的安全性缺 陷和放開性,使得這些用戶終端並不具 有可信性,並且面臨著日趨複雜和嚴重 的攻擊方式。DRM系統的安全問題及數 位內容分享的存在,安全風險管理也開 始受到關注。 Fig. 5 DRM體系

(2)研究動機 l l 研究的初衷是建立DRM系統的多方信任, 在一個更 高的層面,探索一種安全-效用的評估方法,針對 現有這些典型DRM安全策略,指導內容/服務提供 商理性地有效選取和部署它們,從而建立以安全 性與收益為中心的DRM環境。 針對兩個一般的DRM應用場景, 以及現有的DRM典 型安全策略,對他們進行效用分析與博弈論決策 選取,從而在安全性與效用之間尋找折中。

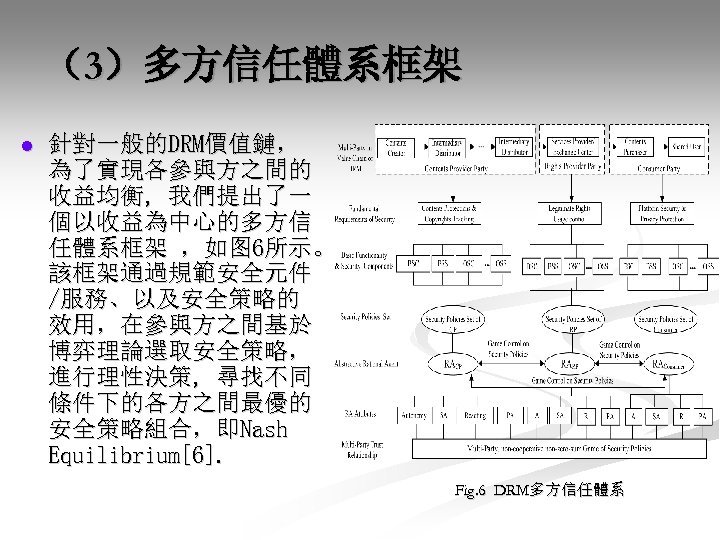

(3)多方信任體系框架 l 針對一般的DRM價值鏈, 為了實現各參與方之間的 收益均衡, 我們提出了一 個以收益為中心的多方信 任體系框架 ,如图 6所示。 該框架通過規範安全元件 /服務、以及安全策略的 效用,在參與方之間基於 博弈理論選取安全策略, 進行理性決策, 尋找不同 條件下的各方之間最優的 安全策略組合,即Nash Equilibrium[6]. Fig. 6 DRM多方信任體系

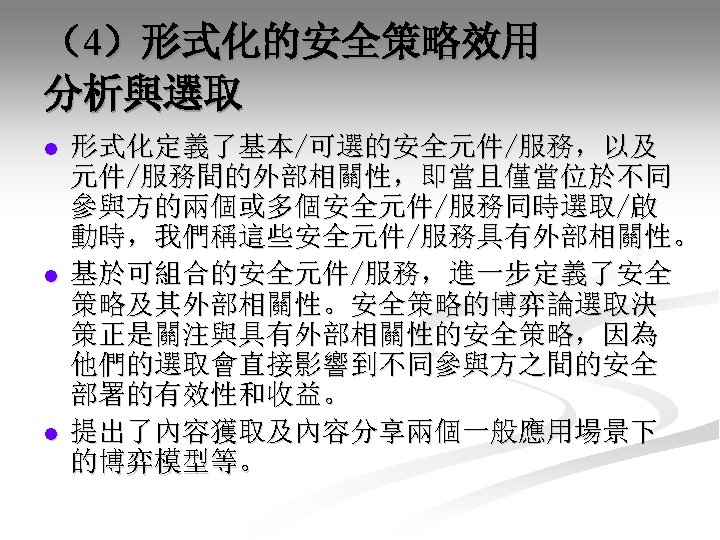

(4)形式化的安全策略效用 分析與選取 l l l 形式化定義了基本/可選的安全元件/服務,以及 元件/服務間的外部相關性,即當且僅當位於不同 參與方的兩個或多個安全元件/服務同時選取/啟 動時,我們稱這些安全元件/服務具有外部相關性。 基於可組合的安全元件/服務,進一步定義了安全 策略及其外部相關性。安全策略的博弈論選取決 策正是關注與具有外部相關性的安全策略,因為 他們的選取會直接影響到不同參與方之間的安全 部署的有效性和收益。 提出了內容獲取及內容分享兩個一般應用場景下 的博弈模型等。

(5)DRM典型安全策略 l l 基於DRM安全問題的綜述與剖析,給出了不同參與方的安 全策略集,其中主要包括的安全元件/服務有: • CP端:內容加密打包(基本)、嵌入數位浮水印(基 本) 、與RP的權利協商(可選)、內容認證等(可選) 。 • RP端:數位權利描述及許可分發(基本) 、實現DRM 控制器(基本) 、與CP的權利協商(可選) 、終端 遠端證明與可信分發(可選) 。 • 用戶端:採用一般安全性設備或可信計算支援的增強 安全設備。 • 設備供應商端:是否提供可信計算支援的增強安全設備。 給出上述安全策略的外部相關性,以及不同安全策略組合 的效用(收益)函數。

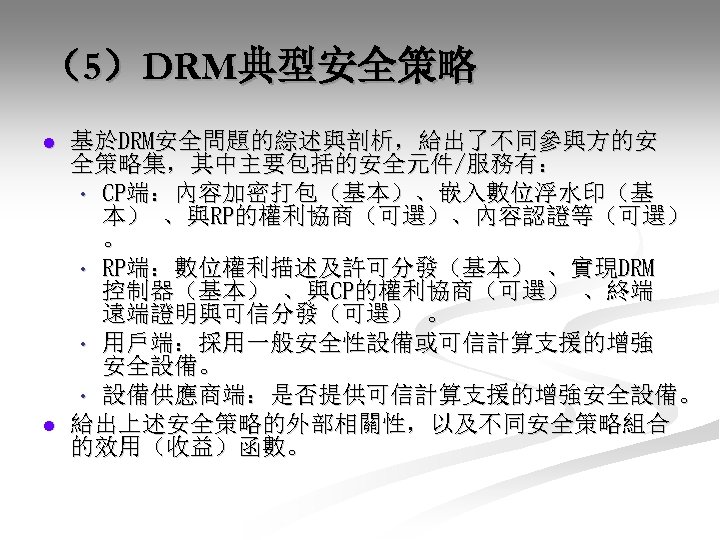

(6)內容获取場景下的博弈分析 n n n CP、RP與用戶之間屬 於一個非合作的博弈 分析,給出了直觀的 博弈模型及分析過程。 得出了該博弈模型的 Nash Equilibrium (s)及其存在條件。 基於Swarm平臺的仿真 實驗驗證了理論分析。 Fig. 7 多方博弈模型

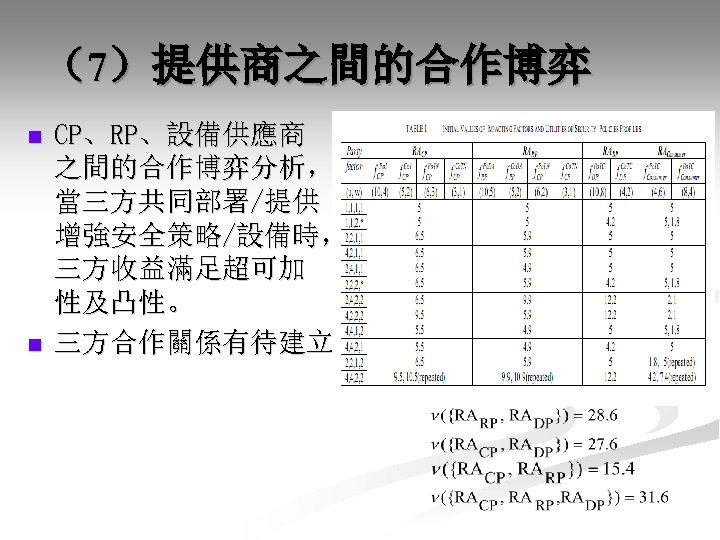

(7)提供商之間的合作博弈 n n CP、RP、設備供應商 之間的合作博弈分析, 當三方共同部署/提供 增強安全策略/設備時, 三方收益滿足超可加 性及凸性。 三方合作關係有待建立。

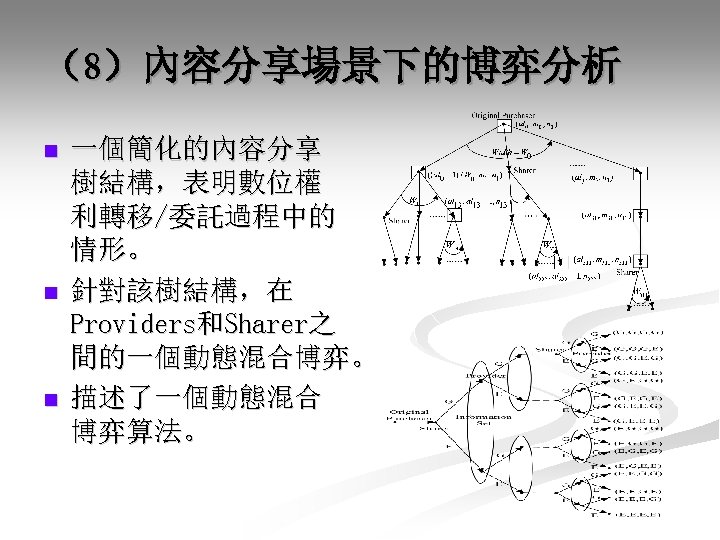

(8)內容分享場景下的博弈分析 n n n 一個簡化的內容分享 樹結構,表明數位權 利轉移/委託過程中的 情形。 針對該樹結構,在 Providers和Sharer之 間的一個動態混合博弈。 描述了一個動態混合 博弈算法。

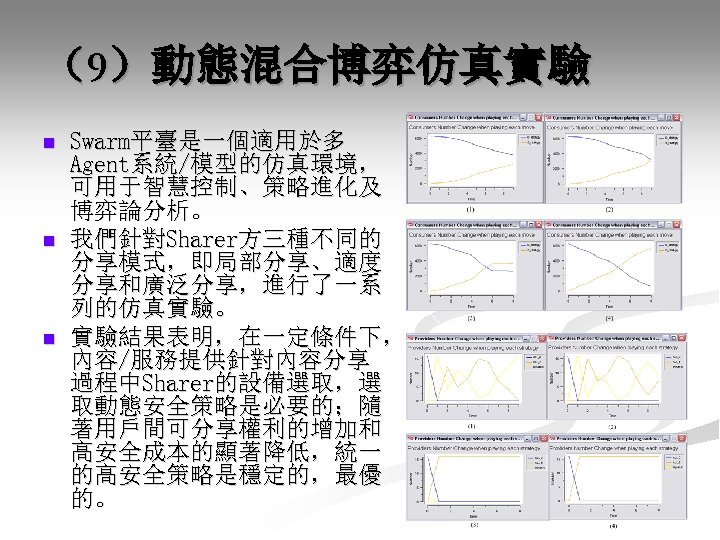

(9)動態混合博弈仿真實驗 n n n Swarm平臺是一個適用於多 Agent系統/模型的仿真環境, 可用于智慧控制、策略進化及 博弈論分析。 我們針對Sharer方三種不同的 分享模式,即局部分享、適度 分享和廣泛分享,進行了一系 列的仿真實驗。 實驗結果表明,在一定條件下, 內容/服務提供針對內容分享 過程中Sharer的設備選取,選 取動態安全策略是必要的;隨 著用戶間可分享權利的增加和 高安全成本的顯著降低,統一 的高安全策略是穩定的,最優 的。

(10)進一步的 作 n n n 在安全策略效用分析中,針對安全策略中包含大 量效用影響因數的情形,我們採用運籌學中的模 糊層次分析法確定的權重。 針對內容分享場景下,一般/增強安全策略的安全 風險管理研究,採用定量與定性相結合的方法更 客觀地評價安全策略的實際效用,進一步為理性 地(以收益為目標)決策選取/部署安全策略提供 科學的方法和依據。 結合上述安全策略+風險管理+DRM多方信任的研究, 試圖提出一個面向數位內容/權利分享的有效商業 模型。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n DRM信任模型 n 我們的研究 作 n 總結 p 建議閱讀的材料 n

總結 l l l DRM 問題是一個具有挑戰性、多學科的研究課題, 同時DRM內容產業也是一個綜合的價值鏈體系,包 括多個利益主體和收益的平衡。 從技術角度講, 現有的研究路線主要集中在內容 保護、使用控制和版權追蹤上。這些安全機制對 DRM應用是必不可少的, 但又不是足夠的。 從高層面的視角來看,參與方之間的信任關係是 DRM產業生存的關鍵。與僅僅從技術的角度採用高 安全策略相比,從利益均衡這新視點出發, 選取 和部署成本-收益最優的策略/機制,對於提供商 來說將更為合理。

提綱 數字版權管理(DRM)概述 n 數位內容價值鏈 n DRM基本安全與信任問題 n 以價值鏈各方為中心的安全策略/機制 n DRM信任模型 n 我們的研究 作 n 總結 n 建議閱讀的材料 n

![建議閱讀的材料 [1] G. Heileman, P. Jamkhedkar, J. Khoury and C. Hrncir, “The DRM game, 建議閱讀的材料 [1] G. Heileman, P. Jamkhedkar, J. Khoury and C. Hrncir, “The DRM game,](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-47.jpg)

建議閱讀的材料 [1] G. Heileman, P. Jamkhedkar, J. Khoury and C. Hrncir, “The DRM game, ” In: Proceedings of 2007 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. October 29, 2007. [2] Y. Chang, “Who should own access rights? A game-theoretical approach to striking the optimal balance in the debate over Digital Rights Management, ” Artificial Intelligence and Law, no. 15, pp. 323– 356, 2007. [3] J. Lee, S. Hwang, S. Jeong, K. Yoon, C. Park and J. Ryou, “A DRM Framework for Distributing Digital Contents through the Internet, ” ETRI Journal, vol. 25, no. 6, pp. 423 -436, Dec. 2003. [4] B. Vassiliadis, V. Fotopoulos, A. N. Skodras, “Decentralising the Digital Rights Management value chain by means of distributed license catalogues, ” In: Proceeding of 2006 IFIP Artificial Intelligence Applications and Innovations, eds. Maglogiannis, I. [5]E. Gallery and C. J. Mitchell, “Trusted mobile platforms, ” In: Proceedings of Foundations of Security Analysis and Design, LNCS 4677, Aldini and R. Gorrieri (Eds. ), pp. 282– 323, 2007.

![建議閱讀的材料 [6] Zhiyong Zhang, Qingqi Pei, and Jianfeng Ma, et al, “A Benefits-Centric Multi. 建議閱讀的材料 [6] Zhiyong Zhang, Qingqi Pei, and Jianfeng Ma, et al, “A Benefits-Centric Multi.](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-48.jpg)

建議閱讀的材料 [6] Zhiyong Zhang, Qingqi Pei, and Jianfeng Ma, et al, “A Benefits-Centric Multi. Participant Trust Architecture for DRM-Enabling Digital Contents Value Chain Ecosystem”, Proc. of 2008 International Seminar on Business and Information Management, IEEE Compu? ? ? [7] N. Fazio, “On cryptographic techniques for Digital Rights Management, ” Ph. D. Dissertation, New York University, Sep. 2006. [8] D. Chong and R. Deng, “Privacy-enhanced superdistribution of layered content with trusted access control, ” In: Proceedings of 2006 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. October 30, 2006. [9] Q. Pei, J, Ma and J. Dai, “Digital Rights Management for home networks using ID-based public key system and group signature, ” ACTA ELECTRONICA SINICA, vol. 16, no. 4, pp. 653 -669, Oct. 2007. [10] M. Veen, A. Lemma, M. Celik and S. Katzenbeisser, “Forensic watermarking in Digital Rights Management, ” www. springerlink. com/index/x 587 u 1278360 x 52 n. pdf.

![建議閱讀的材料 [11] L. Coria, P. Nasiopoulos and R. Ward, “A robust content-dependent algorithm for 建議閱讀的材料 [11] L. Coria, P. Nasiopoulos and R. Ward, “A robust content-dependent algorithm for](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-49.jpg)

建議閱讀的材料 [11] L. Coria, P. Nasiopoulos and R. Ward, “A robust content-dependent algorithm for video watermarking, ” In: Proceedings of 2006 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. October 30, 2006. [12] H. Malik, A. Khokhar and R. Ansari, “Improved watermark detection for Spread-Spectrum based watermarking using independent component analysis, ” In: Proceedings of 2005 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. November 7, 2? ? ? [13] H Sencar and N. Memon, “Watermarking and ownership problem: a revisit, ” In: Proceedings of 2005 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. November 7, 2005. [14] K. Fan, M. Wang, W. Mo, Z. Wang, Q. Pei and J. Shen, “An iris biometricbased digital multimedia content protection scheme, ” ACTA ELECTRONICA SINICA, vol. 16, no. 2, pp. 271 -275, 2007. [15] e. Xtensible rights Markup Language (Xr. ML) 2. 0 Specification, Content. Guard, Inc. Nov. 2001.

![建議閱讀的材料 [16] Open Digital Rights Language (ODRL) version 1. 1, http: //www. w 3. 建議閱讀的材料 [16] Open Digital Rights Language (ODRL) version 1. 1, http: //www. w 3.](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-50.jpg)

建議閱讀的材料 [16] Open Digital Rights Language (ODRL) version 1. 1, http: //www. w 3. org/TR/odrl, 2002. [17] Information technology—Multimedia framework Part 5: Rights Expression Language, . ISO/IEC 21000 -5, 2004. [18] P. Jamkhedkar, G. Heileman and I. Ortiz, “The problem with Rights Expression Languages, ” In: Proceedings of 2006 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. October 30, 2006. [19] P. Jamkhedkar and G. Heileman, “DRM as a layered system, ” In: Proceedings of 2004 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA. October 25, 2004. [20] J. Halpern and V. Weissman, “A formal foundation for Xr. ML, ” In: Proceedings of IEEE Workshop on Computer Security Foundations, pp. 251 -263, 2004.

![建議閱讀的材料 [21] J. Halpern and V. Weissman, “A formal foundation for Xr. ML, ” 建議閱讀的材料 [21] J. Halpern and V. Weissman, “A formal foundation for Xr. ML, ”](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-51.jpg)

建議閱讀的材料 [21] J. Halpern and V. Weissman, “A formal foundation for Xr. ML, ” Journal of the ACM, vol. 55, no. 1, pp. 4 -45, 2008. [22] R. Pucella and V. Weissman. , “A formal foundation for ODRL, ” In: Workshop on Issues in the Theory of Security, 2004. [23] Information technology—Multimedia framework Part 5: Rights Expression Language, . ISO/IEC 21000 -5, 2004. [24] X. Wang, “ Design Principles and Issues of Rights Expression Languages for Digital Rights Management, ” http: //www. contentguard. com/drmwhitepapers/Design_prin ciples_and_issues_of_REL_for_DRM. pdf [25] J. Park and R. Sandhu, “The UCONABC Usage Control model, ”. ACM Transactions on Information and System Security, vol. 7, no. 1, pp. 128– 174, 2004.

![建議閱讀的材料 [26] DRM Rights Expression Language Candidate Version 2. 1. Open Mobile Alliance. Jul 建議閱讀的材料 [26] DRM Rights Expression Language Candidate Version 2. 1. Open Mobile Alliance. Jul](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-52.jpg)

建議閱讀的材料 [26] DRM Rights Expression Language Candidate Version 2. 1. Open Mobile Alliance. Jul 2007. [27] Z. Zhang, L. Yang, Q. Pei and J. Ma, “ Research on Usage Control model with delegation characteristics based on OM-AM methodology, ” In : Proceeding s of IFIP International Conference on Network and Parallel Computing & Workshop on Networks System Secur? ? ? [28] Z. Zhang Pei, J. Ma, L. Yang and K. Fan, “A Fine-grained Digital Rights Transfer Policy and Trusted Distribution and Enforcement, ” In: Proceedings of International Conference of Computational Intelligence and Security, IEEE Computer Society,Suzhou, China, Dec, 2008. [29] J. Reid, W. Caelli, “DRM, Trusted Computing and Operating System architecture, ” In: Proceedings of 2005 the Australasian Information Security Workshop, Newcastle, Australia, 2005. [30] U. Kuhn, K. Kursawe and S. Lucks, “Secure data management in Trusted Computing, ” In: Proceedings of 7 th International Workshop on Cryptographic Hardware and Embedded Systems, J. R. Rao and B. Sunar (Eds. ), LNCS 3659, pp. 324– 338, 2005.

![建議閱讀的材料 [31] A. Cooper and A. Martin, “Towards an open, trusted Digital Rights Management 建議閱讀的材料 [31] A. Cooper and A. Martin, “Towards an open, trusted Digital Rights Management](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-53.jpg)

建議閱讀的材料 [31] A. Cooper and A. Martin, “Towards an open, trusted Digital Rights Management platform, ” In: Proceedings of 2006 ACM Workshop on Digital Rights Management, Alexandria, Virginia, USA, Oct. 2006. [32] Y. Zheng, “A conceptual architecture of a trusted mobile environment, ” In: Proceedings of the Second International Workshop on Security, Privacy and Trust in Pervasive and Ubiquitous Computing, 2006. [33] Z. Zhang, Q. Pei, J. Ma and L. Yang, “”, In: Proceedings of 2008 International Conference of Multimedia and Information Technology, IEEE Computer Society, Three Gorge, China, Dec, 2008. [34] Y. Zheng, D. He, H. Wang and X. Tang. , “Secure DRM scheme for future mobile networks based on Trusted Mobile Platform, ” In: Proceedings of 2005 International Conference on Wireless Communications, Networking and Mobile Computing, pp. 1164 - 1167, 2005. ? ? ? [35] A. , “Towards a general framework for Digital Rights Arnab Management, ” Ph. D. Dissertation, University of CAPE TOWN, Jun. 2007.

![建議閱讀的材料 [36] N. Helberger, N. Dufft, S. Gompel, K. Kerenyi, B. Krings and R. 建議閱讀的材料 [36] N. Helberger, N. Dufft, S. Gompel, K. Kerenyi, B. Krings and R.](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-54.jpg)

建議閱讀的材料 [36] N. Helberger, N. Dufft, S. Gompel, K. Kerenyi, B. Krings and R. Lambers, et. al, “Digital Rights Management and consumer acceptability, ” http: //www. indicare. org, Dec. 2004. [37] R. Grimm and P. Aichroth, “Privacy protection for signed media files: a separation-of-duty approach to the lightweight DRM (LWDRM) System, ” In: Proceedings of 2004 Workshop on Multimedia and Security, Magdeburg, Germany, Sep. 2004 [38] C. Conrado, M. Petkovic and W. Jonker, “Privacy-preserving Digital Rights Management, ” In: Proceedings of 2004 SIAM International Conf. on Data Mining, W. Jonker and M. Petkovic(Eds. ): LNCS 3178, pp. 83– 99, 2004. [39] D. Fewer, P. Gauvin and A. Cameron, “Digital Rights Management technologies and consumer privacy, ” Canada Internet Policy and Public Interest Clinic, http: //www. Cippic. com/drm, 2007. [40] E. Pisko, K. Rannenberg and H. Ro? nagel, “Trusted Computing in mobile platforms, ” Datenschutz und Datensicherheit, vol. 29, no. 9, pp. 526 -530, 2005.

![建議閱讀的材料 [41] N. Santos, P. Pereira and L. Silva, “A generic DRM framework for 建議閱讀的材料 [41] N. Santos, P. Pereira and L. Silva, “A generic DRM framework for](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-55.jpg)

建議閱讀的材料 [41] N. Santos, P. Pereira and L. Silva, “A generic DRM framework for J 2 ME applications, ” In: Proceedings of First International Mobile IPR Workshop: Rights Management of Information, Helsinki Institute for Information Technology, pp. 53 -66, Aug. 2003. [42] E. Gallery, “Authorisation issues for mobile code in mobile systems, ” Ph. D. Dissertation, Royal Holloway, University of London, 2007. [43] DRM Architecture Candidate Version 2. 1. Open Mobile Alliance. Jul. , 2007. [44] DRM Specification Candidate Version 2. 1. Open Mobile Alliance. Jul. 2006. [45] CMLA: Client adopter agreement. Technical Report Revision V 1. 2 -070326. The Content Management License Administrator Limited Liability Company , http: //www. cmla. com/licensing, Mar. , 2007.

![建議閱讀的材料 [46] J. Nützel and A. Beyer, “Towards trust in Digital Rights Management systems, 建議閱讀的材料 [46] J. Nützel and A. Beyer, “Towards trust in Digital Rights Management systems,](https://present5.com/presentation/1f8c9cc15475e43d139bf6c8400cecc1/image-56.jpg)

建議閱讀的材料 [46] J. Nützel and A. Beyer, “Towards trust in Digital Rights Management systems, ” In: Proceedings of Third International Conference on Trust and Privacy in Digital Business, S. Fischer-Hübner et al. (Eds. ), LNCS 4083, pp. 162 -171, 2006 [47] J. Nützel and A. Beyer, “How to increase the security of Digital Rights Management systems without affecting consumer’s security, ” In: Proceedings of International Conf. on Emerging Trends in Information and Communication Security, G. Müller (Ed. ), LN? ? [48] E. Rodríguez and J. Delgado, “Trust in event reporting mechanisms for DRM, ” In: Proceedings of 2007 4 th Annual IEEE Consumer Communications and Networking Conference, Las Vegas, NV, United States, pp. 10581062, Jan. 2007. [49]Z. Zhang, Q. Pei, J. Ma, L. Yang and K. Fan, “Cooperative and Non-Cooperative Game-Theoretic Analyses of Adoptions of Security Policies for DRM, ” In: Proceedings of 5 th IEEE International Workshop on Digital Rights Management Impact on Consumer Communi? ? ? $[50] Zhiyong Zhang, Qingqi Pei, and Jianfeng Ma, et al, “Establishing Multi-Party Trust Architecture for DRM by Using Game. Theoretic Analyses and Simulations of Adoptions of Security Policies”, Chinese Journal of Electronics, Jul. 2009. (to appear)

More readings Seeing all references in the following survey paper: Zhiyong Zhang, Qingqi Pei, and Jianfeng Ma, et al, “Security and Trust of Digital Rights Management: A Survey”, International Journal of Network Security, 2009, 9(3): 247 -263.

謝 謝 If any question, please contact with me. qqpei@mail. xidian. edu. cn

1f8c9cc15475e43d139bf6c8400cecc1.ppt