4558fb4a82bbd4c47d3bce6a1a70891f.ppt

- Количество слайдов: 42

主動式網路安全系統之理論 研究與建構 俞征武 ‧王俊鑫 ‧許慶賢 ‧梁 秋國 ‧歐陽雯 報告 : 俞征武

網路安全上的問題 1. 2. 3. 4. 5. 6. 7. 8. 9. 傳統網路架構在網路安全上的做法,有些需要 改變硬體、通訊協定等,使其應用受到限制 。 使 用 SNMP為 基 礎 之 自 動 化 偵 測 、 阻 攻 擊 架 構 需 要 使 用 特 定 的 硬 體 設 備 , 旦 無 特 定 硬 體 攔 一 或 則 更 換 設 備 則 安 全 系 統 就 失 去 作 用 ; SNMP連 線 機 制 並 不 能 確 保 封 包 能 正 常 到 達 目 的 且 地 , 遭 受 大 量 攻 擊 時 可 能 會 發 生 SNMP之 控 制 命 令 封 包 無 法 成 功 傳 送 到 目 的 裝 置 , 使 系 在 而 統 失 去 作 用 之 情 形 。 外 使 用 SNMP將 攻 擊 電 腦 或 子 網 路 之 連 接 埠 關 閉 固 然 可 以 達 成 阻 擋 另 攻擊之目的,但若是對需要保持網路一直連線之電腦則不適用此方式。 使用核心路由器過濾封包, 遭受大量攻擊時, 因核心路由器負擔過重而影響正常封包 當 會 傳遞。 樣地, 用集中式入侵檢測系統在遭受大量攻擊時, 會因入侵檢測系統負荷過 同 使 常 重,來不及檢測每個封包而漏失攻擊封包。 部分宣稱使用主動網路的研究雖然使網路節點有了運算能力, 卻無法讓管理者自行安裝 但 或更新所需要的服務, 而影響了與其他服務的相容性及擴充性, 此限制違背了主動網 進 且 路之基本原則,使之不能被稱之為真正的主動式網路環境。 目前關於主動式網路安全系統之研究完全針對純粹主動式網路環境, 無考慮到與目前舊 並 有網路設備並存之問題。 使用移動式過濾服務之主動網路架構, 遭受大量攻擊時還需使用網路大量搬移過濾服務 在 到目的主動節點,對於當時的網路情況無異是雪上加霜。 以區域網路為基礎之阻斷服務攻擊研究, 於對外頻寬被攻擊佔滿之情形並無解決方案, 對 且大部分研究僅有偵測與回報的功能, 題的排除還是需要靠管理人員, 無自動化處理 問 並 之機制 。 僅 有 極 少 部 分 研 究 可 偵 測 未 知 的 阻 斷 服 務 攻 擊 , 都 有 所 限 制 , 只 能 針 對 特 定 平 台 或 http 但 如 連線等, 絕大 部 分 研 究 都 還 是 仰 賴 入 侵 檢 測 系 統 之 既 有 特 徵 資 料 庫 , 特 徵 資 料 庫 之 更 新 且 亦需靠管理人員。 目前的阻斷攻擊服務相關研究都把焦點放在攻擊者與跳板攻擊電腦在外部網路或不同子 網路的情形,而沒有探討這兩者位於同一子網路的情況。

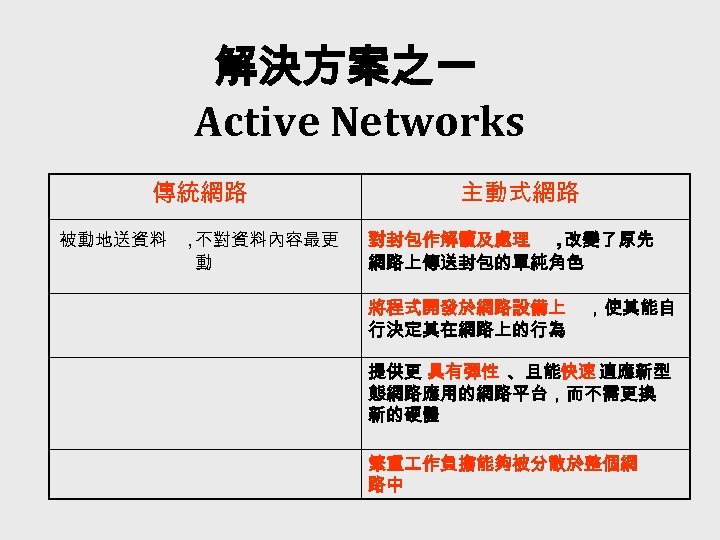

解決方案之一 Active Networks 傳統網路 被動地送資料 , 不對資料內容最更 動 主動式網路 對封包作解讀及處理 , 改變了原先 網路上傳送封包的單純角色 將程式開發於網路設備上 行決定其在網路上的行為 ,使其能自 提供更 具有彈性 、且能快速 適應新型 態網路應用的網路平台,而不需更換 新的硬體 繁重 作負擔能夠被分散於整個網 路中

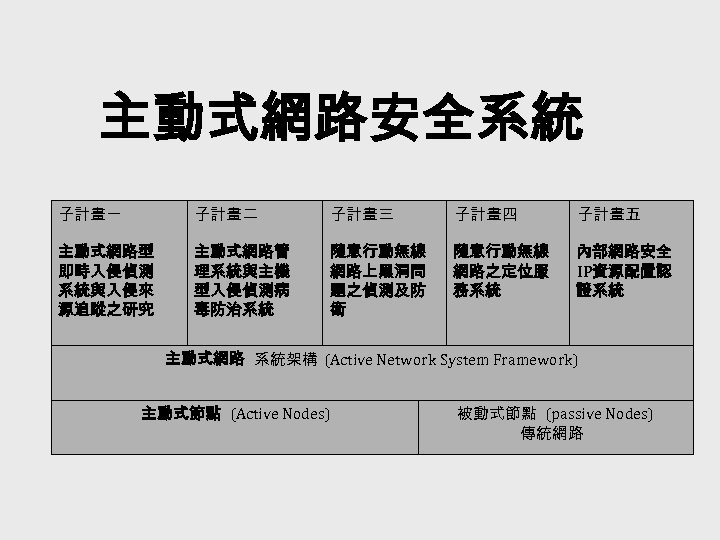

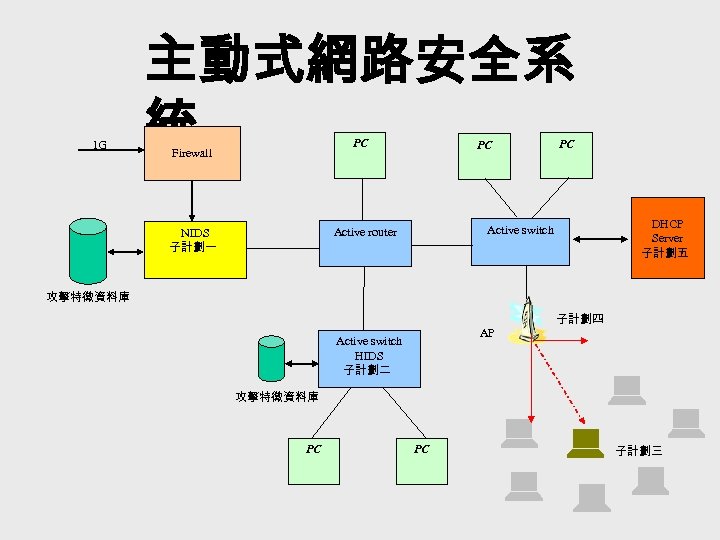

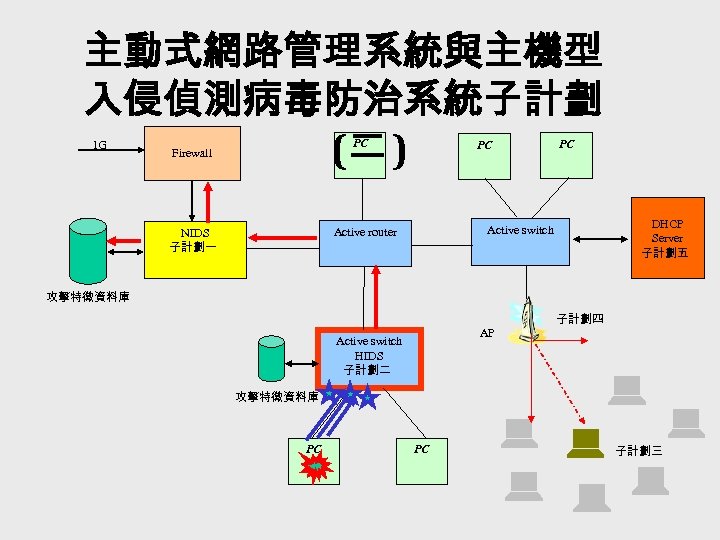

主動式網路安全系統 子計畫一 子計畫二 子計畫三 子計畫四 子計畫五 主動式網路型 即時入侵偵測 系統與入侵來 源追蹤之研究 主動式網路管 理系統與主機 型入侵偵測病 毒防治系統 隨意行動無線 網路上黑洞問 題之偵測及防 衛 隨意行動無線 網路之定位服 務系統 內部網路安全 IP資源配置認 證系統 主動式網路 系統架構 (Active Network System Framework) 主動式節點 (Active Nodes) 被動式節點 (passive Nodes) 傳統網路

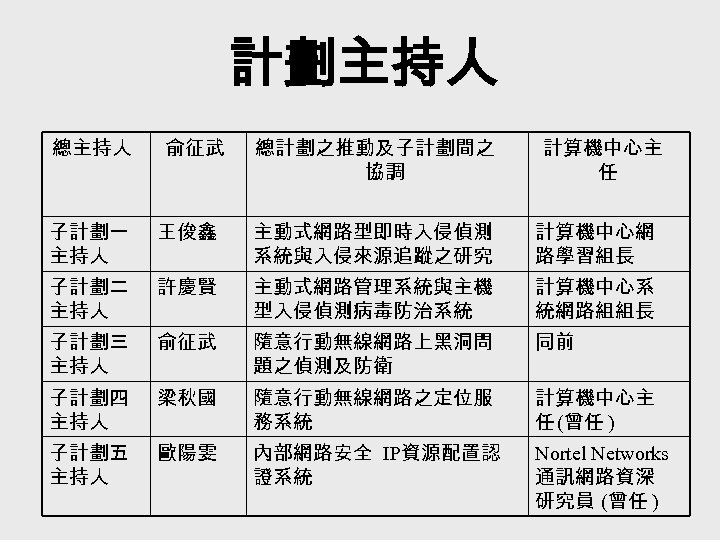

計劃主持人 總主持人 俞征武 總計劃之推動及子計劃間之 協調 計算機中心主 任 子計劃一 主持人 王俊鑫 主動式網路型即時入侵偵測 系統與入侵來源追蹤之研究 計算機中心網 路學習組長 子計劃二 主持人 許慶賢 主動式網路管理系統與主機 型入侵偵測病毒防治系統 計算機中心系 統網路組組長 子計劃三 主持人 俞征武 隨意行動無線網路上黑洞問 題之偵測及防衛 同前 子計劃四 主持人 梁秋國 隨意行動無線網路之定位服 務系統 計算機中心主 任 (曾任 ) 子計劃五 主持人 歐陽雯 內部網路安全 IP資源配置認 證系統 Nortel Networks 通訊網路資深 研究員 (曾任 )

1 G 主動式網路安全系 統 PC Firewall PC DHCP Server 子計劃五 Active switch Active router NIDS 子計劃一 PC 攻擊特徵資料庫 子計劃四 AP Active switch HIDS 子計劃二 攻擊特徵資料庫 PC PC 子計劃三

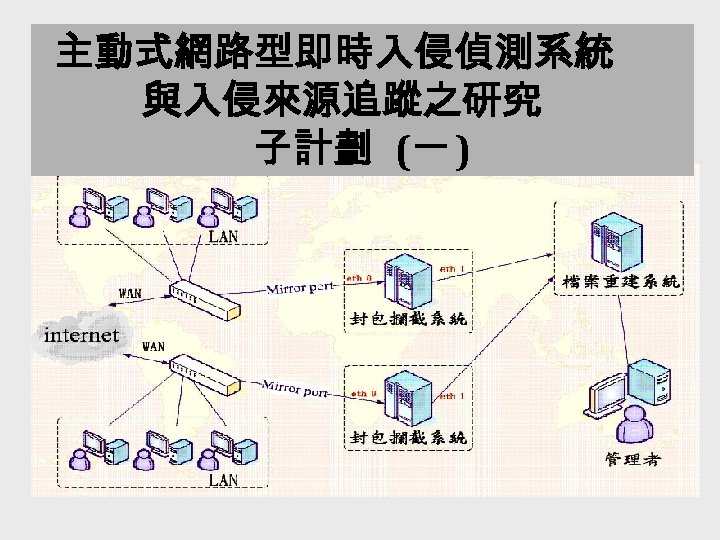

主動式網路型即時入侵偵測系統 與入侵來源追蹤之研究 子計劃 (一 ) 系統架構

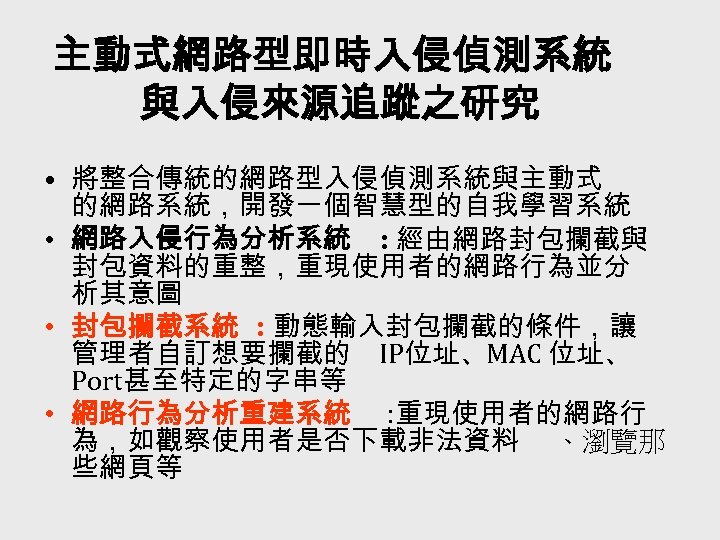

主動式網路型即時入侵偵測系統 與入侵來源追蹤之研究 • 將整合傳統的網路型入侵偵測系統與主動式 的網路系統,開發一個智慧型的自我學習系統 • 網路入侵行為分析系統 : 經由網路封包攔截與 封包資料的重整,重現使用者的網路行為並分 析其意圖 • 封包攔截系統 : 動態輸入封包攔截的條件,讓 管理者自訂想要攔截的 IP位址、MAC 位址、 Port甚至特定的字串等 • 網路行為分析重建系統 : 重現使用者的網路行 為,如觀察使用者是否下載非法資料 、瀏覽那 些網頁等

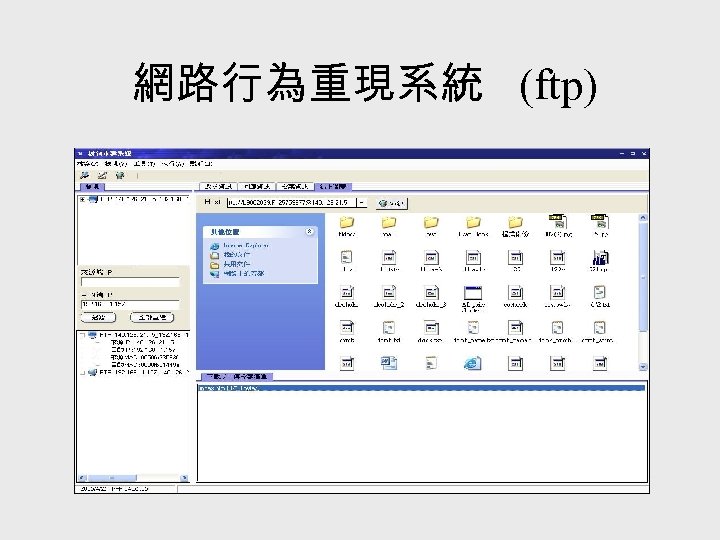

主動式網路型即時入侵偵測系統與 入侵來源追蹤之研究 • 入侵偵測 、網路行為重現系統 – 封包過濾 、監錄 ,並藉由蒐錄的封包,進 行資料分析 ,還原使用者的網路行為 • 封包監錄系統 – 讓管理者自訂想要觀察的 等 • 網路行為重現系統 – http, ftp IP位址、MAC 位址、Port

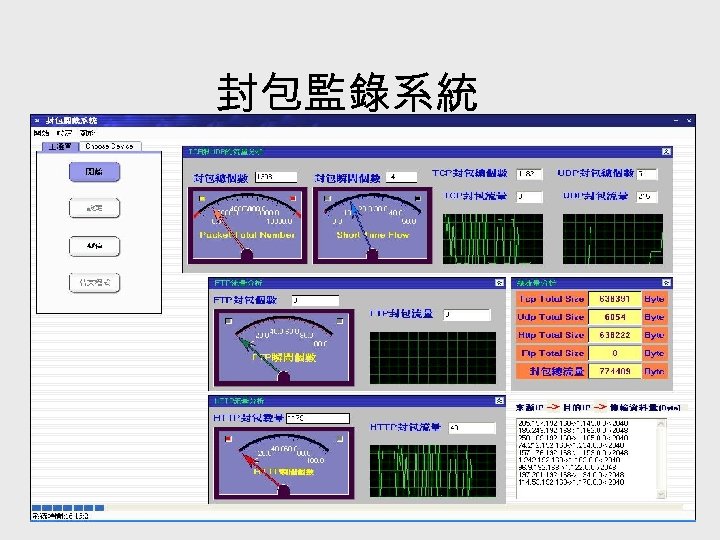

封包監錄系統

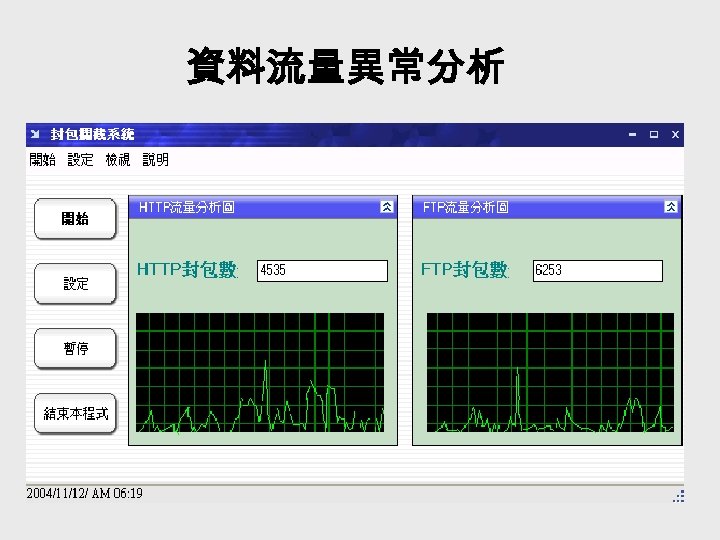

資料流量異常分析

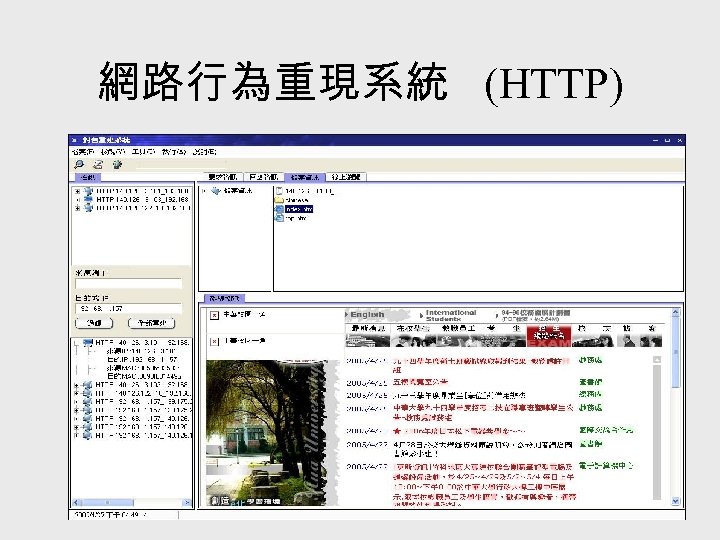

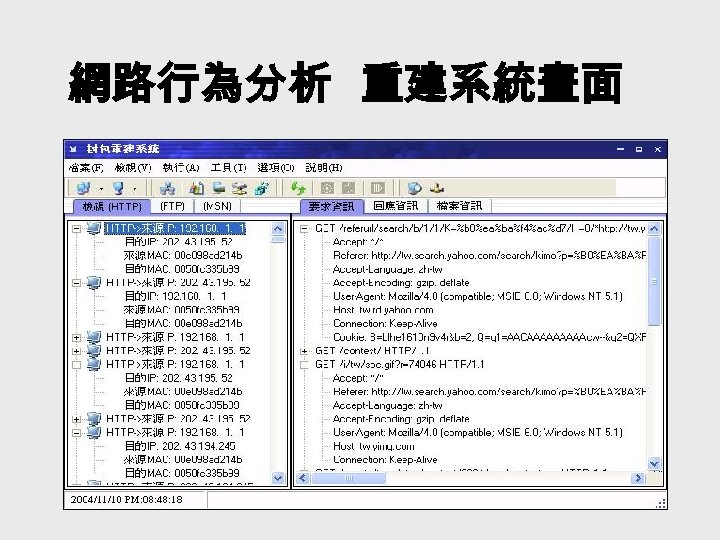

網路行為重現系統 (HTTP)

網路行為分析 重建系統畫面

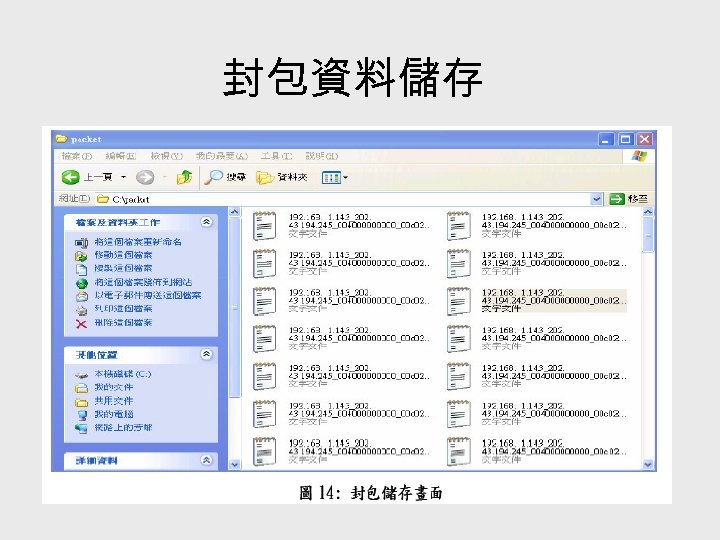

封包資料儲存

網路行為重現系統 (ftp)

主動式網路管理系統與主機型 入侵偵測病毒防治系統子計劃 (二 ) 1 G PC Firewall PC DHCP Server 子計劃五 Active switch Active router NIDS 子計劃一 PC 攻擊特徵資料庫 子計劃四 AP Active switch HIDS 子計劃二 攻擊特徵資料庫 PC PC 子計劃三

• A Honey Pot Security Mechanism Based on Active Networks Objective – Detect novel Do. S attack, enhance system reliability • Methodology & Implementation – Worm spreading delivers close destination ports of packets – Subnet address associate with IP Trap concept is used as a honey pot to detect attack – Active switch with detection agent – 8 non-patched computers • With detection service, not infected during 72 hours • Without detection service, all infected in 1 hour

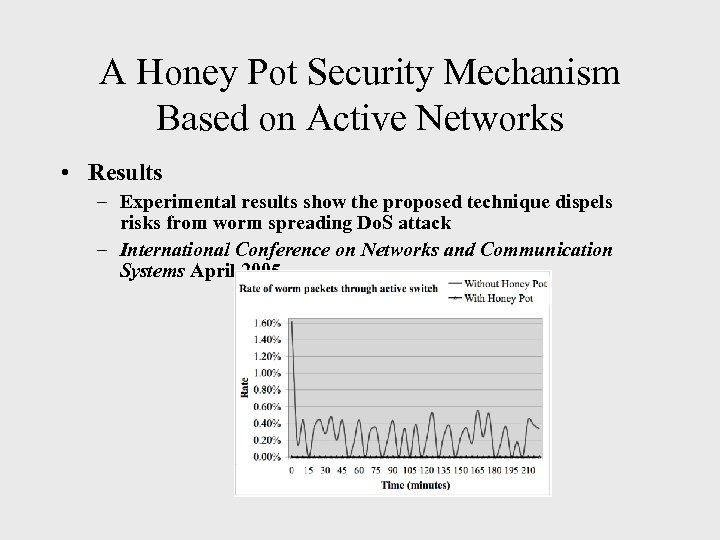

A Honey Pot Security Mechanism Based on Active Networks • Results – Experimental results show the proposed technique dispels risks from worm spreading Do. S attack – International Conference on Networks and Communication Systems April 2005.

A Framework of Congestion Control for Streaming Service Based on Active Network • Local control policy – Each active node (device) is responsible to monitor bandwidth utilization of its adjacent link for Qo. S – Advantages • Simple Method (network topology might variant dynamically) • Efficient - Minimize communication overheads in cooperation • Bandwidth sharing – Concurrent streaming links share the same uplink bandwidth – Short response time • Applications – E-campus & E-Learning – Multimedia & VOD – Data Grid. . .

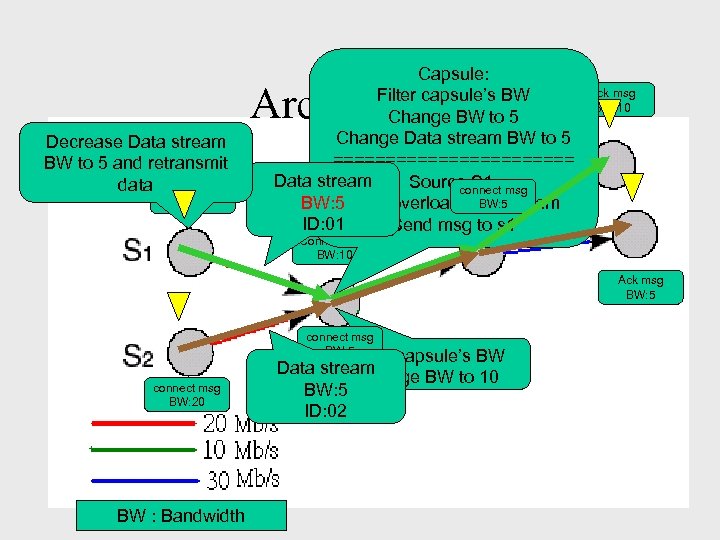

Capsule: Connect msg Ack msg Filter capsule’s BW BW: 10 Change BW to 5 Change Data stream BW to 5 ============ Data stream Source S 1: msg Connect msg connect BW: 10 stream BW: 5 BW: 10 Drop overload data BW: 5 ID: 01 Send msg to s 1 Architecture Decrease Data stream BW to 5 and retransmit data Connect msg BW: 20 Connect msg BW: 10 BW: 20 connect msg Ack msg BW: 5 connect msg BW: 20 BW : Bandwidth Filter capsule’s BW Data stream Change BW to 10 BW: 5 ID: 02

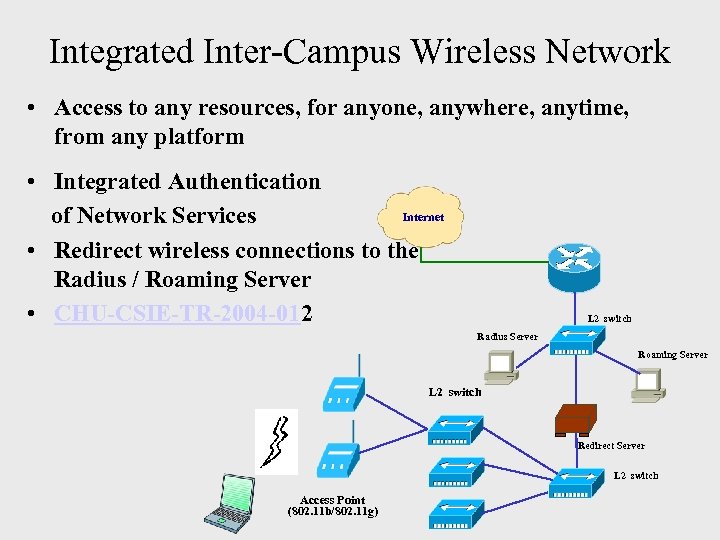

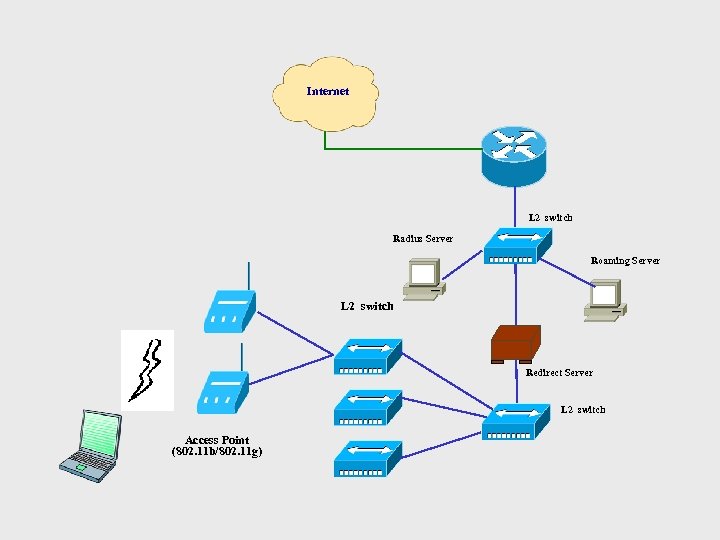

Integrated Inter-Campus Wireless Network • Access to any resources, for anyone, anywhere, anytime, from any platform • Integrated Authentication Internet of Network Services • Redirect wireless connections to the Radius / Roaming Server • CHU-CSIE-TR-2004 -012 L 2 switch Radius Server Roaming Server L 2 switch Redirect Server L 2 switch Access Point (802. 11 b/802. 11 g)

主動式網路管理系統與主機型 入侵偵測病毒防治系統 1. 針 對 資 料 封 包 的 偵 測 進 行 統 計 及 分 析 ,進 而 建 立 特 徵 比 對 資 料 庫 (Characteristic Data Base), 實 現 資 料 以 封包的過濾。 2. 針 對 不 同 的 網 路 架 構 , 發 網 路 效 能 開 之 調 整 與 管 理 具 (Performance Monitor and Management Toolkit)

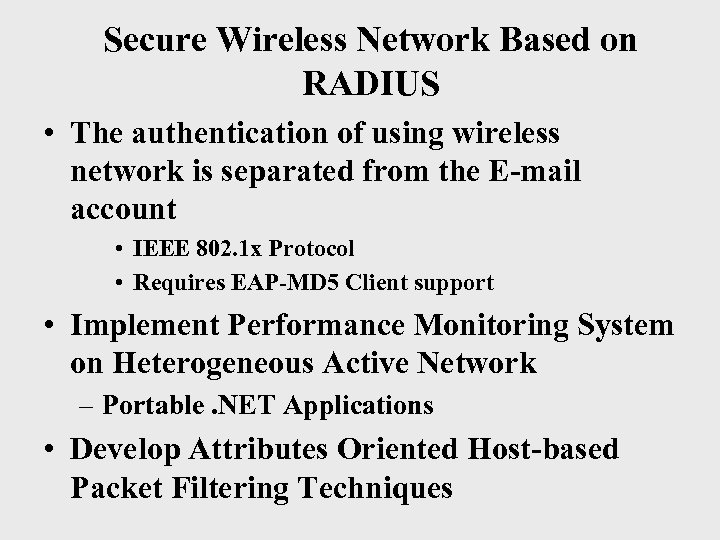

Secure Wireless Network Based on RADIUS • The authentication of using wireless network is separated from the E-mail account • IEEE 802. 1 x Protocol • Requires EAP-MD 5 Client support • Implement Performance Monitoring System on Heterogeneous Active Network – Portable. NET Applications • Develop Attributes Oriented Host-based Packet Filtering Techniques

Internet L 2 switch Radius Server Roaming Server L 2 switch Redirect Server L 2 switch Access Point (802. 11 b/802. 11 g)

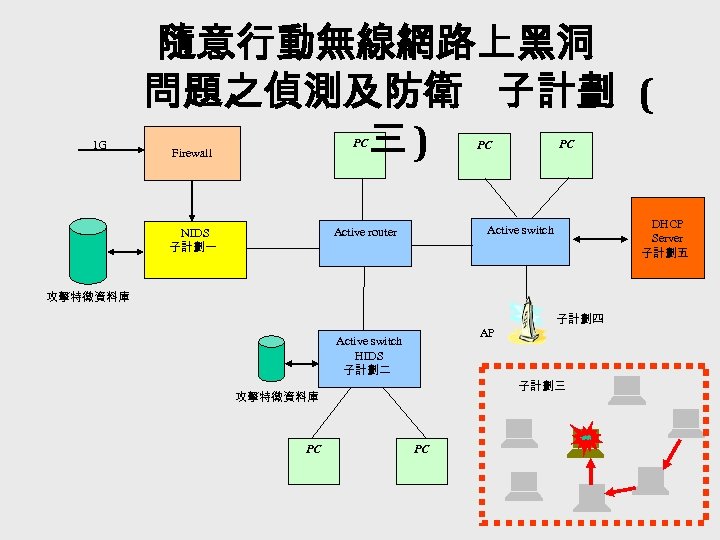

1 G 隨意行動無線網路上黑洞 問題之偵測及防衛 子計劃 ( 三) PC Firewall DHCP Server 子計劃五 Active switch Active router NIDS 子計劃一 PC PC 攻擊特徵資料庫 子計劃四 AP Active switch HIDS 子計劃二 子計劃三 攻擊特徵資料庫 PC PC

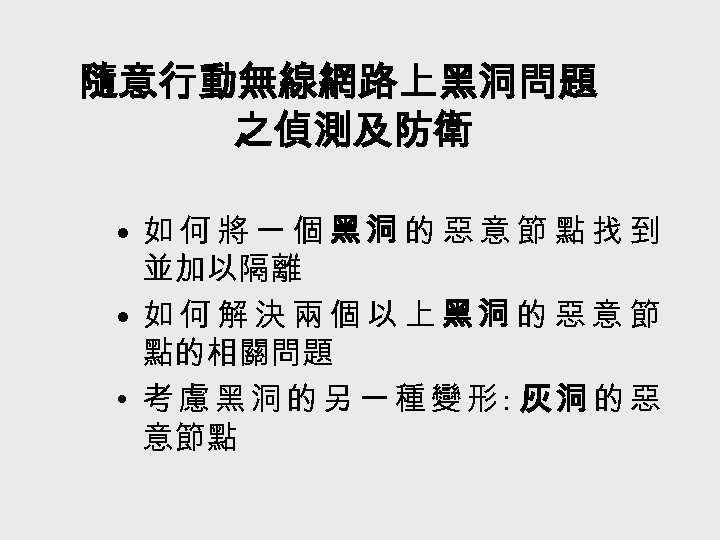

隨意行動無線網路上黑洞問題 之偵測及防衛 • 如何將一個黑洞的惡意節點找到 並加以隔離 • 如何解決兩個以上黑洞的惡意節 點的相關問題 • 考慮黑洞的另一種變形: 灰洞的惡 意節點

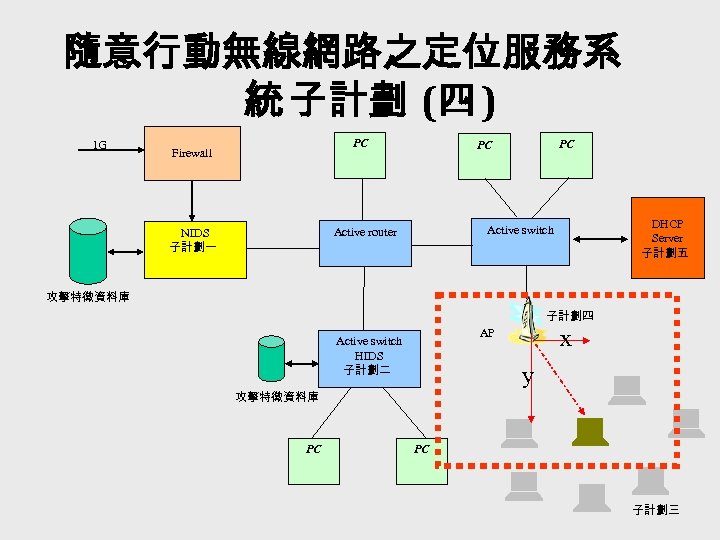

隨意行動無線網路之定位服務系 統 子計劃 (四 ) 1 G PC Firewall DHCP Server 子計劃五 Active switch Active router NIDS 子計劃一 PC PC 攻擊特徵資料庫 子計劃四 y 攻擊特徵資料庫 PC x AP Active switch HIDS 子計劃二 PC 子計劃三

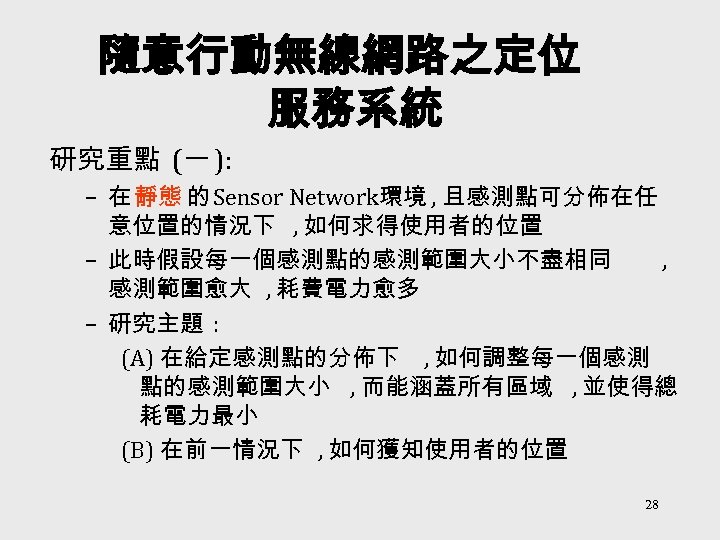

隨意行動無線網路之定位 服務系統 研究重點 (一 ): – 在 靜態 的 Sensor Network環境 , 且感測點可分佈在任 意位置的情況下 , 如何求得使用者的位置 – 此時假設每一個感測點的感測範圍大小不盡相同 , 感測範圍愈大 , 耗費電力愈多 – 研究主題 : (A) 在給定感測點的分佈下 , 如何調整每一個感測 點的感測範圍大小 , 而能涵蓋所有區域 , 並使得總 耗電力最小 (B) 在前一情況下 , 如何獲知使用者的位置 28

隨意行動無線網路之定位 服務系統 • 研究重點 (二 ): – 在 動態 的 sensor network環境 , 如何求得使用 者的位置 – 研究主題 : • (A) 使用者定位演算法 • (B) 求得 sensor 的移動軌跡 , 以保持隨時能定位出 使用者的位置 29

研究重點 • 研究重點 : – 在靜態的 Sensor Network環境 , 且感測點可分 佈在任意位置的情況下 , 如何求得使用者的 位置 – 此時假設每一個感測點的感測範圍大小不 盡相同 , 感測範圍愈大 , 耗費電力愈多 – 研究主題 : • (A) 在給定感測點的分佈下 , 如何調整每一個感測 點的感測範圍大小 , 而能涵蓋所有區域 , 並使得總 耗電力最小 • (B) 在前一情況下 , 如何獲知使用者的位置 30

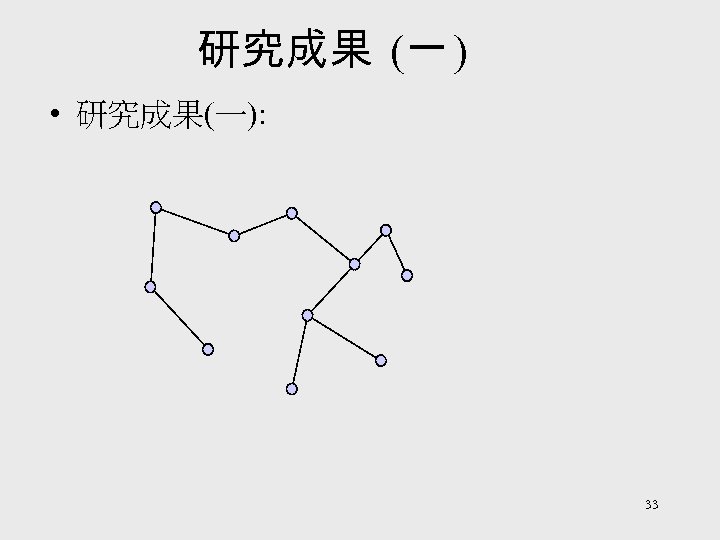

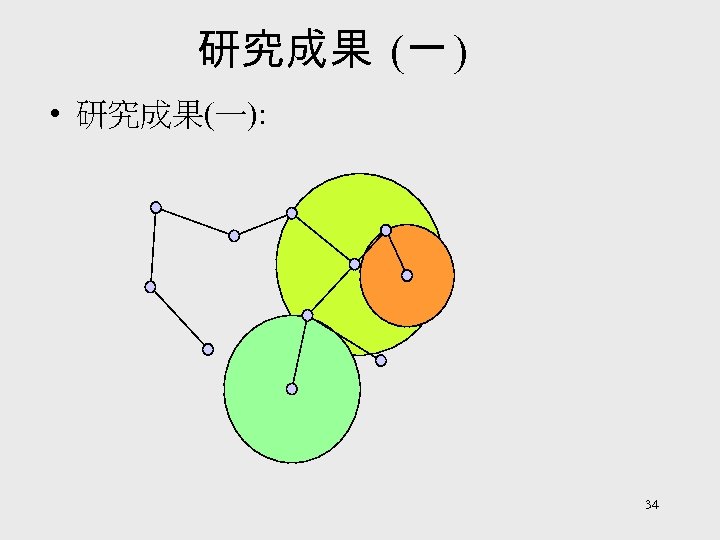

研究成果 (一 ) • 研究成果 (一 ): – 利用感測點的位置求出連接這些感測點的 最小成本生成樹 (Minimum cost spanning tree) – 針對每一感測點 , 求出其在最小成本生成樹 連接線中之最遠距離為其感測半徑 31

研究成果 (一 ) • 研究成果(一): 32

研究成果 (一 ) • 研究成果(一): 33

研究成果 (一 ) • 研究成果(一): 34

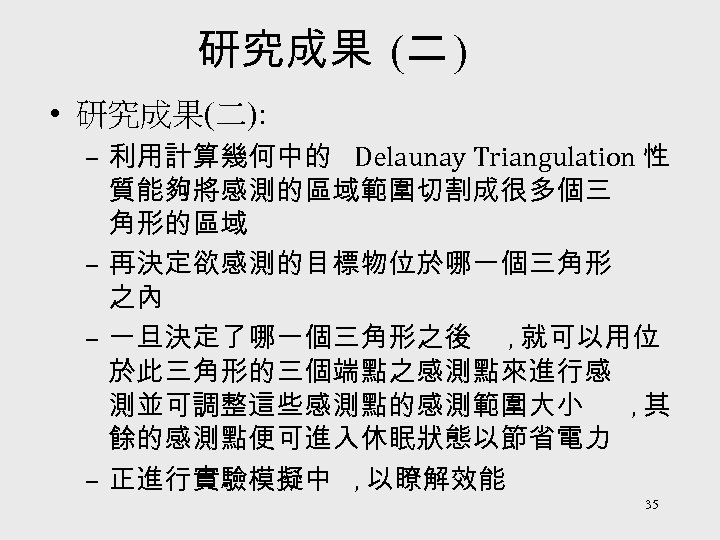

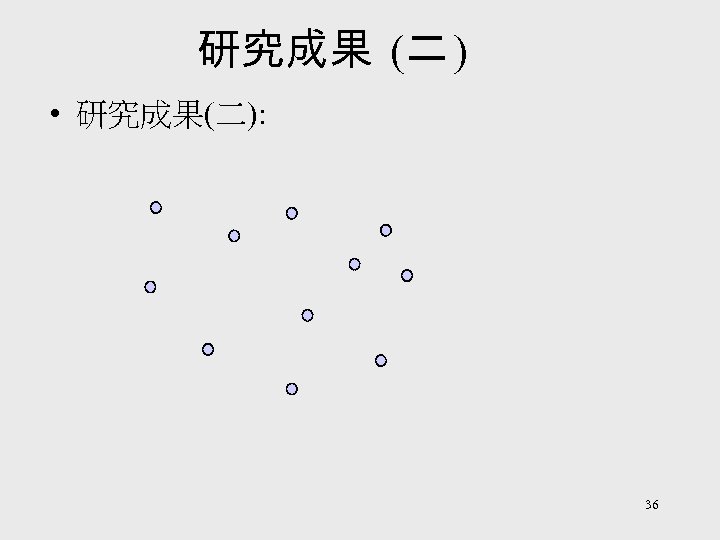

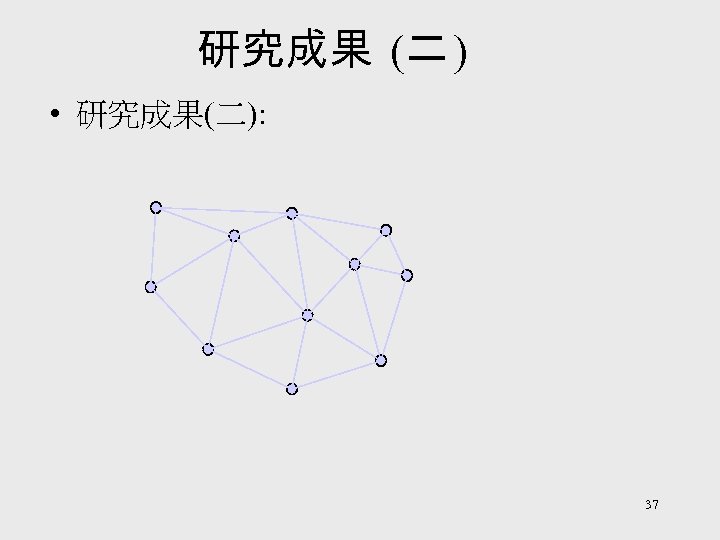

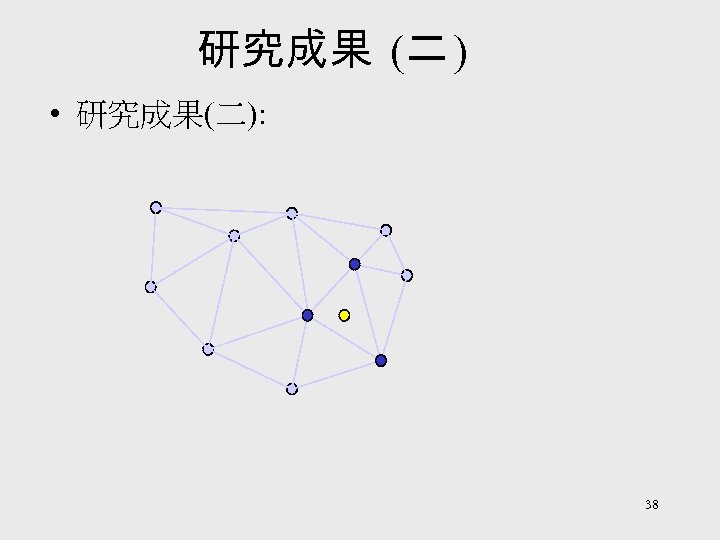

研究成果 (二 ) • 研究成果(二): – 利用計算幾何中的 Delaunay Triangulation 性 質能夠將感測的區域範圍切割成很多個三 角形的區域 – 再決定欲感測的目標物位於哪一個三角形 之內 – 一旦決定了哪一個三角形之後 , 就可以用位 於此三角形的三個端點之感測點來進行感 測並可調整這些感測點的感測範圍大小 , 其 餘的感測點便可進入休眠狀態以節省電力 – 正進行實驗模擬中 , 以瞭解效能 35

研究成果 (二 ) • 研究成果(二): 36

研究成果 (二 ) • 研究成果(二): 37

研究成果 (二 ) • 研究成果(二): 38

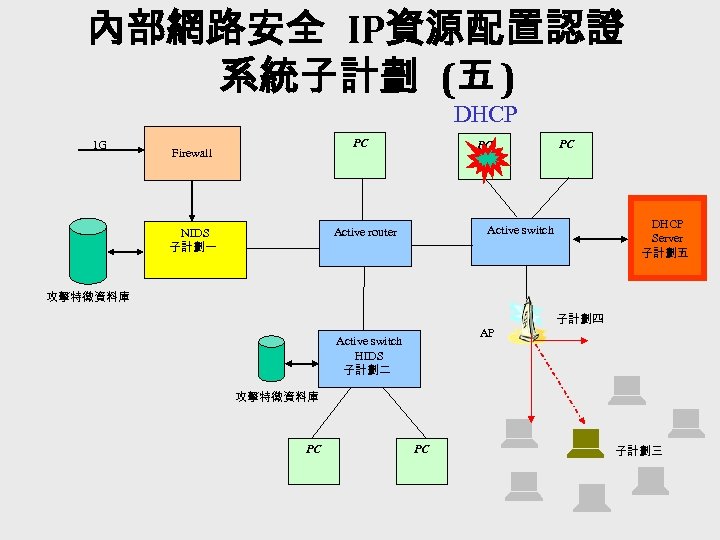

內部網路安全 IP資源配置認證 系統子計劃 (五 ) DHCP 1 G PC Firewall PC DHCP Server 子計劃五 Active switch Active router NIDS 子計劃一 PC 攻擊特徵資料庫 子計劃四 AP Active switch HIDS 子計劃二 攻擊特徵資料庫 PC PC 子計劃三

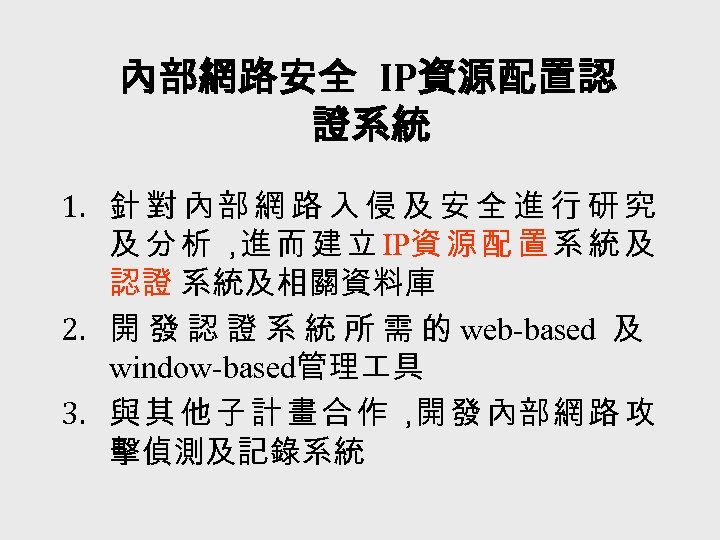

內部網路安全 IP資源配置認 證系統 1. 針 對 內部 網 路 入 侵 及 安 全 進 行 研 究 及 分 析 , 而 建 立 IP資 源 配 置 系 統 及 進 認證 系統及相關資料庫 2. 開 發 認 證 系 統 所 需 的 web-based 及 window-based管理 具 3. 與 其 他 子 計 畫 合 作 , 發 內部 網 路 攻 開 擊偵測及記錄系統

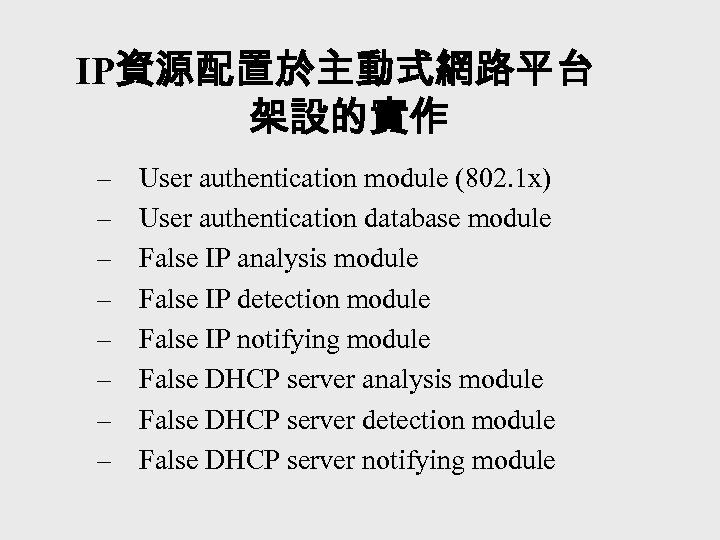

IP資源配置於主動式網路平台 架設的實作 – – – – User authentication module (802. 1 x) User authentication database module False IP analysis module False IP detection module False IP notifying module False DHCP server analysis module False DHCP server detection module False DHCP server notifying module

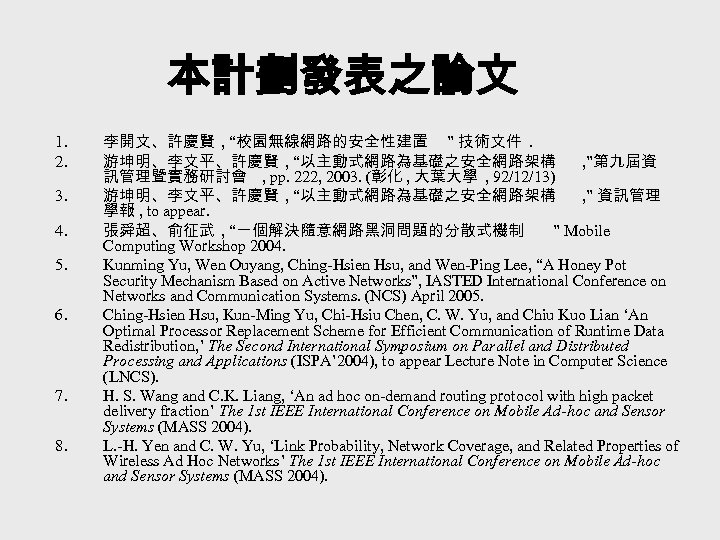

本計劃發表之論文 1. 2. 3. 4. 5. 6. 7. 8. 李開文、許慶賢 , “校園無線網路的安全性建置 ” 技術文件. 游坤明、李文平、許慶賢 , “以主動式網路為基礎之安全網路架構 , ”第九屆資 訊管理暨實務研討會 , pp. 222, 2003. (彰化 , 大葉大學 , 92/12/13) 游坤明、李文平、許慶賢 , “以主動式網路為基礎之安全網路架構 , ” 資訊管理 學報 , to appear. 張舜超、俞征武 , “一個解決隨意網路黑洞問題的分散式機制 ” Mobile Computing Workshop 2004. Kunming Yu, Wen Ouyang, Ching-Hsien Hsu, and Wen-Ping Lee, “A Honey Pot Security Mechanism Based on Active Networks”, IASTED International Conference on Networks and Communication Systems. (NCS) April 2005. Ching-Hsien Hsu, Kun-Ming Yu, Chi-Hsiu Chen, C. W. Yu, and Chiu Kuo Lian ‘An Optimal Processor Replacement Scheme for Efficient Communication of Runtime Data Redistribution, ’ The Second International Symposium on Parallel and Distributed Processing and Applications (ISPA’ 2004), to appear Lecture Note in Computer Science (LNCS). H. S. Wang and C. K. Liang, ‘An ad hoc on-demand routing protocol with high packet delivery fraction’ The 1 st IEEE International Conference on Mobile Ad-hoc and Sensor Systems (MASS 2004). L. -H. Yen and C. W. Yu, ‘Link Probability, Network Coverage, and Related Properties of Wireless Ad Hoc Networks’ The 1 st IEEE International Conference on Mobile Ad-hoc and Sensor Systems (MASS 2004).

4558fb4a82bbd4c47d3bce6a1a70891f.ppt