017268ab7d9de0c3d7f3d9341c3d434b.ppt

- Количество слайдов: 41

Τμήμα Μηχανικών Πληροφοριακών και Επικοινωνιακών Συστημάτων Πανεπιστήμιο Αιγαίου Κατεύθυνση: Ασφάλεια Πληροφοριακών και Επικοινωνιακών Συστημάτων Μεταπτυχιακό Μάθημα: Κρυπτογραφία ΙΙ Επιβλέπων Καθηγητής: Δελιβασίλης Δημήτρης ΑΛΓΟΡΙΘΜΟΣ RC 4 Μακροβασίλης Αθανάσιος, icsdm 05032@icsd. aegean. gr Τσακουντάκης Αλέξανδρος, icsdm 05040@icsd. aegean. gr

Περίγραμμα Παρουσίασης q q q Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Επίθεση στο WEP Συμπεράσματα Βιβλιογραφία 2

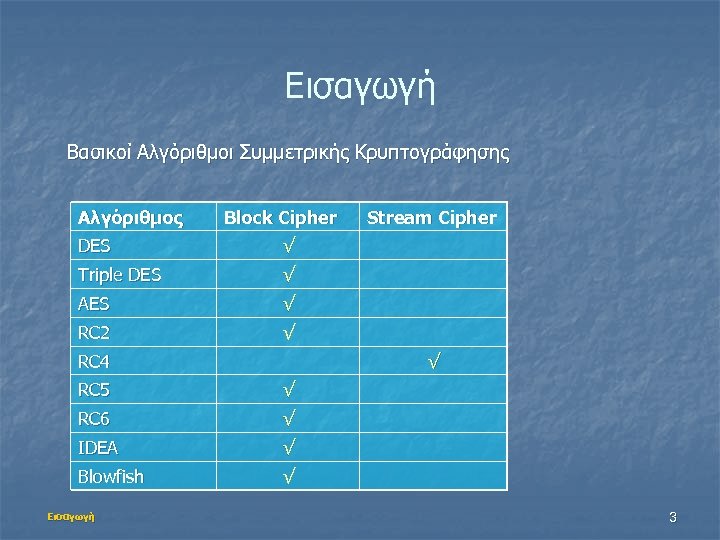

Εισαγωγή Βασικοί Αλγόριθμοι Συμμετρικής Κρυπτογράφησης Αλγόριθμος Block Cipher DES √ Triple DES √ AES √ RC 2 Stream Cipher √ RC 4 √ RC 5 √ RC 6 √ IDEA √ Blowfish √ Εισαγωγή 3

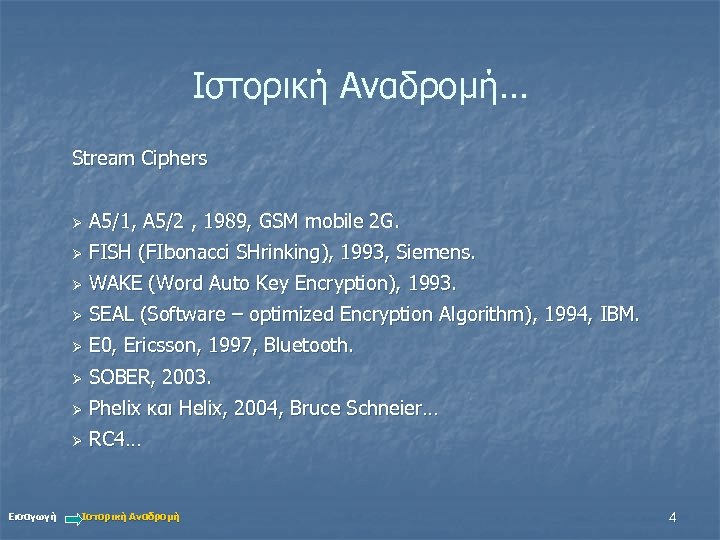

Ιστορική Αναδρομή… Stream Ciphers Ø Ø FISH (FIbonacci SHrinking), 1993, Siemens. Ø WAKE (Word Auto Key Encryption), 1993. Ø SEAL (Software – optimized Encryption Algorithm), 1994, IBM. Ø E 0, Ericsson, 1997, Bluetooth. Ø SOBER, 2003. Ø Phelix και Helix, 2004, Bruce Schneier… Ø Εισαγωγή A 5/1, A 5/2 , 1989, GSM mobile 2 G. RC 4… Ιστορική Αναδρομή 4

…Ιστορική Αναδρομή Οι περισσότεροι stream ciphers οι οποίοι υλοποιήθηκαν τα τελευταία 20 χρόνια βασίστηκαν σε LFSRs. Ø Ø Αλγόριθμος RC 4 – Ron’s Code 4 ή Rivest Cipher 4 ή Arcfour. ü 1987, Ron Rivest – RSA Data Security. ü 1994, Ανώνυμα δημοσιεύτηκε ο πηγαίος κώδικας (λίστα e-mail του Cypherpunks, sci. crypt newsgroups). Εισαγωγή Ιστορική Αναδρομή 5

Εισαγωγή Σύγχρονες Εφαρμογές ØΑσύρματα δίκτυα: Πρωτόκολλο WEP (Wired Equivalent Privacy)802. 11 b, WPA 2 (Wi-Fi Protected Access) – 802. 11 i. ØΔιαδίκτυο – Συνδέσεις SSL/TLS. ØΑπομακρυσμένη ØMicrosoft διασύνδεση SSH (Secure Shell). Windows MPPE (Microsoft Point to Point Encryption), συνδέσεις PPP και PPTP στα Εικονικά Δίκτυα (VPNs). Ø ØOracle ØΚαι Secure SQL. σε πολλές άλλες εφαρμογές λογισμικού. π. χ. Adobe Acrobat (128 -bit), RSA Secure PC (128 -bit). Είναι επί του παρόντος ο πιο ευρέως χρησιμοποιούμενος stream cipher. Ιστορική Αναδρομή Σύγχρονες Εφαρμογές 6

Εισαγωγή Γενικά Χαρακτηριστικά ØSynchronous ØΜεταβλητό ØΑπλότητα ØΕύκολη stream cipher. μήκος κλειδιού 40 bits – 256 bits. του αλγορίθμου, 4 – γραμμές. υλοποίηση σε γλώσσες προγραμματισμού π. x. C++, Pascal. ØΑποτελεί τον περισσότερο ευρέως αναπτυσσόμενο stream cipher σε εφαρμογές λογισμικού λόγω της απλότητας και της αποδοτικότητάς του. Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά 7

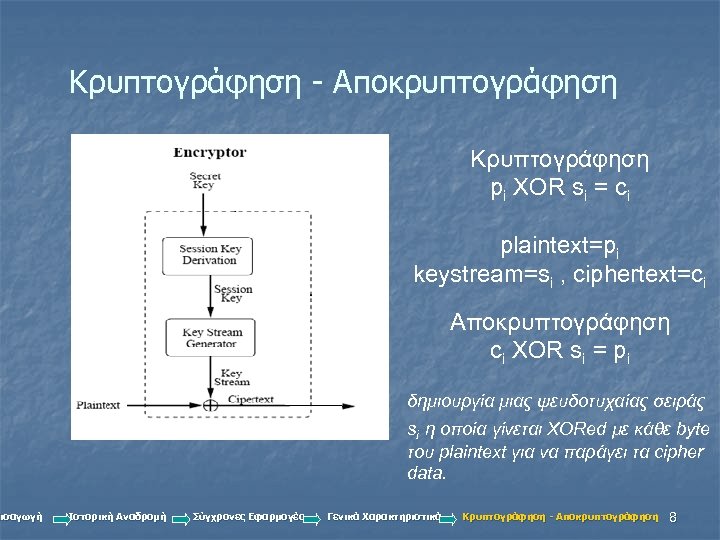

Εισαγωγή Κρυπτογράφηση - Αποκρυπτογράφηση Κρυπτογράφηση pi XOR si = ci plaintext=pi keystream=si , ciphertext=ci Αποκρυπτογράφηση ci XOR si = pi δημιουργία μιας ψευδοτυχαίας σειράς si η οποία γίνεται XORed με κάθε byte του plaintext για να παράγει τα cipher data. Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση - Αποκρυπτογράφηση 8

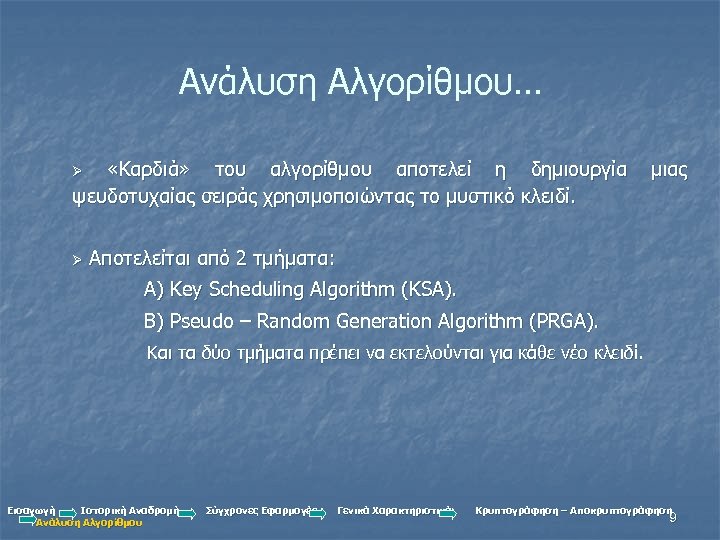

Ανάλυση Αλγορίθμου… «Καρδιά» του αλγορίθμου αποτελεί η δημιουργία ψευδοτυχαίας σειράς χρησιμοποιώντας το μυστικό κλειδί. Ø Ø μιας Αποτελείται από 2 τμήματα: A) Key Scheduling Algorithm (KSA). B) Pseudo – Random Generation Algorithm (PRGA). Και τα δύο τμήματα πρέπει να εκτελούνται για κάθε νέο κλειδί. Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 9

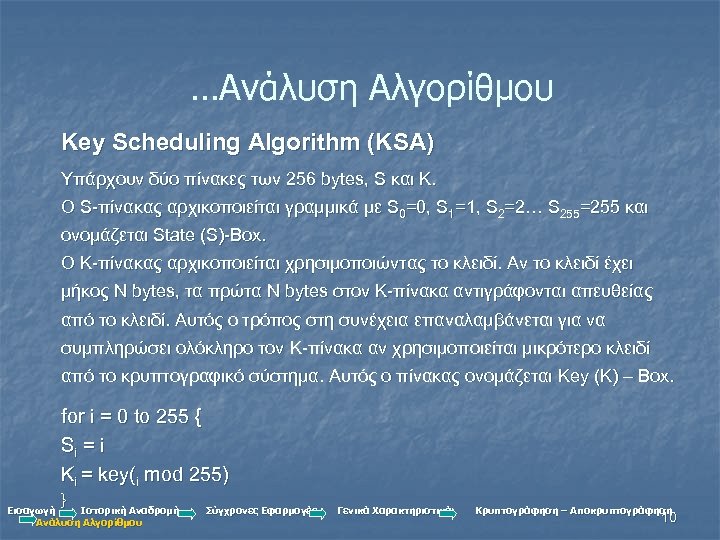

…Ανάλυση Αλγορίθμου Key Scheduling Algorithm (KSA) Υπάρχουν δύο πίνακες των 256 bytes, S και K. O S-πίνακας αρχικοποιείται γραμμικά με S 0=0, S 1=1, S 2=2… S 255=255 και ονομάζεται State (S)-Box. Ο K-πίνακας αρχικοποιείται χρησιμοποιώντας το κλειδί. Αν το κλειδί έχει μήκος Ν bytes, τα πρώτα N bytes στον K-πίνακα αντιγράφονται απευθείας από το κλειδί. Αυτός ο τρόπος στη συνέχεια επαναλαμβάνεται για να συμπληρώσει ολόκληρο τον K-πίνακα αν χρησιμοποιείται μικρότερο κλειδί από το κρυπτογραφικό σύστημα. Αυτός ο πίνακας ονομάζεται Key (K) – Box. for i = 0 to 255 { Si = i Ki = key(i mod 255) } Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 10

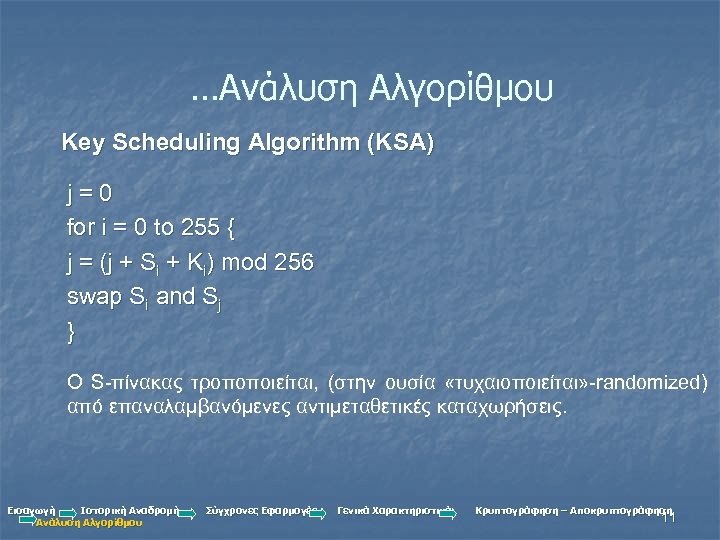

…Ανάλυση Αλγορίθμου Key Scheduling Algorithm (KSA) j=0 for i = 0 to 255 { j = (j + Si + Ki) mod 256 swap Si and Sj } Ο S-πίνακας τροποποιείται, (στην ουσία «τυχαιοποιείται» -randomized) από επαναλαμβανόμενες αντιμεταθετικές καταχωρήσεις. Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 11

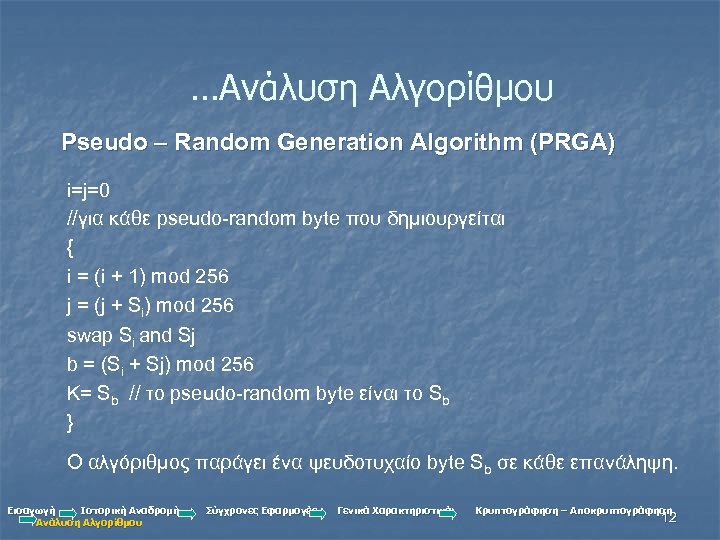

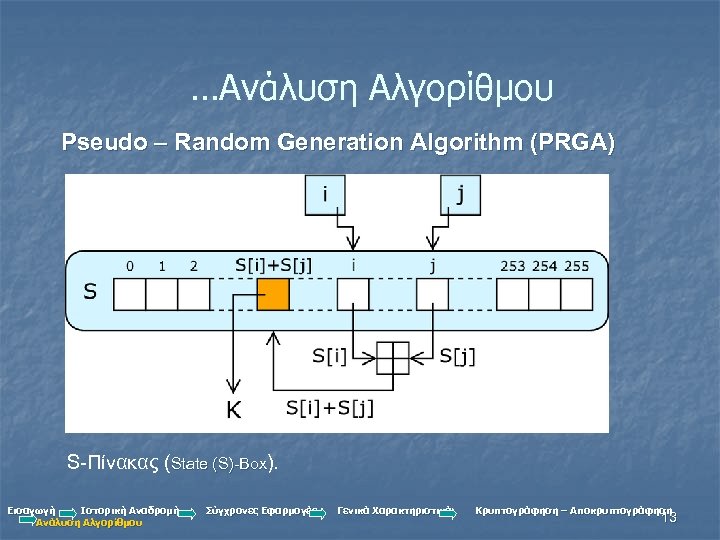

…Ανάλυση Αλγορίθμου Pseudo – Random Generation Algorithm (PRGA) i=j=0 //για κάθε pseudo-random byte που δημιουργείται { i = (i + 1) mod 256 j = (j + Si) mod 256 swap Si and Sj b = (Si + Sj) mod 256 K= Sb // το pseudo-random byte είναι το Sb } Ο αλγόριθμος παράγει ένα ψευδοτυχαίο byte Sb σε κάθε επανάληψη. Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 12

…Ανάλυση Αλγορίθμου Pseudo – Random Generation Algorithm (PRGA) S-Πίνακας (State (S)-Box). Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 13

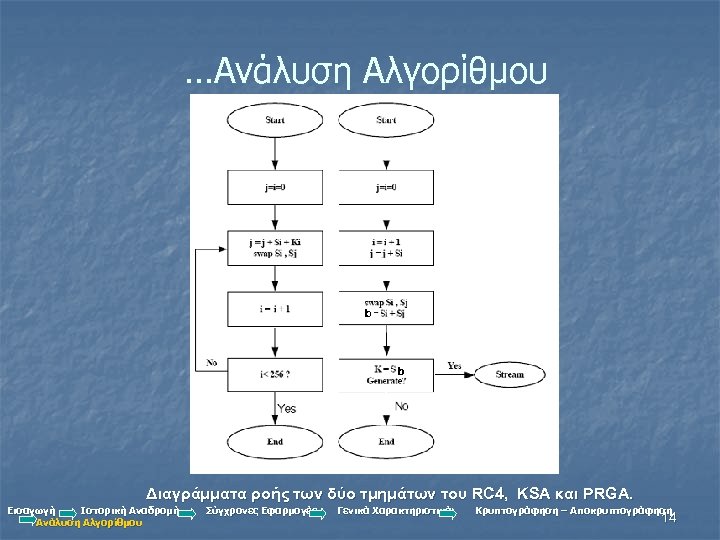

…Ανάλυση Αλγορίθμου Διαγράμματα ροής των δύο τμημάτων του RC 4, KSA και PRGA. Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 14

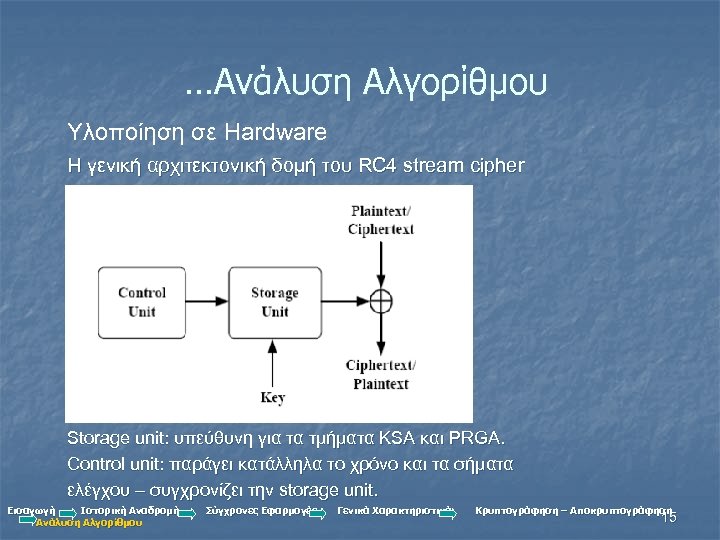

…Ανάλυση Αλγορίθμου Υλοποίηση σε Hardware Η γενική αρχιτεκτονική δομή του RC 4 stream cipher Storage unit: υπεύθυνη για τα τμήματα KSA και PRGA. Control unit: παράγει κατάλληλα το χρόνο και τα σήματα ελέγχου – συγχρονίζει την storage unit. Εισαγωγή Ιστορική Αναδρομή Ανάλυση Αλγορίθμου Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 15

Επιθέσεις n n Ο Finney απέδειξε ότι υπάρχουν καταστάσεις στις οποίες ο RC 4 δεν μπορεί να βρεθεί ποτέ. (Αδύναμα κλειδιά) Ο Jenkins ανακάλυψε μια πιθανοτική σχέση μεταξύ της πληροφορίας που πρέπει να μείνει μυστική και της δημόσιας. Οι Fluhrer και Mc. Grew απέδειξαν μια πιθανοτική σχέση μεταξύ δύο συνεχόμενων bytes εξόδου. Οι Mαntin και Shamir ανακάλυψαν ότι το δεύτερο byte εξόδου έχει τιμή μηδέν με πιθανότητα διπλάσια του αναμενόμενου. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 16

Template Attack… n n Αν ο RC 4 χρησιμοποιείται με λάθος τρόπο, όπως στο 802. 11 b (WEP), επίθεση τύπου DPA (Differential Power Analysis) είναι εφικτή. Αν ο RC 4 χρησιμοποιείται σωστά (μόνο ένα trace είναι διαθέσιμο), template attacks είναι η μόνη επιλογή. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 17

…Template Attack Αν ο RC 4 χρησιμοποιείται σωστά n n Καμία χρήσιμη πληροφορία σχετική με χρόνο εκτέλεσης καθώς οι διαδικασίες key scheduling και keystream generation χρησιμοποιούν λειτουργίες που δεν σχετίζονται άμεσα με το κλειδί που χρησιμοποιείται. Το ίδιο ισχύει και για τις SPA επιθέσεις. DPA επιθέσεις, οι οποίες αξιοποιούν στοιχεία κατανάλωσης ισχύος ή εκπομπής ακτινοβολίας δεν μπορούν να χρησιμοποιηθούν καθώς διαθέτουμε μόνο ένα trace. Μόνη επιλογή : Template Attacks Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 18

. . . Template Attack n n Βασική ιδέα είναι η αποθήκευση της κατανομής πιθανότητας(probability distribution) της διαρρέουσας πληροφορίας για κάθε δυνατή κατάσταση. Τεχνικές κατηγοριοποίησης σήματος χρησιμοποιούνται για την αντιστοίχηση της ληφθείσας side-channel πληροφορίας (trace) σε μία κατάσταση. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 19

. . . Template Attack Ανάλυση επίθεσης n Ένα μοντέλο με όλες τις δυνατές καταστάσεις δημιουργείται (ο κρυπτογραφικός αλγόριθμος εκτελείται για όλα τα δυνατά κλειδιά). n Template : Για κάθε κατάσταση αποθηκεύεται το αντίστοιχο σήμα που παράγεται(υπολογίζεται και ο αντίστοιχος θόρυβος). n Η επίθεση ξεκινάει και το trace κάποιας λειτουργίας (π. χ. της key-scheduling) συλλέγεται. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 20

. . . Template Attack Ανάλυση επίθεσης n Σύμφωνα με τα templates τα οποία αντιστοιχούν σε όλα τα δυνατά κλειδιά, η side-channel πληροφορία από την συσκευή αντιστοιχίζεται σε ένα template. n Στόχος είναι να μειωθεί ο αριθμός των πιθανών κλειδιών. Αν φτάσουμε σε μικρό αριθμό κλειδιών μια brute-force επίθεση θα είναι αρκετή. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 21

. . . Template Attack n n n Ο αριθμός των πιθανών κλειδιών είναι αρχικά μεγάλος. Δεν μπορούμε να δημιουργήσουμε τόσα templates. Extend and prune strategy. Για μία επιτυχή επίθεση αρκεί μια bruteforce attack στα υπολειπόμενα κλειδιά να είναι εφικτή. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Κρυπτογράφηση – Αποκρυπτογράφηση 22

Επίθεση στο WEP… Fluhrer, Martin, Shamir n Για οποιοδήποτε από τα κλειδιά που ο αλγόριθμος RC 4 χρησιμοποιεί, τα στατιστικά στοιχεία των πρώτων μερικών bytes του keystream είναι σε ανησυχητικό βαθμό μη τυχαία. Ως αποτέλεσμα, αν κανείς επεξεργαστεί έναν μεγάλο αριθμό μηνυμάτων με το ίδιο κλειδί, είναι δυνατόν αυτό τελικά να βρεθεί. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 23

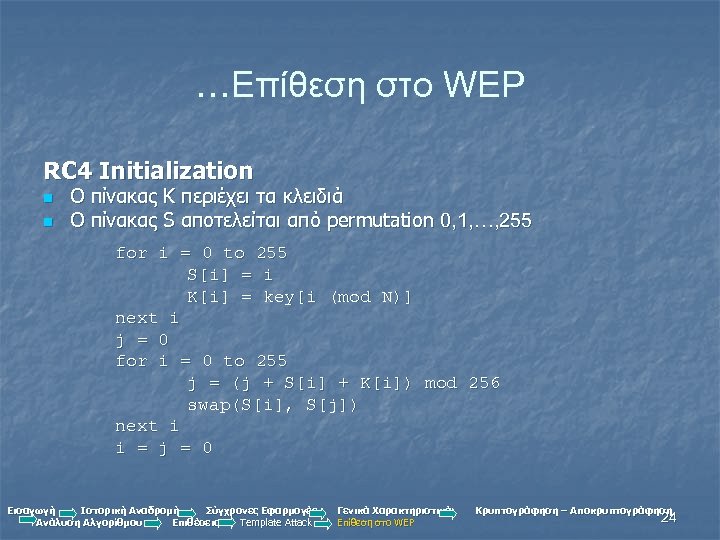

…Επίθεση στο WEP RC 4 Initialization n n Ο πίνακας Κ περιέχει τα κλειδιά Ο πίνακας S αποτελείται από permutation 0, 1, …, 255 for i = 0 to 255 S[i] = i K[i] = key[i (mod N)] next i j = 0 for i = 0 to 255 j = (j + S[i] + K[i]) mod 256 swap(S[i], S[j]) next i i = j = 0 Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 24

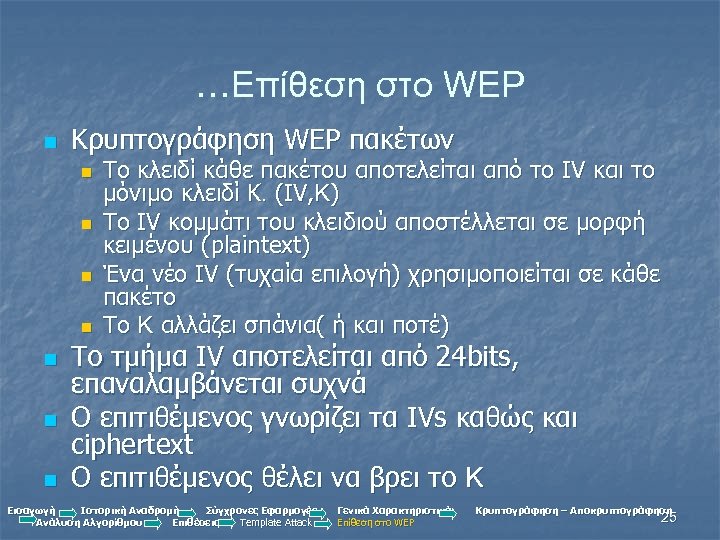

…Επίθεση στο WEP n Κρυπτογράφηση WEP πακέτων n n n n Το κλειδί κάθε πακέτου αποτελείται από το IV και το μόνιμο κλειδί Κ. (IV, K) Το IV κομμάτι του κλειδιού αποστέλλεται σε μορφή κειμένου (plaintext) Ένα νέο IV (τυχαία επιλογή) χρησιμοποιείται σε κάθε πακέτο Το K αλλάζει σπάνια( ή και ποτέ) Το τμήμα IV αποτελείται από 24 bits, επαναλαμβάνεται συχνά Ο επιτιθέμενος γνωρίζει τα IVs καθώς και ciphertext Ο επιτιθέμενος θέλει να βρει το K Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 25

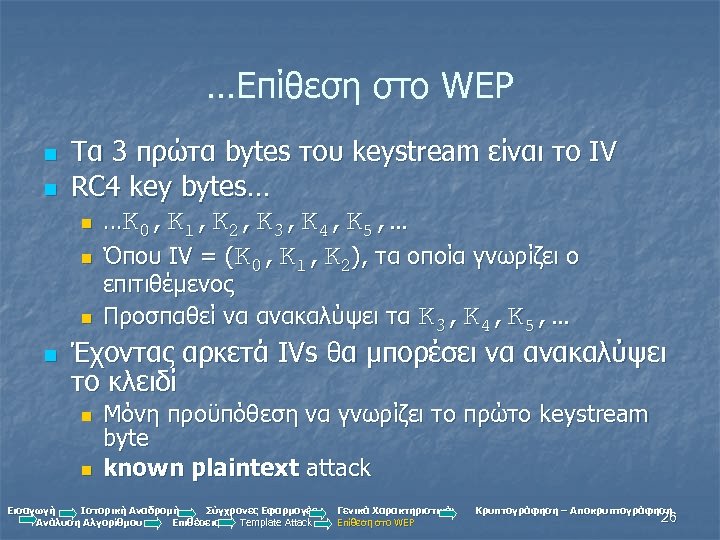

…Επίθεση στο WEP n n Τα 3 πρώτα bytes του keystream είναι το IV RC 4 key bytes… n …K 0, K 1, K 2, K 3, K 4, K 5, … n Όπου IV = (K 0, K 1, K 2), τα οποία γνωρίζει ο n n επιτιθέμενος Προσπαθεί να ανακαλύψει τα K 3, K 4, K 5, … Έχοντας αρκετά IVs θα μπορέσει να ανακαλύψει το κλειδί n n Μόνη προϋπόθεση να γνωρίζει το πρώτο keystream byte known plaintext attack Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 26

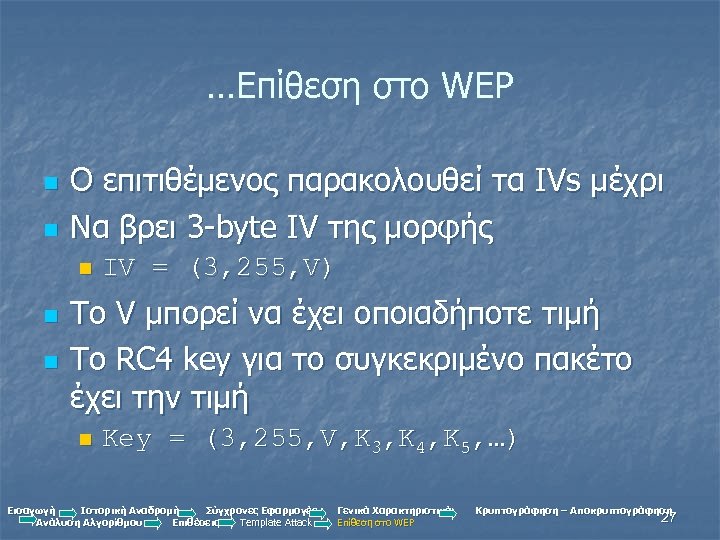

…Επίθεση στο WEP n n Ο επιτιθέμενος παρακολουθεί τα IVs μέχρι Να βρει 3 -byte IV της μορφής n n n IV = (3, 255, V) Το V μπορεί να έχει οποιαδήποτε τιμή Το RC 4 key για το συγκεκριμένο πακέτο έχει την τιμή n Key = (3, 255, V, K 3, K 4, K 5, …) Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 27

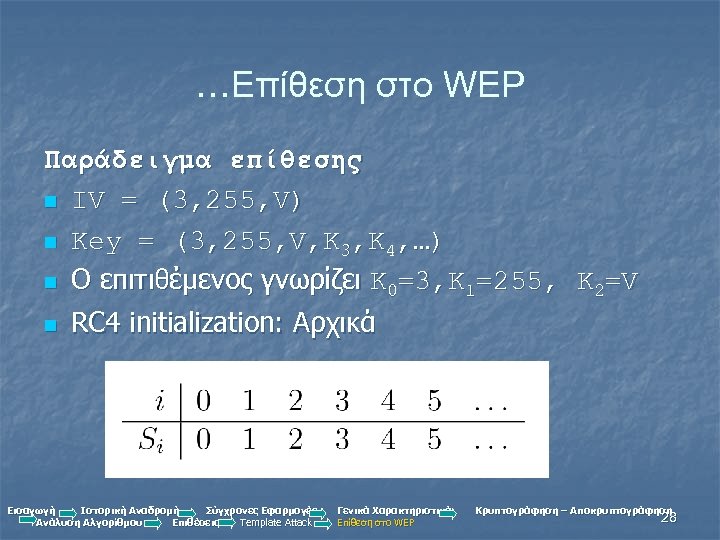

…Επίθεση στο WEP Παράδειγμα επίθεσης n IV = (3, 255, V) n Key = (3, 255, V, K 3, K 4, …) n Ο επιτιθέμενος γνωρίζει K 0=3, K 1=255, K 2=V n RC 4 initialization: Αρχικά Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 28

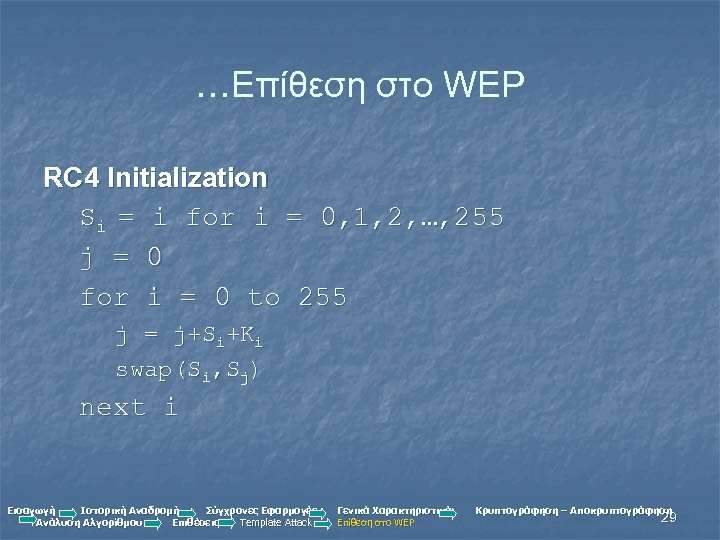

…Επίθεση στο WEP RC 4 Initialization Si = i for i = 0, 1, 2, …, 255 j = 0 for i = 0 to 255 j = j+Si+Ki swap(Si, Sj) next i Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 29

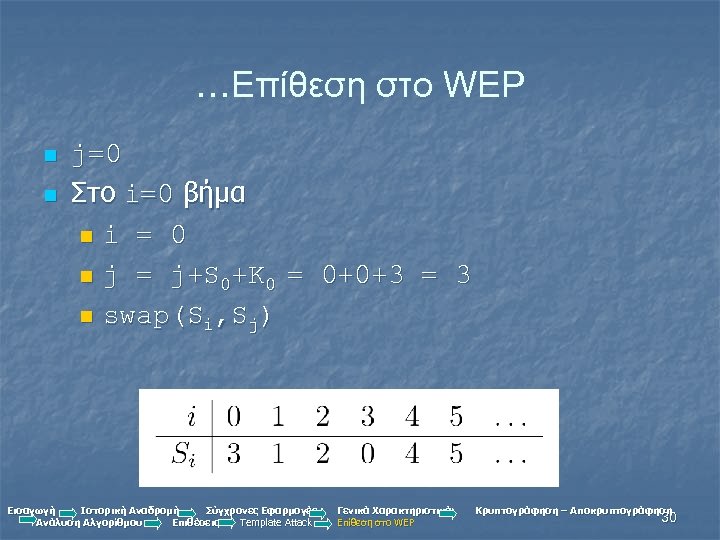

…Επίθεση στο WEP n n j=0 Στο i=0 βήμα n i = 0 n j = j+S 0+K 0 = 0+0+3 = 3 n swap(Si, Sj) Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 30

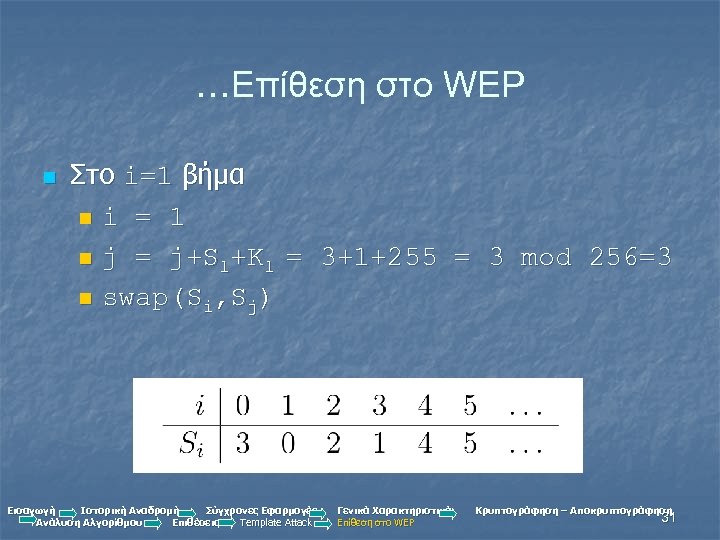

…Επίθεση στο WEP n Στο i=1 βήμα n i = 1 n j = j+S 1+K 1 = 3+1+255 = 3 mod 256=3 n swap(Si, Sj) Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 31

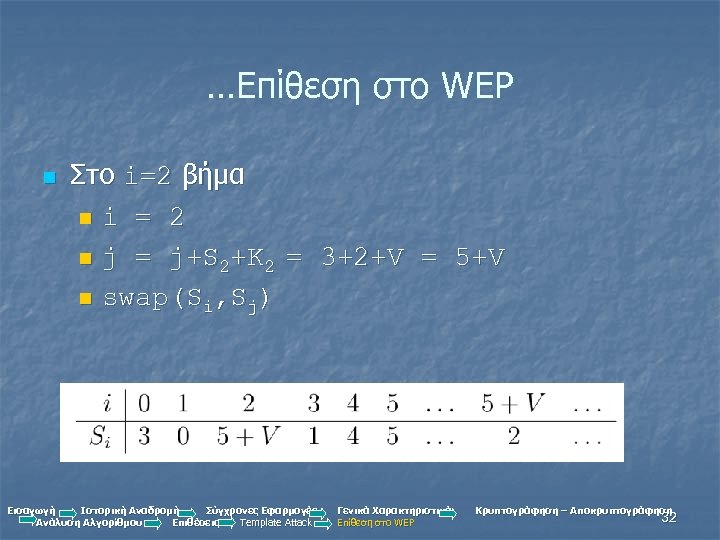

…Επίθεση στο WEP n Στο i=2 βήμα n i = 2 n j = j+S 2+K 2 = 3+2+V = 5+V n swap(Si, Sj) Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 32

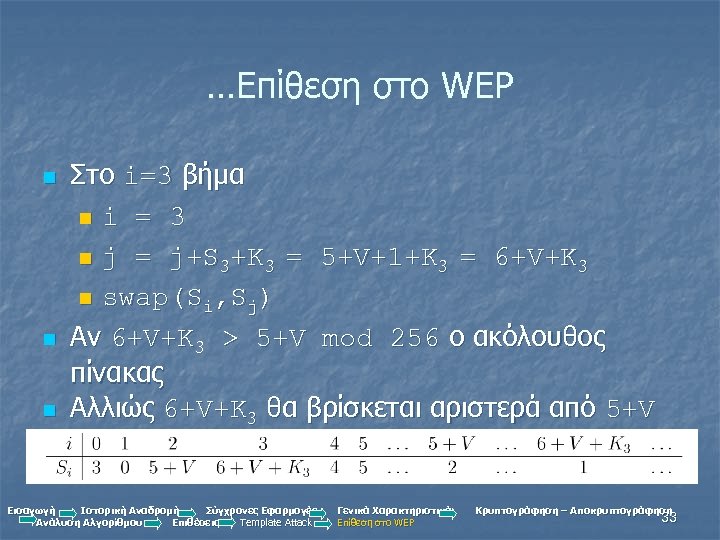

…Επίθεση στο WEP n n n Στο i=3 βήμα n i = 3 n j = j+S 3+K 3 = 5+V+1+K 3 = 6+V+K 3 n swap(Si, Sj) Αν 6+V+K 3 > 5+V mod 256 ο ακόλουθος πίνακας Αλλιώς 6+V+K 3 θα βρίσκεται αριστερά από 5+V Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 33

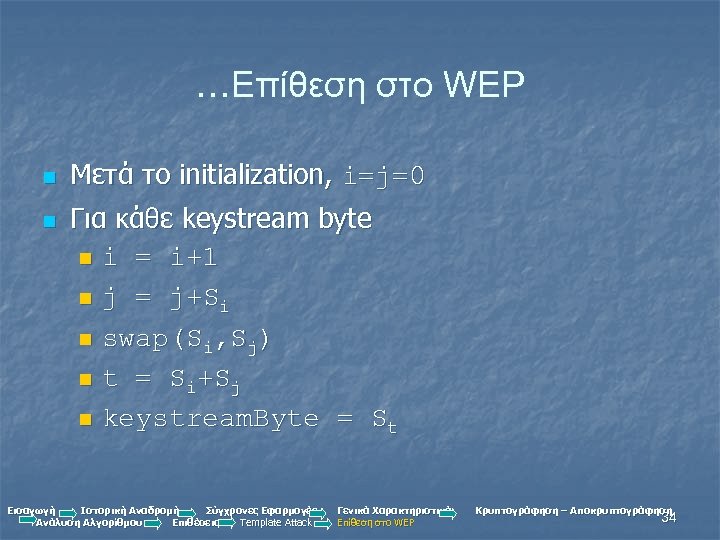

…Επίθεση στο WEP n n Μετά το initialization, i=j=0 Για κάθε keystream byte n i = i+1 n j = j+Si n swap(Si, Sj) n t = Si+Sj n keystream. Byte = St Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 34

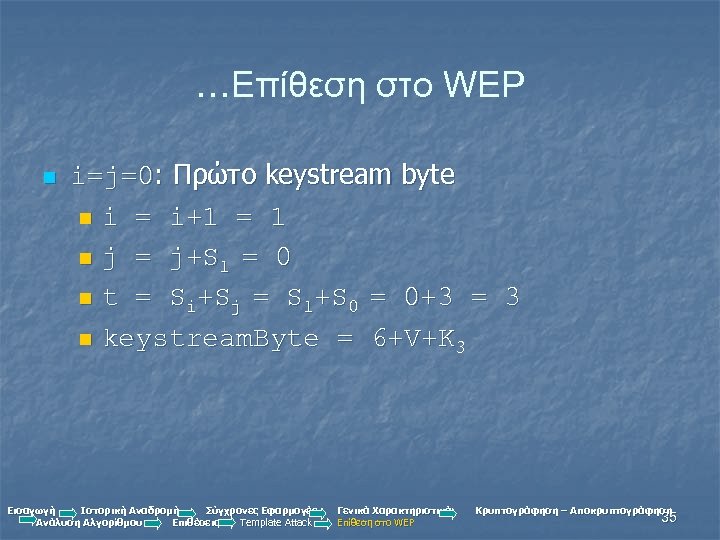

…Επίθεση στο WEP n i=j=0: Πρώτο keystream byte n i = i+1 = 1 n j = j+S 1 = 0 n t = Si+Sj = S 1+S 0 = 0+3 = 3 n keystream. Byte = 6+V+K 3 Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 35

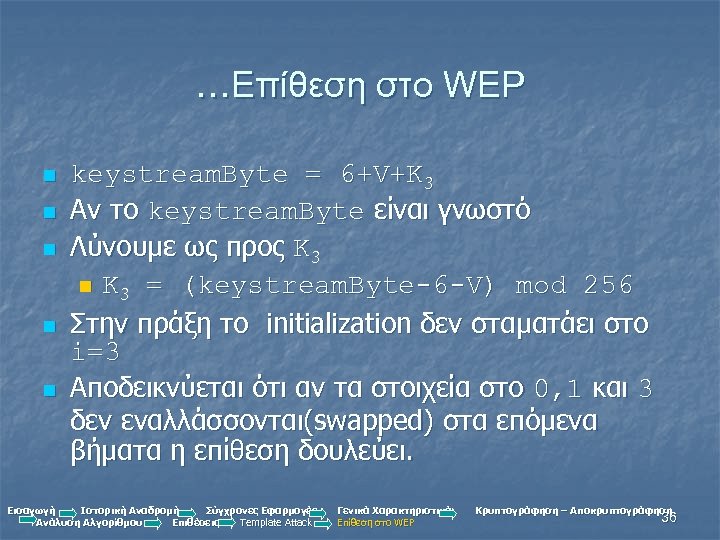

…Επίθεση στο WEP n n n keystream. Byte = 6+V+K 3 Αν το keystream. Byte είναι γνωστό Λύνουμε ως προς K 3 n K 3 = (keystream. Byte-6 -V) mod 256 Στην πράξη το initialization δεν σταματάει στο i=3 Αποδεικνύεται ότι αν τα στοιχεία στο 0, 1 και 3 δεν εναλλάσσονται(swapped) στα επόμενα βήματα η επίθεση δουλεύει. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 36

…Επίθεση στο WEP n n Με μέσο όρο 60 IVs της μορφής (3, 255, V) μπορούμε να βρούμε το K 3 Στην συνέχεια γνωρίζοντας το K 3 μπορούμε εύκολα με τον ίδιο τρόπο να βρούμε το K 4 Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 37

…Επίθεση στο WEP n n Η επίθεση αυτή μπορεί στην πράξη να οδηγήσει στην μερική ή ολική αποκάλυψη του κλειδιού Μπορεί εύκολα να αποφευχθεί n Αν δεν χρησιμοποιήσουμε τα πρώτα 256 bytes του keystream Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Ανάλυση Αλγορίθμου Επιθέσεις Template Attack Γενικά Χαρακτηριστικά Επίθεση στο WEP Κρυπτογράφηση – Αποκρυπτογράφηση 38

Συμπεράσματα ü Εύκολα υλοποιήσιμος αλγόριθμος. ü Γρήγορη κρυπτογράφηση. ü Μεγάλος όγκος δουλειάς πάνω στην μελέτη του αλγορίθμου. ü Δύο επιθέσεις μπορούν στην πράξη να προκαλέσουν αποκάλυψη του κλειδιού. üΘεωρείται πλέον μη ασφαλής. Εισαγωγή Ιστορική Αναδρομή Σύγχρονες Εφαρμογές Γενικά Χαρακτηριστικά Ανάλυση Αλγορίθμου Επίθεση στο WEP Συμπεράσματα Κρυπτογράφηση – Αποκρυπτογράφηση 39

![Βιβλιογραφία [1] [2] [3] [4] [5] [6] I. Mantin, “Analysis of Stream Cipher RC Βιβλιογραφία [1] [2] [3] [4] [5] [6] I. Mantin, “Analysis of Stream Cipher RC](https://present5.com/presentation/017268ab7d9de0c3d7f3d9341c3d434b/image-40.jpg)

Βιβλιογραφία [1] [2] [3] [4] [5] [6] I. Mantin, “Analysis of Stream Cipher RC 4”, The Weizmann Institute of Science, Israel, November 2001. M. D. Galanis, P. Kitsos, G. Kostopoulos, O. Koufopanoglou, C. E. Goutis, “Comparison of the Performance of Stream Ciphers for Wireless Communications”, VLSI Design Laboratory, Electrical and Computer Engineering Department, University of Patras. B. Schneier, Mudge, “Cryptanalysis of Microsoft’s Point-to-Point Protocol (PPTP)”, 5 th Conference on Computer & Communications Security, San Francisco CA USA, 1998. S. Fluhrer, I. Mantin, A. Shamir, “Weaknesses in the Key Scheduling Algorithm of RC 4”. C. Rechberger, E. Oswald, “Stream ciphers and Side-Channel analysis, 2004. C. Rechberger, E. Oswald, “Security of IEEE 802. 11 considering Power and EM Side-Channel Information”, 2004. 40

ΑΛΓΟΡΙΘΜΟΣ RC 4 Ε ρ ω τ ή σ ε ι ς… Μακροβασίλης Αθανάσιος, icsdm 05032@icsd. aegean. gr Τσακουντάκης Αλέξανδρος, icsdm 05040@icsd. aegean. gr 41

017268ab7d9de0c3d7f3d9341c3d434b.ppt