5ac98d0f6a018dd87e1b8733e619c494.ppt

- Количество слайдов: 51

Επαλήθευση Πιστοποιητικών για Επαυξημένη Εγκαθίδρυση Εμπιστοσύνης σε Ασύρματα Αυτοφυή Δίκτυα ΕΘΝΙΚΟ ΚΑΙ ΚΑΠΟΔΙΣΤΡΙΑΚΟ ΠΑΝΕΠΙΣΤΗΜΙΟ ΑΘΗΝΩΝ ΤΜΗΜΑ ΠΛΗΡΟΦΟΡΙΚΗΣ ΚΑΙ ΤΗΛΕΠΙΚΟΙΝΩΝΙΩΝ Κωνσταντίνος Παπαπαναγιώτου 21/11/2008

δίκτυο = σύνολο πολύπλοκων κυκλωμάτων ή συστημάτων τηλεπικοινωνίας, ηλεκτροδότησης, ύδρευσης, συγκοινωνίας, κ. λπ. δίκτυο = οργανωμένη ομάδα προσώπων και μέσων, που συνδέονται με πολύπλοκο τρόπο για την επίτευξη κοινού στόχου

Ασύρματα Αυτοφυή Δίκτυα Αυτό-οργανωμένα δίκτυα ομότιμων οντοτήτων Απουσία κεντρικών διοικητικών ή οργανωτικών αρχών Συνεχείς μεταβολές της τοπολογίας εξαιτίας της άτακτης κίνησης των κόμβων Περιορισμένος χρόνος ζωής δικτύου Περιορισμένοι πόροι Χωρητικότητα ασύρματου μέσου Υπολογιστικοί πόροι κόμβων Επεξεργαστική ισχύς Μνήμη Ενέργεια

Απαιτήσεις Ασφάλειας Επαναπροσδιορίζονται οι κλασικές έννοιες της αυθεντικότητας, ακεραιότητας, εμπιστευτικότητας και διαθεσιμότητας Προκύπτουν νέες απαιτήσεις Φυσική ασφάλεια: oι κόμβοι μπορεί να αιχμαλωτισθούν, κλαπούν, κ. λπ. Ευάλωτα σε δύο ειδών επιθέσεις Κακόβουλη συμπεριφορά Ιδιοτελής συμπεριφορά

Κακόβουλη συμπεριφορά Ωτακουστές Καταβόθρες Απομίμηση Sibyl attack: ο επιτιθέμενος προσποιείται ταυτόχρονα πολλούς άλλους κόμβους του δικτύου Άρνηση εξυπηρέτησης Κατακλυσμός (flooding) Εξάντληση δυνατοτήτων διεκπεραίωσης Sleep deprivation torture: εξάντληση ενεργειακών πόρων Επιθέσεις «Βυζαντινού τύπου»

Ιδιοτελής συμπεριφορά Άρνηση κατανάλωσης ισχύος και ενέργειας για το κοινό καλό Άρνηση προώθησης μηνυμάτων Άρνηση συμμετοχής σε κατανεμημένες διαδικασίες για την επίτευξη κοινών στόχων Διεκπεραίωση διαδικασιών που επιφέρουν μόνο ίδιον όφελος Υπερκατανάλωση Δέσμευση πόρων για ίδια χρήση

Προστασία Κρυπτογραφία κατωφλίου (K, t+1) Διαμοιρασμός μερικών κλειδιών σε K κόμβους t+1 κόμβοι συνδυάζουν τα μερικά κλειδιά τους για να δημιουργήσουν το πλήρες κλειδί Θα πρέπει να παραβιαστούν περισσότεροι από t κόμβοι για να αποκτηθεί το κλειδί MOCA: κατανομή Αρχών Πιστοποίησης και λειτουργιών PKI σε κόμβους k από n αρχές αναπαράγουν το πλήρες κλειδί Ασφαλή πρωτόκολλα δρομολόγησης: ARAN, SAODV

Ανάκληση και Επαλήθευση Πιστοποιητικών Απαραίτητη όπου διανέμονται κλειδιά ή ψηφιακά πιστοποιητικά Ανάκληση: απρόσμενη διακοπή ισχύος του πιστοποιητικού Επαλήθευση: έλεγχος εγκυρότητας (ανάκλησης) ενός πιστοποιητικού Διανομή πληροφοριών κατάστασης πιστοποιητικών (Certificate Status Information – CSI)

Πρότυπα επαλήθευσης: CRLs Λίστες Ανάκλησης Πιστοποιητικών (CRLs) Περιέχουν λίστα με τους σειριακούς αριθμούς των πιστοποιητικών που έχουν ανακληθεί Εκδίδονται περιοδικά Ψηφιακά υπογεγραμμένες από την ΑΠ (CA) Προβλήματα: Μέγεθος Περιοδικότητα Διαμοιρασμός Pushing Pulling

Πρότυπα επαλήθευσης: OCSP Online Certificate Status Protocol (OCSP) Πρωτόκολλο πελάτη-εξυπηρετητή Πελάτης: αποστέλλει αίτηση με στοιχεία για το πιστοποιητικό Εξυπηρετητής: επιστρέφει ψηφιακά υπογεγραμμένη απάντηση με την κατάσταση του πιστοποιητικού (έγκυρο, ανακληθέν ή άγνωστο) Προβλήματα Κεντρικοποιημένη σχεδίαση Εντοπισμός εξυπηρετητών (OCSP Responders)

Άλλα πρότυπα SCVP (IETF) Παρόμοια φιλοσοφία λειτουργίας με το OCSP Εύρεση και επαλήθευση μονοπατιού πιστοποίησης (DPD- DPV) Σύνταξη μηνυμάτων με βάση το CMS Μειονέκτημα: μέγεθος μηνυμάτων Lightweight OCSP (IETF) Προσαρμογή του OCSP σε περιορισμένα περιβάλλοντα Αυστηρές προδιαγραφές σύνταξης μηνυμάτων Προ-παραγωγή, διανομή και αποθήκευση απαντήσεων OMA OCSP Αυστηρές προδιαγραφές σύνταξης και επαλήθευσης μηνυμάτων Αποθήκευση των απαντήσεων στους πελάτες

Εναλλακτικές προτάσεις Client Partially Cached OCSP (CPC OCSP) Αποθήκευση απαντήσεων στους πελάτες Μηχανισμός ενημέρωσής τους Merkle Based Server OCSP (MBS-OCSP) Παραλλαγή του CPC-OCSP Χρήση δέντρων σύνοψης Merkle για βελτιστοποίηση Διανομή CRLs Στόχος: αποδοτική εύρεση νεώτερων CRLs Παραδείγματα Ανταλλαγή συνόψεων των CRLs [1] Αποστολή χρονικής στιγμής τελευταίας ενημέρωσης και ανταλλαγή λιστών με τις διαθέσιμες CRLs [2] [1] M. C. Morogan, and S. Muftic, “Certificate Revocation System Based on Peer-to-Peer CRL Distribution”, in Proc. of the DMS 03 Conference, 2003 [2] C. Y. Liau, S. Bressan, and K. Tan “Efficient Certificate Revocation: A P 2 P Approach”, in Proc. of the ASIAN 2002 Workshop on Southeast Asian Computing Research, 2002

ADOPT ADhoc Ocs. P for Trust Αξιόπιστη, γρήγορη, κατανεμημένη υπηρεσία επαλήθευσης πιστοποιητικών Στόχος: διαρκής διαθεσιμότητα επίκαιρων πληροφοριών κατάστασης πιστοποιητικών Μικρή επιβάρυνση Κατανεμημένη εφαρμογή του OCSP Επανασχεδιασμός της αρχιτεκτονικής του Χρήση προ-αποθηκευμένων (cached) απαντήσεων

ADOPT: Αρχιτεκτονική Τρία είδη κόμβων Κόμβοι-εξυπηρετητές Εκδίδουν απαντήσεις OCSP Πιθανά προσβάσιμοι με άλλα μέσα (π. χ. GPRS, UMTS) Κόμβοι-αποθηκευτές Διαθέτουν πόρους για αποθήκευση απαντήσεων Διατηρούν συνδέσμους με κόμβους-εξυπηρετητές Κόμβοι-πελάτες

Εντοπισμός Απαντήσεων Υλοποίηση κατάλληλου μηχανισμού Broadcast της αίτησης από τον κόμβο-πελάτη Εάν δε βρεθεί απάντηση σε ενδιάμεσο κόμβο, επανεκπέμπεται Προβλήματα: “Request Loops” Παράμετρος TTL Εύρεση επίκαιρων απαντήσεων Παράμετρος update. Time

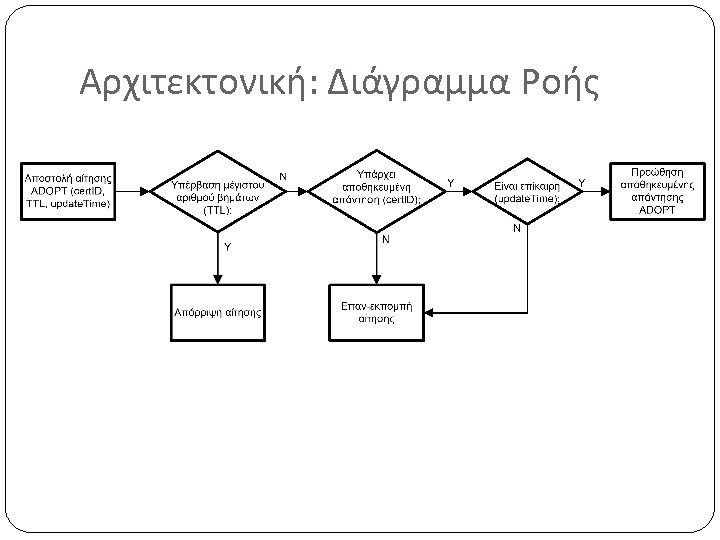

Αρχιτεκτονική: Διάγραμμα Ροής

ADOPT: Πλεονεκτήματα Αναζήτηση πληροφοριών κατάστασης προσαρμοσμένη στα ασύρματα αυτοφυή δίκτυα Διαρκής διαθεσιμότητα πληροφοριών κατάστασης Ανεξάρτητα της παρουσίας ή της θέσης των κόμβων Οι απαντήσεις υπογράφονται ψηφιακά μία φορά από τους κόμβους-εξυπηρετητές Οι κόμβοι-αποθηκευτές δεν χρειάζεται να υπογράφουν τις απαντήσεις Τα κλειδιά που χρησιμοποιούνται για την υπογραφή τους παραμένουν ασφαλή ακόμα και αν καταληφθούν οι κόμβοι-αποθηκευτές

Ενδιάμεση Αποθήκευση Απαντήσεων Καθορίζεται από πολιτικές Επιλογής κόμβων-αποθηκευτών Αποθήκευσης απαντήσεων Ανανέωσης αποθηκευμένων απαντήσεων Διαγραφής απαντήσεων

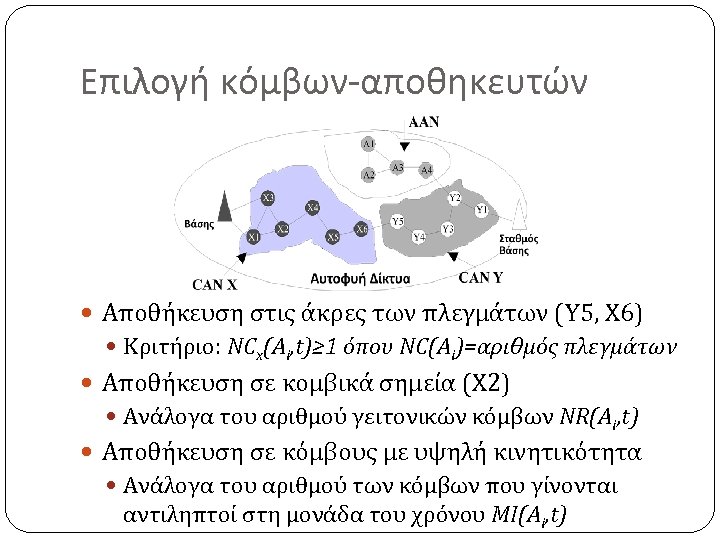

Επιλογή κόμβων-αποθηκευτών Αποθήκευση στις άκρες των πλεγμάτων (Y 5, X 6) Κριτήριο: NCx(Ai, t)≥ 1 όπου NC(Ai)=αριθμός πλεγμάτων Αποθήκευση σε κομβικά σημεία (Χ 2) Ανάλογα του αριθμού γειτονικών κόμβων NR(Ai, t) Αποθήκευση σε κόμβους με υψηλή κινητικότητα Ανάλογα του αριθμού των κόμβων που γίνονται αντιληπτοί στη μονάδα του χρόνου MI(Ai, t)

Πολιτικές Ενδιάμεσης Αποθήκευσης Οι κόμβοι-αποθηκευτές ανάλογα με τους πόρους τους μπορούν να επιλέξουν: Πολιτική άπληστης αποθήκευσης Αποθηκεύεται κάθε απάντηση Πολιτική επιλεκτικής αποθήκευσης Αποθηκεύονται k από K απαντήσεις ή απαντήσεις που έχουν εμφανιστεί m φορές Πολιτική μηδενικής αποθήκευσης Δεν αποθηκεύεται καμία απάντηση Η επιλογή γίνεται σύμφωνα με τη συνάρτηση: f. DEC(Ai, t) = α * NCx(Ai, t) + β * NR(Ai, t) + γ * MI(Ai, t)

Εκτίμηση Απόδοσης Μελέτες προσομοίωσης Μέτρηση Απόδοσης Χρόνος εύρεσης πληροφοριών κατάστασης Αριθμός βημάτων Χρόνος διάδοσης νέων πληροφοριών κατάστασης Επιβάρυνση του δικτύου

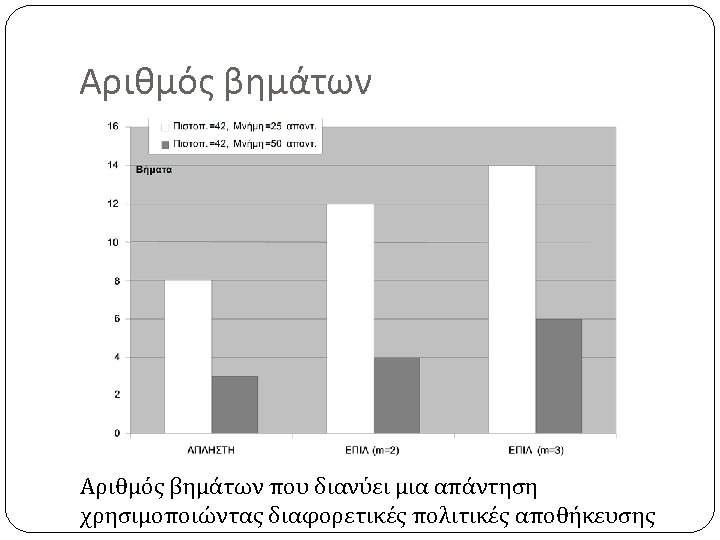

Αριθμός βημάτων που διανύει μια απάντηση χρησιμοποιώντας διαφορετικές πολιτικές αποθήκευσης

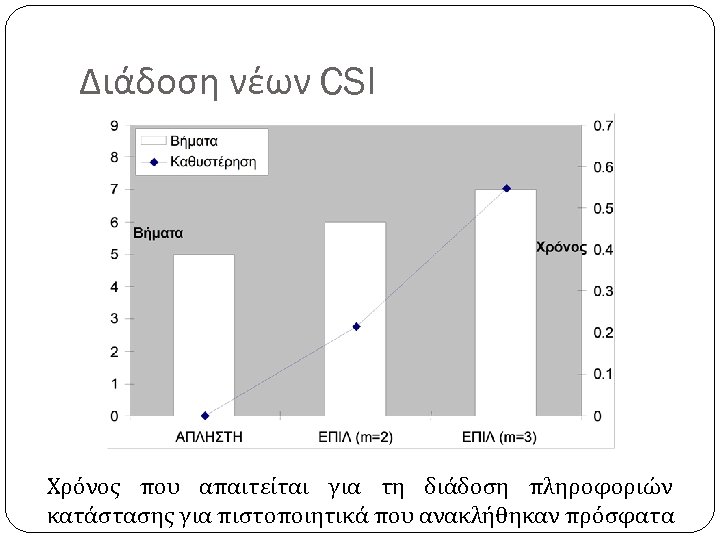

Διάδοση νέων CSI Χρόνος που απαιτείται για τη διάδοση πληροφοριών κατάστασης για πιστοποιητικά που ανακλήθηκαν πρόσφατα

![Συγκριτική μελέτη ADOPT CPC-OCSP Διαμοιρασμός d-CRLs Αν ένας κόμβος δεν διαθέτει [επίκαιρη] CRL αιτείται Συγκριτική μελέτη ADOPT CPC-OCSP Διαμοιρασμός d-CRLs Αν ένας κόμβος δεν διαθέτει [επίκαιρη] CRL αιτείται](https://present5.com/presentation/5ac98d0f6a018dd87e1b8733e619c494/image-24.jpg)

Συγκριτική μελέτη ADOPT CPC-OCSP Διαμοιρασμός d-CRLs Αν ένας κόμβος δεν διαθέτει [επίκαιρη] CRL αιτείται μία από τους γειτονικούς του κόμβους Αναγνωριστικό αρχής που εξέδωσε τη CRL Ημερομηνία έκδοσης της CRL που διαθέτει Αν βρεθεί γειτονικός κόμβος που διαθέτει νεώτερη CRL, τότε αποστέλλεται στον αιτούντα Υλοποίηση με d-CRLs

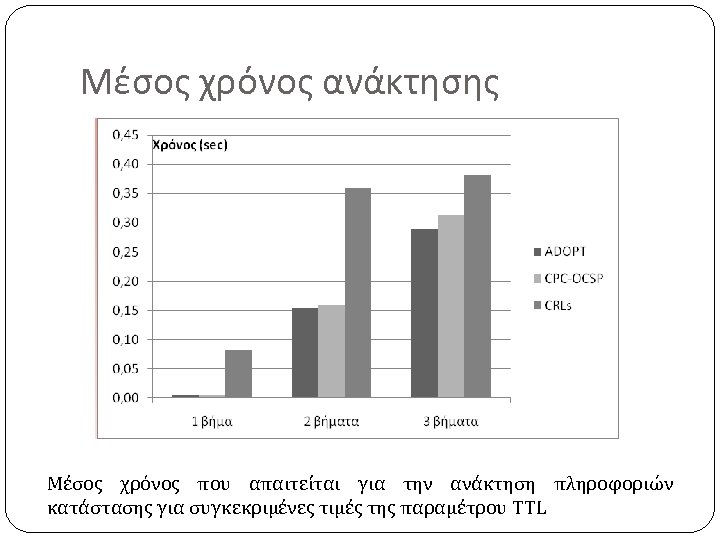

Μέσος χρόνος ανάκτησης Μέσος χρόνος που απαιτείται για την ανάκτηση πληροφοριών κατάστασης για συγκεκριμένες τιμές της παραμέτρου TTL

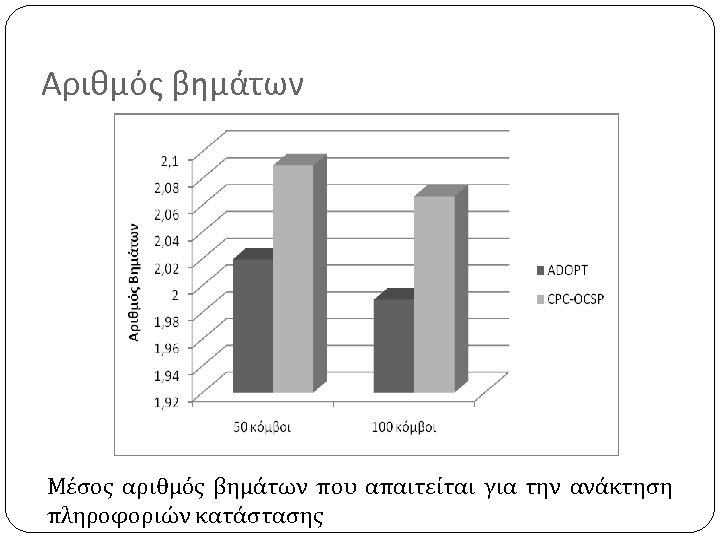

Αριθμός βημάτων Μέσος αριθμός βημάτων που απαιτείται για την ανάκτηση πληροφοριών κατάστασης

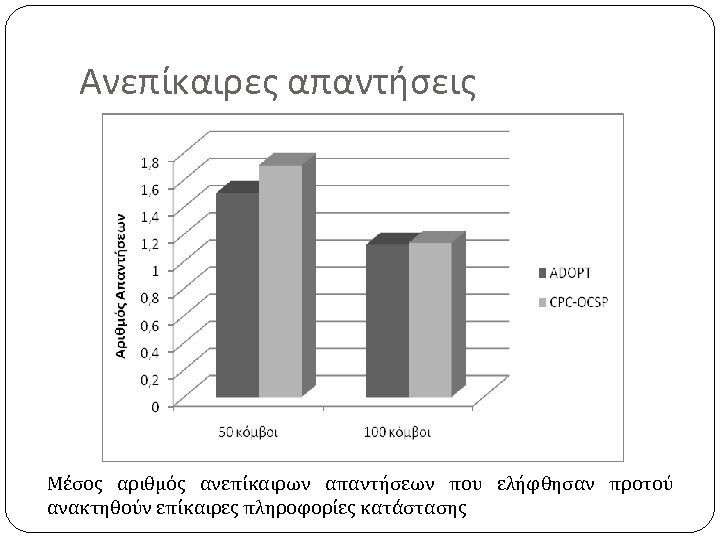

Ανεπίκαιρες απαντήσεις Μέσος αριθμός ανεπίκαιρων απαντήσεων που ελήφθησαν προτού ανακτηθούν επίκαιρες πληροφορίες κατάστασης

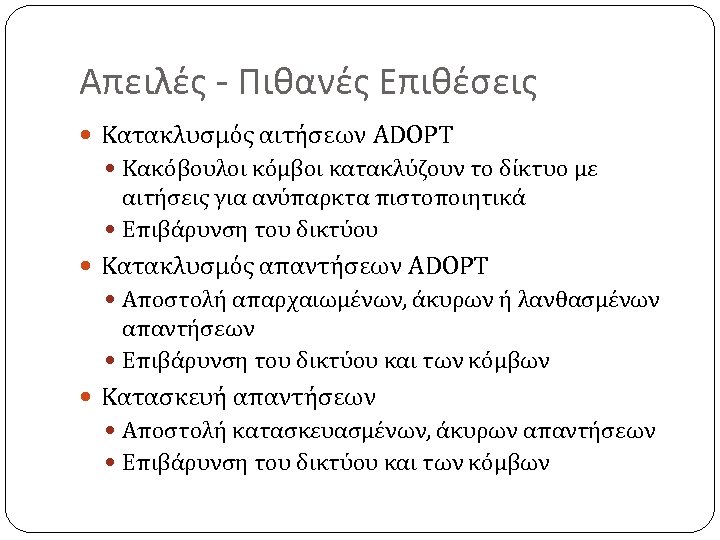

Απειλές - Πιθανές Επιθέσεις Κατακλυσμός αιτήσεων ADOPT Κακόβουλοι κόμβοι κατακλύζουν το δίκτυο με αιτήσεις για ανύπαρκτα πιστοποιητικά Επιβάρυνση του δικτύου Κατακλυσμός απαντήσεων ADOPT Αποστολή απαρχαιωμένων, άκυρων ή λανθασμένων απαντήσεων Επιβάρυνση του δικτύου και των κόμβων Κατασκευή απαντήσεων Αποστολή κατασκευασμένων, άκυρων απαντήσεων Επιβάρυνση του δικτύου και των κόμβων

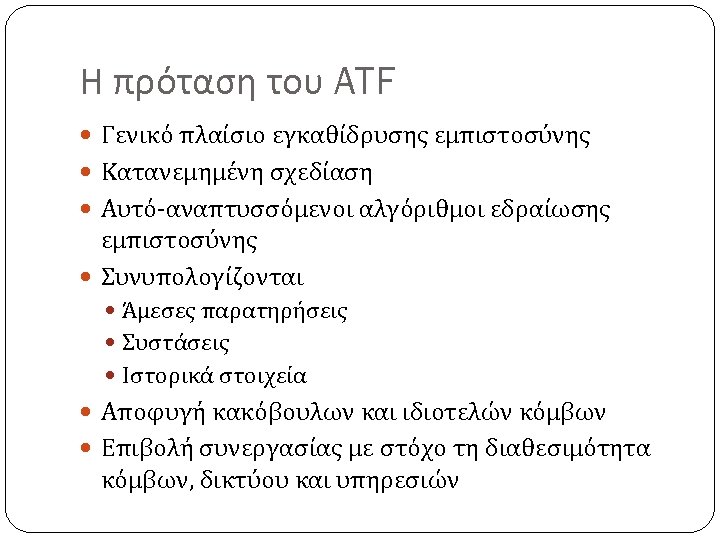

Η πρόταση του ATF Γενικό πλαίσιο εγκαθίδρυσης εμπιστοσύνης Κατανεμημένη σχεδίαση Αυτό-αναπτυσσόμενοι αλγόριθμοι εδραίωσης εμπιστοσύνης Συνυπολογίζονται Άμεσες παρατηρήσεις Συστάσεις Ιστορικά στοιχεία Αποφυγή κακόβουλων και ιδιοτελών κόμβων Επιβολή συνεργασίας με στόχο τη διαθεσιμότητα κόμβων, δικτύου και υπηρεσιών

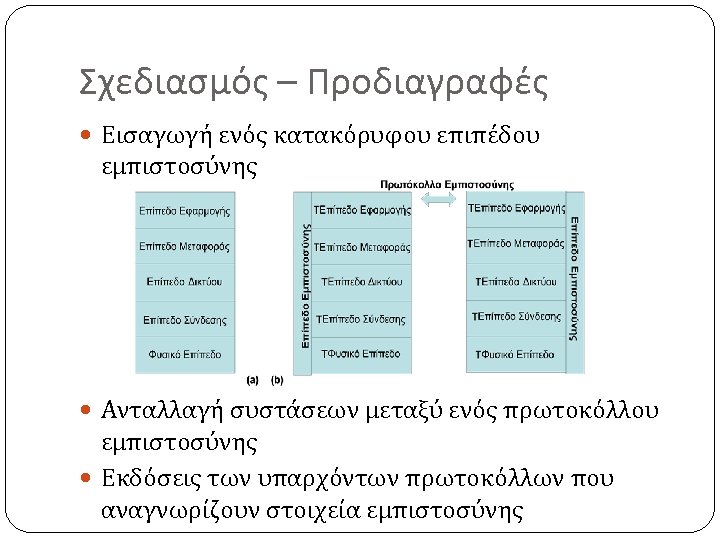

Σχεδιασμός – Προδιαγραφές Εισαγωγή ενός κατακόρυφου επιπέδου εμπιστοσύνης Ανταλλαγή συστάσεων μεταξύ ενός πρωτοκόλλου εμπιστοσύνης Εκδόσεις των υπαρχόντων πρωτοκόλλων που αναγνωρίζουν στοιχεία εμπιστοσύνης

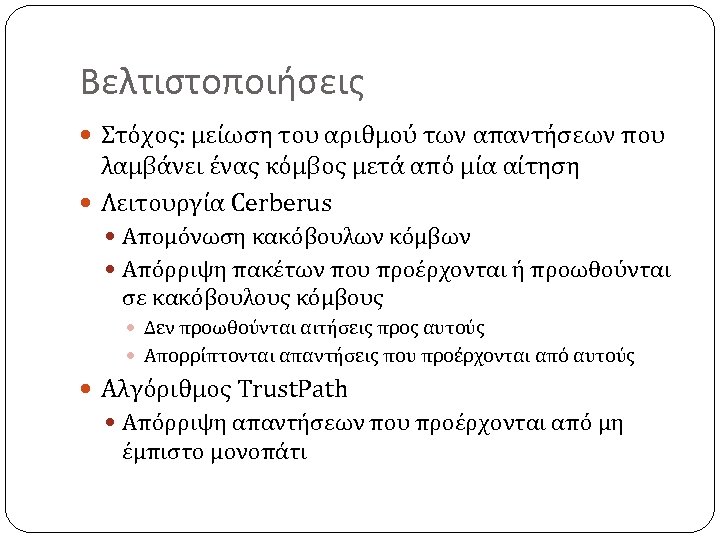

Βελτιστοποιήσεις Στόχος: μείωση του αριθμού των απαντήσεων που λαμβάνει ένας κόμβος μετά από μία αίτηση Λειτουργία Cerberus Απομόνωση κακόβουλων κόμβων Απόρριψη πακέτων που προέρχονται ή προωθούνται σε κακόβουλους κόμβους Δεν προωθούνται αιτήσεις προς αυτούς Απορρίπτονται απαντήσεις που προέρχονται από αυτούς Αλγόριθμος Trust. Path Απόρριψη απαντήσεων που προέρχονται από μη έμπιστο μονοπάτι

Μελέτες προσομοίωσης Σενάρια 5 ή 8 κακόβουλοι κόμβοι-εξυπηρετητές 5 ή 8 κακόβουλοι κόμβοι-αποθηκευτές Μετρήσεις Τηλεπικοινωνιακή επιβάρυνση Όφελος από τη λειτουργία Cerberus Όφελος από τη λειτουργία Trust. Path

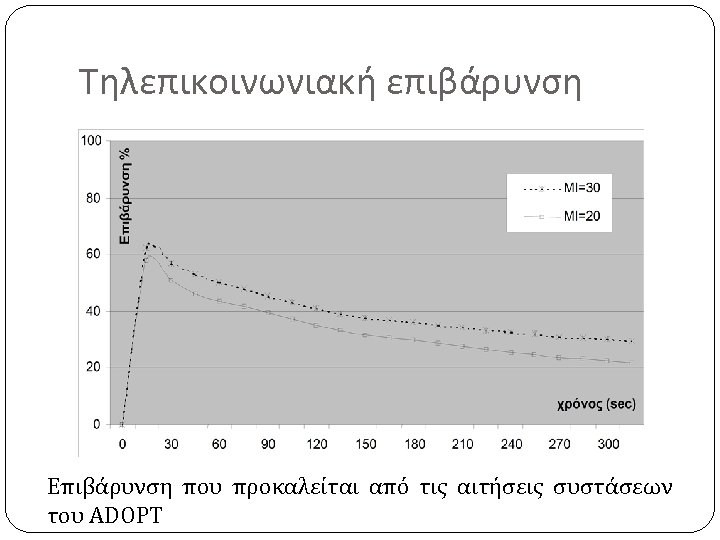

Τηλεπικοινωνιακή επιβάρυνση Επιβάρυνση που προκαλείται από τις αιτήσεις συστάσεων του ADOPT

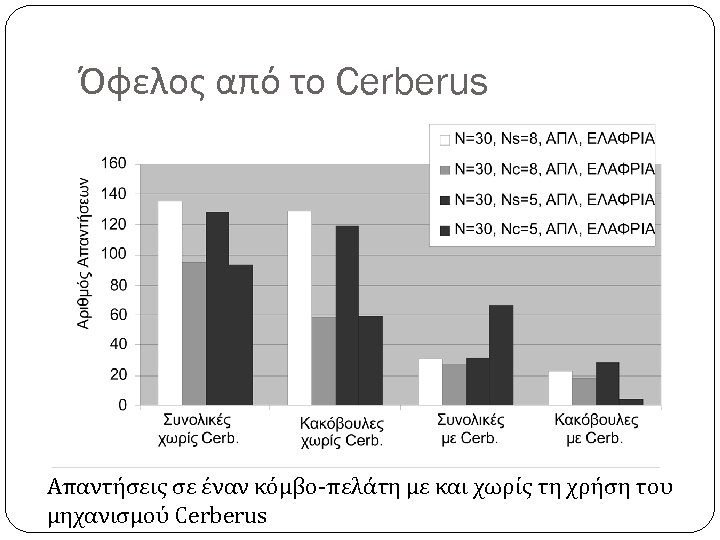

Όφελος από το Cerberus Απαντήσεις σε έναν κόμβο-πελάτη με και χωρίς τη χρήση του μηχανισμού Cerberus

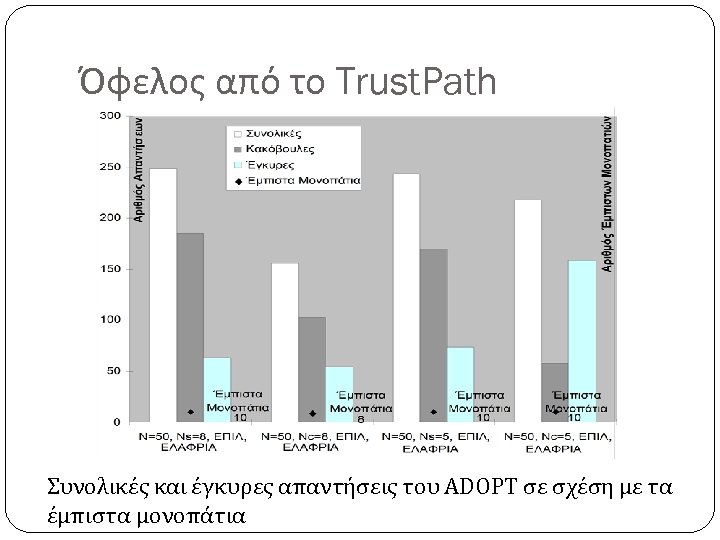

Όφελος από το Trust. Path Συνολικές και έγκυρες απαντήσεις του ADOPT σε σχέση με τα έμπιστα μονοπάτια

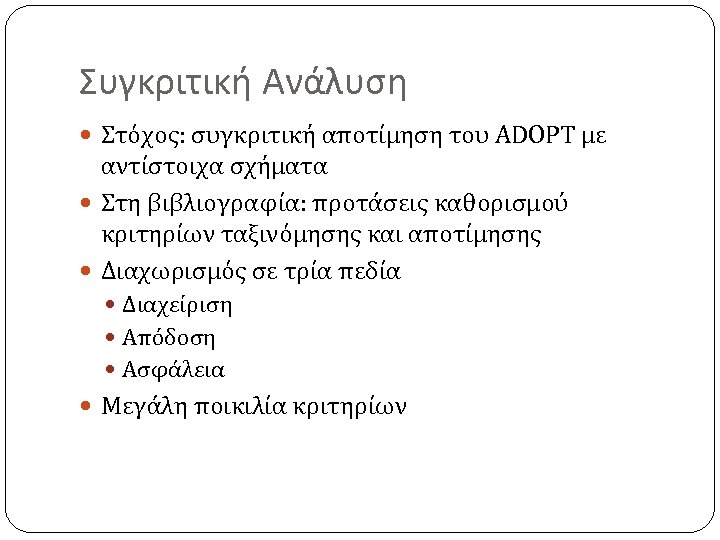

Συγκριτική Ανάλυση Στόχος: συγκριτική αποτίμηση του ADOPT με αντίστοιχα σχήματα Στη βιβλιογραφία: προτάσεις καθορισμού κριτηρίων ταξινόμησης και αποτίμησης Διαχωρισμός σε τρία πεδία Διαχείριση Απόδοση Ασφάλεια Μεγάλη ποικιλία κριτηρίων

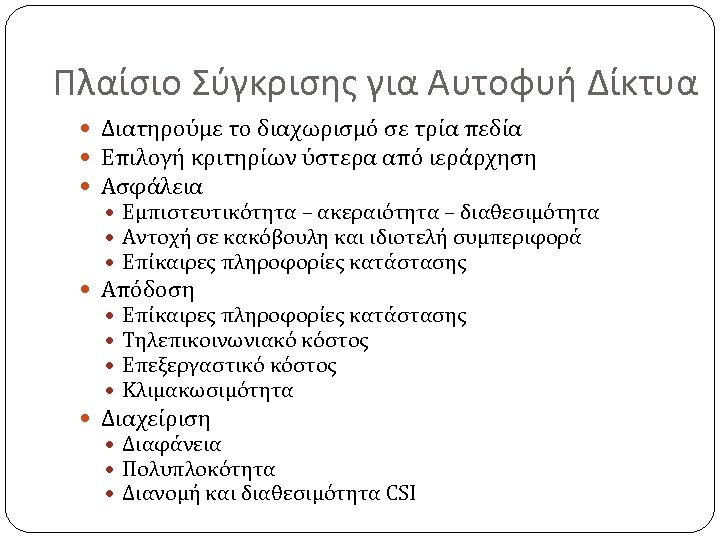

Πλαίσιο Σύγκρισης για Αυτοφυή Δίκτυα Διατηρούμε το διαχωρισμό σε τρία πεδία Επιλογή κριτηρίων ύστερα από ιεράρχηση Ασφάλεια Εμπιστευτικότητα – ακεραιότητα – διαθεσιμότητα Αντοχή σε κακόβουλη και ιδιοτελή συμπεριφορά Επίκαιρες πληροφορίες κατάστασης Απόδοση Επίκαιρες πληροφορίες κατάστασης Τηλεπικοινωνιακό κόστος Επεξεργαστικό κόστος Κλιμακωσιμότητα Διαχείριση Διαφάνεια Πολυπλοκότητα Διανομή και διαθεσιμότητα CSI

Συγκριτική Αποτίμηση Ασφάλεια Εξασφάλιση μέσω ψηφιακών υπογραφών Μειωμένη αντοχή σε επιθέσεις και ιδιοτελή συμπεριφορά Κλιμακωσιμότητα CRLs: μικρή Διαφάνεια OCSP: σαφής ένδειξη για την κατάσταση του πιστοποιητικού Μελέτες προσομοίωσης Σχήματα: ADOPT, CPC-OCSP, διαμοιρασμός CRLs Έμφαση στην επιβάρυνση

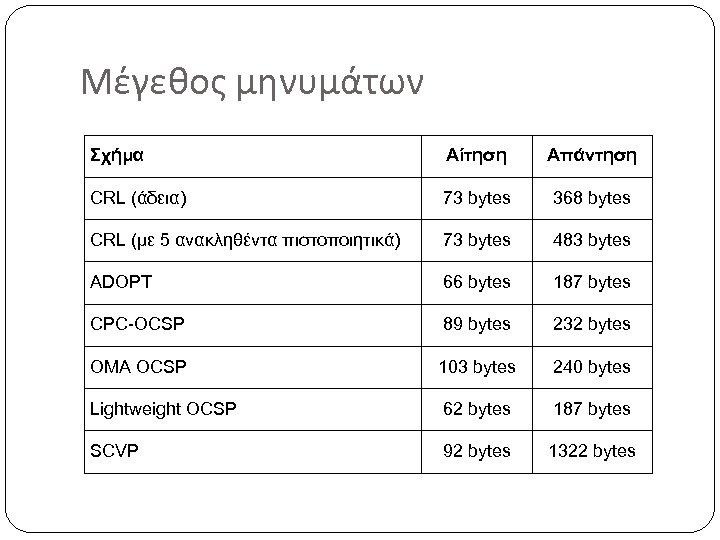

Μέγεθος μηνυμάτων Σχήμα Αίτηση Απάντηση CRL (άδεια) 73 bytes 368 bytes CRL (με 5 ανακληθέντα πιστοποιητικά) 73 bytes 483 bytes ADOPT 66 bytes 187 bytes CPC-OCSP 89 bytes 232 bytes OMA OCSP 103 bytes 240 bytes Lightweight OCSP 62 bytes 187 bytes SCVP 92 bytes 1322 bytes

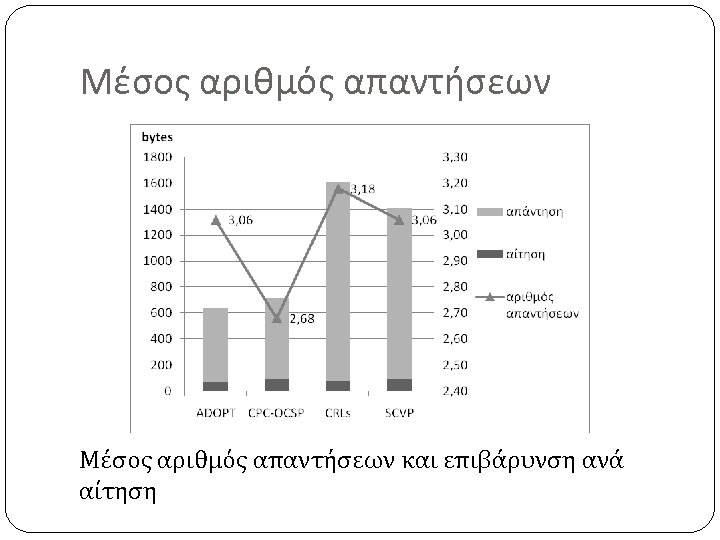

Μέσος αριθμός απαντήσεων και επιβάρυνση ανά αίτηση

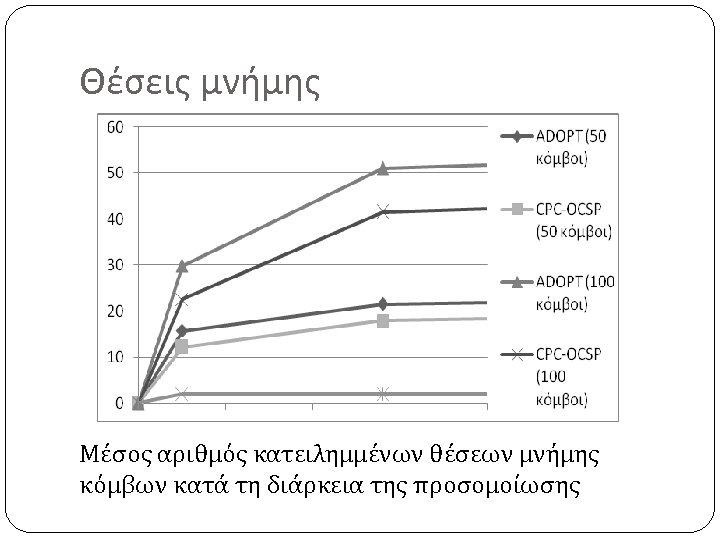

Θέσεις μνήμης Μέσος αριθμός κατειλημμένων θέσεων μνήμης κόμβων κατά τη διάρκεια της προσομοίωσης

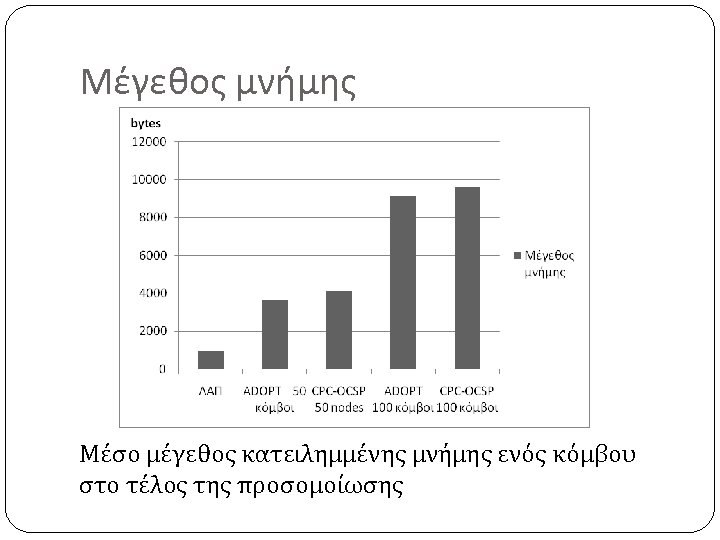

Μέγεθος μνήμης Μέσο μέγεθος κατειλημμένης μνήμης ενός κόμβου στο τέλος της προσομοίωσης

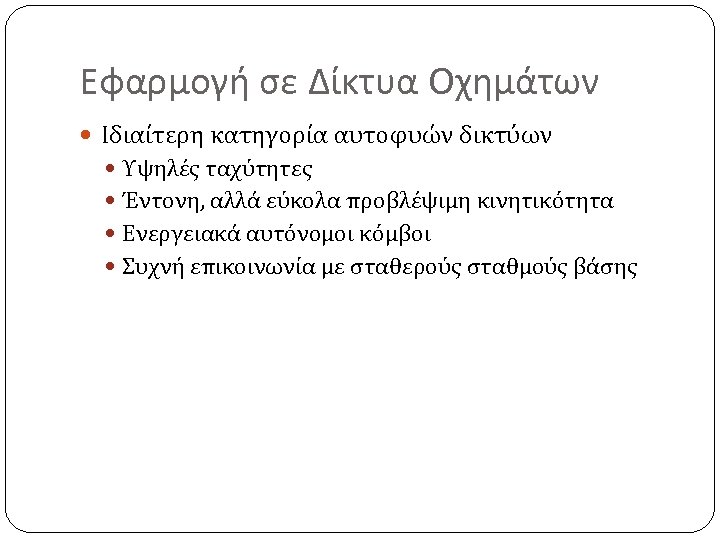

Εφαρμογή σε Δίκτυα Οχημάτων Ιδιαίτερη κατηγορία αυτοφυών δικτύων Υψηλές ταχύτητες Έντονη, αλλά εύκολα προβλέψιμη κινητικότητα Ενεργειακά αυτόνομοι κόμβοι Συχνή επικοινωνία με σταθερούς σταθμούς βάσης

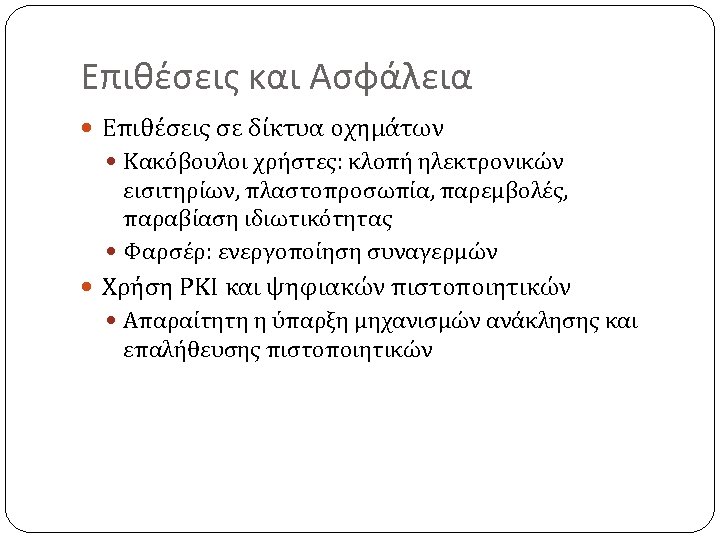

Επιθέσεις και Ασφάλεια Επιθέσεις σε δίκτυα οχημάτων Κακόβουλοι χρήστες: κλοπή ηλεκτρονικών εισιτηρίων, πλαστοπροσωπία, παρεμβολές, παραβίαση ιδιωτικότητας Φαρσέρ: ενεργοποίηση συναγερμών Χρήση PKI και ψηφιακών πιστοποιητικών Απαραίτητη η ύπαρξη μηχανισμών ανάκλησης και επαλήθευσης πιστοποιητικών

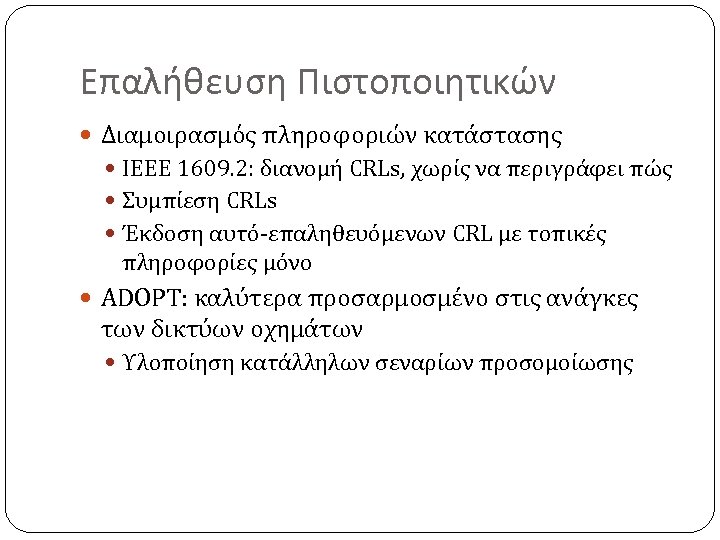

Επαλήθευση Πιστοποιητικών Διαμοιρασμός πληροφοριών κατάστασης IEEE 1609. 2: διανομή CRLs, χωρίς να περιγράφει πώς Συμπίεση CRLs Έκδοση αυτό-επαληθευόμενων CRL με τοπικές πληροφορίες μόνο ADOPT: καλύτερα προσαρμοσμένο στις ανάγκες των δικτύων οχημάτων Υλοποίηση κατάλληλων σεναρίων προσομοίωσης

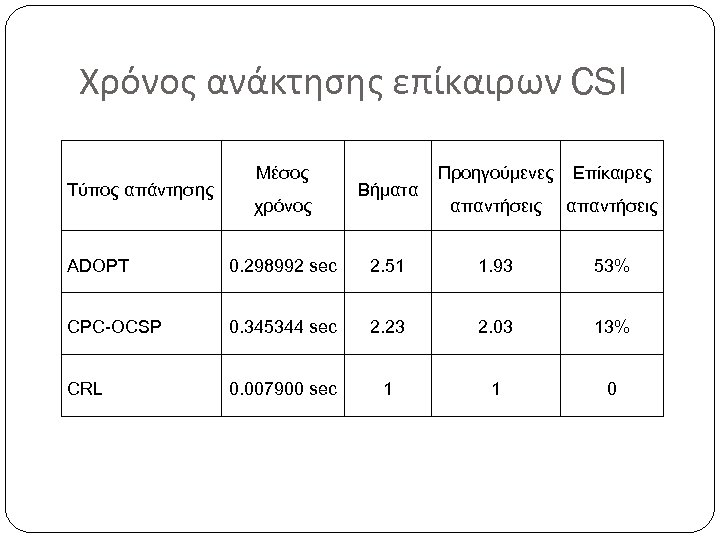

Χρόνος ανάκτησης επίκαιρων CSI Τύπος απάντησης Μέσος χρόνος Βήματα Προηγούμενες Επίκαιρες απαντήσεις ADOPT 0. 298992 sec 2. 51 1. 93 53% CPC-OCSP 0. 345344 sec 2. 23 2. 03 13% CRL 0. 007900 sec 1 1 0

Συμπεράσματα Στόχος: εγκαθίδρυση εμπιστοσύνης, συνεργασίας και ασφάλειας Απαραίτητη η ύπαρξη ενός αποδοτικού σχήματος επαλήθευσης πιστοποιητικών ADOPT Καινοτόμο σχήμα επαλήθευσης πιστοποιητικών για αυτοφυή δίκτυα Αξιόπιστη, γρήγορη, ελαφριά και κατανεμημένη υπηρεσία Διαρκής διαθεσιμότητα έγκυρων και επίκαιρων πληροφοριών κατάστασης Γρήγορη και αποτελεσματική εύρεση και ανάκτησή τους

Συμπεράσματα (2) Ενδιάμεση αποθήκευση απαντήσεων Πολιτικές επιλογής κόμβων-αποθηκευτών Πολιτικές αποθήκευσης και διαγραφής Πειραματικές μελέτες προσομοίωσης Αποδοτική λειτουργία Βέλτιστα αποτελέσματα σε σχέση με άλλα σχήματα Ενίσχυση εμπιστοσύνης Λειτουργικός συνδυασμός με το σχήμα ATF Ενσωμάτωση της εμπιστοσύνης Βελτιστοποιήσεις Βελτίωση της ασφάλειας και της εμπιστοσύνης Βελτίωση της συνολικής απόδοσης

Συμπεράσματα (3) Συγκριτική αποτίμηση Πλαίσιο κριτηρίων για ασύρματα αυτοφυή δίκτυα Θεωρητική και πρακτική σύγκριση ADOPT: βέλτιστα αποτελέσματα Εφαρμογή σε δίκτυα οχημάτων

Προοπτικές Βελτιστοποίηση του ADOPT Τρόπος μετάδοσης των αιτήσεων Εντοπισμός επίκαιρων απαντήσεων Ανανέωση αποθηκευμένων απαντήσεων Ενσωμάτωση πολλαπλών πιστοποιητικών στις απαντήσεις Εφαρμογή σε άλλα περιβάλλοντα Λειτουργία σε διαφορετικά περιβάλλοντα Δίκτυα επικάλυψης (overlay networks)

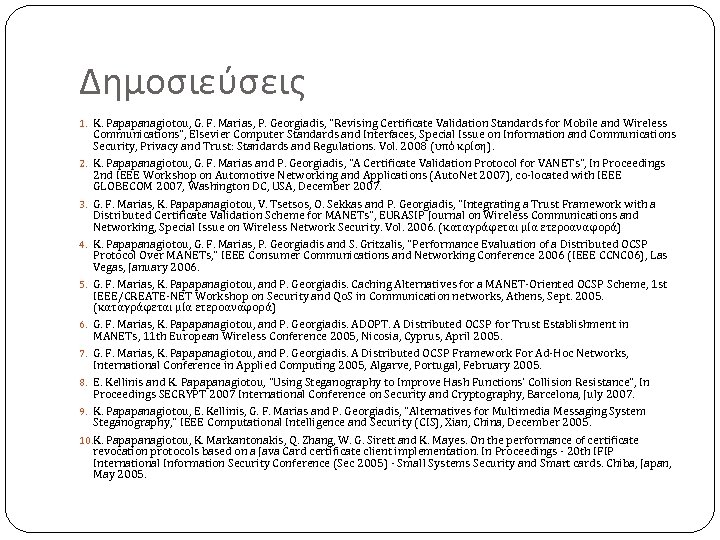

Δημοσιεύσεις 1. K. Papapanagiotou, G. F. Marias, P. Georgiadis, “Revising Certificate Validation Standards for Mobile and Wireless Communications”, Elsevier Computer Standards and Interfaces, Special Issue on Information and Communications Security, Privacy and Trust: Standards and Regulations. Vol. 2008 (υπό κρίση). 2. K. Papapanagiotou, G. F. Marias and P. Georgiadis, “A Certificate Validation Protocol for VANETs”, In Proceedings 2 nd IEEE Workshop on Automotive Networking and Applications (Auto. Net 2007), co-located with IEEE GLOBECOM 2007, Washington DC, USA, December 2007. 3. G. F. Marias, K. Papapanagiotou, V. Tsetsos, O. Sekkas and P. Georgiadis, “Integrating a Trust Framework with a Distributed Certificate Validation Scheme for MANETs”, EURASIP Journal on Wireless Communications and Networking, Special Issue on Wireless Network Security. Vol. 2006. (καταγράφεται μία ετεροαναφορά) 4. K. Papapanagiotou, G. F. Marias, P. Georgiadis and S. Gritzalis, "Performance Evaluation of a Distributed OCSP Protocol Over MANETs, " IEEE Consumer Communications and Networking Conference 2006 (IEEE CCNC 06), Las Vegas, January 2006. 5. G. F. Marias, K. Papapanagiotou, and P. Georgiadis. Caching Alternatives for a MANET-Oriented OCSP Scheme, 1 st IEEE/CREATE-NET Workshop on Security and Qo. S in Communication networks, Athens, Sept. 2005. (καταγράφεται μία ετεροαναφορά) 6. G. F. Marias, K. Papapanagiotou, and P. Georgiadis. ADOPT. A Distributed OCSP for Trust Establishment in MANETs, 11 th European Wireless Conference 2005, Nicosia, Cyprus, April 2005. 7. G. F. Marias, K. Papapanagiotou, and P. Georgiadis. A Distributed OCSP Framework For Ad-Hoc Networks, International Conference in Applied Computing 2005, Algarve, Portugal, February 2005. 8. E. Kellinis and K. Papapanagiotou, “Using Steganography to Improve Hash Functions’ Collision Resistance”, In Proceedings SECRYPT 2007 International Conference on Security and Cryptography, Barcelona, July 2007. 9. K. Papapanagiotou, E. Kellinis, G. F. Marias and P. Georgiadis, "Alternatives for Multimedia Messaging System Steganography, " IEEE Computational Intelligence and Security (CIS), Xian, China, December 2005. 10. K. Papapanagiotou, K. Markantonakis, Q. Zhang, W. G. Sirett and K. Mayes. On the performance of certificate revocation protocols based on a Java Card certificate client implementation. In Proceedings - 20 th IFIP International Information Security Conference (Sec 2005) - Small Systems Security and Smart cards. Chiba, Japan, May 2005.

5ac98d0f6a018dd87e1b8733e619c494.ppt