Защита информации Контроль целостности данных. Функции хеширования. Методы

5.4_Funkcii_hjeshirovanija.pptx

- Количество слайдов: 20

Защита информации Контроль целостности данных. Функции хеширования.

Защита информации Контроль целостности данных. Функции хеширования.

Методы контроля целостности данных Полная копия данных Контрольная сумма Хеш Имитовставка ЭЦП

Методы контроля целостности данных Полная копия данных Контрольная сумма Хеш Имитовставка ЭЦП

Основные понятия и определения Хеш- это функция, которая ставит в соответствие небольшой, фиксированного размера объем двоичных данных произвольному, сколь угодно большому объему входных данных. Криптографические хеш-функции используются в технологии ЭЦП потому, что они позволяют эффективно выявлять нарушения целостности сообщения. Хеш называют также дайджестом сообщения или отпечатком. Для получения криптографических хешей используют однонаправленные функции

Основные понятия и определения Хеш- это функция, которая ставит в соответствие небольшой, фиксированного размера объем двоичных данных произвольному, сколь угодно большому объему входных данных. Криптографические хеш-функции используются в технологии ЭЦП потому, что они позволяют эффективно выявлять нарушения целостности сообщения. Хеш называют также дайджестом сообщения или отпечатком. Для получения криптографических хешей используют однонаправленные функции

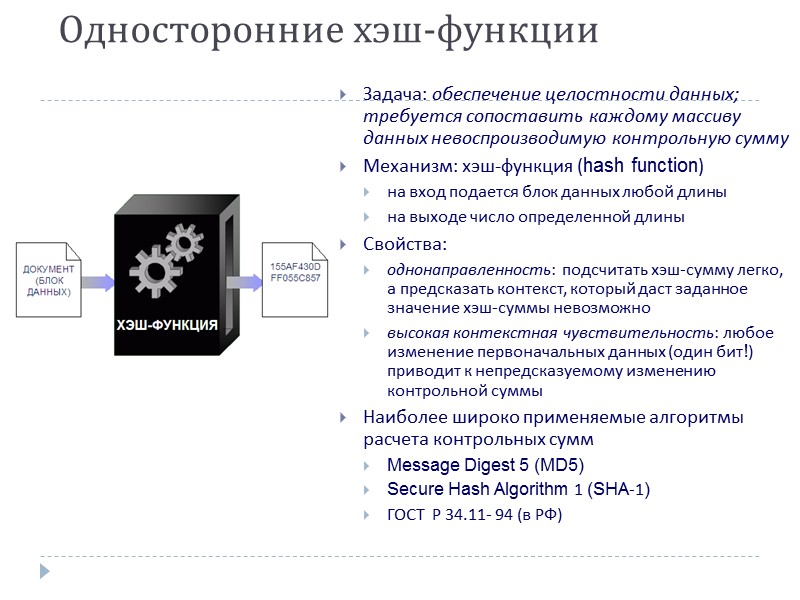

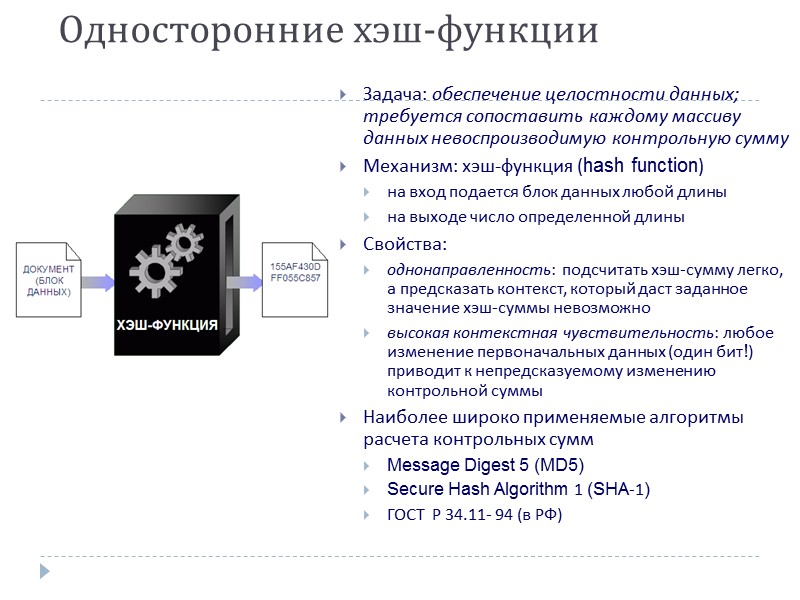

Односторонние хэш-функции Задача: обеспечение целостности данных; требуется сопоставить каждому массиву данных невоспроизводимую контрольную сумму Механизм: хэш-функция (hash function) на вход подается блок данных любой длины на выходе число определенной длины Свойства: однонаправленность: подсчитать хэш-сумму легко, а предсказать контекст, который даст заданное значение хэш-суммы невозможно высокая контекстная чувствительность: любое изменение первоначальных данных (один бит!) приводит к непредсказуемому изменению контрольной суммы Наиболее широко применяемые алгоритмы расчета контрольных сумм Message Digest 5 (MD5) Secure Hash Algorithm 1 (SHA-1) ГОСТ Р 34.11- 94 (в РФ)

Односторонние хэш-функции Задача: обеспечение целостности данных; требуется сопоставить каждому массиву данных невоспроизводимую контрольную сумму Механизм: хэш-функция (hash function) на вход подается блок данных любой длины на выходе число определенной длины Свойства: однонаправленность: подсчитать хэш-сумму легко, а предсказать контекст, который даст заданное значение хэш-суммы невозможно высокая контекстная чувствительность: любое изменение первоначальных данных (один бит!) приводит к непредсказуемому изменению контрольной суммы Наиболее широко применяемые алгоритмы расчета контрольных сумм Message Digest 5 (MD5) Secure Hash Algorithm 1 (SHA-1) ГОСТ Р 34.11- 94 (в РФ)

Идеальная хеш – функция должна обладать следующими свойствами: входные данные могут обладать произвольными размерами выходные данные всегда обладают небольшим, фиксированным размером, вытекающим из используемого алгоритма функция быстро вычисляется ее трудно обратить (то есть это односторонняя функция); вероятность возникновения коллизий невелика.

Идеальная хеш – функция должна обладать следующими свойствами: входные данные могут обладать произвольными размерами выходные данные всегда обладают небольшим, фиксированным размером, вытекающим из используемого алгоритма функция быстро вычисляется ее трудно обратить (то есть это односторонняя функция); вероятность возникновения коллизий невелика.

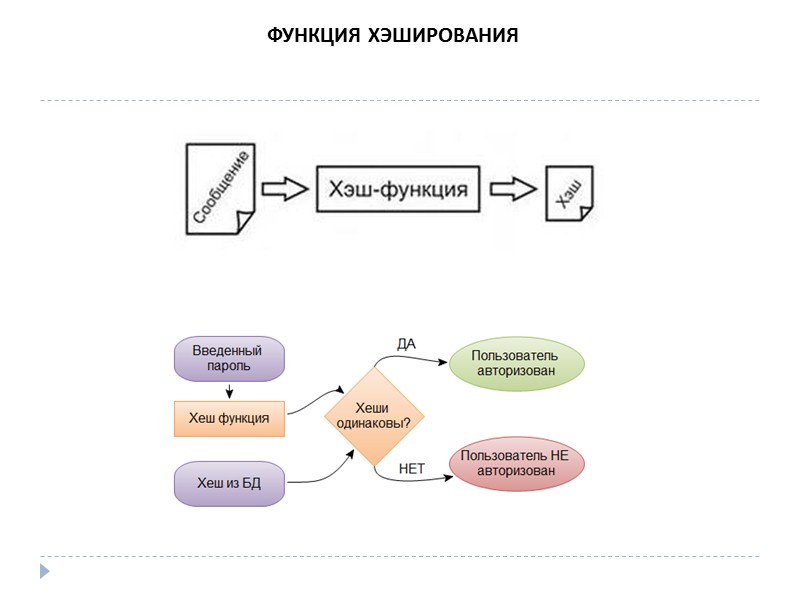

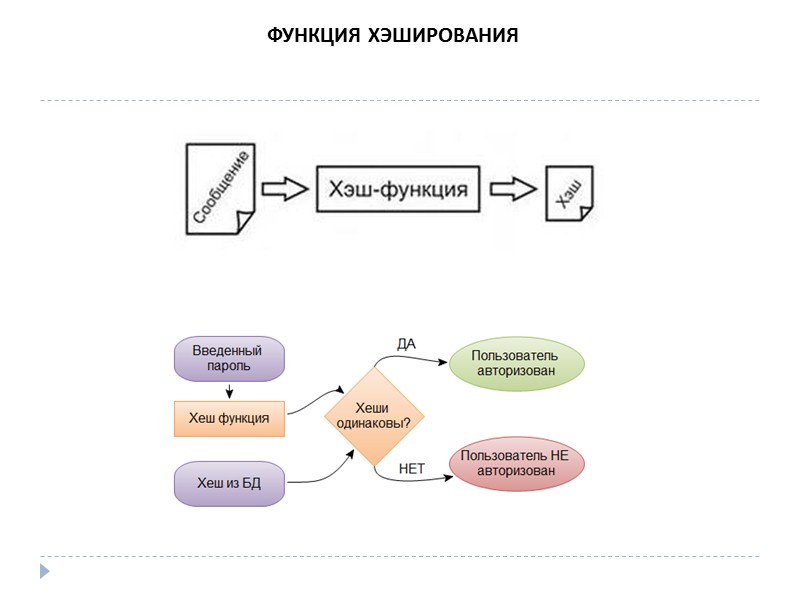

ФУНКЦИЯ ХЭШИРОВАНИЯ

ФУНКЦИЯ ХЭШИРОВАНИЯ

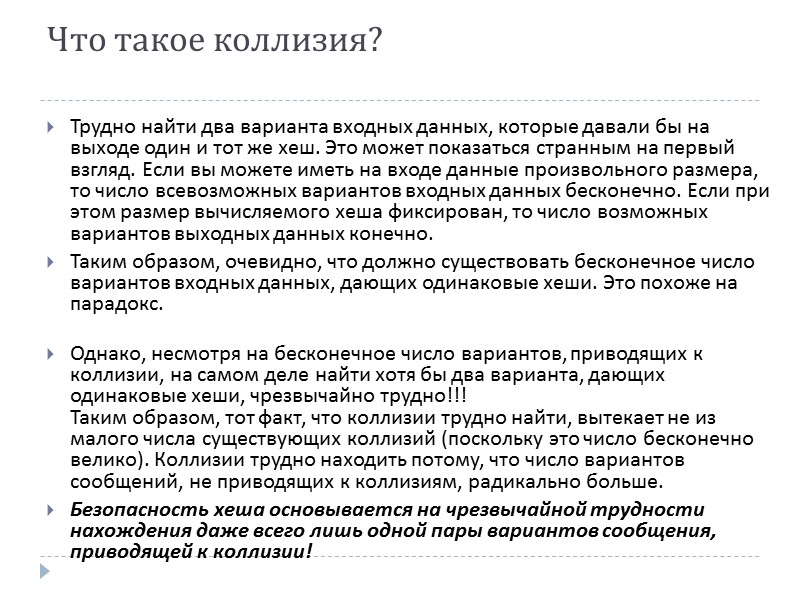

Что такое коллизия? Трудно найти два варианта входных данных, которые давали бы на выходе один и тот же хеш. Это может показаться странным на первый взгляд. Если вы можете иметь на входе данные произвольного размера, то число всевозможных вариантов входных данных бесконечно. Если при этом размер вычисляемого хеша фиксирован, то число возможных вариантов выходных данных конечно. Таким образом, очевидно, что должно существовать бесконечное число вариантов входных данных, дающих одинаковые хеши. Это похоже на парадокс. Однако, несмотря на бесконечное число вариантов, приводящих к коллизии, на самом деле найти хотя бы два варианта, дающих одинаковые хеши, чрезвычайно трудно!!! Таким образом, тот факт, что коллизии трудно найти, вытекает не из малого числа существующих коллизий (поскольку это число бесконечно велико). Коллизии трудно находить потому, что число вариантов сообщений, не приводящих к коллизиям, paдикально больше. Безопасность хеша основывается на чрезвычайной трудности нахождения даже вceгo лишь одной пары вариантов сообщения, приводящей к коллизии!

Что такое коллизия? Трудно найти два варианта входных данных, которые давали бы на выходе один и тот же хеш. Это может показаться странным на первый взгляд. Если вы можете иметь на входе данные произвольного размера, то число всевозможных вариантов входных данных бесконечно. Если при этом размер вычисляемого хеша фиксирован, то число возможных вариантов выходных данных конечно. Таким образом, очевидно, что должно существовать бесконечное число вариантов входных данных, дающих одинаковые хеши. Это похоже на парадокс. Однако, несмотря на бесконечное число вариантов, приводящих к коллизии, на самом деле найти хотя бы два варианта, дающих одинаковые хеши, чрезвычайно трудно!!! Таким образом, тот факт, что коллизии трудно найти, вытекает не из малого числа существующих коллизий (поскольку это число бесконечно велико). Коллизии трудно находить потому, что число вариантов сообщений, не приводящих к коллизиям, paдикально больше. Безопасность хеша основывается на чрезвычайной трудности нахождения даже вceгo лишь одной пары вариантов сообщения, приводящей к коллизии!

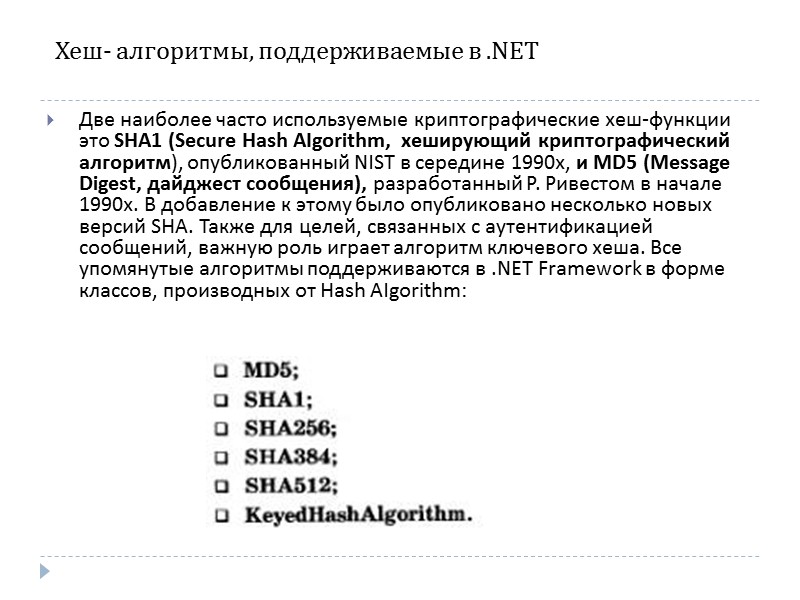

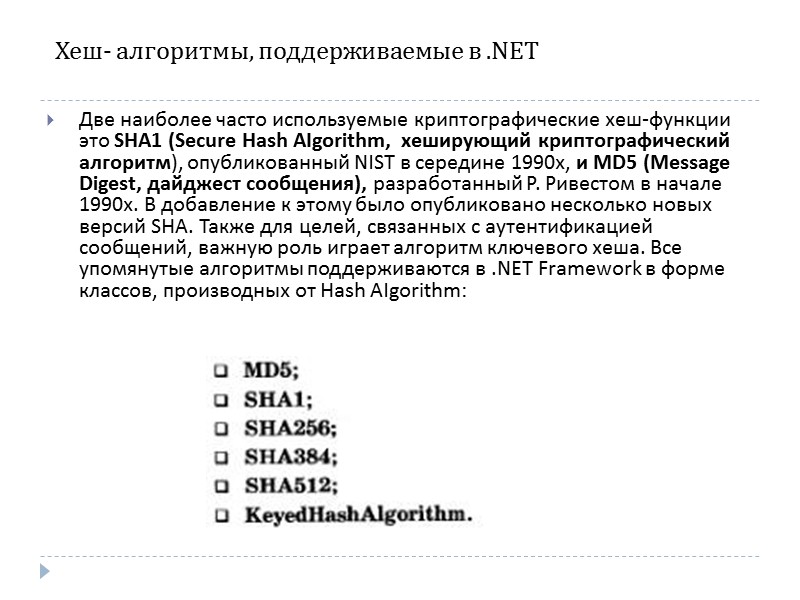

Хеш- алгоритмы, поддерживаемые в .NET Две наиболее часто используемые криптографические хеш-функции это SHA1 (Secure Hash AIgorithm, хеширующий криптографический алгоритм), опубликованный NIST в середине 1990x, и MD5 (Message Digest, дайджест сообщения), разработанный Р. Ривестом в начале 1990x. В добавление к этому было опубликовано несколько новых вepсий SHA. Также для целей, связанных с аутентификацией сообщений, важную роль играет алгоритм ключевого хеша. Все упомянутые алгоритмы поддерживаются в .NET Framework в форме классов, производных от Hash AIgorithm:

Хеш- алгоритмы, поддерживаемые в .NET Две наиболее часто используемые криптографические хеш-функции это SHA1 (Secure Hash AIgorithm, хеширующий криптографический алгоритм), опубликованный NIST в середине 1990x, и MD5 (Message Digest, дайджест сообщения), разработанный Р. Ривестом в начале 1990x. В добавление к этому было опубликовано несколько новых вepсий SHA. Также для целей, связанных с аутентификацией сообщений, важную роль играет алгоритм ключевого хеша. Все упомянутые алгоритмы поддерживаются в .NET Framework в форме классов, производных от Hash AIgorithm:

Основные криптографические хеш-функции

Основные криптографические хеш-функции

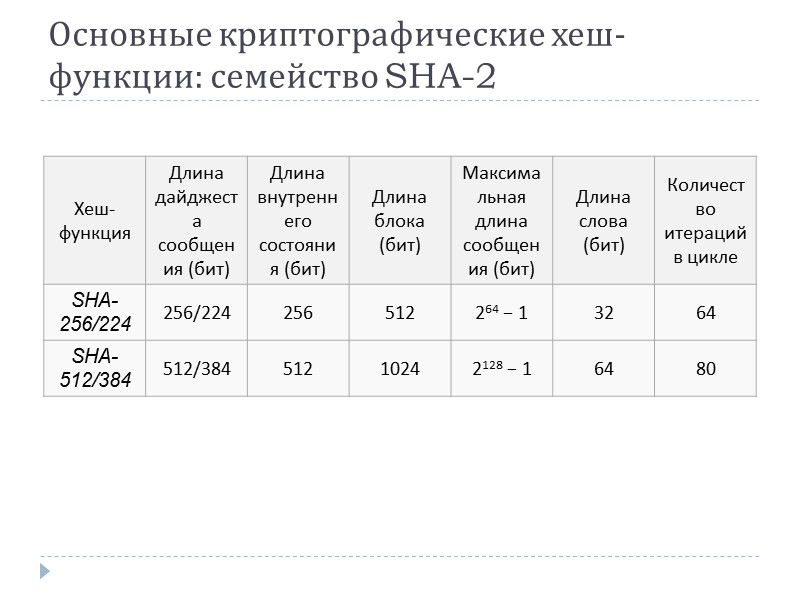

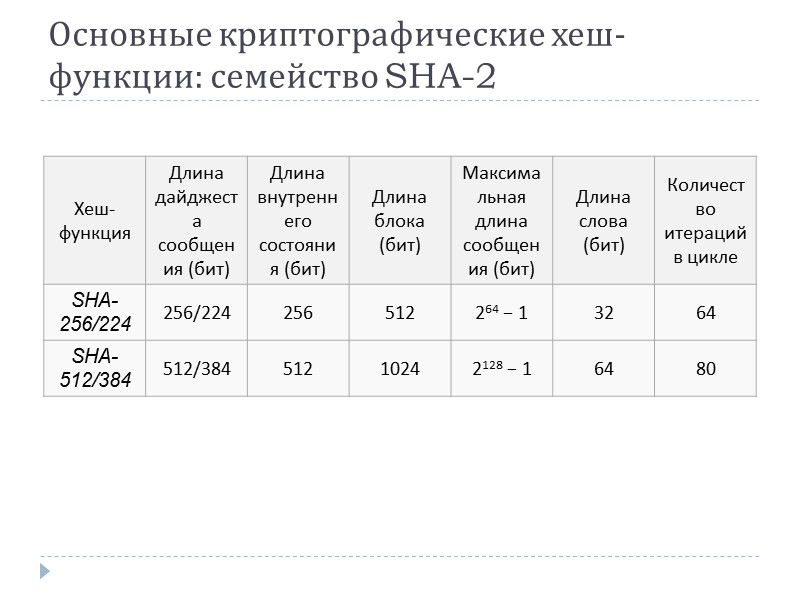

Основные криптографические хеш-функции: семейство SHA-2

Основные криптографические хеш-функции: семейство SHA-2

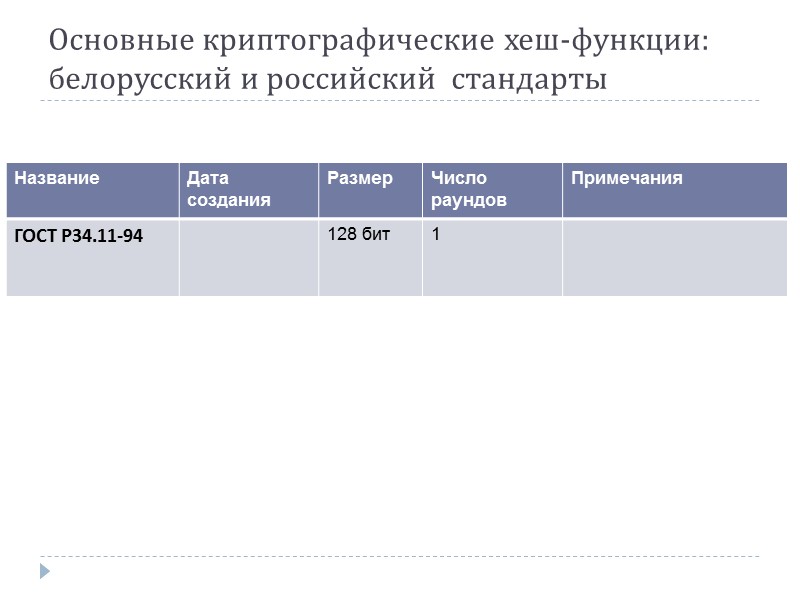

Основные криптографические хеш-функции: белорусский и российский стандарты

Основные криптографические хеш-функции: белорусский и российский стандарты

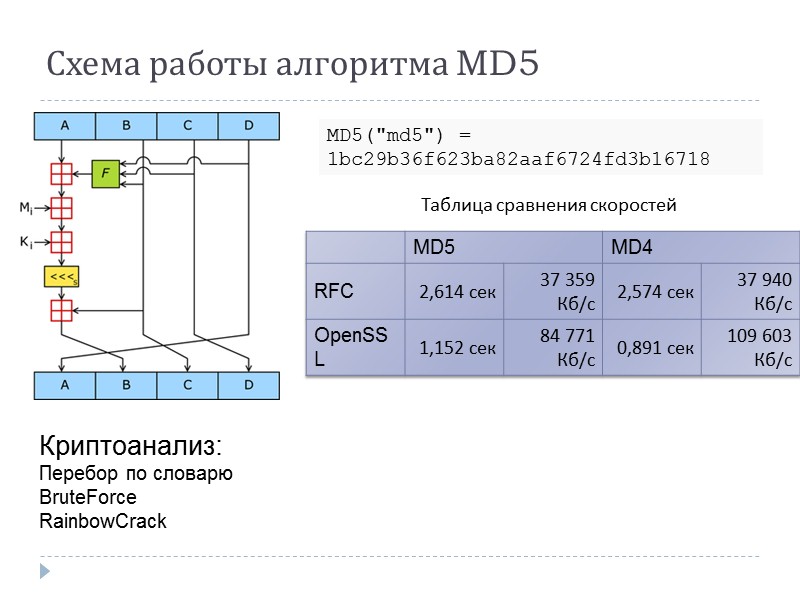

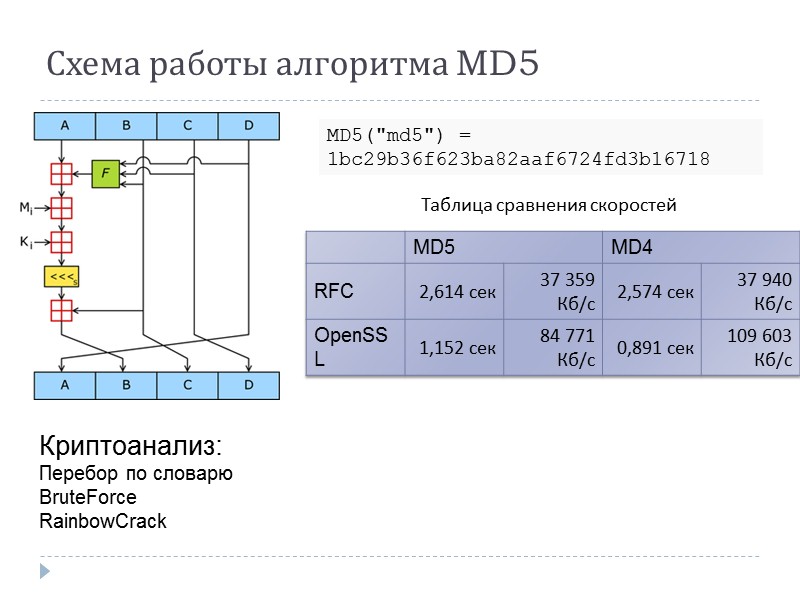

Схема работы алгоритма MD5 Таблица сравнения скоростей MD5("md5") = 1bc29b36f623ba82aaf6724fd3b16718 Криптоанализ: Перебор по словарю BruteForce RainbowCrack

Схема работы алгоритма MD5 Таблица сравнения скоростей MD5("md5") = 1bc29b36f623ba82aaf6724fd3b16718 Криптоанализ: Перебор по словарю BruteForce RainbowCrack

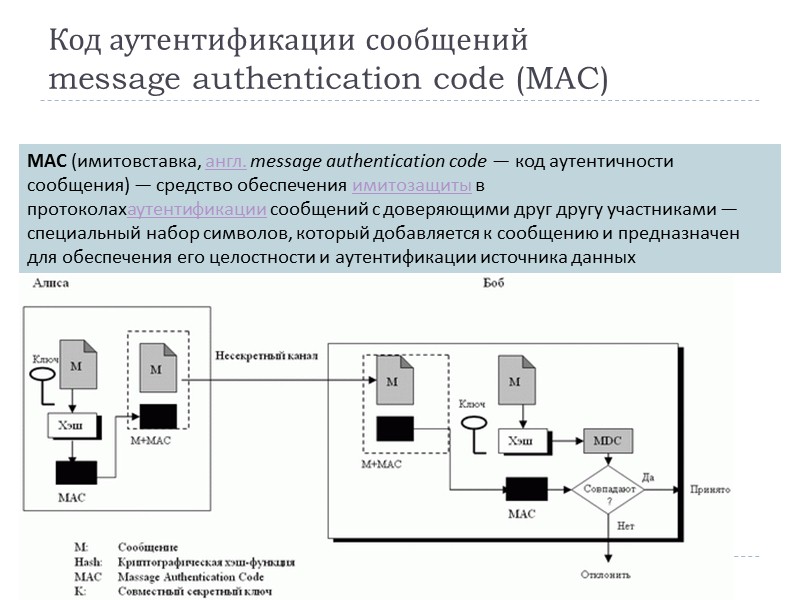

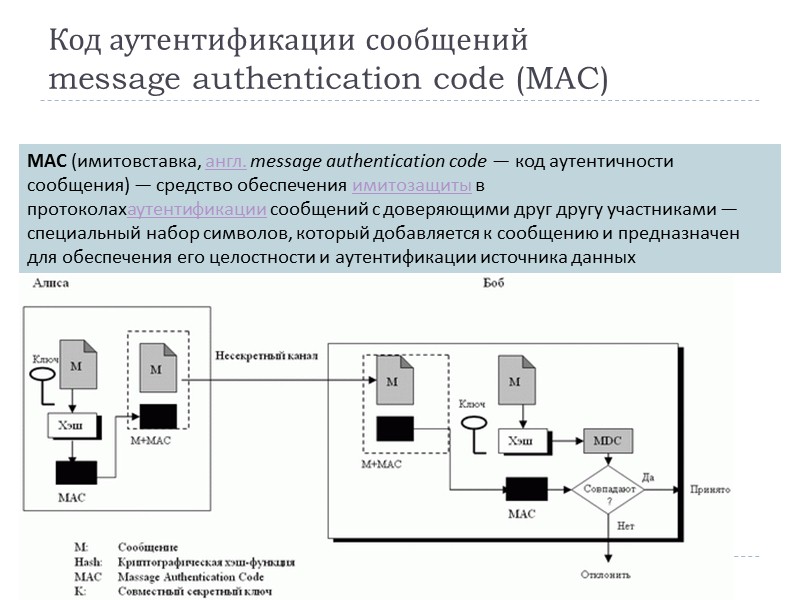

Код аутентификации сообщений message authentication code (MAC) MAC (имитовставка, англ. message authentication code — код аутентичности сообщения) — средство обеспечения имитозащиты в протоколахаутентификации сообщений с доверяющими друг другу участниками — специальный набор символов, который добавляется к сообщению и предназначен для обеспечения его целостности и аутентификации источника данных

Код аутентификации сообщений message authentication code (MAC) MAC (имитовставка, англ. message authentication code — код аутентичности сообщения) — средство обеспечения имитозащиты в протоколахаутентификации сообщений с доверяющими друг другу участниками — специальный набор символов, который добавляется к сообщению и предназначен для обеспечения его целостности и аутентификации источника данных

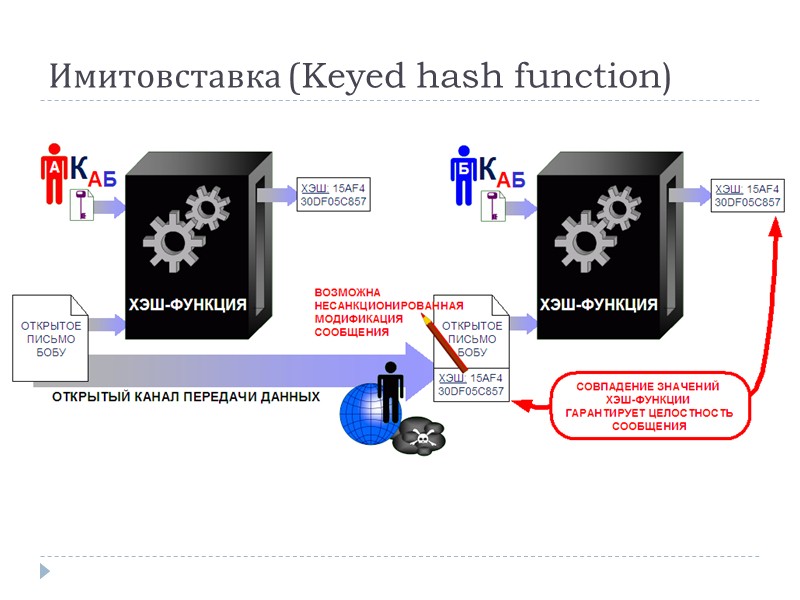

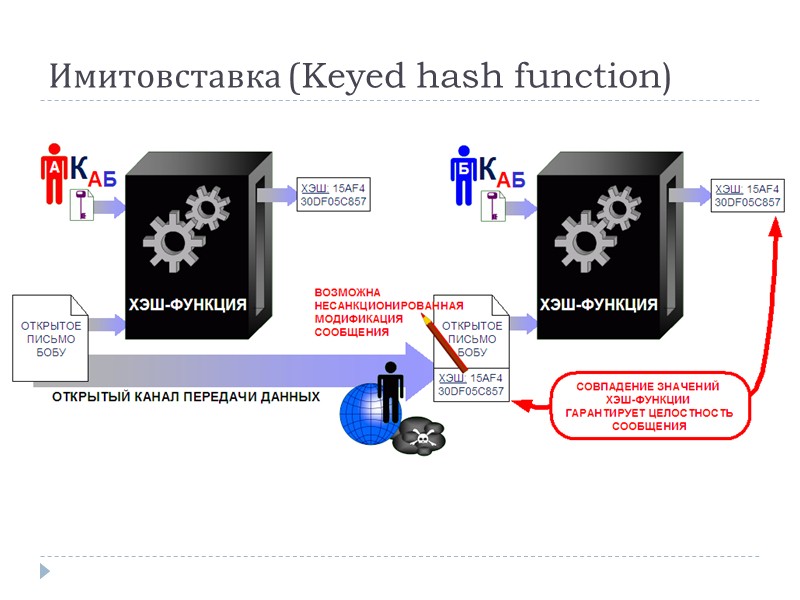

Имитовставка (Keyed hash function)

Имитовставка (Keyed hash function)

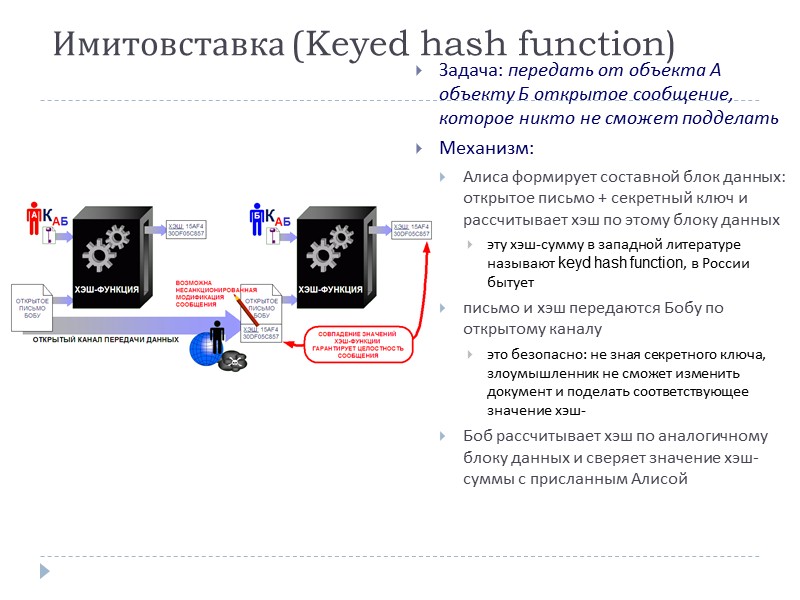

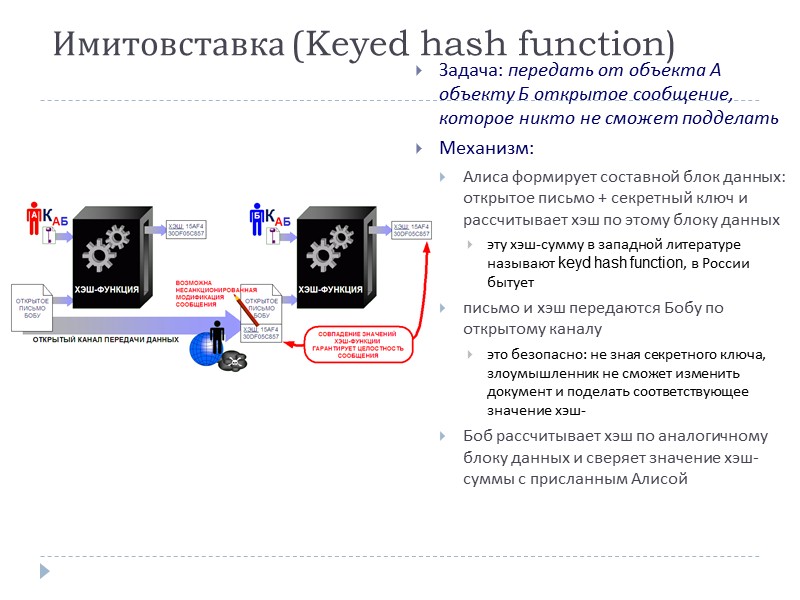

Имитовставка (Keyed hash function) Задача: передать от объекта А объекту Б открытое сообщение, которое никто не сможет подделать Механизм: Алиса формирует составной блок данных: открытое письмо + секретный ключ и рассчитывает хэш по этому блоку данных эту хэш-сумму в западной литературе называют keyd hash function, в России бытует письмо и хэш передаются Бобу по открытому каналу это безопасно: не зная секретного ключа, злоумышленник не сможет изменить документ и поделать соответствующее значение хэш- Боб рассчитывает хэш по аналогичному блоку данных и сверяет значение хэш-суммы с присланным Алисой

Имитовставка (Keyed hash function) Задача: передать от объекта А объекту Б открытое сообщение, которое никто не сможет подделать Механизм: Алиса формирует составной блок данных: открытое письмо + секретный ключ и рассчитывает хэш по этому блоку данных эту хэш-сумму в западной литературе называют keyd hash function, в России бытует письмо и хэш передаются Бобу по открытому каналу это безопасно: не зная секретного ключа, злоумышленник не сможет изменить документ и поделать соответствующее значение хэш- Боб рассчитывает хэш по аналогичному блоку данных и сверяет значение хэш-суммы с присланным Алисой

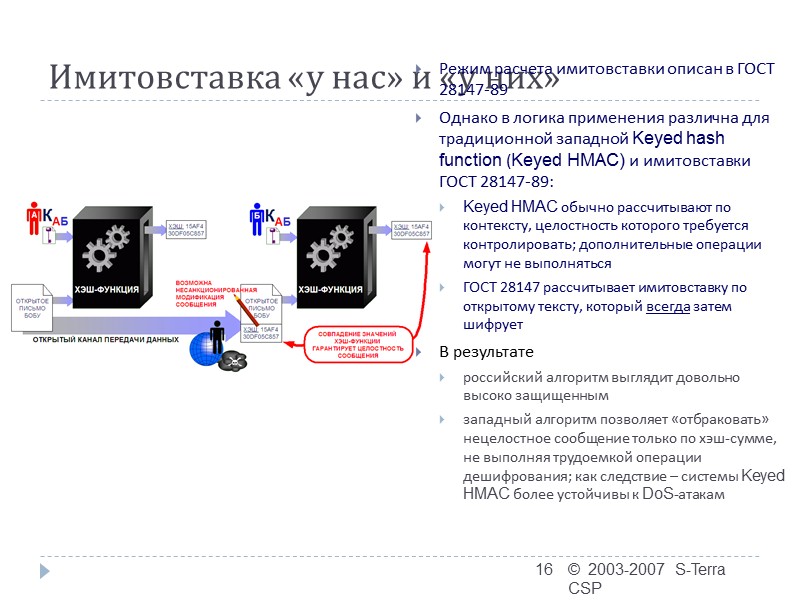

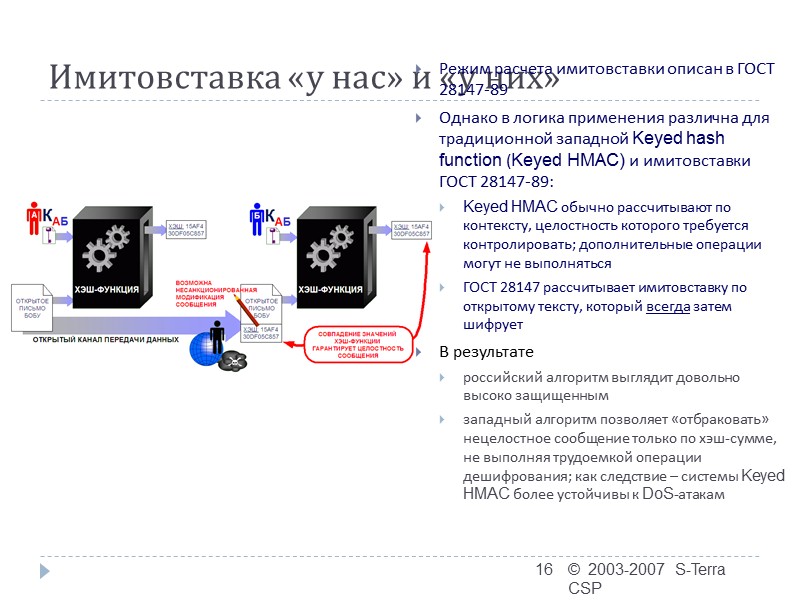

© 2003-2007 S-Terra CSP 16 Имитовставка «у нас» и «у них» Режим расчета имитовставки описан в ГОСТ 28147-89 Однако в логика применения различна для традиционной западной Keyed hash function (Keyed HMAC) и имитовставки ГОСТ 28147-89: Keyed HMAC обычно рассчитывают по контексту, целостность которого требуется контролировать; дополнительные операции могут не выполняться ГОСТ 28147 рассчитывает имитовставку по открытому тексту, который всегда затем шифрует В результате российский алгоритм выглядит довольно высоко защищенным западный алгоритм позволяет «отбраковать» нецелостное сообщение только по хэш-сумме, не выполняя трудоемкой операции дешифрования; как следствие – системы Keyed HMAC более устойчивы к DoS-атакам

© 2003-2007 S-Terra CSP 16 Имитовставка «у нас» и «у них» Режим расчета имитовставки описан в ГОСТ 28147-89 Однако в логика применения различна для традиционной западной Keyed hash function (Keyed HMAC) и имитовставки ГОСТ 28147-89: Keyed HMAC обычно рассчитывают по контексту, целостность которого требуется контролировать; дополнительные операции могут не выполняться ГОСТ 28147 рассчитывает имитовставку по открытому тексту, который всегда затем шифрует В результате российский алгоритм выглядит довольно высоко защищенным западный алгоритм позволяет «отбраковать» нецелостное сообщение только по хэш-сумме, не выполняя трудоемкой операции дешифрования; как следствие – системы Keyed HMAC более устойчивы к DoS-атакам

Получение MAC 1-й способ: шифрование хэш-значения симметричным алгоритмом. 2-й способ: выработка имитовставки (MAC) с помощью специализированного алгоритма имитозащиты на основе симметричного алгоритма шифрования. CBC-MAC. Безопасность MAC зависит от безопасности основного хэш-алгоритма.

Получение MAC 1-й способ: шифрование хэш-значения симметричным алгоритмом. 2-й способ: выработка имитовставки (MAC) с помощью специализированного алгоритма имитозащиты на основе симметричного алгоритма шифрования. CBC-MAC. Безопасность MAC зависит от безопасности основного хэш-алгоритма.

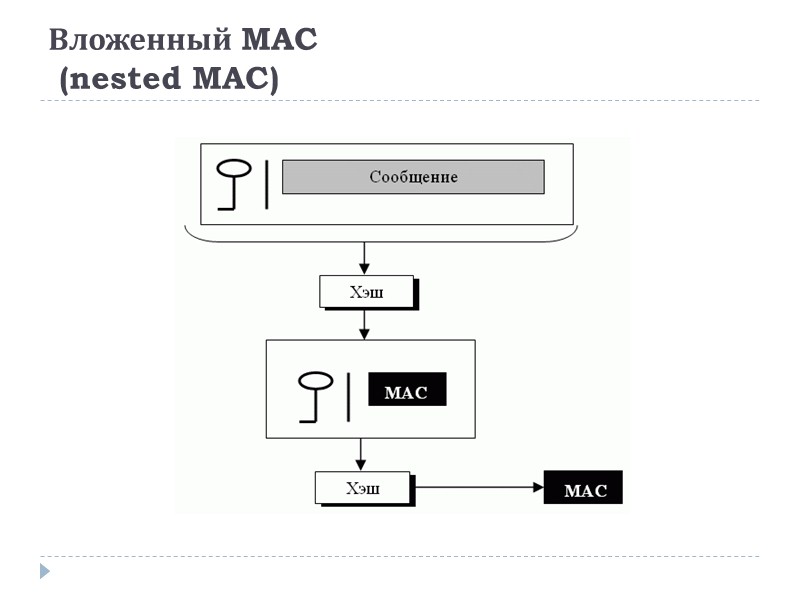

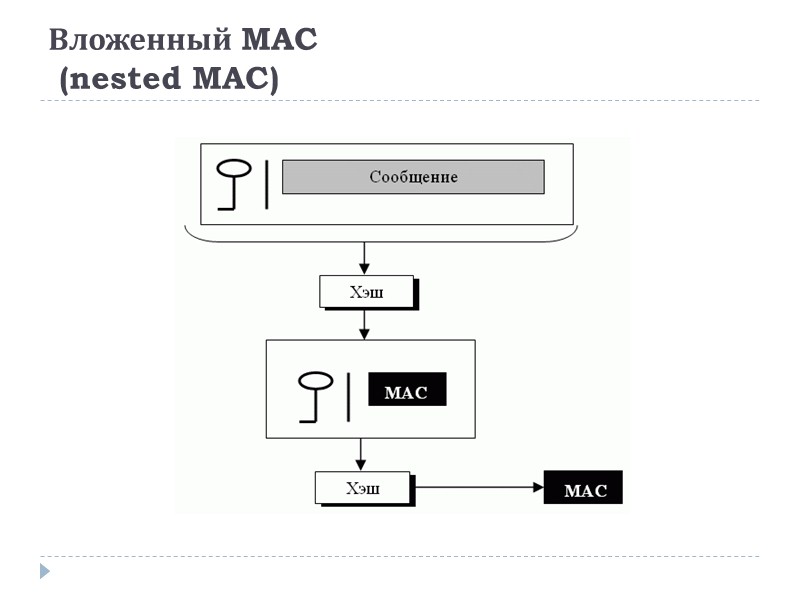

Вложенный MAC (nested MAC)

Вложенный MAC (nested MAC)

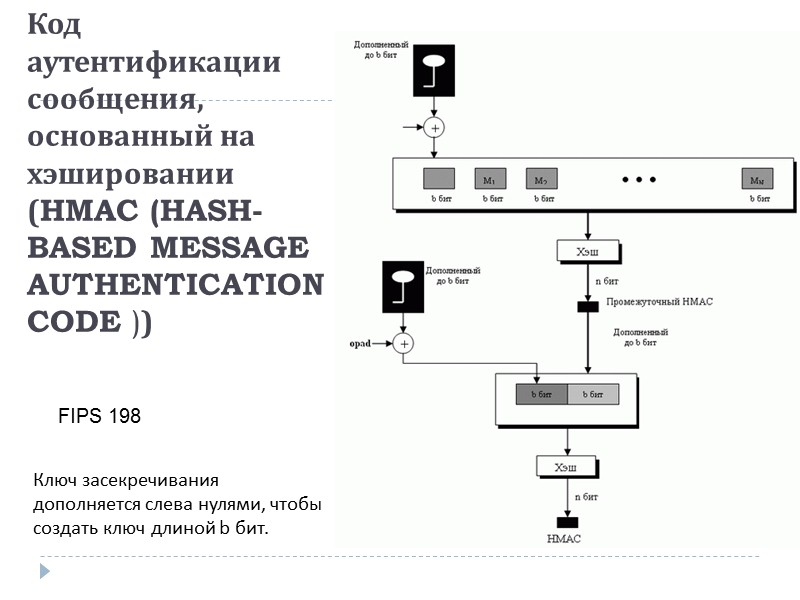

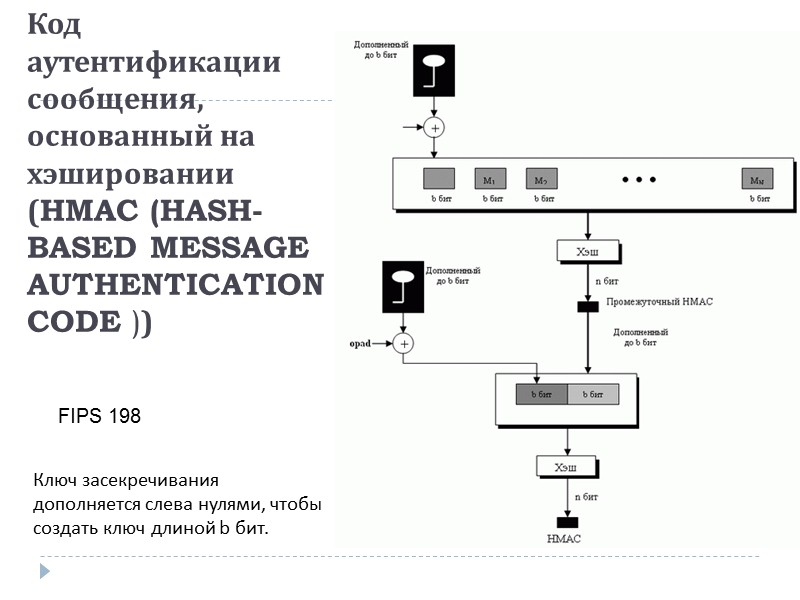

Код аутентификации сообщения, основанный на хэшировании (HMAC (HASH-BASED MESSAGE AUTHENTICATION CODE )) FIPS 198 Ключ засекречивания дополняется слева нулями, чтобы создать ключ длиной b бит.

Код аутентификации сообщения, основанный на хэшировании (HMAC (HASH-BASED MESSAGE AUTHENTICATION CODE )) FIPS 198 Ключ засекречивания дополняется слева нулями, чтобы создать ключ длиной b бит.

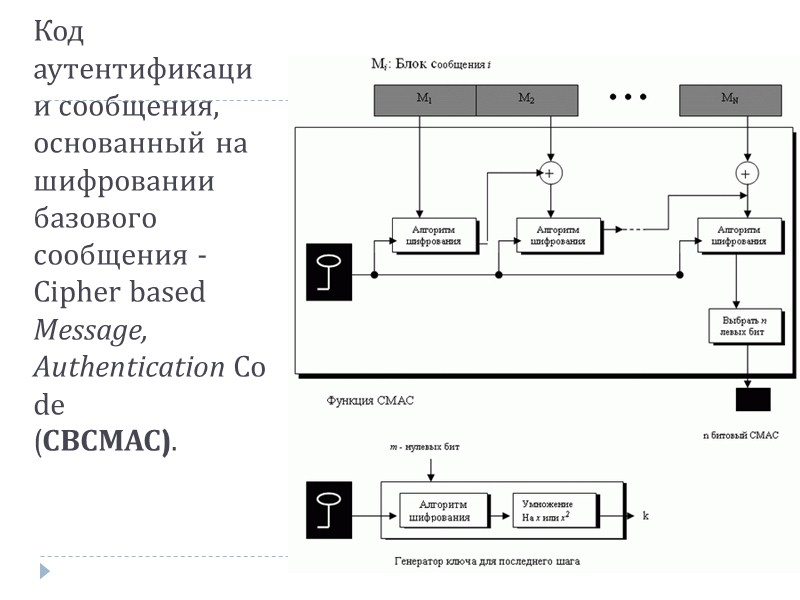

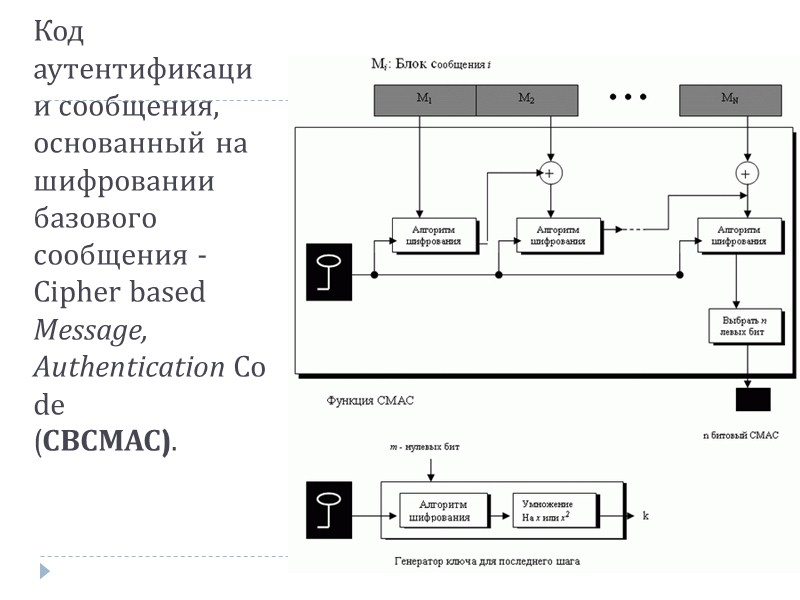

Код аутентификации сообщения, основанный на шифровании базового сообщения -Сipher based Message, Authentication Code (CBCMAC).

Код аутентификации сообщения, основанный на шифровании базового сообщения -Сipher based Message, Authentication Code (CBCMAC).