Сетевые атаки.pptx

- Количество слайдов: 19

Сетевые атаки. Перехват данных. Ложные запросы. Перехват ТСРсоединения. Методы защиты. Работу выполнил студент 1 курса очной формы обучения Федюшкина Валерия

Сетевые атаки. Перехват данных. Ложные запросы. Перехват ТСРсоединения. Методы защиты. Работу выполнил студент 1 курса очной формы обучения Федюшкина Валерия

Сетевая атака - действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей пользующихся этой удалённой/локальной вычислительной системой.

Сетевая атака - действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей пользующихся этой удалённой/локальной вычислительной системой.

Обнаружение атак Исторически так сложилось, что технологии, по которым строятся системы обнаружения атак, принято условно делить на две категории: обнаружение аномального поведения (anomaly detection) и обнаружение злоупотреблений (misuse detection). Однако в практической деятельности применяется другая классификация, учитывающая принципы практической реализации таких систем: обнаружение атак на уровне сети (network-based) и на уровне хоста (host-based).

Обнаружение атак Исторически так сложилось, что технологии, по которым строятся системы обнаружения атак, принято условно делить на две категории: обнаружение аномального поведения (anomaly detection) и обнаружение злоупотреблений (misuse detection). Однако в практической деятельности применяется другая классификация, учитывающая принципы практической реализации таких систем: обнаружение атак на уровне сети (network-based) и на уровне хоста (host-based).

Выделяют следующие атаки: • mailbombing, • переполнение буфера, • использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т. д. ), • сетевая разведка, • IP-спуфинг, • man-in-the-middle, • инъекция (SQL-инъекция, PHP-инъекция, межсайтовый скриптинг или XSS-атака, XPath-инъекция), • отказ в обслуживании (Do. S- и DDo. S- атаки), • phishing-атаки.

Выделяют следующие атаки: • mailbombing, • переполнение буфера, • использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т. д. ), • сетевая разведка, • IP-спуфинг, • man-in-the-middle, • инъекция (SQL-инъекция, PHP-инъекция, межсайтовый скриптинг или XSS-атака, XPath-инъекция), • отказ в обслуживании (Do. S- и DDo. S- атаки), • phishing-атаки.

Mailbombing Атака может вызвать отказ работы почтового ящика или даже целого почтового сервера. Простым примером программы, с помощью которой можно осуществить подобную атаку- The Unabomber. Достаточно знать адрес сервера, позволяющего анонимно отправлять почтовые сообщения, и адрес пользователя, которому эти сообщения предназначены. Количество писем, которое можно отослать для этой программы равно 12 разрядному числу. Рассмотрим способы защиты от данной атаки.

Mailbombing Атака может вызвать отказ работы почтового ящика или даже целого почтового сервера. Простым примером программы, с помощью которой можно осуществить подобную атаку- The Unabomber. Достаточно знать адрес сервера, позволяющего анонимно отправлять почтовые сообщения, и адрес пользователя, которому эти сообщения предназначены. Количество писем, которое можно отослать для этой программы равно 12 разрядному числу. Рассмотрим способы защиты от данной атаки.

Переполнение буфера (buffer overflows) Классификация атак по переполнению буфера представлена в таблице Подготовка кода Цель переполнения Внедрение кода Внедрение параметров Не требуется Искажение адреса возврата из функции Атака “срыв стека” с параметризацией Атака “срыв стека” с передачей управления Искажение Атака на указатели указателей функций Атака на указатели функций с параметризацией Атака на указатели функций с передачей управления Искажение таблиц переходов Атака на таблицы переходов с параметризацией Атака на таблицы переходов с передачей управления Искажение указателей данных Атака с искажением указателей данных с параметризацией Атака с искажением указателей данных с оригинальным кодом

Переполнение буфера (buffer overflows) Классификация атак по переполнению буфера представлена в таблице Подготовка кода Цель переполнения Внедрение кода Внедрение параметров Не требуется Искажение адреса возврата из функции Атака “срыв стека” с параметризацией Атака “срыв стека” с передачей управления Искажение Атака на указатели указателей функций Атака на указатели функций с параметризацией Атака на указатели функций с передачей управления Искажение таблиц переходов Атака на таблицы переходов с параметризацией Атака на таблицы переходов с передачей управления Искажение указателей данных Атака с искажением указателей данных с параметризацией Атака с искажением указателей данных с оригинальным кодом

Использование специализированных программ • Рабочие станции конечных пользователей очень уязвимы для вирусов и троянских коней. Вирусами называются вредоносные программы, которые внедряются в другие программы для выполнения определенной нежелательной функции на рабочей станции конечного пользователя. В качестве примера можно привести вирус, который прописывается в файле command. com (главном интерпретаторе систем Windows) и стирает другие файлы, а также заражает все другие найденные им версии command. com.

Использование специализированных программ • Рабочие станции конечных пользователей очень уязвимы для вирусов и троянских коней. Вирусами называются вредоносные программы, которые внедряются в другие программы для выполнения определенной нежелательной функции на рабочей станции конечного пользователя. В качестве примера можно привести вирус, который прописывается в файле command. com (главном интерпретаторе систем Windows) и стирает другие файлы, а также заражает все другие найденные им версии command. com.

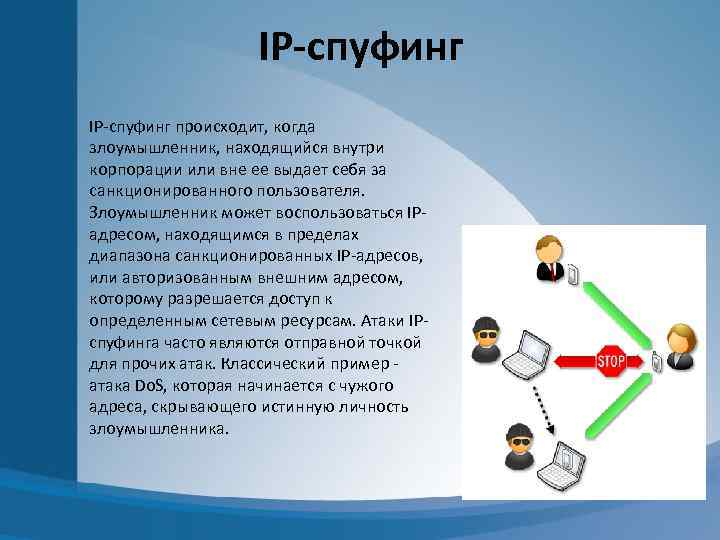

IP-спуфинг происходит, когда злоумышленник, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя. Злоумышленник может воспользоваться IPадресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IPспуфинга часто являются отправной точкой для прочих атак. Классический пример атака Do. S, которая начинается с чужого адреса, скрывающего истинную личность злоумышленника.

IP-спуфинг происходит, когда злоумышленник, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя. Злоумышленник может воспользоваться IPадресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IPспуфинга часто являются отправной точкой для прочих атак. Классический пример атака Do. S, которая начинается с чужого адреса, скрывающего истинную личность злоумышленника.

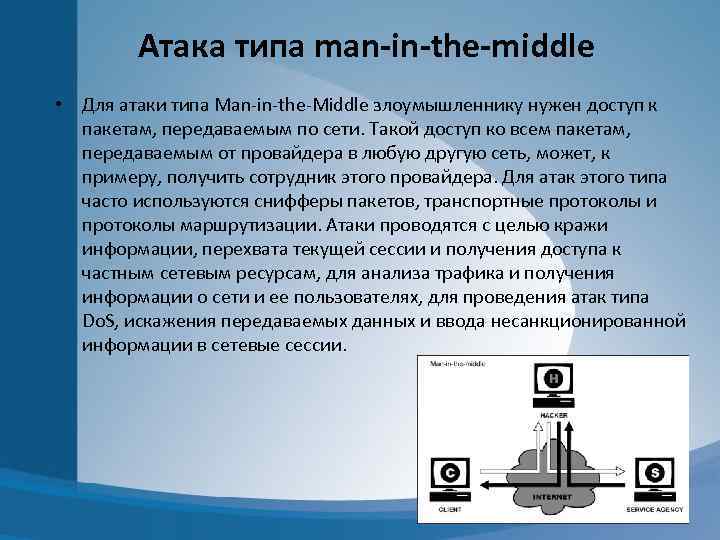

Атака типа man-in-the-middle • Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ к пакетам, передаваемым по сети. Такой доступ ко всем пакетам, передаваемым от провайдера в любую другую сеть, может, к примеру, получить сотрудник этого провайдера. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки проводятся с целью кражи информации, перехвата текущей сессии и получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа Do. S, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии.

Атака типа man-in-the-middle • Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ к пакетам, передаваемым по сети. Такой доступ ко всем пакетам, передаваемым от провайдера в любую другую сеть, может, к примеру, получить сотрудник этого провайдера. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки проводятся с целью кражи информации, перехвата текущей сессии и получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа Do. S, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии.

PHP-инъекция • PHP-инъекция - один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд.

PHP-инъекция • PHP-инъекция - один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд.

Отказ в обслуживании (Do. S- и DDo. S- атаки) • Do. S, без всякого сомнения, является наиболее известной формой атак. Кроме того, против атак такого типа труднее всего создать стопроцентную защиту. Даже среди злоумышленников атаки Do. S считаются тривиальными, а их применение вызывает презрительные усмешки, потому что для организации Do. S требуется минимум знаний и умений. Тем не менее, именно простота реализации и огромный причиняемый вред привлекают к Do. S пристальное внимание администраторов, отвечающих за сетевую безопасность.

Отказ в обслуживании (Do. S- и DDo. S- атаки) • Do. S, без всякого сомнения, является наиболее известной формой атак. Кроме того, против атак такого типа труднее всего создать стопроцентную защиту. Даже среди злоумышленников атаки Do. S считаются тривиальными, а их применение вызывает презрительные усмешки, потому что для организации Do. S требуется минимум знаний и умений. Тем не менее, именно простота реализации и огромный причиняемый вред привлекают к Do. S пристальное внимание администраторов, отвечающих за сетевую безопасность.

Phishing-атаки Приведем пример фишинг-атаки: Пользователь получает электронную почту от support@mybank. com

Phishing-атаки Приведем пример фишинг-атаки: Пользователь получает электронную почту от support@mybank. com

Атаки на уровне приложений Главная проблема с атаками на уровне приложений состоит в том, что они часто пользуются портами, которым разрешен проход через межсетевой экран. К примеру, хакер, эксплуатирующий известную слабость Web-сервера, часто использует в ходе атаки ТСР порт 80. Поскольку Web-сервер предоставляет пользователям Web-страницы, межсетевой экран должен предоставлять доступ к этому порту. С точки зрения межсетевого экрана, атака рассматривается как стандартный трафик для порта 80.

Атаки на уровне приложений Главная проблема с атаками на уровне приложений состоит в том, что они часто пользуются портами, которым разрешен проход через межсетевой экран. К примеру, хакер, эксплуатирующий известную слабость Web-сервера, часто использует в ходе атаки ТСР порт 80. Поскольку Web-сервер предоставляет пользователям Web-страницы, межсетевой экран должен предоставлять доступ к этому порту. С точки зрения межсетевого экрана, атака рассматривается как стандартный трафик для порта 80.

Сетевой снифинг • Для снифинга сетей Ethernet обычно используются сетевые карты, переведенные в режим прослушивания. Прослушивание сети Ethernet требует подключения компьютера с запущенной программойснифером к сегменту сети, после чего хакеру становится доступным весь сетевой трафик, отправляемый и получаемый компьютерами в данном сетевом сегменте. Еще проще выполнить перехват трафика радиосетей, использующих беспроводные сетевые посредники, - в этом случае не требуется даже искать место для подключения к кабелю.

Сетевой снифинг • Для снифинга сетей Ethernet обычно используются сетевые карты, переведенные в режим прослушивания. Прослушивание сети Ethernet требует подключения компьютера с запущенной программойснифером к сегменту сети, после чего хакеру становится доступным весь сетевой трафик, отправляемый и получаемый компьютерами в данном сетевом сегменте. Еще проще выполнить перехват трафика радиосетей, использующих беспроводные сетевые посредники, - в этом случае не требуется даже искать место для подключения к кабелю.

Методы перехвата сетевого трафика • Для защиты от прослушивания сети применяются специальные программы, например, Anti. Sniff, которые способны выявлять в сети компьютеры, занятые прослушиванием сетевого трафика. Программы -антисниферы для решения своих задач используют особый признак наличия в сети прослушивающих устройств - сетевая плата компьютера-снифера должна находиться в специальном режиме прослушивания.

Методы перехвата сетевого трафика • Для защиты от прослушивания сети применяются специальные программы, например, Anti. Sniff, которые способны выявлять в сети компьютеры, занятые прослушиванием сетевого трафика. Программы -антисниферы для решения своих задач используют особый признак наличия в сети прослушивающих устройств - сетевая плата компьютера-снифера должна находиться в специальном режиме прослушивания.

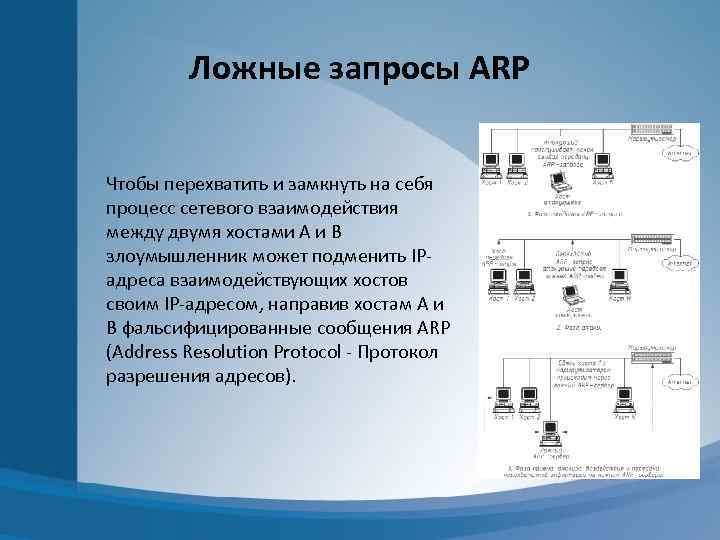

Ложные запросы ARP Чтобы перехватить и замкнуть на себя процесс сетевого взаимодействия между двумя хостами А и В злоумышленник может подменить IРадреса взаимодействующих хостов своим IP-адресом, направив хостам А и В фальсифицированные сообщения ARP (Address Resolution Protocol - Протокол разрешения адресов).

Ложные запросы ARP Чтобы перехватить и замкнуть на себя процесс сетевого взаимодействия между двумя хостами А и В злоумышленник может подменить IРадреса взаимодействующих хостов своим IP-адресом, направив хостам А и В фальсифицированные сообщения ARP (Address Resolution Protocol - Протокол разрешения адресов).

Ложная маршрутизация Для выполнения ложной маршрутизации злоумышленник должен знать некоторые подробности об организации локальной сети, в которой находится хост А, в частности, IP-адрес маршрутизатора, через который отправляется трафик из хоста А в В. Зная это, злоумышленник сформирует IP-дейтаграмму, в которой IP-адрес отправителя определен как IP-адрес маршрутизатора, а получателем указан хост А. Получив такое сообщение, хост А будет отправлять все сообщения по IP-адресу компьютера злоумышленника.

Ложная маршрутизация Для выполнения ложной маршрутизации злоумышленник должен знать некоторые подробности об организации локальной сети, в которой находится хост А, в частности, IP-адрес маршрутизатора, через который отправляется трафик из хоста А в В. Зная это, злоумышленник сформирует IP-дейтаграмму, в которой IP-адрес отправителя определен как IP-адрес маршрутизатора, а получателем указан хост А. Получив такое сообщение, хост А будет отправлять все сообщения по IP-адресу компьютера злоумышленника.

![Библиографический список • Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] / А. Библиографический список • Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] / А.](https://present5.com/presentation/41109492_99391946/image-18.jpg) Библиографический список • Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] / А. Е. Боршевников // Современные тенденции технических наук: материалы междунар. заоч. науч. конф. (г. Уфа, октябрь 2011 г. ). — Уфа: Лето, 2011. — С. 8 -13. • http: //lagman-join. narod. ru/spy/CNEWS/cisco_attacks. html • http: //www. coolreferat. com/Сетевые_атаки • http: //alex-shtilev. narod. ru/diplom/glava 16. html • http: //siteforhakers. ucoz. ua/news/2009 -07 -25 -26 • http: //www. moluch. ru/conf/tech/archive/5/1115/ • Кадер М. Типы сетевых атак, их описания, средства борьбы// Cisco. • Колищак А. Атаки на переполнение буфера// ноябрь 1999. • http: //docs. php. net

Библиографический список • Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] / А. Е. Боршевников // Современные тенденции технических наук: материалы междунар. заоч. науч. конф. (г. Уфа, октябрь 2011 г. ). — Уфа: Лето, 2011. — С. 8 -13. • http: //lagman-join. narod. ru/spy/CNEWS/cisco_attacks. html • http: //www. coolreferat. com/Сетевые_атаки • http: //alex-shtilev. narod. ru/diplom/glava 16. html • http: //siteforhakers. ucoz. ua/news/2009 -07 -25 -26 • http: //www. moluch. ru/conf/tech/archive/5/1115/ • Кадер М. Типы сетевых атак, их описания, средства борьбы// Cisco. • Колищак А. Атаки на переполнение буфера// ноябрь 1999. • http: //docs. php. net

Спасибо за внимание

Спасибо за внимание