Протоколы защиты информации(часть 2).pptx

- Количество слайдов: 20

Протоколы защиты информации. IPSec

Протоколы защиты информации. IPSec

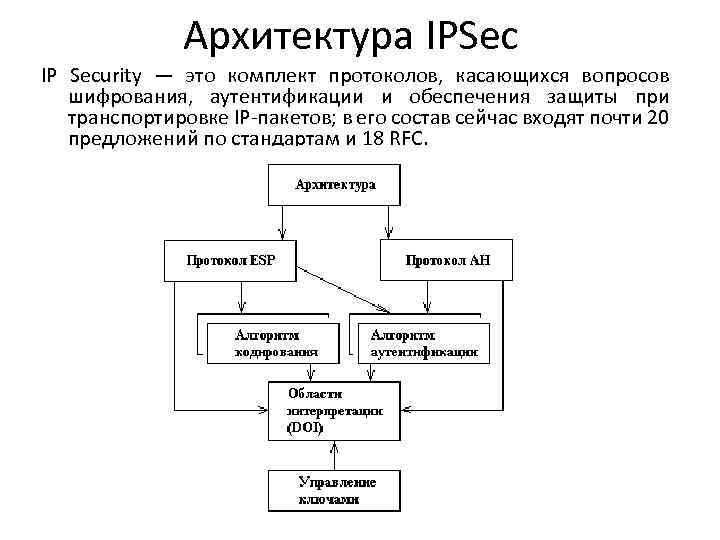

Архитектура IPSec IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC.

Архитектура IPSec IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC.

Режим работы

Режим работы

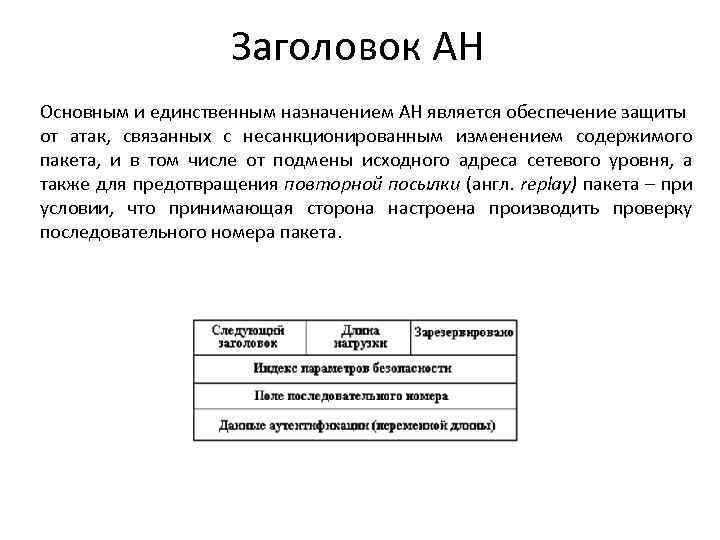

Заголовок AH Основным и единственным назначением AH является обеспечение защиты от атак, связанных с несанкционированным изменением содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня, а также для предотвращения повторной посылки (англ. replay) пакета – при условии, что принимающая сторона настроена производить проверку последовательного номера пакета.

Заголовок AH Основным и единственным назначением AH является обеспечение защиты от атак, связанных с несанкционированным изменением содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня, а также для предотвращения повторной посылки (англ. replay) пакета – при условии, что принимающая сторона настроена производить проверку последовательного номера пакета.

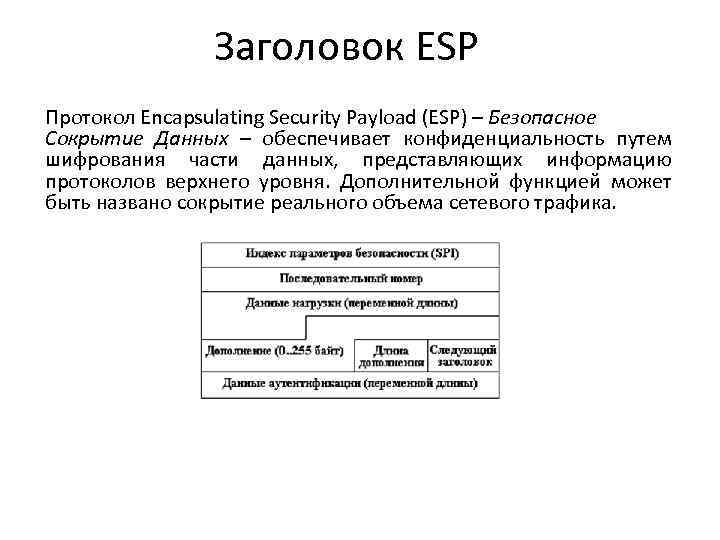

Заголовок ESP Протокол Encapsulating Security Payload (ESP) – Безопасное Сокрытие Данных – обеспечивает конфиденциальность путем шифрования части данных, представляющих информацию протоколов верхнего уровня. Дополнительной функцией может быть названо сокрытие реального объема сетевого трафика.

Заголовок ESP Протокол Encapsulating Security Payload (ESP) – Безопасное Сокрытие Данных – обеспечивает конфиденциальность путем шифрования части данных, представляющих информацию протоколов верхнего уровня. Дополнительной функцией может быть названо сокрытие реального объема сетевого трафика.

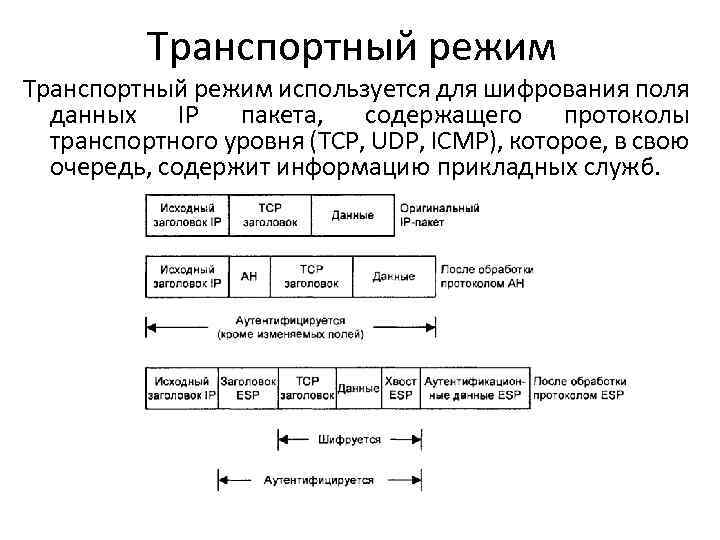

Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб.

Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб.

Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня.

Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня.

Ассоциации безопасности Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся через него. SA всегда однонаправленна. Защищенная связь (SA) для каждого соеди нения содержит следующие атрибуты: • криптографические алгоритмы, необходимые в сеансе связи; • ключи, которыми стороны обмениваются в начале сеанса (или создают их в процессе работы); • частоту обмена ключами. Ограничение срока годности ключей повышает уровень безопасности; • «время жизни» защищенной связи. Защищенная связь не должна существо вать после завершения защищенного сеанса связи; • адрес стороны, инициировавшей связь.

Ассоциации безопасности Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся через него. SA всегда однонаправленна. Защищенная связь (SA) для каждого соеди нения содержит следующие атрибуты: • криптографические алгоритмы, необходимые в сеансе связи; • ключи, которыми стороны обмениваются в начале сеанса (или создают их в процессе работы); • частоту обмена ключами. Ограничение срока годности ключей повышает уровень безопасности; • «время жизни» защищенной связи. Защищенная связь не должна существо вать после завершения защищенного сеанса связи; • адрес стороны, инициировавшей связь.

IKE — протокол обмена ключами IKE cогласовывает следующие атрибуты: алгоритм шифрования, алгоритм хэширования, метод аутентификации и данные о группе преобразования алгоритма Диффи Хеллмана. IKE совмещает в себе три основных направления (отдельных протокола): • ISAKMP (Internet Security Association and Key Management Protocol) – Протокол ассоциаций безопасности и управления ключами в Интернете. Для обеспечения аутентификации и обмена ключей без указания конкретных прикладных алгоритмов. • Oakley (Oakley key determination protocol) – Протокол определения ключей. Описывает последовательности обмена ключами – моды (mode) и описывает предоставляемые ими функции. • SKEMI (Secure Key Exchange Mechanism for Internet) – Механизм безопасного обмена ключами в Интернете.

IKE — протокол обмена ключами IKE cогласовывает следующие атрибуты: алгоритм шифрования, алгоритм хэширования, метод аутентификации и данные о группе преобразования алгоритма Диффи Хеллмана. IKE совмещает в себе три основных направления (отдельных протокола): • ISAKMP (Internet Security Association and Key Management Protocol) – Протокол ассоциаций безопасности и управления ключами в Интернете. Для обеспечения аутентификации и обмена ключей без указания конкретных прикладных алгоритмов. • Oakley (Oakley key determination protocol) – Протокол определения ключей. Описывает последовательности обмена ключами – моды (mode) и описывает предоставляемые ими функции. • SKEMI (Secure Key Exchange Mechanism for Internet) – Механизм безопасного обмена ключами в Интернете.

Фазы согласования ключей IKE содержит две фазы согласования ключей. 1. создание защищенного канала 2. согласование и обмен ключами, установление SA. Первая фаза использует один из двух режимов: Основной (англ. Main Mode) или Агрессивный (англ. Aggressive Mode). Во второй фазе используется Быстрый режим. Аутентификация: • предопределенного секрета; • криптографии с открытым ключом; • электронной цифровой подписью.

Фазы согласования ключей IKE содержит две фазы согласования ключей. 1. создание защищенного канала 2. согласование и обмен ключами, установление SA. Первая фаза использует один из двух режимов: Основной (англ. Main Mode) или Агрессивный (англ. Aggressive Mode). Во второй фазе используется Быстрый режим. Аутентификация: • предопределенного секрета; • криптографии с открытым ключом; • электронной цифровой подписью.

Layer 2 Forwarding (Cisco Systems, Inc. ), Point to Point Tunneling Protocol (Microsoft), Layer 2 Tunneling Protocol (Cisco Systems, Inc. и Microsoft)

Layer 2 Forwarding (Cisco Systems, Inc. ), Point to Point Tunneling Protocol (Microsoft), Layer 2 Tunneling Protocol (Cisco Systems, Inc. и Microsoft)

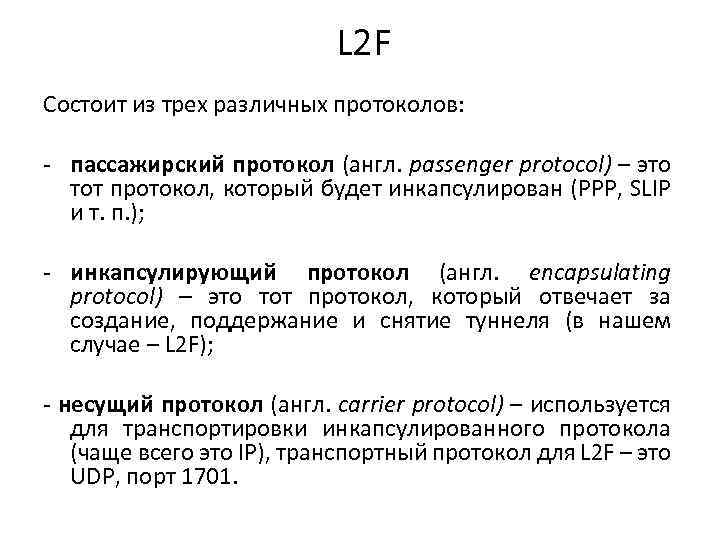

L 2 F Состоит из трех различных протоколов: пассажирский протокол (англ. passenger protocol) – это тот протокол, который будет инкапсулирован (РРР, SLIP и т. п. ); инкапсулирующий протокол (англ. encapsulating protocol) – это тот протокол, который отвечает за создание, поддержание и снятие туннеля (в нашем случае – L 2 F); - несущий протокол (англ. carrier protocol) – используется для транспортировки инкапсулированного протокола (чаще всего это IP), транспортный протокол для L 2 F – это UDP, порт 1701.

L 2 F Состоит из трех различных протоколов: пассажирский протокол (англ. passenger protocol) – это тот протокол, который будет инкапсулирован (РРР, SLIP и т. п. ); инкапсулирующий протокол (англ. encapsulating protocol) – это тот протокол, который отвечает за создание, поддержание и снятие туннеля (в нашем случае – L 2 F); - несущий протокол (англ. carrier protocol) – используется для транспортировки инкапсулированного протокола (чаще всего это IP), транспортный протокол для L 2 F – это UDP, порт 1701.

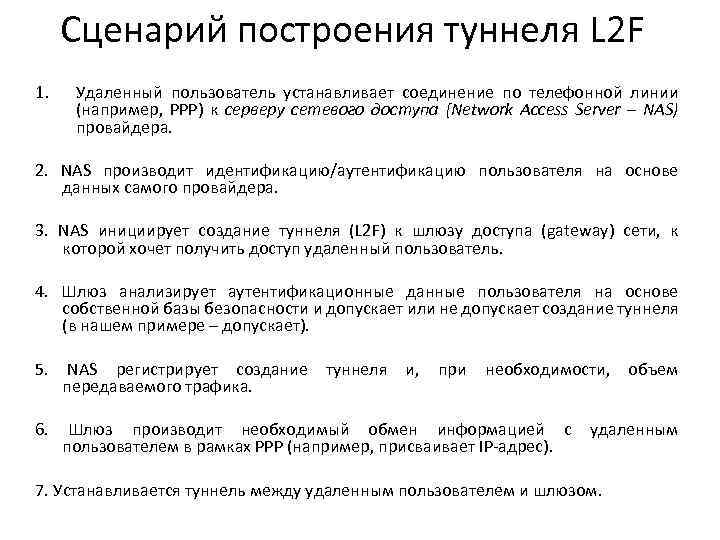

Сценарий построения туннеля L 2 F 1. Удаленный пользователь устанавливает соединение по телефонной линии (например, РРР) к серверу сетевого доступа {Network Access Server – NAS) провайдера. 2. NAS производит идентификацию/аутентификацию пользователя на основе данных самого провайдера. 3. NAS инициирует создание туннеля (L 2 F) к шлюзу доступа (gateway) сети, к которой хочет получить доступ удаленный пользователь. 4. Шлюз анализирует аутентификационные данные пользователя на основе собственной базы безопасности и допускает или не допускает создание туннеля (в нашем примере – допускает). 5. NAS регистрирует создание туннеля и, при необходимости, объем передаваемого трафика. 6. Шлюз производит необходимый обмен информацией с удаленным пользователем в рамках РРР (например, присваивает IP адрес). 7. Устанавливается туннель между удаленным пользователем и шлюзом.

Сценарий построения туннеля L 2 F 1. Удаленный пользователь устанавливает соединение по телефонной линии (например, РРР) к серверу сетевого доступа {Network Access Server – NAS) провайдера. 2. NAS производит идентификацию/аутентификацию пользователя на основе данных самого провайдера. 3. NAS инициирует создание туннеля (L 2 F) к шлюзу доступа (gateway) сети, к которой хочет получить доступ удаленный пользователь. 4. Шлюз анализирует аутентификационные данные пользователя на основе собственной базы безопасности и допускает или не допускает создание туннеля (в нашем примере – допускает). 5. NAS регистрирует создание туннеля и, при необходимости, объем передаваемого трафика. 6. Шлюз производит необходимый обмен информацией с удаленным пользователем в рамках РРР (например, присваивает IP адрес). 7. Устанавливается туннель между удаленным пользователем и шлюзом.

РРТР Оконечные точки туннеля образуют: Концентратор доступа РРТР (РРТР Access Concentrator – РАС) и Сетевой сервер РРТР (РРТР Network Server – PNS). Пакеты, циркулирующие в рамках сессии PPTP, имеют следующий вид: - заголовок канального уровня, используемого внутри Internet (PPP, SLIP, Ethernet); - заголовок IP; - заголовок GRE; - исходный пакет PPP, включающий пакет IP, IPX или Net. BEUI.

РРТР Оконечные точки туннеля образуют: Концентратор доступа РРТР (РРТР Access Concentrator – РАС) и Сетевой сервер РРТР (РРТР Network Server – PNS). Пакеты, циркулирующие в рамках сессии PPTP, имеют следующий вид: - заголовок канального уровня, используемого внутри Internet (PPP, SLIP, Ethernet); - заголовок IP; - заголовок GRE; - исходный пакет PPP, включающий пакет IP, IPX или Net. BEUI.

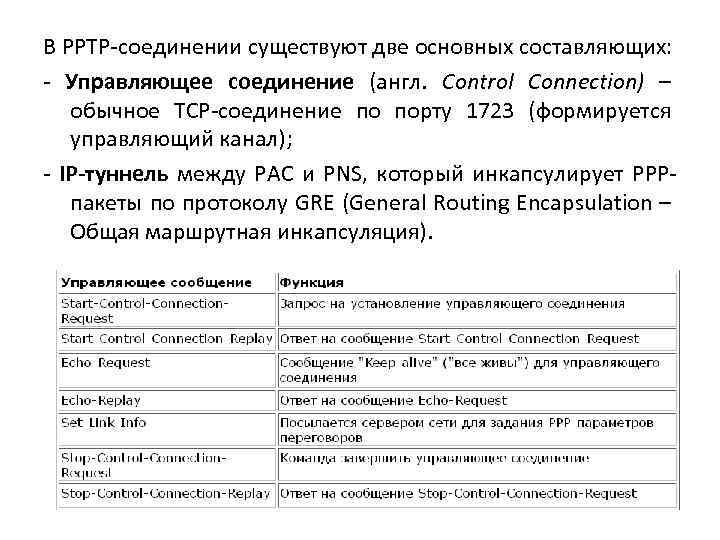

В РРТР соединении существуют две основных составляющих: Управляющее соединение (англ. Control Connection) – обычное TCP соединение по порту 1723 (формируется управляющий канал); IP-туннель между РАС и PNS, который инкапсулирует РРР пакеты по протоколу GRE (General Routing Encapsulation – Общая маршрутная инкапсуляция).

В РРТР соединении существуют две основных составляющих: Управляющее соединение (англ. Control Connection) – обычное TCP соединение по порту 1723 (формируется управляющий канал); IP-туннель между РАС и PNS, который инкапсулирует РРР пакеты по протоколу GRE (General Routing Encapsulation – Общая маршрутная инкапсуляция).

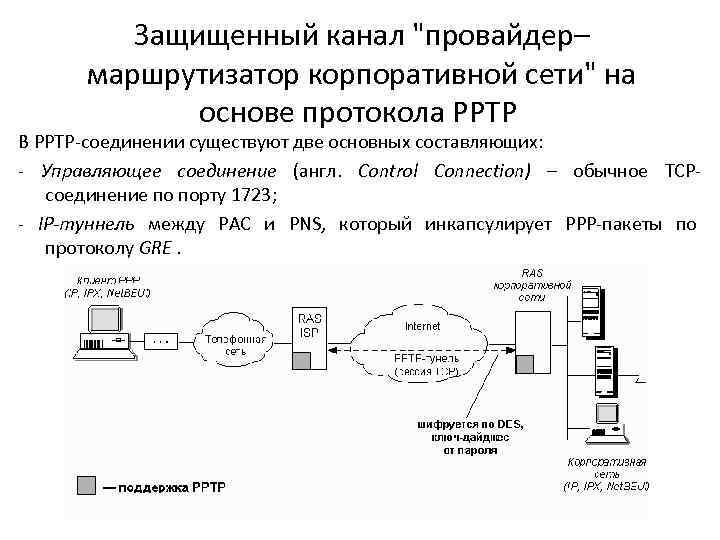

Защищенный канал "провайдер– маршрутизатор корпоративной сети" на основе протокола PPTP В РРТР соединении существуют две основных составляющих: Управляющее соединение (англ. Control Connection) – обычное TCP соединение по порту 1723; IP-туннель между РАС и PNS, который инкапсулирует РРР пакеты по протоколу GRE.

Защищенный канал "провайдер– маршрутизатор корпоративной сети" на основе протокола PPTP В РРТР соединении существуют две основных составляющих: Управляющее соединение (англ. Control Connection) – обычное TCP соединение по порту 1723; IP-туннель между РАС и PNS, который инкапсулирует РРР пакеты по протоколу GRE.

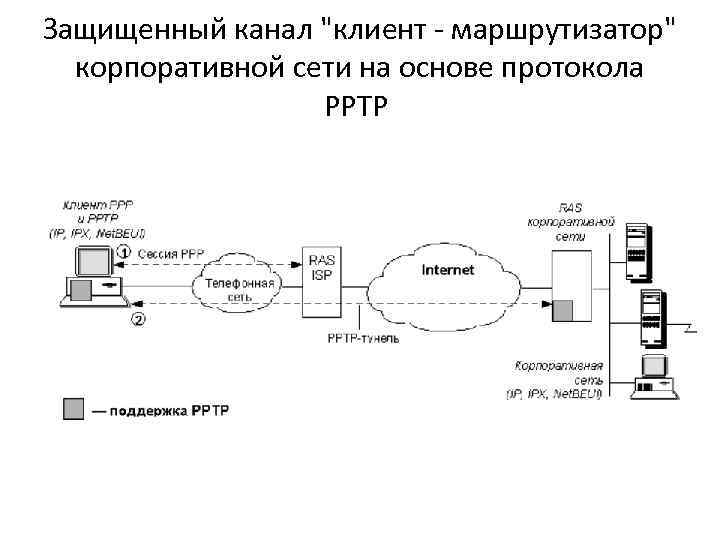

Защищенный канал "клиент маршрутизатор" корпоративной сети на основе протокола PPTP

Защищенный канал "клиент маршрутизатор" корпоративной сети на основе протокола PPTP

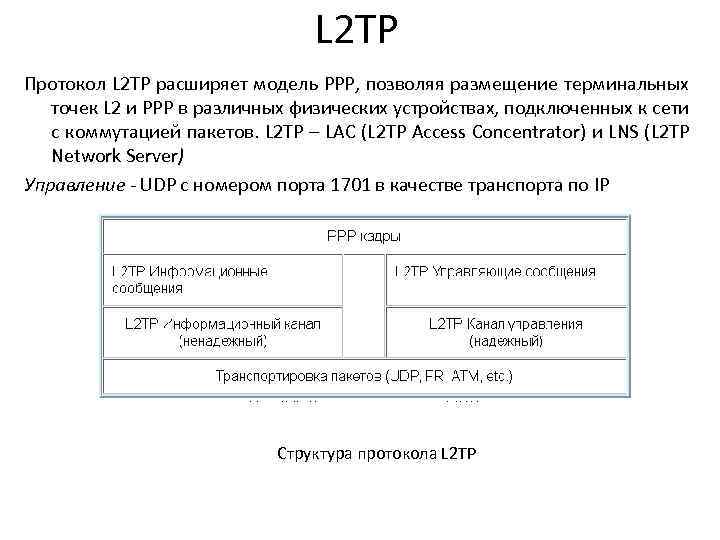

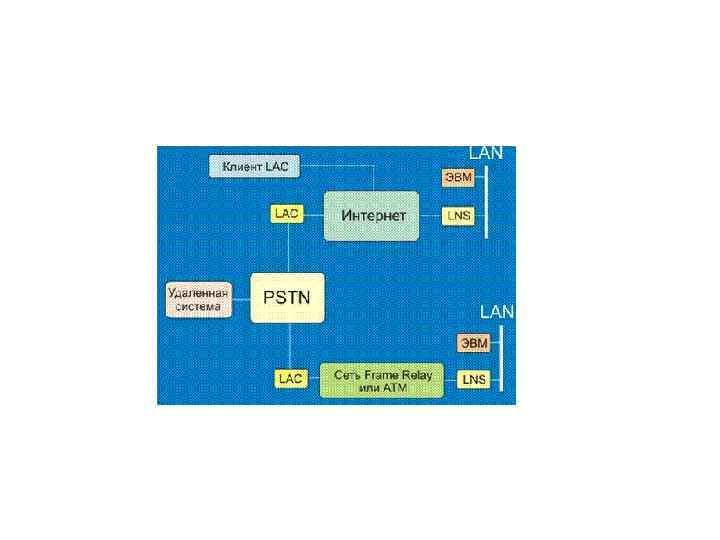

L 2 TP Протокол L 2 TP расширяет модель PPP, позволяя размещение терминальных точек L 2 и PPP в различных физических устройствах, подключенных к сети с коммутацией пакетов. L 2 TP – LAC (L 2 TP Access Concentrator) и LNS (L 2 TP Network Server) Управление - UDP с номером порта 1701 в качестве транспорта по IP Структура протокола L 2 TP

L 2 TP Протокол L 2 TP расширяет модель PPP, позволяя размещение терминальных точек L 2 и PPP в различных физических устройствах, подключенных к сети с коммутацией пакетов. L 2 TP – LAC (L 2 TP Access Concentrator) и LNS (L 2 TP Network Server) Управление - UDP с номером порта 1701 в качестве транспорта по IP Структура протокола L 2 TP

Необходимая процедура установления PPP сессии туннелирования L 2 TP включает в себя два этапа: 1. Установление управляющего канала для туннеля. 2. Формирование сессии в соответствии с запросом входящего или исходящего вызова.

Необходимая процедура установления PPP сессии туннелирования L 2 TP включает в себя два этапа: 1. Установление управляющего канала для туннеля. 2. Формирование сессии в соответствии с запросом входящего или исходящего вызова.