Оценка защищенности информационной системы персональных данных

Защита ИСПДн (л8).ppt

- Количество слайдов: 76

Оценка защищенности информационной системы персональных данных (ИСПДн) Порядок принятия решения о необходимости мер защиты 1

Оценка защищенности информационной системы персональных данных (ИСПДн) Порядок принятия решения о необходимости мер защиты 1

Анализ рисков ИСПДн 2 Взаимосвязь процессов управления и защиты в организации

Анализ рисков ИСПДн 2 Взаимосвязь процессов управления и защиты в организации

Анализ источников проблем 3 Составляющие рисков информационной безопасности

Анализ источников проблем 3 Составляющие рисков информационной безопасности

Принятие решения по результатам анализа рисков 4

Принятие решения по результатам анализа рисков 4

Анализ защищенности ИСПДн • Аттестация • Аудит • Обследование безопасности Аудит требует больше бумажной работы, чем аттестация. Однако после аттестации Вы получаете Аттестат соответствия, а по окончании аудита - только рекомендации или не имеющее юридической силы свидетельство. 5

Анализ защищенности ИСПДн • Аттестация • Аудит • Обследование безопасности Аудит требует больше бумажной работы, чем аттестация. Однако после аттестации Вы получаете Аттестат соответствия, а по окончании аудита - только рекомендации или не имеющее юридической силы свидетельство. 5

Значимость процесса Процесс управления инцидентами ИБ - одна из основополагающих частей общей системы управления ИБ 6

Значимость процесса Процесс управления инцидентами ИБ - одна из основополагающих частей общей системы управления ИБ 6

Стадии создания системы защиты персональных данных • предпроектная стадия, включающая предпроектное обследование ИСПДн (аудит), а также разработку технического задания на ее создание • стадия проектирования и реализации ИСПДн, включающая разработку СЗПДн в составе ИСПДн • стадия ввода в действие СЗПДн, включающая опытную эксплуатацию • приемо-сдаточные испытания средств защиты информации, а также оценку соответствия ИСПДн требованиям безопасности информации 7

Стадии создания системы защиты персональных данных • предпроектная стадия, включающая предпроектное обследование ИСПДн (аудит), а также разработку технического задания на ее создание • стадия проектирования и реализации ИСПДн, включающая разработку СЗПДн в составе ИСПДн • стадия ввода в действие СЗПДн, включающая опытную эксплуатацию • приемо-сдаточные испытания средств защиты информации, а также оценку соответствия ИСПДн требованиям безопасности информации 7

Обследование ИСПДн • Анализ внутренних нормативных документов, регламентирующих порядок обработки и защиты ПДн • Определение используемых средств защиты ПДн, и оценка их соответствия требованиям нормативных документов РФ • Определение перечня ПДн, подлежащих защите • Определение перечня ИСПДн, обрабатывающих ПДн • Определение степени участия персонала в обработке ПДн, характера взаимодействия персонала между собой 8

Обследование ИСПДн • Анализ внутренних нормативных документов, регламентирующих порядок обработки и защиты ПДн • Определение используемых средств защиты ПДн, и оценка их соответствия требованиям нормативных документов РФ • Определение перечня ПДн, подлежащих защите • Определение перечня ИСПДн, обрабатывающих ПДн • Определение степени участия персонала в обработке ПДн, характера взаимодействия персонала между собой 8

Анализ внутренних нормативных документов • сбор существующей нормативной документации Заказчика регулирующей порядок обработки и обеспечения защиты ПДн • сбор существующей нормативной документации Заказчика описывающей состав, структуру и функциональные возможности, технические характеристики и организацию использования ИСПДн и средств защиты ИСПДн, а так же регламентирующие порядок их взаимодействия • анализ существующей нормативной документации Заказчика в области обработки и защиты ПДн на предмет соответствия требованием нормативных документов РФ 9

Анализ внутренних нормативных документов • сбор существующей нормативной документации Заказчика регулирующей порядок обработки и обеспечения защиты ПДн • сбор существующей нормативной документации Заказчика описывающей состав, структуру и функциональные возможности, технические характеристики и организацию использования ИСПДн и средств защиты ИСПДн, а так же регламентирующие порядок их взаимодействия • анализ существующей нормативной документации Заказчика в области обработки и защиты ПДн на предмет соответствия требованием нормативных документов РФ 9

Определение перечня параметров ИСПДн На данном этапе определяется перечень ИСПДн и их основные свойства, такие как: • Структура ИС • Подключение к сетям общего доступа • Режим обработки ПДн • Режим разграничения прав доступа пользователей ИС • Местонахождение технических средств информационной системы • Заданные оператором характеристики безопасности персональных данных, обрабатываемых в ИС 10

Определение перечня параметров ИСПДн На данном этапе определяется перечень ИСПДн и их основные свойства, такие как: • Структура ИС • Подключение к сетям общего доступа • Режим обработки ПДн • Режим разграничения прав доступа пользователей ИС • Местонахождение технических средств информационной системы • Заданные оператором характеристики безопасности персональных данных, обрабатываемых в ИС 10

Определение перечня параметров ИСПДн Перечень ПДн, обрабатываемых в ИСПДн Заказчика, подлежащих защите включает в себя: • цели обработки ПДн • категории субъектов, ПДн которых обрабатываются • правового основания обработки ПДн • перечня действий с ПДн, общего описания используемых Заказчиком способов обработки ПДн • сведений о лицах, которые имеют доступ к ПДн или которым может быть предоставлен такой доступ • источника получения ПДн 11

Определение перечня параметров ИСПДн Перечень ПДн, обрабатываемых в ИСПДн Заказчика, подлежащих защите включает в себя: • цели обработки ПДн • категории субъектов, ПДн которых обрабатываются • правового основания обработки ПДн • перечня действий с ПДн, общего описания используемых Заказчиком способов обработки ПДн • сведений о лицах, которые имеют доступ к ПДн или которым может быть предоставлен такой доступ • источника получения ПДн 11

Определение используемых средств защиты • Сбор данных о: – Составе и функциональных возможностях используемых СЗПДн – Технических характеристиках и организации использования СЗПДн – Условиях эксплуатации СЗПДн в составе ИСПДн • Оценка соответствия используемых средств и методов защиты ПДн нормативным требованиям РФ 12

Определение используемых средств защиты • Сбор данных о: – Составе и функциональных возможностях используемых СЗПДн – Технических характеристиках и организации использования СЗПДн – Условиях эксплуатации СЗПДн в составе ИСПДн • Оценка соответствия используемых средств и методов защиты ПДн нормативным требованиям РФ 12

Основные этапы работ a Заключение соглашения о неразглашении a Разработка регламента, устанавливающего порядок и рамки проведения работ a Сбор исходной информации об информационной системе компании a Анализ полученной информации a Проведение инструментальной части аудита a Подготовка отчётных материалов a Презентация и защита результатов проекта 13

Основные этапы работ a Заключение соглашения о неразглашении a Разработка регламента, устанавливающего порядок и рамки проведения работ a Сбор исходной информации об информационной системе компании a Анализ полученной информации a Проведение инструментальной части аудита a Подготовка отчётных материалов a Презентация и защита результатов проекта 13

Структура регламента – Состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита – Перечень информации, которая будет предоставлена Исполнителю для проведения аудита – Список объектов информатизации Заказчика, аудит которых должен провести Исполнитель – Перечень информационных систем, которые рассматриваются Исполнителем в качестве объектов защиты – Порядок и время проведения инструментального обследования – Порядок проведения совещаний по проекту 14

Структура регламента – Состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита – Перечень информации, которая будет предоставлена Исполнителю для проведения аудита – Список объектов информатизации Заказчика, аудит которых должен провести Исполнитель – Перечень информационных систем, которые рассматриваются Исполнителем в качестве объектов защиты – Порядок и время проведения инструментального обследования – Порядок проведения совещаний по проекту 14

Состав исходных данных – Информация об организационной структуре компании – Организационно-распорядительная и нормативно-методическая документация по вопросам информационной безопасности – Информация об ИС, обрабатывающих персональные данные – Информация об аппаратном, общесистемном и прикладном обеспечении ИСПДн – Информация о средствах защиты, установленных в ИСПДн – Информация о топологии ИСПДн 15

Состав исходных данных – Информация об организационной структуре компании – Организационно-распорядительная и нормативно-методическая документация по вопросам информационной безопасности – Информация об ИС, обрабатывающих персональные данные – Информация об аппаратном, общесистемном и прикладном обеспечении ИСПДн – Информация о средствах защиты, установленных в ИСПДн – Информация о топологии ИСПДн 15

Методы сбора исходных данных – Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика – Интервьюирование сотрудников Заказчика, обладающих необходимой информацией – Анализ существующей организационно- технической документации, используемой Заказчиком – Использование специализированных программных средств 16

Методы сбора исходных данных – Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика – Интервьюирование сотрудников Заказчика, обладающих необходимой информацией – Анализ существующей организационно- технической документации, используемой Заказчиком – Использование специализированных программных средств 16

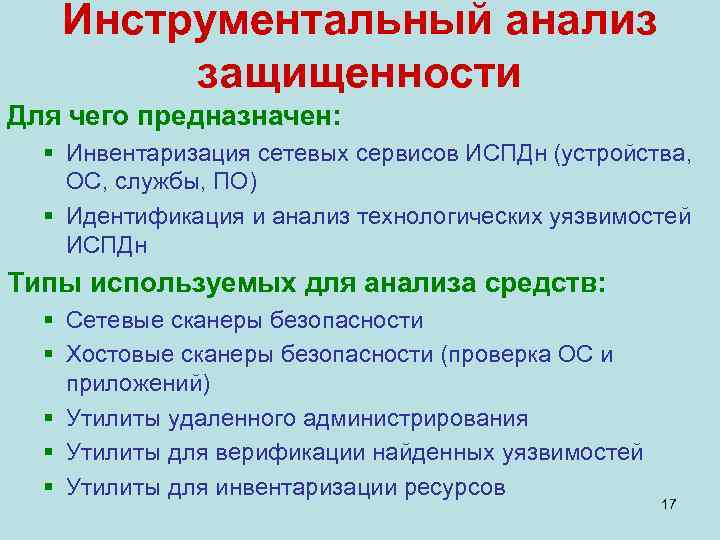

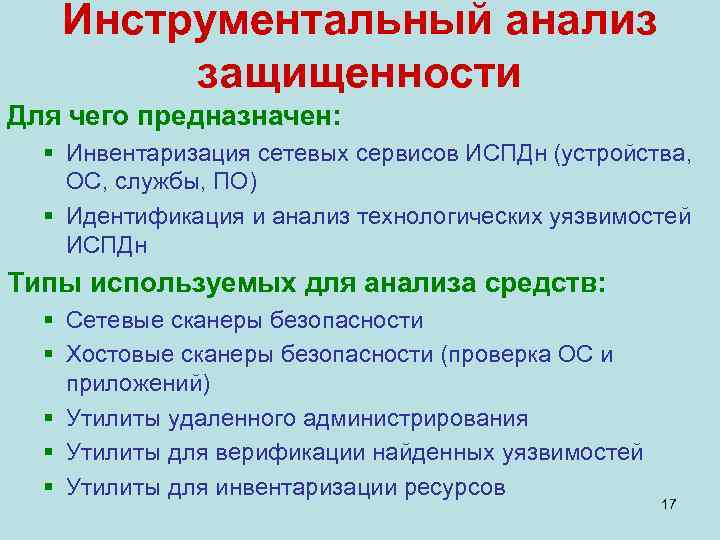

Инструментальный анализ защищенности Для чего предназначен: § Инвентаризация сетевых сервисов ИСПДн (устройства, ОС, службы, ПО) § Идентификация и анализ технологических уязвимостей ИСПДн Типы используемых для анализа средств: § Сетевые сканеры безопасности § Хостовые сканеры безопасности (проверка ОС и приложений) § Утилиты удаленного администрирования § Утилиты для верификации найденных уязвимостей § Утилиты для инвентаризации ресурсов 17

Инструментальный анализ защищенности Для чего предназначен: § Инвентаризация сетевых сервисов ИСПДн (устройства, ОС, службы, ПО) § Идентификация и анализ технологических уязвимостей ИСПДн Типы используемых для анализа средств: § Сетевые сканеры безопасности § Хостовые сканеры безопасности (проверка ОС и приложений) § Утилиты удаленного администрирования § Утилиты для верификации найденных уязвимостей § Утилиты для инвентаризации ресурсов 17

Инструментальный анализ защищенности – Анализ безопасности сетевой инфраструктуры • Анализ безопасности коммутаторов • Анализ безопасности маршрутизаторов • Анализ безопасности SAN-сетей • Анализ безопасности сетей WLAN – Анализ средств защиты информации • Анализ VPN-шлюзов • Анализ антивирусных средств защиты • Анализ систем обнаружения атак IDS/IPS • Анализ межсетевых экранов • Анализ систем защиты от утечки 18 конфиденциальной информации

Инструментальный анализ защищенности – Анализ безопасности сетевой инфраструктуры • Анализ безопасности коммутаторов • Анализ безопасности маршрутизаторов • Анализ безопасности SAN-сетей • Анализ безопасности сетей WLAN – Анализ средств защиты информации • Анализ VPN-шлюзов • Анализ антивирусных средств защиты • Анализ систем обнаружения атак IDS/IPS • Анализ межсетевых экранов • Анализ систем защиты от утечки 18 конфиденциальной информации

Инструментальный анализ защищенности – Анализ безопасности общесистемного программного обеспечения • Анализ ОС Windows • Анализ ОС UNIX • Анализ ОС Novell Netware – Анализ безопасности прикладного программного обеспечения • Анализ безопасности баз данных • Анализ безопасности почтовых серверов • Анализ безопасности Web-приложений 19

Инструментальный анализ защищенности – Анализ безопасности общесистемного программного обеспечения • Анализ ОС Windows • Анализ ОС UNIX • Анализ ОС Novell Netware – Анализ безопасности прикладного программного обеспечения • Анализ безопасности баз данных • Анализ безопасности почтовых серверов • Анализ безопасности Web-приложений 19

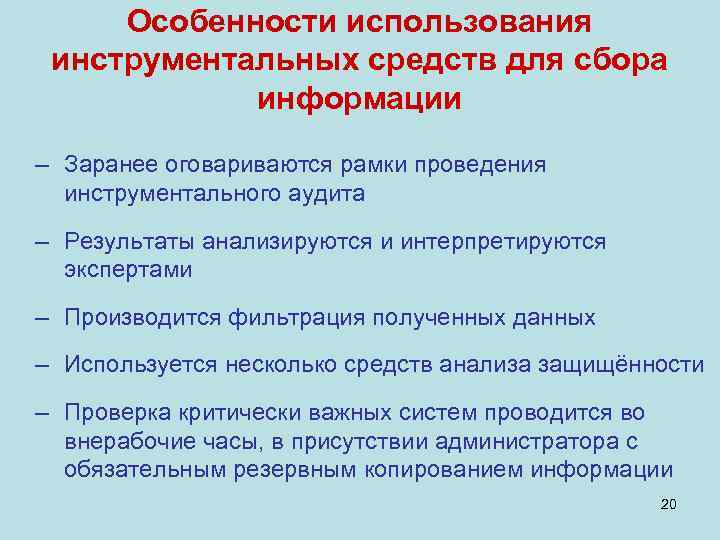

Особенности использования инструментальных средств для сбора информации – Заранее оговариваются рамки проведения инструментального аудита – Результаты анализируются и интерпретируются экспертами – Производится фильтрация полученных данных – Используется несколько средств анализа защищённости – Проверка критически важных систем проводится во внерабочие часы, в присутствии администратора с обязательным резервным копированием информации 20

Особенности использования инструментальных средств для сбора информации – Заранее оговариваются рамки проведения инструментального аудита – Результаты анализируются и интерпретируются экспертами – Производится фильтрация полученных данных – Используется несколько средств анализа защищённости – Проверка критически важных систем проводится во внерабочие часы, в присутствии администратора с обязательным резервным копированием информации 20

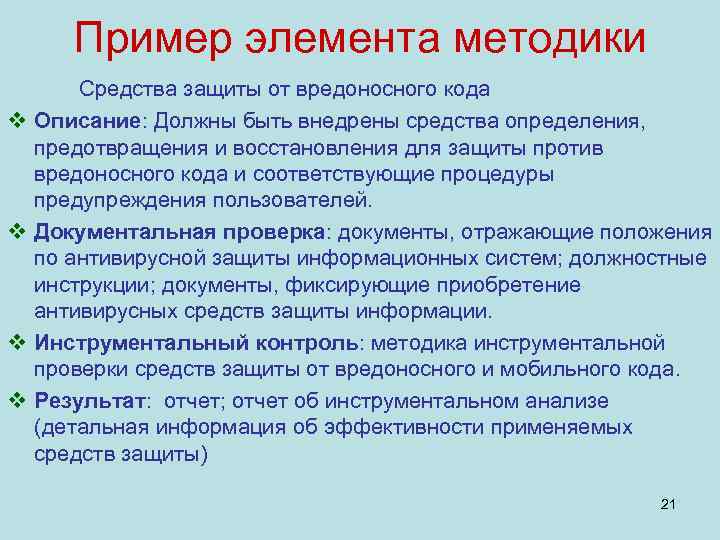

Пример элемента методики Средства защиты от вредоносного кода v Описание: Должны быть внедрены средства определения, предотвращения и восстановления для защиты против вредоносного кода и соответствующие процедуры предупреждения пользователей. v Документальная проверка: документы, отражающие положения по антивирусной защиты информационных систем; должностные инструкции; документы, фиксирующие приобретение антивирусных средств защиты информации. v Инструментальный контроль: методика инструментальной проверки средств защиты от вредоносного и мобильного кода. v Результат: отчет; отчет об инструментальном анализе (детальная информация об эффективности применяемых средств защиты) 21

Пример элемента методики Средства защиты от вредоносного кода v Описание: Должны быть внедрены средства определения, предотвращения и восстановления для защиты против вредоносного кода и соответствующие процедуры предупреждения пользователей. v Документальная проверка: документы, отражающие положения по антивирусной защиты информационных систем; должностные инструкции; документы, фиксирующие приобретение антивирусных средств защиты информации. v Инструментальный контроль: методика инструментальной проверки средств защиты от вредоносного и мобильного кода. v Результат: отчет; отчет об инструментальном анализе (детальная информация об эффективности применяемых средств защиты) 21

Критерии оценки Документальные подтверждения требований Не Установлены Установле- установлены частично ны в полном объеме Дополнитель ные Не выполняются 0 0. 25 0. 5 инструмента льные подтвержден Выполняются 0. 25 0. 75 ия частично требований Выполняются в 0. 5 0. 75 1 полном объеме 22

Критерии оценки Документальные подтверждения требований Не Установлены Установле- установлены частично ны в полном объеме Дополнитель ные Не выполняются 0 0. 25 0. 5 инструмента льные подтвержден Выполняются 0. 25 0. 75 ия частично требований Выполняются в 0. 5 0. 75 1 полном объеме 22

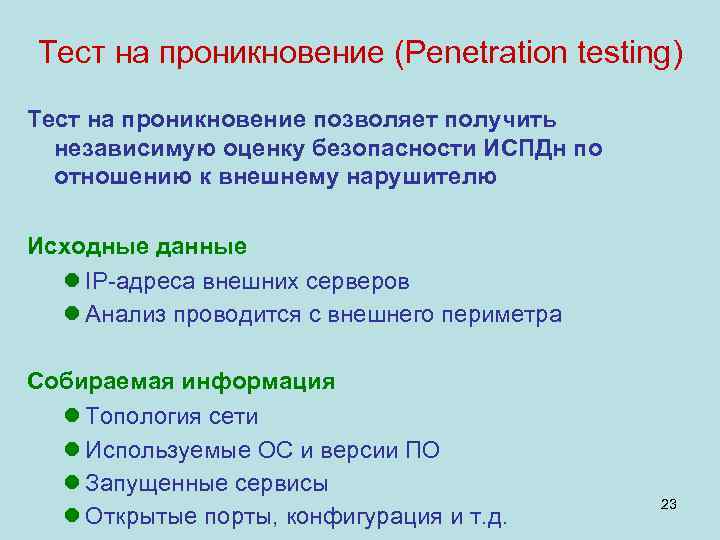

Тест на проникновение (Penetration testing) Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю Исходные данные l IP-адреса внешних серверов l Анализ проводится с внешнего периметра Собираемая информация l Топология сети l Используемые ОС и версии ПО l Запущенные сервисы 23 l Открытые порты, конфигурация и т. д.

Тест на проникновение (Penetration testing) Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю Исходные данные l IP-адреса внешних серверов l Анализ проводится с внешнего периметра Собираемая информация l Топология сети l Используемые ОС и версии ПО l Запущенные сервисы 23 l Открытые порты, конфигурация и т. д.

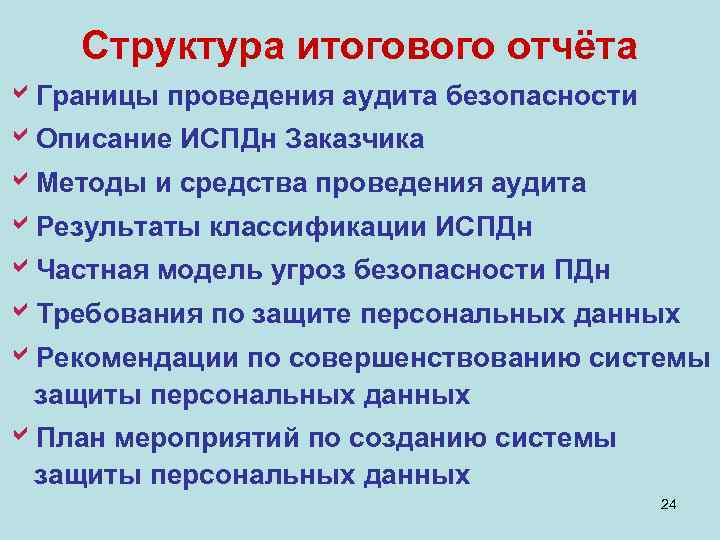

Структура итогового отчёта a. Границы проведения аудита безопасности a. Описание ИСПДн Заказчика a. Методы и средства проведения аудита a. Результаты классификации ИСПДн a. Частная модель угроз безопасности ПДн a. Требования по защите персональных данных a. Рекомендации по совершенствованию системы защиты персональных данных a. План мероприятий по созданию системы защиты персональных данных 24

Структура итогового отчёта a. Границы проведения аудита безопасности a. Описание ИСПДн Заказчика a. Методы и средства проведения аудита a. Результаты классификации ИСПДн a. Частная модель угроз безопасности ПДн a. Требования по защите персональных данных a. Рекомендации по совершенствованию системы защиты персональных данных a. План мероприятий по созданию системы защиты персональных данных 24

Продолжительность этапов Этап Занимаемое время, % Подготовительные работы (подписание 10 NDA, подготовка регламента работ и т. д. ) Сбор необходимой информации 15 (анкетирование, интервьюирование) Анализ действующей нормативной 10 документации Инструментальное обследование 20 Анализ полученных данных 20 Подготовка отчетных материалов 20 Презентация и защита отчета 5 25

Продолжительность этапов Этап Занимаемое время, % Подготовительные работы (подписание 10 NDA, подготовка регламента работ и т. д. ) Сбор необходимой информации 15 (анкетирование, интервьюирование) Анализ действующей нормативной 10 документации Инструментальное обследование 20 Анализ полученных данных 20 Подготовка отчетных материалов 20 Презентация и защита отчета 5 25

Дальнейшие действия по результатам Результаты аудита являются основой для проведения дальнейших работ по повышению информационной безопасности: « Совершенствование организационно-правового обеспечения Заказчика (разработка Политики безопасности, должностных инструкций, регламентов и т. д. ) « Проектирование, разработка, внедрение и сопровождение систем защиты, устраняющих уязвимости, выявленные в процессе проведения аудита безопасности 26 « Обучение персонала Заказчика

Дальнейшие действия по результатам Результаты аудита являются основой для проведения дальнейших работ по повышению информационной безопасности: « Совершенствование организационно-правового обеспечения Заказчика (разработка Политики безопасности, должностных инструкций, регламентов и т. д. ) « Проектирование, разработка, внедрение и сопровождение систем защиты, устраняющих уязвимости, выявленные в процессе проведения аудита безопасности 26 « Обучение персонала Заказчика

АУДИТ - системный процесс получения и оценки объективных данных о текущем состоянии обеспечения безопасности информации на объектах, действиях и событиях, происходящих в проверяемой информационной системе, определяющих уровень их соответствия определенному критерию 27

АУДИТ - системный процесс получения и оценки объективных данных о текущем состоянии обеспечения безопасности информации на объектах, действиях и событиях, происходящих в проверяемой информационной системе, определяющих уровень их соответствия определенному критерию 27

Цель АУДИТА: обследование процессов обеспечения безопасности информации при выполнении информационной системой своего главного предназначения – информационного обеспечения пользователей 28

Цель АУДИТА: обследование процессов обеспечения безопасности информации при выполнении информационной системой своего главного предназначения – информационного обеспечения пользователей 28

Коммерческие организации: АУДИТ – возможность Государственные организации: АУДИТ – необходимость 29

Коммерческие организации: АУДИТ – возможность Государственные организации: АУДИТ – необходимость 29

Виды АУДИТА • первоначальное обследование (первичный аудит) • предпроектное обследование (технический аудит) • аттестация объекта • плановое обследование (контрольный аудит) 30

Виды АУДИТА • первоначальное обследование (первичный аудит) • предпроектное обследование (технический аудит) • аттестация объекта • плановое обследование (контрольный аудит) 30

АУДИТ: внутренний или внешний? 31

АУДИТ: внутренний или внешний? 31

Что надо делать при аудите? Оценить информацию: • Какая информация используется? • Какая информация особо критична для бизнеса? • На сколько эта информация влияет на бизнес? Оценить возможные последствия: • Каковы возможные финансовые потери? • Возможна ли дезорганизация управления бизнесом? • Возможен ли ущерб имиджу? Выбрать необходимый уровень БИ: • Используя типовые профили (требования) • Создавая собственные профили (требования) Сравнить реальное и требуемое. 32

Что надо делать при аудите? Оценить информацию: • Какая информация используется? • Какая информация особо критична для бизнеса? • На сколько эта информация влияет на бизнес? Оценить возможные последствия: • Каковы возможные финансовые потери? • Возможна ли дезорганизация управления бизнесом? • Возможен ли ущерб имиджу? Выбрать необходимый уровень БИ: • Используя типовые профили (требования) • Создавая собственные профили (требования) Сравнить реальное и требуемое. 32

Что надо делать при оценке информации? Какая информация используется: • Кому информация принадлежит (право собственности) • Состав тайны (профессиональная, коммерческая, ноу-хау, пр. ) • Подлежит ли обязательной защите по закону) Какая информация критична для бизнеса: • Финансовая информация • Управленческая информация • … Насколько эта информация влияет на бизнес: • Бесконтрольность в обращении с информацией ведет к материальным и моральным потерям • Своевременность поступления информации влияет на бизнес, а искажение информации часто хуже, чем ее отсутствие • Бизнес не может полагаться на информацию с негарантированным содержанием и источником 33

Что надо делать при оценке информации? Какая информация используется: • Кому информация принадлежит (право собственности) • Состав тайны (профессиональная, коммерческая, ноу-хау, пр. ) • Подлежит ли обязательной защите по закону) Какая информация критична для бизнеса: • Финансовая информация • Управленческая информация • … Насколько эта информация влияет на бизнес: • Бесконтрольность в обращении с информацией ведет к материальным и моральным потерям • Своевременность поступления информации влияет на бизнес, а искажение информации часто хуже, чем ее отсутствие • Бизнес не может полагаться на информацию с негарантированным содержанием и источником 33

Что надо делать при оценке последствий? Каковы возможные финансовые потери: • Невосполнимый ущерб, приводящий к краху бизнеса • Ущерб отдельным личностям или элементам бизнеса • Незначительные потери, не влияющие на бизнес в целом Возможна ли дезорганизация бизнеса: • Управление бизнесом потеряно полностью, • Невозможность принятия оперативных решений • Отрицательное влияние на отношения с партнерами Возможен ли ущерб имиджу: • Негативная реакция государственных органов и международной общественности • Широкий резонанс и деструктивная критика в СМИ, приводящая к скандалам, проверкам, обсуждениям 34

Что надо делать при оценке последствий? Каковы возможные финансовые потери: • Невосполнимый ущерб, приводящий к краху бизнеса • Ущерб отдельным личностям или элементам бизнеса • Незначительные потери, не влияющие на бизнес в целом Возможна ли дезорганизация бизнеса: • Управление бизнесом потеряно полностью, • Невозможность принятия оперативных решений • Отрицательное влияние на отношения с партнерами Возможен ли ущерб имиджу: • Негативная реакция государственных органов и международной общественности • Широкий резонанс и деструктивная критика в СМИ, приводящая к скандалам, проверкам, обсуждениям 34

Что надо делать при выборе уровня БИ? Использовать типовые требования (профили) • Руководящие Документы ФСТЭК (Гостехкомиссии) России • Регистр типовых Профилей защиты и Заданий по безопасности Создавать собственные профили (требования) • На основе анализа угроз безопасности информации и используя методологию стандарта ИСО/МЭК-15408: 2000 35

Что надо делать при выборе уровня БИ? Использовать типовые требования (профили) • Руководящие Документы ФСТЭК (Гостехкомиссии) России • Регистр типовых Профилей защиты и Заданий по безопасности Создавать собственные профили (требования) • На основе анализа угроз безопасности информации и используя методологию стандарта ИСО/МЭК-15408: 2000 35

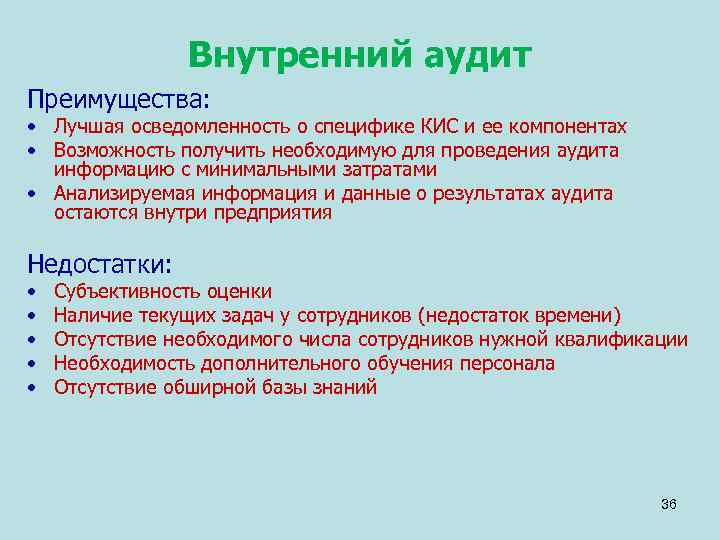

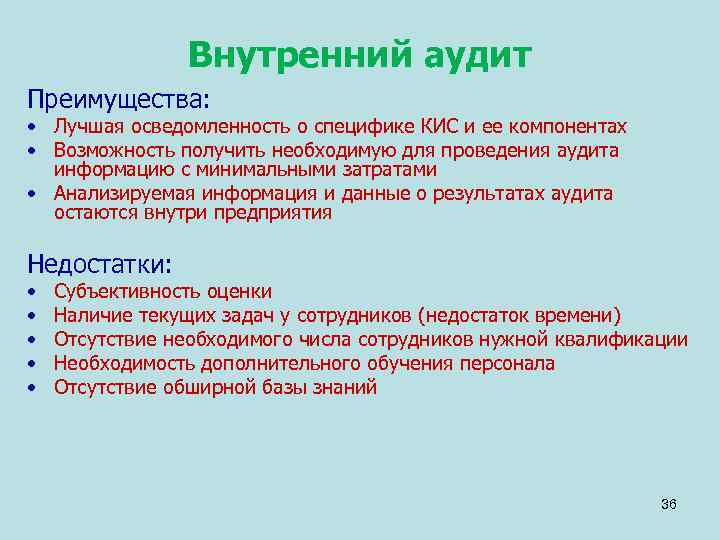

Внутренний аудит Преимущества: • Лучшая осведомленность о специфике КИС и ее компонентах • Возможность получить необходимую для проведения аудита информацию с минимальными затратами • Анализируемая информация и данные о результатах аудита остаются внутри предприятия Недостатки: • Субъективность оценки • Наличие текущих задач у сотрудников (недостаток времени) • Отсутствие необходимого числа сотрудников нужной квалификации • Необходимость дополнительного обучения персонала • Отсутствие обширной базы знаний 36

Внутренний аудит Преимущества: • Лучшая осведомленность о специфике КИС и ее компонентах • Возможность получить необходимую для проведения аудита информацию с минимальными затратами • Анализируемая информация и данные о результатах аудита остаются внутри предприятия Недостатки: • Субъективность оценки • Наличие текущих задач у сотрудников (недостаток времени) • Отсутствие необходимого числа сотрудников нужной квалификации • Необходимость дополнительного обучения персонала • Отсутствие обширной базы знаний 36

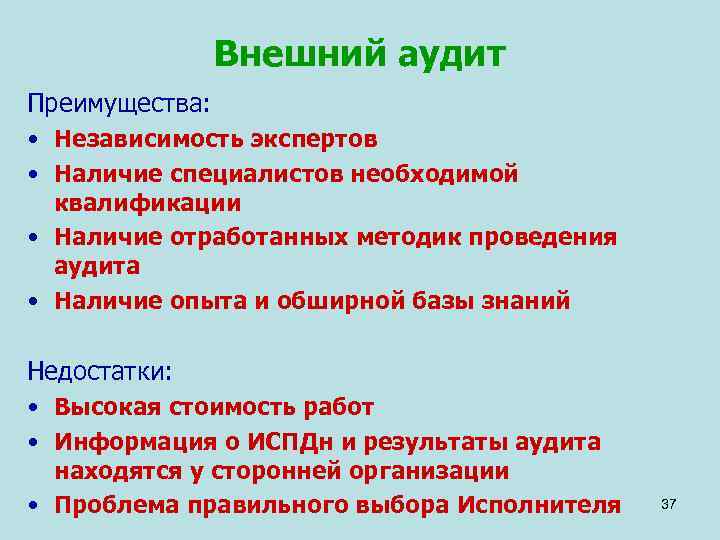

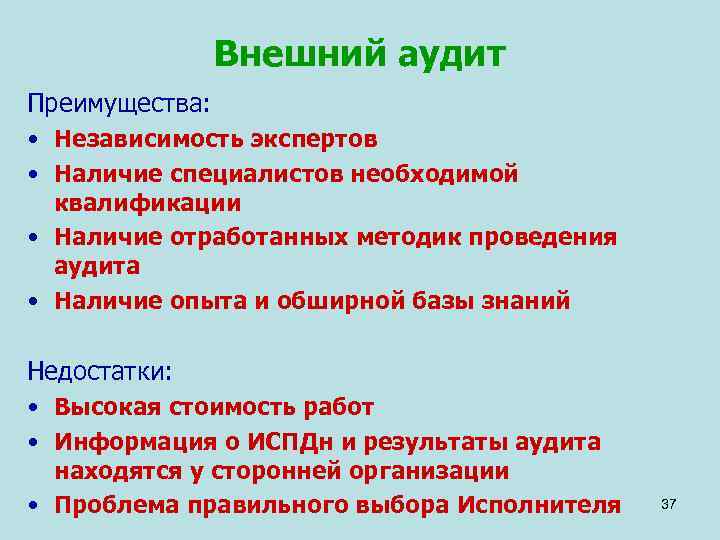

Внешний аудит Преимущества: • Независимость экспертов • Наличие специалистов необходимой квалификации • Наличие отработанных методик проведения аудита • Наличие опыта и обширной базы знаний Недостатки: • Высокая стоимость работ • Информация о ИСПДн и результаты аудита находятся у сторонней организации • Проблема правильного выбора Исполнителя 37

Внешний аудит Преимущества: • Независимость экспертов • Наличие специалистов необходимой квалификации • Наличие отработанных методик проведения аудита • Наличие опыта и обширной базы знаний Недостатки: • Высокая стоимость работ • Информация о ИСПДн и результаты аудита находятся у сторонней организации • Проблема правильного выбора Исполнителя 37

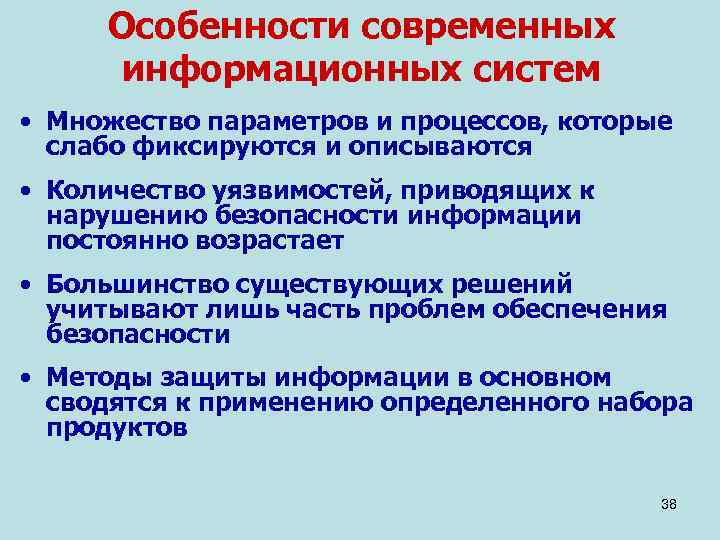

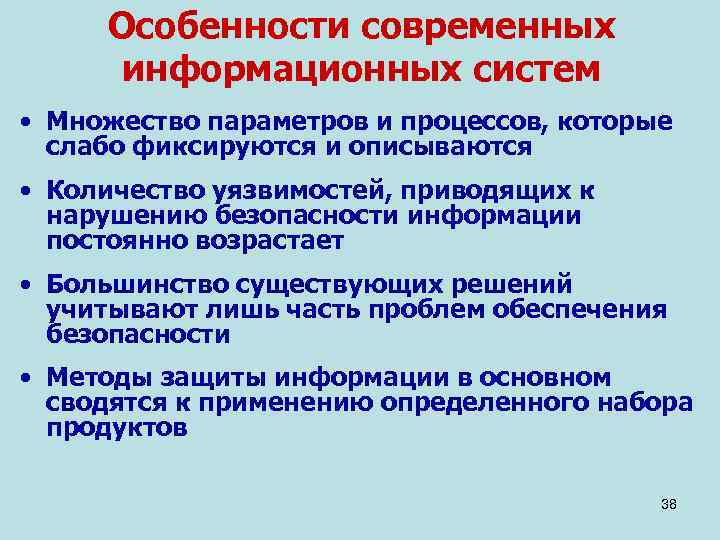

Особенности современных информационных систем • Множество параметров и процессов, которые слабо фиксируются и описываются • Количество уязвимостей, приводящих к нарушению безопасности информации постоянно возрастает • Большинство существующих решений учитывают лишь часть проблем обеспечения безопасности • Методы защиты информации в основном сводятся к применению определенного набора продуктов 38

Особенности современных информационных систем • Множество параметров и процессов, которые слабо фиксируются и описываются • Количество уязвимостей, приводящих к нарушению безопасности информации постоянно возрастает • Большинство существующих решений учитывают лишь часть проблем обеспечения безопасности • Методы защиты информации в основном сводятся к применению определенного набора продуктов 38

АУДИТ: Реалии 39

АУДИТ: Реалии 39

• Аудит - это ВАЖНО • Аудит - это НУЖНО • Аудит - это ВЫГОДНО 40

• Аудит - это ВАЖНО • Аудит - это НУЖНО • Аудит - это ВЫГОДНО 40

Реалия 1 это ВАЖНО потому, что: • Экономический ущерб от нарушений режима безопасности информации постоянно растет • Рынок средств защиты информации и услуг в развивается и не всегда ясно: что же надо? • Всегда необходим ответ на вопрос: Что такое хорошо и что такое плохо? 41

Реалия 1 это ВАЖНО потому, что: • Экономический ущерб от нарушений режима безопасности информации постоянно растет • Рынок средств защиты информации и услуг в развивается и не всегда ясно: что же надо? • Всегда необходим ответ на вопрос: Что такое хорошо и что такое плохо? 41

Реалия 2 это НУЖНО потому, что: • Только независимая экспертиза может дать объективную картину состояния безопасности • Необходимо оценить все аспекты безопасности информации и определить их взаимосвязь • Нарушения в этой области латентны и лучше их предотвратить, чем устранять последствия 42

Реалия 2 это НУЖНО потому, что: • Только независимая экспертиза может дать объективную картину состояния безопасности • Необходимо оценить все аспекты безопасности информации и определить их взаимосвязь • Нарушения в этой области латентны и лучше их предотвратить, чем устранять последствия 42

Реалия 3 это ВЫГОДНО потому, что: • Появляется стратегия развития безопасности информации на основе реальной картины • Появляется возможность найти баланс между организационной и технической составляющей • Затраты на аудит окупаются в дальнейшем за счет оптимизации обеспечения безопасности 43

Реалия 3 это ВЫГОДНО потому, что: • Появляется стратегия развития безопасности информации на основе реальной картины • Появляется возможность найти баланс между организационной и технической составляющей • Затраты на аудит окупаются в дальнейшем за счет оптимизации обеспечения безопасности 43

АУДИТ: Заблуждения 44

АУДИТ: Заблуждения 44

• Аудит - это стандарт ISO 17799 • Аудит - это стандарт ISO 15408 • Аудит - это сканирование и IDS 45

• Аудит - это стандарт ISO 17799 • Аудит - это стандарт ISO 15408 • Аудит - это сканирование и IDS 45

Заблуждение 1 Стандарт ISO 17799: Скорее необходим для оценки уровня менеджмента безопасностью информации, потому что: • Дает возможность оценки только состояния УПРАВЛЕНИЯ безопасностью информации • Не дает возможности оценки реального УРОВНЯ защищенности информационной системы Всегда остается неразрешенный вопрос: Достаточно ли принятых мер защиты для обеспечения безопасности информации? 46

Заблуждение 1 Стандарт ISO 17799: Скорее необходим для оценки уровня менеджмента безопасностью информации, потому что: • Дает возможность оценки только состояния УПРАВЛЕНИЯ безопасностью информации • Не дает возможности оценки реального УРОВНЯ защищенности информационной системы Всегда остается неразрешенный вопрос: Достаточно ли принятых мер защиты для обеспечения безопасности информации? 46

Заблуждение 2 Стандарт ISO 15408: Крайне необходим при выборе требований по безопасности информации и оценке свойств средств защиты, потому что: • Определяет только МЕТОДОЛОГИЮ формирования требований к безопасности информации для продуктов и технологий • Требует разработки Профиля защиты и Задания по Безопасности для оценки правильности реализации функций безопасности Всегда остается неразрешенный вопрос: Все ли реальные угрозы на проверяемом объекте учтены и могут быть устранены? 47

Заблуждение 2 Стандарт ISO 15408: Крайне необходим при выборе требований по безопасности информации и оценке свойств средств защиты, потому что: • Определяет только МЕТОДОЛОГИЮ формирования требований к безопасности информации для продуктов и технологий • Требует разработки Профиля защиты и Задания по Безопасности для оценки правильности реализации функций безопасности Всегда остается неразрешенный вопрос: Все ли реальные угрозы на проверяемом объекте учтены и могут быть устранены? 47

Заблуждение 3 Сканирование и IDS: Скорее необходимо для подтверждения состояния безопасности, но не достаточно для качественного аудита, потому что: • Все сканеры, как правило, ищут только заранее известные уязвимости, которые внесены в базы знаний • При сканировании всегда остается вероятность выведения из строя оборудования информационной системы Всегда остается неразрешенный вопрос: Если при сканировании не выявлены уязвимости, то их нет на самом деле или их не было на момент проверки? 48

Заблуждение 3 Сканирование и IDS: Скорее необходимо для подтверждения состояния безопасности, но не достаточно для качественного аудита, потому что: • Все сканеры, как правило, ищут только заранее известные уязвимости, которые внесены в базы знаний • При сканировании всегда остается вероятность выведения из строя оборудования информационной системы Всегда остается неразрешенный вопрос: Если при сканировании не выявлены уязвимости, то их нет на самом деле или их не было на момент проверки? 48

АУДИТ: как это происходит? 49

АУДИТ: как это происходит? 49

Аудит: стадийность • Планирование • Моделирование • Тестирование • Анализ • Разработка предложений • Документирование 50

Аудит: стадийность • Планирование • Моделирование • Тестирование • Анализ • Разработка предложений • Документирование 50

Аудит: этапы проведения • сбор необходимых исходных данных и их предварительный анализ • оценка соответствия состояния защищенности ИС предъявляемым требованиям и стандартам • формулирование рекомендаций по повышению безопасности информации в обследуемой ИС 51

Аудит: этапы проведения • сбор необходимых исходных данных и их предварительный анализ • оценка соответствия состояния защищенности ИС предъявляемым требованиям и стандартам • формулирование рекомендаций по повышению безопасности информации в обследуемой ИС 51

Аудит: последовательность действий Сбор и анализ исходных данных Синтез, моделирование Обследование, описание Технические Методы и Методы Модель угроз средства способы менеджмента защиты безопасности Функции защиты и Организационные, Тестирование требования к экономические, функций окружению правовые методы безопасности Модель Описание требуемой Сравнение реальной СОБИ Отчет о состоянии, Аттестат рекомендации соответствия 52

Аудит: последовательность действий Сбор и анализ исходных данных Синтез, моделирование Обследование, описание Технические Методы и Методы Модель угроз средства способы менеджмента защиты безопасности Функции защиты и Организационные, Тестирование требования к экономические, функций окружению правовые методы безопасности Модель Описание требуемой Сравнение реальной СОБИ Отчет о состоянии, Аттестат рекомендации соответствия 52

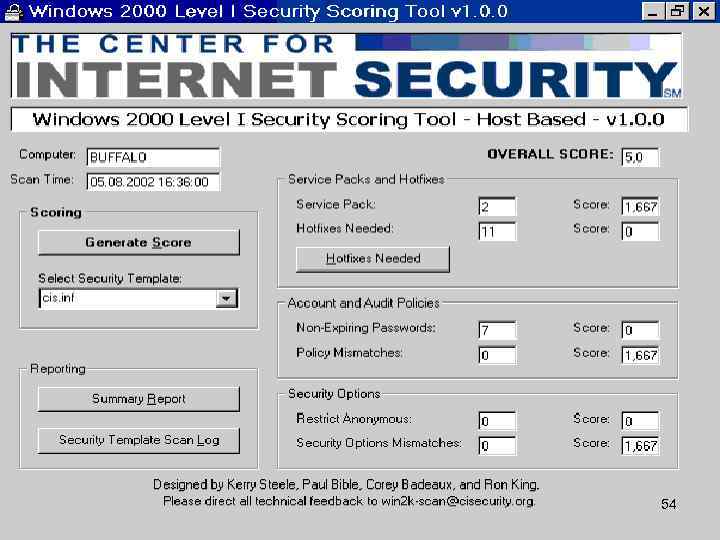

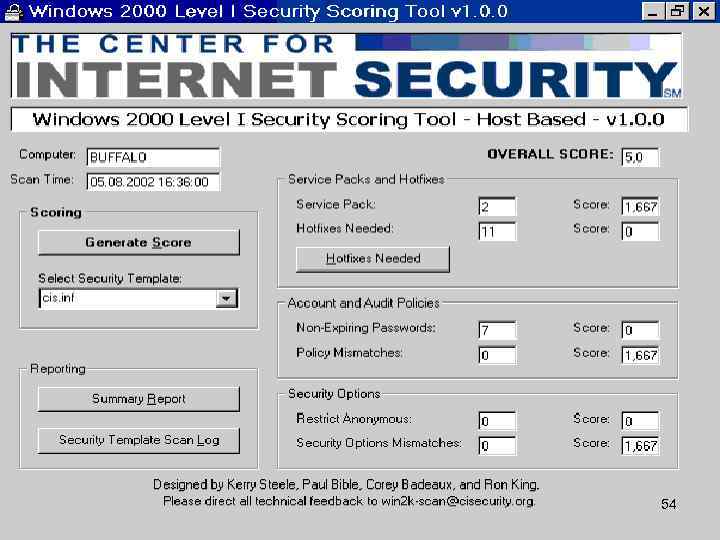

Мониторинг ПО 53

Мониторинг ПО 53

54

54

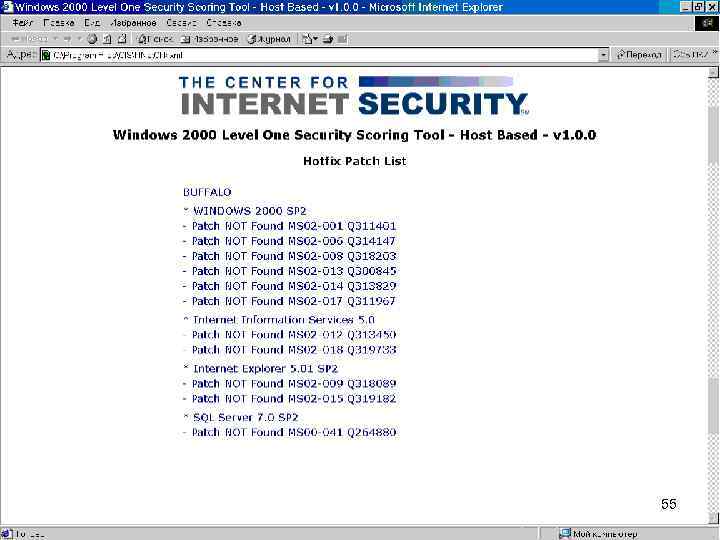

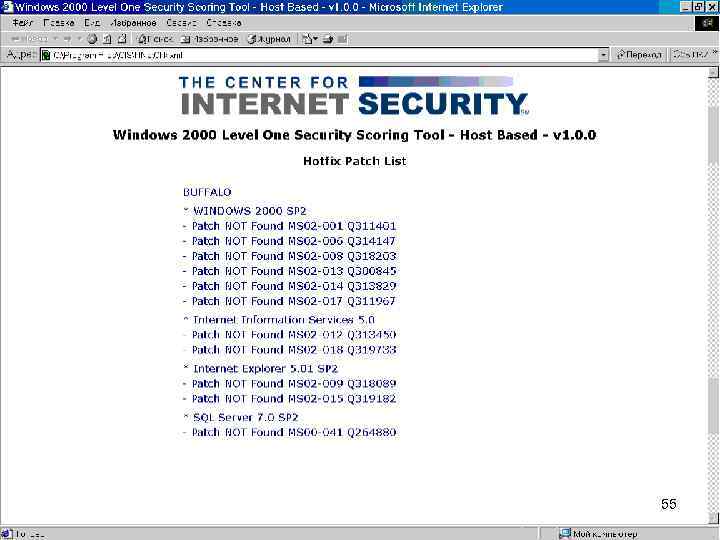

55

55

Сетевые сканеры выполняют четыре основные задачи: • Идентификацию доступных сетевых ресурсов; • Идентификацию доступных сетевых сервисов; • Идентификацию имеющихся уязвимостей сетевых сервисов; • Выдачу рекомендаций по устранению уязвимостей. 56

Сетевые сканеры выполняют четыре основные задачи: • Идентификацию доступных сетевых ресурсов; • Идентификацию доступных сетевых сервисов; • Идентификацию имеющихся уязвимостей сетевых сервисов; • Выдачу рекомендаций по устранению уязвимостей. 56

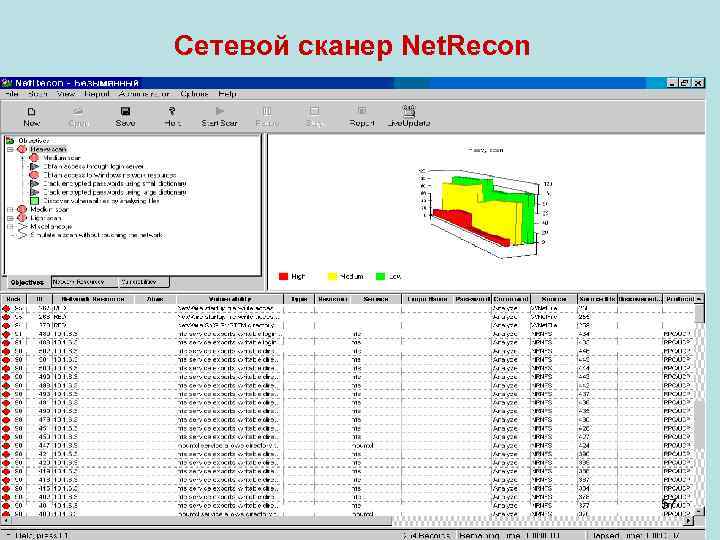

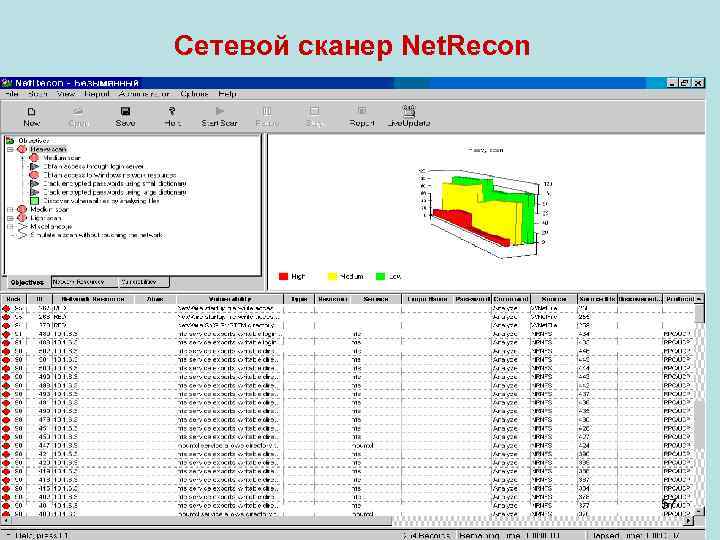

Сетевой сканер Net. Recon 57

Сетевой сканер Net. Recon 57

Суммарное количество уязвимостей, обнаруженных сканером Net. Recon 58

Суммарное количество уязвимостей, обнаруженных сканером Net. Recon 58

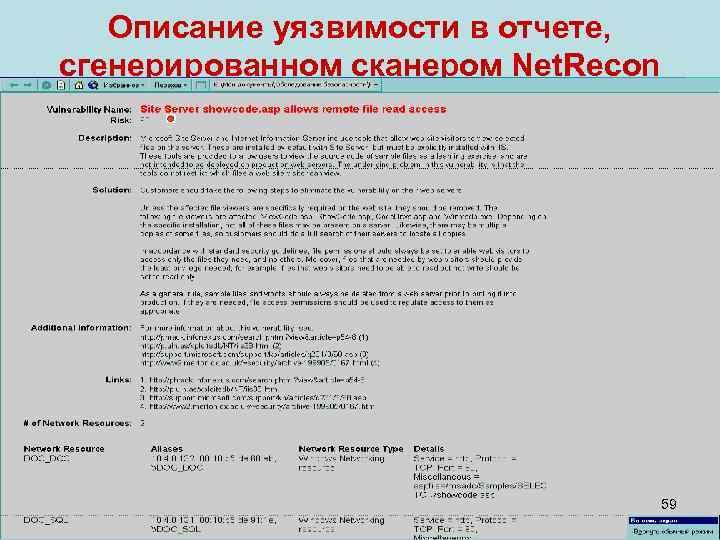

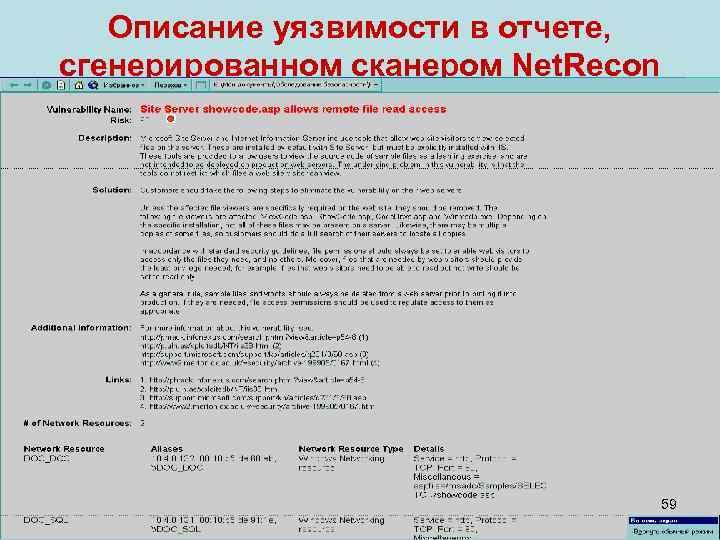

Описание уязвимости в отчете, сгенерированном сканером Net. Recon 59

Описание уязвимости в отчете, сгенерированном сканером Net. Recon 59

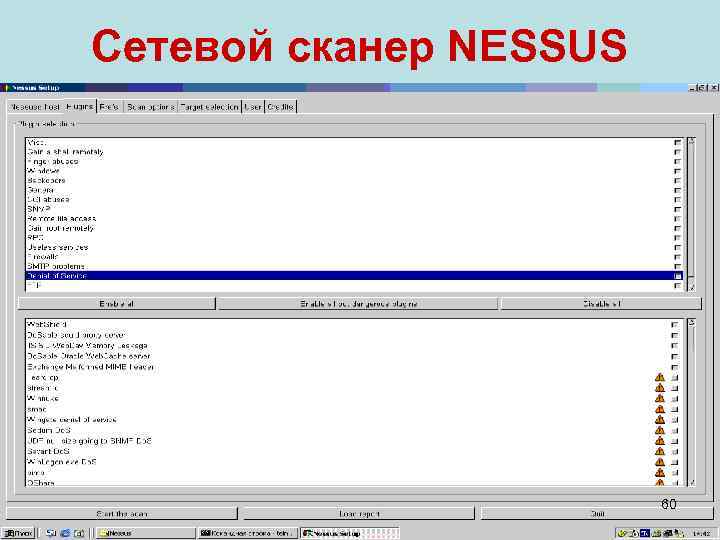

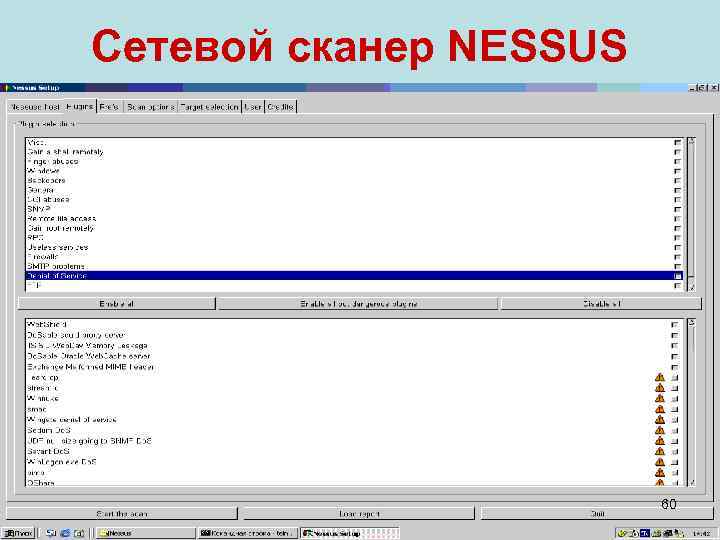

Сетевой сканер NESSUS 60

Сетевой сканер NESSUS 60

Представление результатов сканирования в сканере Nessus 61

Представление результатов сканирования в сканере Nessus 61

Архитектура ESM 62

Архитектура ESM 62

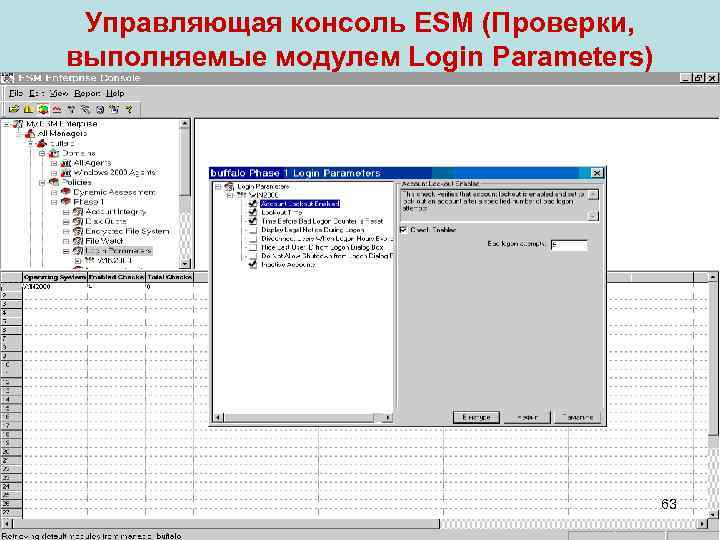

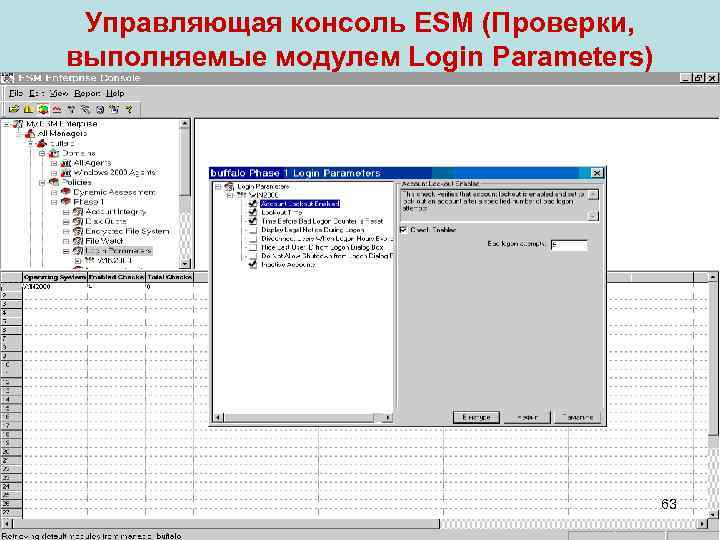

Управляющая консоль ESM (Проверки, выполняемые модулем Login Parameters) 63

Управляющая консоль ESM (Проверки, выполняемые модулем Login Parameters) 63

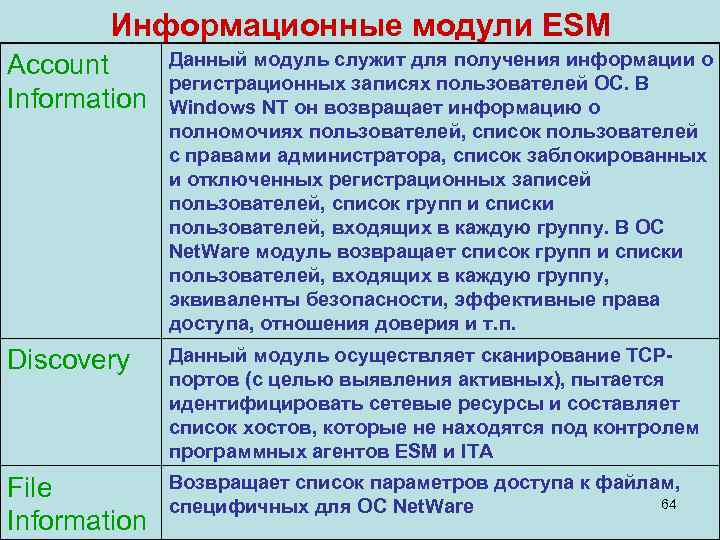

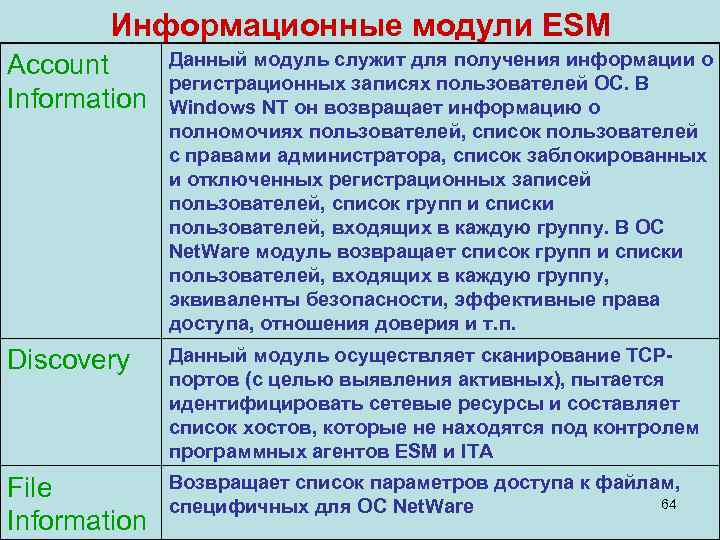

Информационные модули ESM Account Данный модуль служит для получения информации о регистрационных записях пользователей ОС. В Information Windows NT он возвращает информацию о полномочиях пользователей, список пользователей с правами администратора, список заблокированных и отключенных регистрационных записей пользователей, список групп и списки пользователей, входящих в каждую группу. В OC Net. Ware модуль возвращает список групп и списки пользователей, входящих в каждую группу, эквиваленты безопасности, эффективные права доступа, отношения доверия и т. п. Discovery Данный модуль осуществляет сканирование TCP- портов (с целью выявления активных), пытается идентифицировать сетевые ресурсы и составляет список хостов, которые не находятся под контролем программных агентов ESM и ITA File Возвращает список параметров доступа к файлам, специфичных для ОС Net. Ware 64 Information

Информационные модули ESM Account Данный модуль служит для получения информации о регистрационных записях пользователей ОС. В Information Windows NT он возвращает информацию о полномочиях пользователей, список пользователей с правами администратора, список заблокированных и отключенных регистрационных записей пользователей, список групп и списки пользователей, входящих в каждую группу. В OC Net. Ware модуль возвращает список групп и списки пользователей, входящих в каждую группу, эквиваленты безопасности, эффективные права доступа, отношения доверия и т. п. Discovery Данный модуль осуществляет сканирование TCP- портов (с целью выявления активных), пытается идентифицировать сетевые ресурсы и составляет список хостов, которые не находятся под контролем программных агентов ESM и ITA File Возвращает список параметров доступа к файлам, специфичных для ОС Net. Ware 64 Information

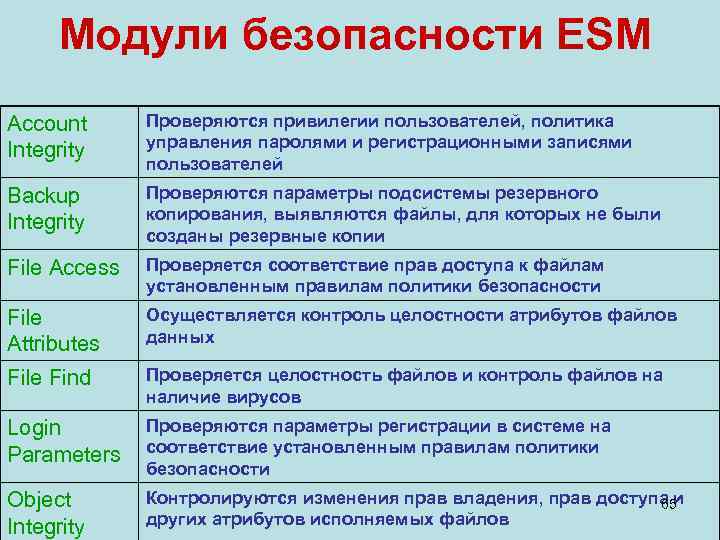

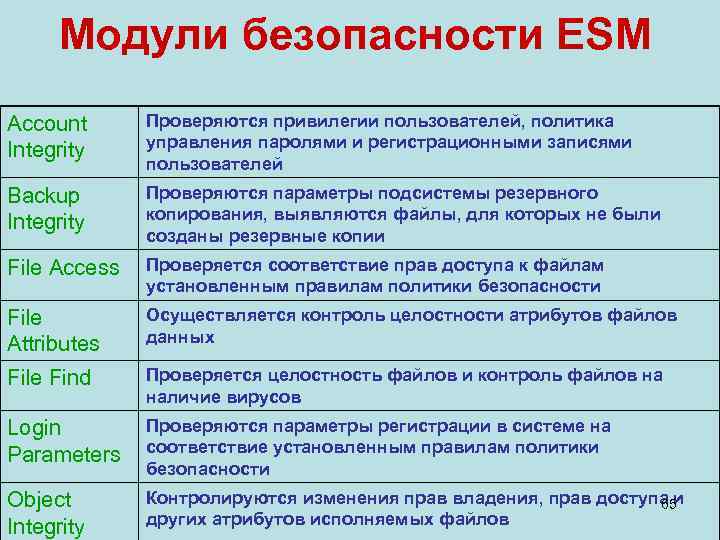

Модули безопасности ESM Account Проверяются привилегии пользователей, политика Integrity управления паролями и регистрационными записями пользователей Backup Проверяются параметры подсистемы резервного Integrity копирования, выявляются файлы, для которых не были созданы резервные копии File Access Проверяется соответствие прав доступа к файлам установленным правилам политики безопасности File Осуществляется контроль целостности атрибутов файлов Attributes данных File Find Проверяется целостность файлов и контроль файлов на наличие вирусов Login Проверяются параметры регистрации в системе на Parameters соответствие установленным правилам политики безопасности Object Контролируются изменения прав владения, прав доступа и 65 Integrity других атрибутов исполняемых файлов

Модули безопасности ESM Account Проверяются привилегии пользователей, политика Integrity управления паролями и регистрационными записями пользователей Backup Проверяются параметры подсистемы резервного Integrity копирования, выявляются файлы, для которых не были созданы резервные копии File Access Проверяется соответствие прав доступа к файлам установленным правилам политики безопасности File Осуществляется контроль целостности атрибутов файлов Attributes данных File Find Проверяется целостность файлов и контроль файлов на наличие вирусов Login Проверяются параметры регистрации в системе на Parameters соответствие установленным правилам политики безопасности Object Контролируются изменения прав владения, прав доступа и 65 Integrity других атрибутов исполняемых файлов

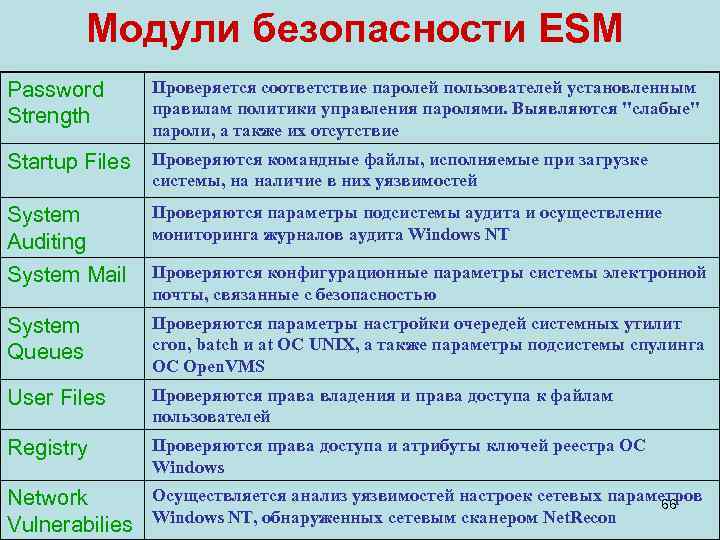

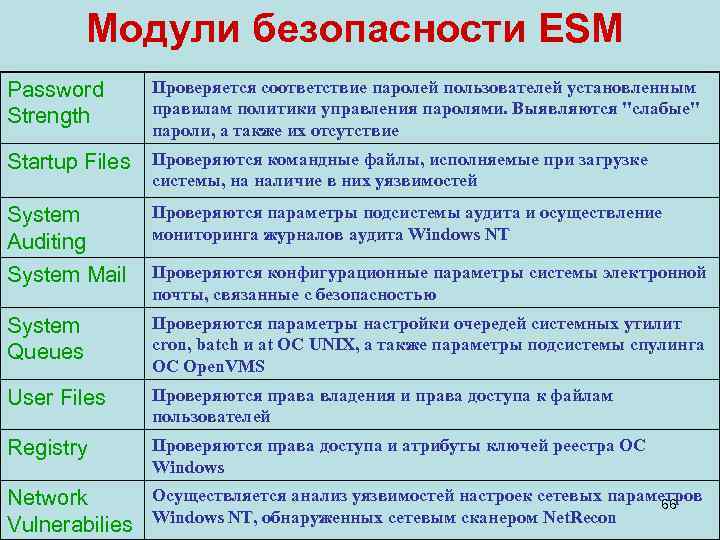

Модули безопасности ESM Password Проверяется соответствие паролей пользователей установленным Strength правилам политики управления паролями. Выявляются "слабые" пароли, а также их отсутствие Startup Files Проверяются командные файлы, исполняемые при загрузке системы, на наличие в них уязвимостей System Проверяются параметры подсистемы аудита и осуществление Auditing мониторинга журналов аудита Windows NT System Mail Проверяются конфигурационные параметры системы электронной почты, связанные с безопасностью System Проверяются параметры настройки очередей системных утилит Queues cron, batch и at ОС UNIX, а также параметры подсистемы спулинга ОС Open. VMS User Files Проверяются права владения и права доступа к файлам пользователей Registry Проверяются права доступа и атрибуты ключей реестра ОС Windows Network Осуществляется анализ уязвимостей настроек сетевых параметров 66 Vulnerabilies Windows NT, обнаруженных сетевым сканером Net. Recon

Модули безопасности ESM Password Проверяется соответствие паролей пользователей установленным Strength правилам политики управления паролями. Выявляются "слабые" пароли, а также их отсутствие Startup Files Проверяются командные файлы, исполняемые при загрузке системы, на наличие в них уязвимостей System Проверяются параметры подсистемы аудита и осуществление Auditing мониторинга журналов аудита Windows NT System Mail Проверяются конфигурационные параметры системы электронной почты, связанные с безопасностью System Проверяются параметры настройки очередей системных утилит Queues cron, batch и at ОС UNIX, а также параметры подсистемы спулинга ОС Open. VMS User Files Проверяются права владения и права доступа к файлам пользователей Registry Проверяются права доступа и атрибуты ключей реестра ОС Windows Network Осуществляется анализ уязвимостей настроек сетевых параметров 66 Vulnerabilies Windows NT, обнаруженных сетевым сканером Net. Recon

Результаты проверки системы на соответствие политике безопасности 67

Результаты проверки системы на соответствие политике безопасности 67

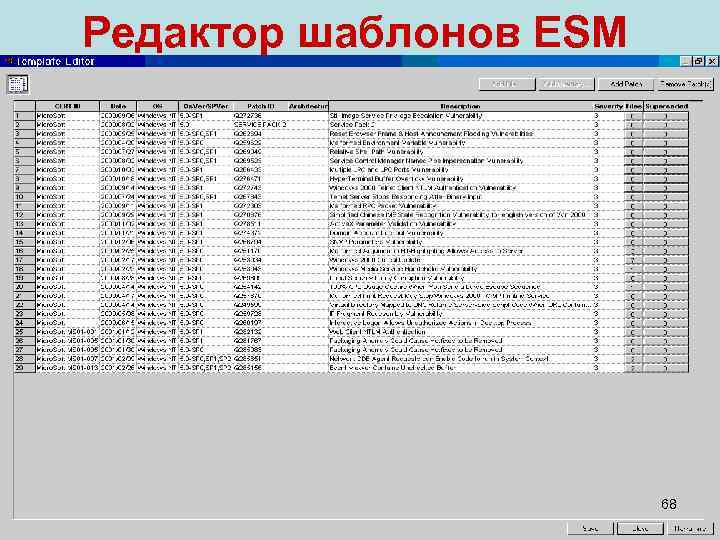

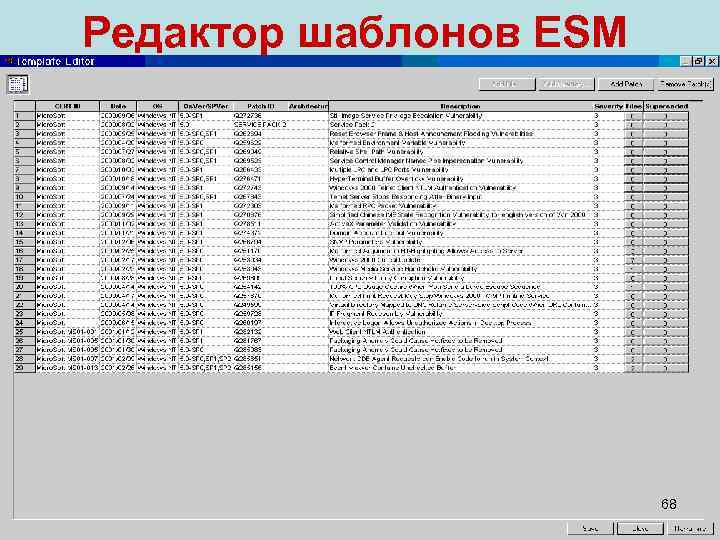

Редактор шаблонов ESM 68

Редактор шаблонов ESM 68

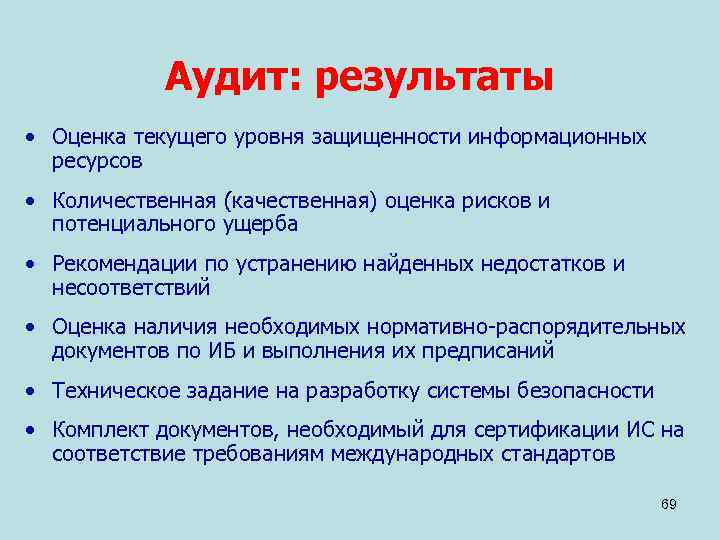

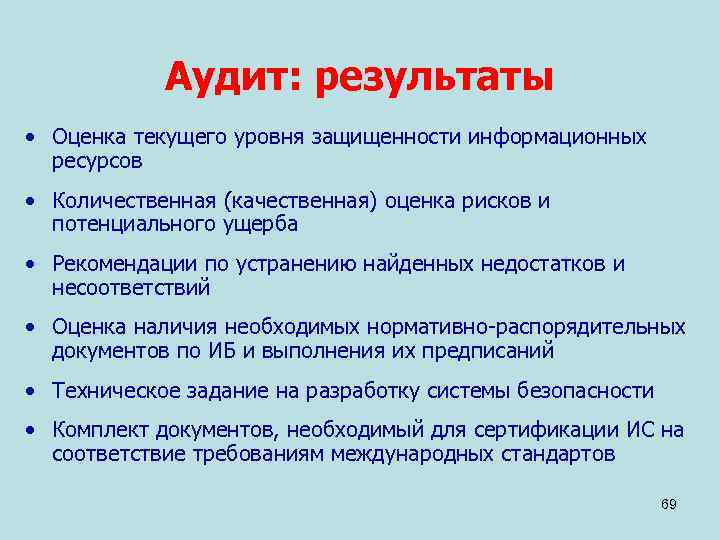

Аудит: результаты • Оценка текущего уровня защищенности информационных ресурсов • Количественная (качественная) оценка рисков и потенциального ущерба • Рекомендации по устранению найденных недостатков и несоответствий • Оценка наличия необходимых нормативно-распорядительных документов по ИБ и выполнения их предписаний • Техническое задание на разработку системы безопасности • Комплект документов, необходимый для сертификации ИС на соответствие требованиям международных стандартов 69

Аудит: результаты • Оценка текущего уровня защищенности информационных ресурсов • Количественная (качественная) оценка рисков и потенциального ущерба • Рекомендации по устранению найденных недостатков и несоответствий • Оценка наличия необходимых нормативно-распорядительных документов по ИБ и выполнения их предписаний • Техническое задание на разработку системы безопасности • Комплект документов, необходимый для сертификации ИС на соответствие требованиям международных стандартов 69

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ ? • Столько же сколько при страховании имущества (безопасность информации – та же страховка): • оценка – 2 -5 % от стоимости возможных потерь за год – оценить возможные потери достаточно сложно, кстати, сколько стоит хороший сейф для ценностей? 70

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ ? • Столько же сколько при страховании имущества (безопасность информации – та же страховка): • оценка – 2 -5 % от стоимости возможных потерь за год – оценить возможные потери достаточно сложно, кстати, сколько стоит хороший сейф для ценностей? 70

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ ? • Столько сколько показывает опыт других, которые УЖЕ добились безопасности информации: – оценка – 5 -15 % от стоимости оборудования ИС – оценить достаточно просто, кстати, заранее известно сколько стоит сейф требуемой надежности. 71

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ ? • Столько сколько показывает опыт других, которые УЖЕ добились безопасности информации: – оценка – 5 -15 % от стоимости оборудования ИС – оценить достаточно просто, кстати, заранее известно сколько стоит сейф требуемой надежности. 71

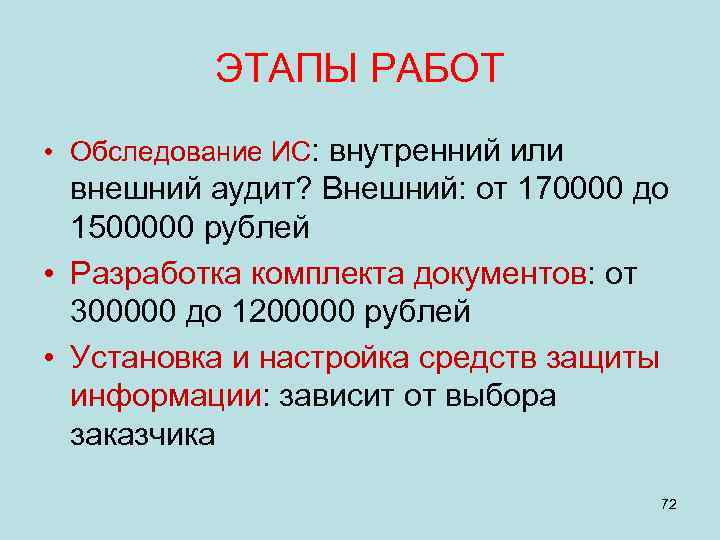

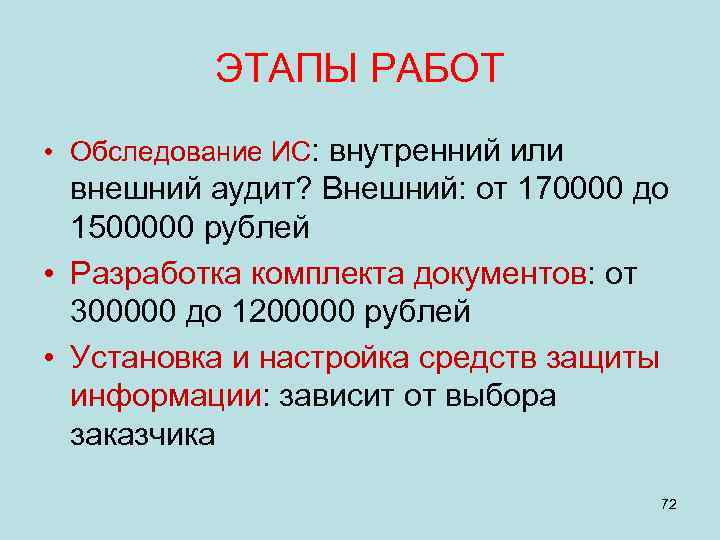

ЭТАПЫ РАБОТ • Обследование ИС: внутренний или внешний аудит? Внешний: от 170000 до 1500000 рублей • Разработка комплекта документов: от 300000 до 1200000 рублей • Установка и настройка средств защиты информации: зависит от выбора заказчика 72

ЭТАПЫ РАБОТ • Обследование ИС: внутренний или внешний аудит? Внешний: от 170000 до 1500000 рублей • Разработка комплекта документов: от 300000 до 1200000 рублей • Установка и настройка средств защиты информации: зависит от выбора заказчика 72

Этапы работ • Защита от НСД: Secret. Net, Панцирь-С, Dallas. Lock • Антивирусы: Kaspersky Antivirus, Eset Nod 32 • Межсетевые экраны: Cisco ASA (от 100000 до 500000 рублей) • Контроль уязвимостей: ПО Spider 73

Этапы работ • Защита от НСД: Secret. Net, Панцирь-С, Dallas. Lock • Антивирусы: Kaspersky Antivirus, Eset Nod 32 • Межсетевые экраны: Cisco ASA (от 100000 до 500000 рублей) • Контроль уязвимостей: ПО Spider 73

Этапы работ • Аттестация ИСПДн (не является обязательным на основании приказа ФСТЭК : стоимость аттестации 1 рабочего места от 5000 до 80000 рублей Исходя из минимальных затрат: -обследование: 170000 руб. -разработка пакета документов: 300000 руб. 74

Этапы работ • Аттестация ИСПДн (не является обязательным на основании приказа ФСТЭК : стоимость аттестации 1 рабочего места от 5000 до 80000 рублей Исходя из минимальных затрат: -обследование: 170000 руб. -разработка пакета документов: 300000 руб. 74

Этапы работ -аттестация инфраструктуры из 10 серверов: 250000 руб. Всего: 720000 рублей. Установка средств защиты информации на 1 рабочее место от 5000 до 7000 рублей дополнительно. 75

Этапы работ -аттестация инфраструктуры из 10 серверов: 250000 руб. Всего: 720000 рублей. Установка средств защиты информации на 1 рабочее место от 5000 до 7000 рублей дополнительно. 75

Didgital Security http: //dsec. ru Программы для оценки защищенности: • Кондор • Гриф Определение уровня защищенности: http: //pdsec. ru/find-level. php 76

Didgital Security http: //dsec. ru Программы для оценки защищенности: • Кондор • Гриф Определение уровня защищенности: http: //pdsec. ru/find-level. php 76