ЛЕКЦИЯ 15. Имитостойкость и помехоустойчивость криптосистем. 15. 1.

lekciya_15.ppt

- Размер: 58.0 Кб

- Автор: Любовь Частухина

- Количество слайдов: 5

Описание презентации ЛЕКЦИЯ 15. Имитостойкость и помехоустойчивость криптосистем. 15. 1. по слайдам

ЛЕКЦИЯ 15. Имитостойкость и помехоустойчивость криптосистем. 15. 1. Основные принципы имитозащиты и помехоустойчивости криптосистем. 15. 2. Структура имитозащищенного помехоустойчивого канала связи. 15. 3. Имитозащита на основе режима выработки имитовставки.

ЛЕКЦИЯ 15. Имитостойкость и помехоустойчивость криптосистем. 15. 1. Основные принципы имитозащиты и помехоустойчивости криптосистем. 15. 2. Структура имитозащищенного помехоустойчивого канала связи. 15. 3. Имитозащита на основе режима выработки имитовставки.

Защита информации, передаваемой по каналам связи, от случайных помех осуществляется с помощью ее помехоустойчивого кодирования. Методы помехоустойчивого кодирования: 1. кодирование с контролем двоичного сообщения на четность (числа единиц в сообщении) или на нечетность; 2. кодирование с обеспечением постоянного веса двоичного сообщения (постоянного числа единиц в сообщении); 3. корреляционное ( парафазное ) кодирование ( « 1 » и « 0 » кодируются парой символов, например, « 10 » и « 01 » , соответственно); 4. кодирование на основе линейных уравнений в полях Галуа и т. д.

Защита информации, передаваемой по каналам связи, от случайных помех осуществляется с помощью ее помехоустойчивого кодирования. Методы помехоустойчивого кодирования: 1. кодирование с контролем двоичного сообщения на четность (числа единиц в сообщении) или на нечетность; 2. кодирование с обеспечением постоянного веса двоичного сообщения (постоянного числа единиц в сообщении); 3. корреляционное ( парафазное ) кодирование ( « 1 » и « 0 » кодируются парой символов, например, « 10 » и « 01 » , соответственно); 4. кодирование на основе линейных уравнений в полях Галуа и т. д.

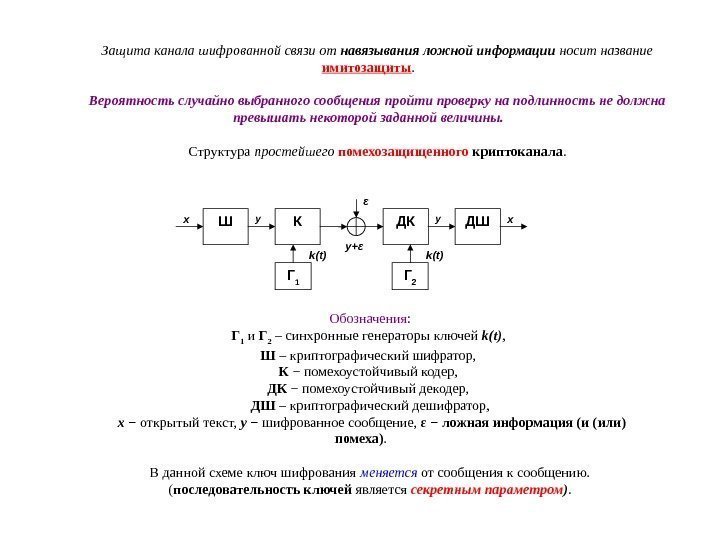

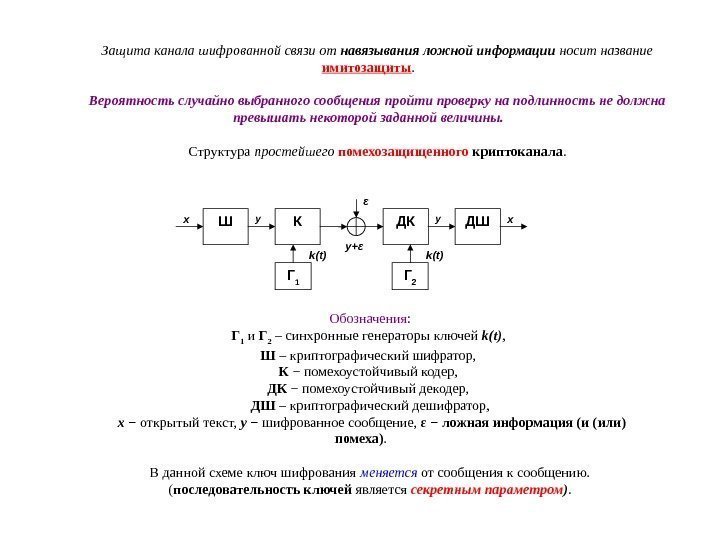

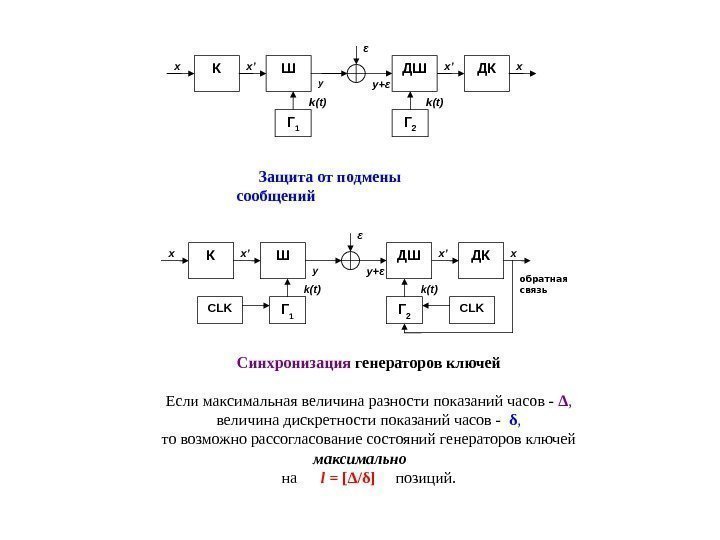

Защита канала шифрованной связи от навязывания ложной информации носит название имитозащиты. Вероятность случайно выбранного сообщения пройти проверку на подлинность не должна превышать некоторой заданной величины. Структура простейшего помехозащищенного криптоканала. ε y+ε k(t) xyy x Ш К ДК Г 1 Г 2 ДШ Обозначения : Г 1 и Г 2 – синхронные генераторы ключей k ( t ) , Ш – криптографический шифратор, К − помехоустойчивый кодер, ДК − помехоустойчивый декодер, ДШ – криптографический дешифратор, x − открытый текст, y − шифрованное сообщение, ε − ложная информация (и (или) помеха). В данной схеме ключ шифрования меняется от сообщения к сообщению. ( последовательность ключей является секретным параметром ).

Защита канала шифрованной связи от навязывания ложной информации носит название имитозащиты. Вероятность случайно выбранного сообщения пройти проверку на подлинность не должна превышать некоторой заданной величины. Структура простейшего помехозащищенного криптоканала. ε y+ε k(t) xyy x Ш К ДК Г 1 Г 2 ДШ Обозначения : Г 1 и Г 2 – синхронные генераторы ключей k ( t ) , Ш – криптографический шифратор, К − помехоустойчивый кодер, ДК − помехоустойчивый декодер, ДШ – криптографический дешифратор, x − открытый текст, y − шифрованное сообщение, ε − ложная информация (и (или) помеха). В данной схеме ключ шифрования меняется от сообщения к сообщению. ( последовательность ключей является секретным параметром ).

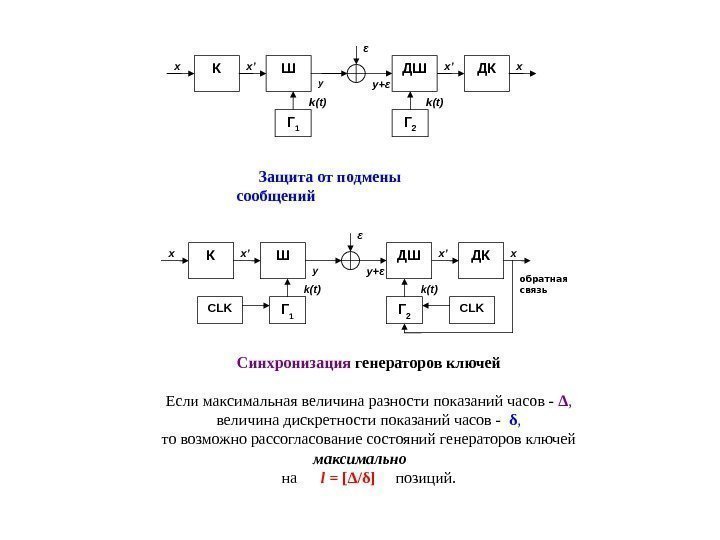

y y+ε k(t) xх ’x’x ШК ДК Г 1 Г 2 ДШε обратная связьy y+ε k(t) xх ’x’x ШК ДК Г 1 Г 2 ДШε CLK Защита от подмены сообщений Синхронизация генераторов ключей Если максимальная величина разности показаний часов — Δ , величина дискретности показаний часов — δ , то возможно рассогласование состояний генераторов ключей максимально на l = [Δ/δ] позиций.

y y+ε k(t) xх ’x’x ШК ДК Г 1 Г 2 ДШε обратная связьy y+ε k(t) xх ’x’x ШК ДК Г 1 Г 2 ДШε CLK Защита от подмены сообщений Синхронизация генераторов ключей Если максимальная величина разности показаний часов — Δ , величина дискретности показаний часов — δ , то возможно рассогласование состояний генераторов ключей максимально на l = [Δ/δ] позиций.

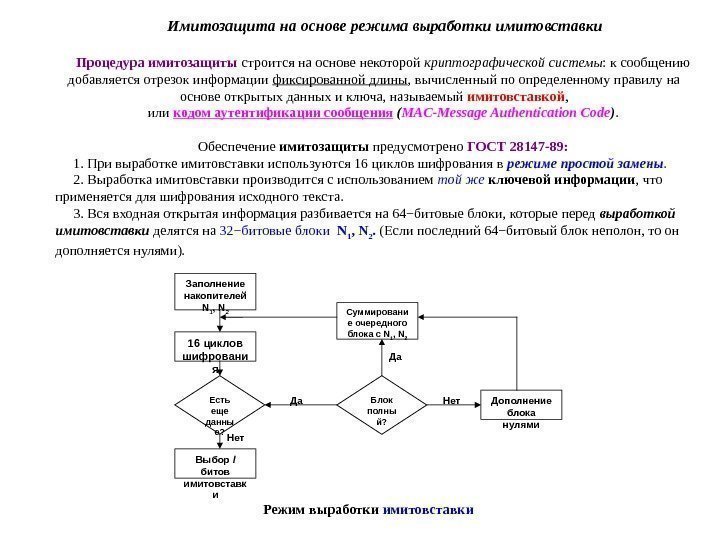

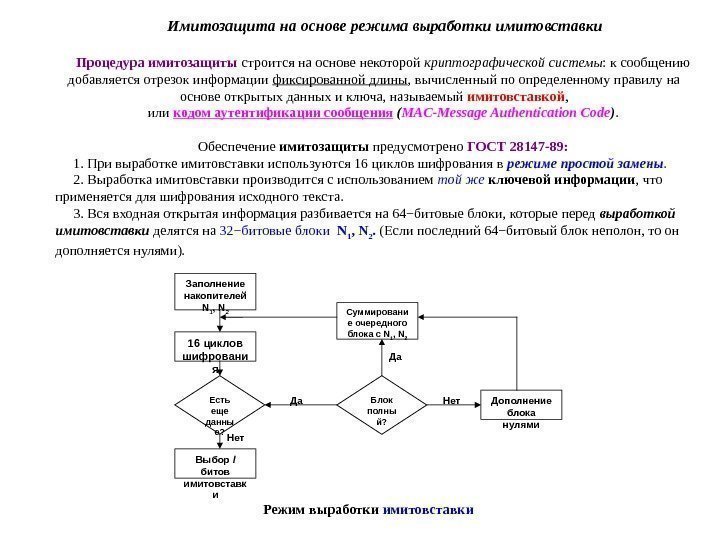

Имитозащита на основе режима выработки имитовставки Процедура имитозащиты строится на основе некоторой криптографической системы : к сообщению добавляется отрезок информации фиксированной длины , вычисленный по определенному правилу на основе открытых данных и ключа, называемый имитовставкой , или кодом аутентификации сообщения ( MAC — Message Authentication Code ). Обеспечение имитозащиты предусмотрено ГОСТ 28147 -89: 1. При выработке имитовставки используются 16 циклов шифрования в режиме простой замены. 2. Выработка имитовставки производится с использованием той же ключевой информации , что применяется для шифрования исходного текста. 3. Вся входная открытая информация разбивается на 64−битовые блоки, которые перед выработкой имитовставки делятся на 32−битовые блоки N 1 , N 2. (Если последний 64−битовый блок неполон, то он дополняется нулями). Нет. Да Да. Заполнение накопителей N 1 , N 2 16 циклов шифровани я Суммировани е очередного блока с N 1 , N 2 Выбор l битов имитовставк и Дополнение блока нулями. Есть еще данны е? Блок полны й? Режим выработки имитовставки

Имитозащита на основе режима выработки имитовставки Процедура имитозащиты строится на основе некоторой криптографической системы : к сообщению добавляется отрезок информации фиксированной длины , вычисленный по определенному правилу на основе открытых данных и ключа, называемый имитовставкой , или кодом аутентификации сообщения ( MAC — Message Authentication Code ). Обеспечение имитозащиты предусмотрено ГОСТ 28147 -89: 1. При выработке имитовставки используются 16 циклов шифрования в режиме простой замены. 2. Выработка имитовставки производится с использованием той же ключевой информации , что применяется для шифрования исходного текста. 3. Вся входная открытая информация разбивается на 64−битовые блоки, которые перед выработкой имитовставки делятся на 32−битовые блоки N 1 , N 2. (Если последний 64−битовый блок неполон, то он дополняется нулями). Нет. Да Да. Заполнение накопителей N 1 , N 2 16 циклов шифровани я Суммировани е очередного блока с N 1 , N 2 Выбор l битов имитовставк и Дополнение блока нулями. Есть еще данны е? Блок полны й? Режим выработки имитовставки