ЛЕКЦИЯ 1 Вступление.pptx

- Количество слайдов: 40

Лекция 1 Криптография и стеганография Основные понятия и определения

Лекция 1 Криптография и стеганография Основные понятия и определения

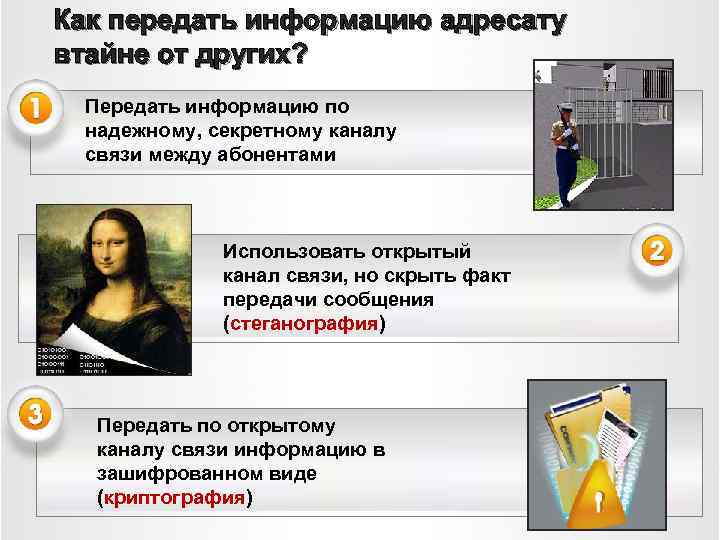

Как передать информацию адресату втайне от других? Передать информацию по надежному, секретному каналу связи между абонентами Использовать открытый канал связи, но скрыть факт передачи сообщения (стеганография) Передать по открытому каналу связи информацию в зашифрованном виде (криптография)

Как передать информацию адресату втайне от других? Передать информацию по надежному, секретному каналу связи между абонентами Использовать открытый канал связи, но скрыть факт передачи сообщения (стеганография) Передать по открытому каналу связи информацию в зашифрованном виде (криптография)

Что такое криптография ? Hаука о методах обеспечения конфиденциальности и аутентичности информации

Что такое криптография ? Hаука о методах обеспечения конфиденциальности и аутентичности информации

Терминология КРИПТОГРАФИЯ κρυπτός + γράφω κρυπτός скрытый + пишу

Терминология КРИПТОГРАФИЯ κρυπτός + γράφω κρυπτός скрытый + пишу

Зачем нужна криптография ? Безопасные соединения. Веб-трафик: HTTPS Защита Wi-Fi трафика с помощью протокола WPA 2

Зачем нужна криптография ? Безопасные соединения. Веб-трафик: HTTPS Защита Wi-Fi трафика с помощью протокола WPA 2

Зачем нужна криптография ? Для шифрования в GSM используются алгоритмы из семейства A 5 В протоколе Bluetooth активно используются алгоритмы E 22, E 21, E 1, основанные на шифре SAFER

Зачем нужна криптография ? Для шифрования в GSM используются алгоритмы из семейства A 5 В протоколе Bluetooth активно используются алгоритмы E 22, E 21, E 1, основанные на шифре SAFER

Зачем нужна криптография ? Шифрование файлов на жестких дисках: EFS, True. Crypt Защита содержимого DVD и Blu-ray дисков: СSS, AACS Аутентификация И многое другое…

Зачем нужна криптография ? Шифрование файлов на жестких дисках: EFS, True. Crypt Защита содержимого DVD и Blu-ray дисков: СSS, AACS Аутентификация И многое другое…

Терминология Криптография КРИПТОЛОГИЯ Криптоанализ

Терминология Криптография КРИПТОЛОГИЯ Криптоанализ

Основные задачи криптографии Обеспечение конфиденциальности – защита информации от несанкционированного доступа и раскрытия ее содержания неавторизованными лицами Аутентификация – подтверждение подлинности сторон (идентификация) и самой информации в процессе информационного обмена

Основные задачи криптографии Обеспечение конфиденциальности – защита информации от несанкционированного доступа и раскрытия ее содержания неавторизованными лицами Аутентификация – подтверждение подлинности сторон (идентификация) и самой информации в процессе информационного обмена

Основные задачи криптографии Обеспечение целостности – гарантия, что информация не изменена случайно или преднамеренно неавторизованными субъектами Обеспечение невозможности отказаться от авторства – предотвращение отказа субъектов от совершенных ими действий Техника ЭЦП: подтверждает целостность информации с момента подписи; однозначно идентифицирует владельца 1 1 10 10 01

Основные задачи криптографии Обеспечение целостности – гарантия, что информация не изменена случайно или преднамеренно неавторизованными субъектами Обеспечение невозможности отказаться от авторства – предотвращение отказа субъектов от совершенных ими действий Техника ЭЦП: подтверждает целостность информации с момента подписи; однозначно идентифицирует владельца 1 1 10 10 01

Основные задачи криптографии Контроль доступа – возможность ограничить и контролировать доступ к системам и приложениям по коммуникационным линиям

Основные задачи криптографии Контроль доступа – возможность ограничить и контролировать доступ к системам и приложениям по коммуникационным линиям

Криптосистема Множество (пространство) открытых текстов М Множество (пространство) шифротекстов С Множество (пространство) ключей k 1 -ключ зашифрования k 2 -ключ расшифрования K Алгоритм генерации ключей Алгоритм зашифрования ШИФР с = Еk 1(m) Алгоритм расшифрования т = Dk 2(с)

Криптосистема Множество (пространство) открытых текстов М Множество (пространство) шифротекстов С Множество (пространство) ключей k 1 -ключ зашифрования k 2 -ключ расшифрования K Алгоритм генерации ключей Алгоритм зашифрования ШИФР с = Еk 1(m) Алгоритм расшифрования т = Dk 2(с)

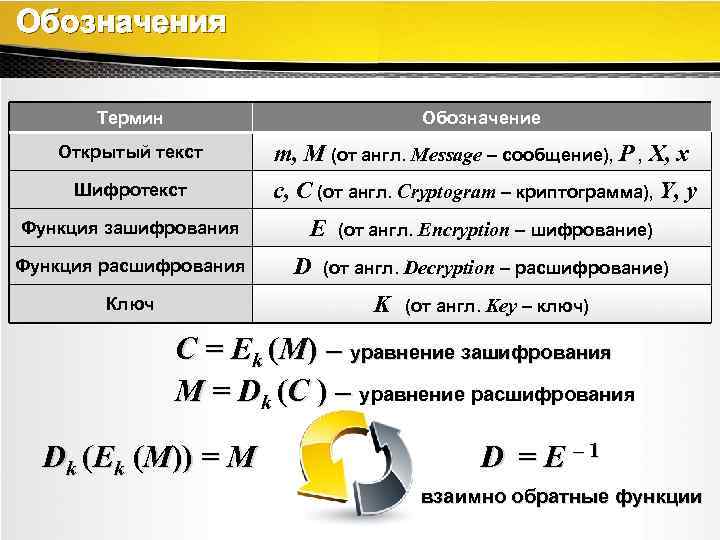

Обозначения Термин Обозначение Открытый текст m, M (от англ. Message – сообщение), P , X, x Шифротекст c, С (от англ. Сryptogram – криптограмма), Y, y Функция зашифрования Функция расшифрования E D (от англ. Encryption – шифрование) (от англ. Decryption – расшифрование) K Ключ (от англ. Key – ключ) С = Еk (M) – уравнение зашифрования M = Dk (C ) – уравнение расшифрования Dk (Ek (M)) = M D = E – 1 взаимно обратные функции

Обозначения Термин Обозначение Открытый текст m, M (от англ. Message – сообщение), P , X, x Шифротекст c, С (от англ. Сryptogram – криптограмма), Y, y Функция зашифрования Функция расшифрования E D (от англ. Encryption – шифрование) (от англ. Decryption – расшифрование) K Ключ (от англ. Key – ключ) С = Еk (M) – уравнение зашифрования M = Dk (C ) – уравнение расшифрования Dk (Ek (M)) = M D = E – 1 взаимно обратные функции

Систематизация криптографических примитивов Безключевые примитивы Хэш-функции Односторонние перестановки Случайные последовательности Шифры с симметр. ключом Криптографические примитивы Примитивы с симметрич. ключом Хэш-функции (МАС) Поточные шифры Электронная цифровая подпись Псевдослучайные последовательности Алгоритмы идентификации Шифры с открытым ключом Примитивы с открытым ключом Блочные шифры Электронная цифровая подпись Алгоритмы идентификации

Систематизация криптографических примитивов Безключевые примитивы Хэш-функции Односторонние перестановки Случайные последовательности Шифры с симметр. ключом Криптографические примитивы Примитивы с симметрич. ключом Хэш-функции (МАС) Поточные шифры Электронная цифровая подпись Псевдослучайные последовательности Алгоритмы идентификации Шифры с открытым ключом Примитивы с открытым ключом Блочные шифры Электронная цифровая подпись Алгоритмы идентификации

Криптографические технологии SSL, IPSEC, TLS, SSH и др. Шифрование DES RSA Хэширование SHA MD 5 ПРОТОКОЛЫ ЭЦП DSA МЕХАНИЗМЫ RSA АЛГОРИТМЫ

Криптографические технологии SSL, IPSEC, TLS, SSH и др. Шифрование DES RSA Хэширование SHA MD 5 ПРОТОКОЛЫ ЭЦП DSA МЕХАНИЗМЫ RSA АЛГОРИТМЫ

Периоды в истории криптографии С 3 -го тыс. до н. э. I-ый период Господство моноалфавитных шифров замены IX в. на Бл. Востоке, XVв. в Европе Начало ХХ в. Середина ХХ в. IІ-ой период IІІ-ий период Полиалфавитные шифры Внедрение электромеханических шифровальных машин Диск Альберти Аль-Кинди

Периоды в истории криптографии С 3 -го тыс. до н. э. I-ый период Господство моноалфавитных шифров замены IX в. на Бл. Востоке, XVв. в Европе Начало ХХ в. Середина ХХ в. IІ-ой период IІІ-ий период Полиалфавитные шифры Внедрение электромеханических шифровальных машин Диск Альберти Аль-Кинди

Шифрование с помощью симметричного шифра Ключ зашифрования Ключ расшифрования Шифротекст Открытый текст Алгоритм зашифрования Ключ зашифрования Алгоритм расшифрования Открытый текст Ключ расшифрования Симметричная криптосистема

Шифрование с помощью симметричного шифра Ключ зашифрования Ключ расшифрования Шифротекст Открытый текст Алгоритм зашифрования Ключ зашифрования Алгоритм расшифрования Открытый текст Ключ расшифрования Симметричная криптосистема

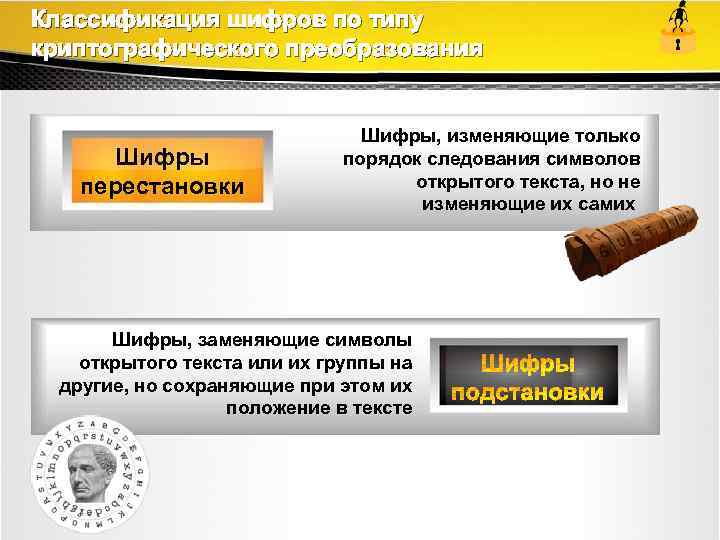

Классификация шифров по типу криптографического преобразования Шифры перестановки Шифры, изменяющие только порядок следования символов открытого текста, но не изменяющие их самих Шифры, заменяющие символы открытого текста или их группы на другие, но сохраняющие при этом их положение в тексте

Классификация шифров по типу криптографического преобразования Шифры перестановки Шифры, изменяющие только порядок следования символов открытого текста, но не изменяющие их самих Шифры, заменяющие символы открытого текста или их группы на другие, но сохраняющие при этом их положение в тексте

Два основных типа симметричных шифров Поточный шифр Блоки открытого текста М М K Ek(M) Шифрование блока Блоки шифротекста Биты открытого текста K С Ключевой поток С С С Биты шифротекста

Два основных типа симметричных шифров Поточный шифр Блоки открытого текста М М K Ek(M) Шифрование блока Блоки шифротекста Биты открытого текста K С Ключевой поток С С С Биты шифротекста

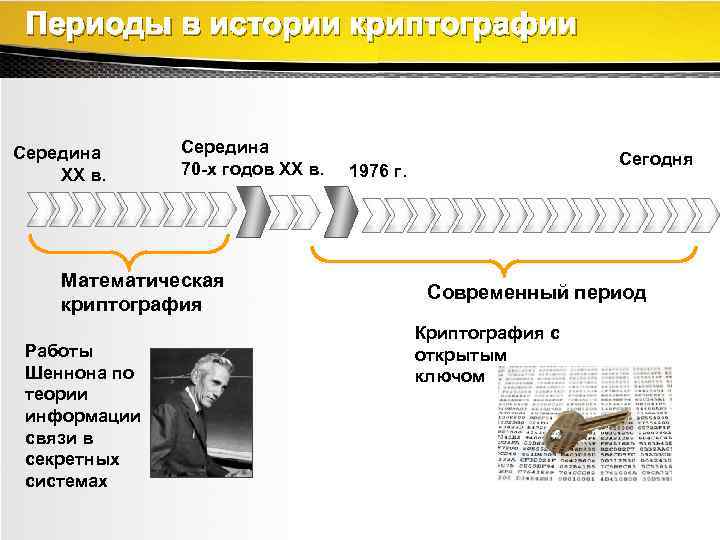

Периоды в истории криптографии Середина ХХ в. Середина 70 -х годов ХХ в. Математическая криптография Работы Шеннона по теории информации связи в секретных системах Сегодня 1976 г. Современный период Криптография с открытым ключом

Периоды в истории криптографии Середина ХХ в. Середина 70 -х годов ХХ в. Математическая криптография Работы Шеннона по теории информации связи в секретных системах Сегодня 1976 г. Современный период Криптография с открытым ключом

Начало криптографии с открытым ключом Мартин Хеллман Уитфилд Диффи (M. Hellman) (W. Diffie) Начало асимметричной криптографии положено в статье «Новые направления в современной криптографии» , где был предложен метод получения секретных ключей, используя открытый канал 1976 г.

Начало криптографии с открытым ключом Мартин Хеллман Уитфилд Диффи (M. Hellman) (W. Diffie) Начало асимметричной криптографии положено в статье «Новые направления в современной криптографии» , где был предложен метод получения секретных ключей, используя открытый канал 1976 г.

Шифрование с помощью асимметричного шифра Открытый ключ получателя Секретный ключ получателя Шифротекст Открытый текст Алгоритм зашифрования Ключ зашифрования или открытый ключ получателя Алгоритм расшифрования Открытый текст Ключ расшифрования или секретный ключ получателя Асимметричная криптосистема

Шифрование с помощью асимметричного шифра Открытый ключ получателя Секретный ключ получателя Шифротекст Открытый текст Алгоритм зашифрования Ключ зашифрования или открытый ключ получателя Алгоритм расшифрования Открытый текст Ключ расшифрования или секретный ключ получателя Асимметричная криптосистема

Принцип Керкгоффса Широко применяется в современной криптографии Огюст Керкгоффс (Auguste Kerckhoffs) 1835 - 1903 Секретным должен быть только ключ шифра, алгоритм шифрования должен быть открытым «La cryptographie militarie» , 1883 «Враг знает систему» . Клод Шеннон

Принцип Керкгоффса Широко применяется в современной криптографии Огюст Керкгоффс (Auguste Kerckhoffs) 1835 - 1903 Секретным должен быть только ключ шифра, алгоритм шифрования должен быть открытым «La cryptographie militarie» , 1883 «Враг знает систему» . Клод Шеннон

Криптоаталитические атаки: пассивные и активные Атака – действия криптоаналитика по восстановлению открытого текста из шифротекста без знания ключа или шифра Пассивные атаки Активные атаки (имитация, подмена) Шифратор Перехват и анализ данных Команды на шифрование требуемых данных и результаты их выполнения Анализ данных

Криптоаталитические атаки: пассивные и активные Атака – действия криптоаналитика по восстановлению открытого текста из шифротекста без знания ключа или шифра Пассивные атаки Активные атаки (имитация, подмена) Шифратор Перехват и анализ данных Команды на шифрование требуемых данных и результаты их выполнения Анализ данных

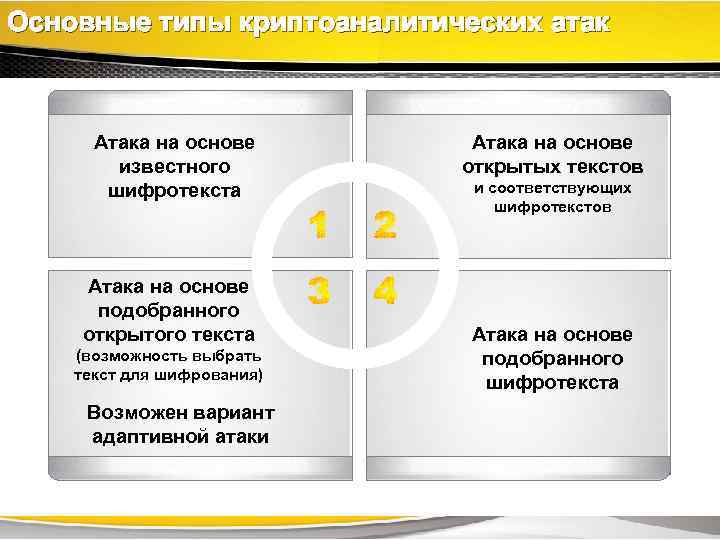

Основные типы криптоаналитических атак Атака на основе известного шифротекста Атака на основе подобранного открытого текста (возможность выбрать текст для шифрования) Возможен вариант адаптивной атаки Атака на основе открытых текстов и соответствующих шифротекстов Атака на основе подобранного шифротекста

Основные типы криптоаналитических атак Атака на основе известного шифротекста Атака на основе подобранного открытого текста (возможность выбрать текст для шифрования) Возможен вариант адаптивной атаки Атака на основе открытых текстов и соответствующих шифротекстов Атака на основе подобранного шифротекста

Атака на основе открытого подобранного текста (исторический пример) Чтобы убедиться в правильности взлома японского военного шифра, криптоаналитики США попросили американский гарнизон на Мидуэе проинформировать незащищенным каналом о недостатке пресной воды. Через два дня было перехвачено секретное сообщение, где японцы сообщили о проблеме с водой в районе «AF» . Так американцы узнали, что «AF» – кодовое обозначение Мидуэи в шифротекстах противника.

Атака на основе открытого подобранного текста (исторический пример) Чтобы убедиться в правильности взлома японского военного шифра, криптоаналитики США попросили американский гарнизон на Мидуэе проинформировать незащищенным каналом о недостатке пресной воды. Через два дня было перехвачено секретное сообщение, где японцы сообщили о проблеме с водой в районе «AF» . Так американцы узнали, что «AF» – кодовое обозначение Мидуэи в шифротекстах противника.

Атаки по побочным каналам Основаны на информации, которую можно получить из устройства для шифрования и которая не является ни открытым текстом, ни шифротекстом RSA http: //www. docstoc. com/docs/139193 099/Side-Channel-Analysis-on-Smart. Cards RSA Атака по энергопотреблению http: //gdtr. wordpress. com/2012/08/07/leaking-informationwith-timing-attacks-on-hashtables-part-1/ И др.

Атаки по побочным каналам Основаны на информации, которую можно получить из устройства для шифрования и которая не является ни открытым текстом, ни шифротекстом RSA http: //www. docstoc. com/docs/139193 099/Side-Channel-Analysis-on-Smart. Cards RSA Атака по энергопотреблению http: //gdtr. wordpress. com/2012/08/07/leaking-informationwith-timing-attacks-on-hashtables-part-1/ И др.

Стойкость шифра Криптографическая стойкость шифра – это его способность противостоять атакам Стойкость шифра определяется сложностью наилучшего алгоритма, вскрывающего с приемлемой вероятностью Верхнюю оценку стойкости дает метод полного перебора всех возможных ключей

Стойкость шифра Криптографическая стойкость шифра – это его способность противостоять атакам Стойкость шифра определяется сложностью наилучшего алгоритма, вскрывающего с приемлемой вероятностью Верхнюю оценку стойкости дает метод полного перебора всех возможных ключей

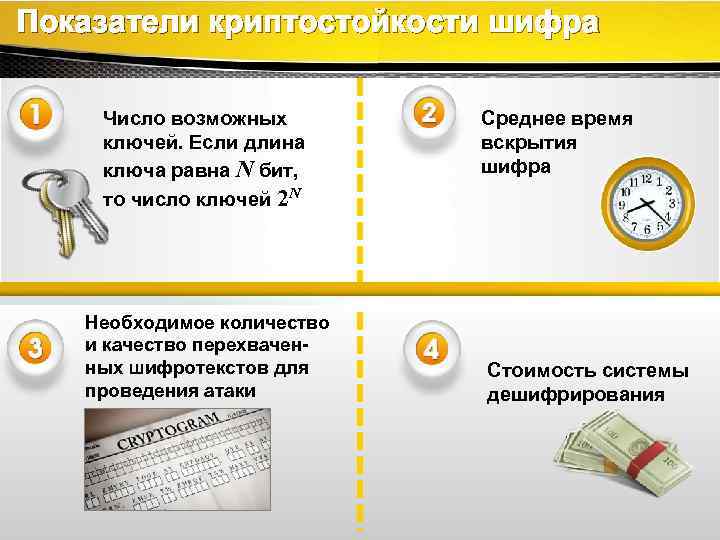

Показатели криптостойкости шифра Число возможных ключей. Если длина ключа равна N бит, то число ключей 2 N Необходимое количество и качество перехваченных шифротекстов для проведения атаки Среднее время вскрытия шифра Стоимость системы дешифрирования

Показатели криптостойкости шифра Число возможных ключей. Если длина ключа равна N бит, то число ключей 2 N Необходимое количество и качество перехваченных шифротекстов для проведения атаки Среднее время вскрытия шифра Стоимость системы дешифрирования

Какие параметры учитывают при сравнении атак? Время, необходимое для проведения атаки – количество элементарных операций, которые необходимо выполнить атакующему Объем компьютерной памяти, требуемой для атаки Необходимый объём открытых и шифрованных текстов, который надо собрать аналитику для взлома шифра

Какие параметры учитывают при сравнении атак? Время, необходимое для проведения атаки – количество элементарных операций, которые необходимо выполнить атакующему Объем компьютерной памяти, требуемой для атаки Необходимый объём открытых и шифрованных текстов, который надо собрать аналитику для взлома шифра

Полный перебор ключей Метод криптоанализа, состоящий в переборе всех возможных ключей шифра с отбраковкой ложных по некоторому критерию Полный перебор= =проба на ключ= =лобовой взлом = =метод «грубой силы» (англ. brute force)

Полный перебор ключей Метод криптоанализа, состоящий в переборе всех возможных ключей шифра с отбраковкой ложных по некоторому критерию Полный перебор= =проба на ключ= =лобовой взлом = =метод «грубой силы» (англ. brute force)

Время полного перебора Время проверки одного ключа Среднее ожидаемое время жизни ключа при полном переборе Tср = 1 2 n·t число всех ключей Длина ключа (в битах) Число ключей 32 232 = 4, 3· 109 35, 8 мин. 2, 15 мс 56 256 = 7, 2· 1016 1142 года 10, 01 лет 128 2128 = 3, 4· 1038 5, 4· 1024 лет 5, 4· 1018 лет 168 2168 = 3, 7· 1050 5, 9· 1036 лет 5, 9· 1030 лет Если проверять 1 ключ за 1 мкс 106 ключей за 1 мкс

Время полного перебора Время проверки одного ключа Среднее ожидаемое время жизни ключа при полном переборе Tср = 1 2 n·t число всех ключей Длина ключа (в битах) Число ключей 32 232 = 4, 3· 109 35, 8 мин. 2, 15 мс 56 256 = 7, 2· 1016 1142 года 10, 01 лет 128 2128 = 3, 4· 1038 5, 4· 1024 лет 5, 4· 1018 лет 168 2168 = 3, 7· 1050 5, 9· 1036 лет 5, 9· 1030 лет Если проверять 1 ключ за 1 мкс 106 ключей за 1 мкс

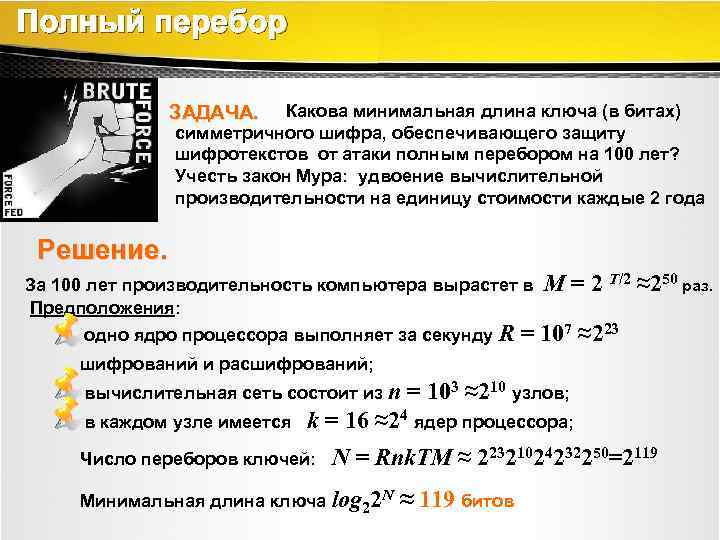

Полный перебор Какова минимальная длина ключа (в битах) ЗАДАЧА. симметричного шифра, обеспечивающего защиту шифротекстов от атаки полным перебором на 100 лет? Учесть закон Мура: удвоение вычислительной производительности на единицу стоимости каждые 2 года Решение. За 100 лет производительность компьютера вырастет в М Предположения: одно ядро процессора выполняет за секунду R = 2 Т/2 ≈250 раз. = 107 ≈223 шифрований и расшифрований; вычислительная сеть состоит из п в каждом узле имеется k = 103 ≈210 узлов; = 16 ≈24 ядер процессора; Число переборов ключей: N = Rnk. TM ≈ 22321024232250=2119 Минимальная длина ключа log 22 N ≈ 119 битов

Полный перебор Какова минимальная длина ключа (в битах) ЗАДАЧА. симметричного шифра, обеспечивающего защиту шифротекстов от атаки полным перебором на 100 лет? Учесть закон Мура: удвоение вычислительной производительности на единицу стоимости каждые 2 года Решение. За 100 лет производительность компьютера вырастет в М Предположения: одно ядро процессора выполняет за секунду R = 2 Т/2 ≈250 раз. = 107 ≈223 шифрований и расшифрований; вычислительная сеть состоит из п в каждом узле имеется k = 103 ≈210 узлов; = 16 ≈24 ядер процессора; Число переборов ключей: N = Rnk. TM ≈ 22321024232250=2119 Минимальная длина ключа log 22 N ≈ 119 битов

Аппаратная реализация алгоритмов (1965 – …)

Аппаратная реализация алгоритмов (1965 – …)

Программная реализация алгоритмов (1990 – …) Производительность Стойкость Стоимость

Программная реализация алгоритмов (1990 – …) Производительность Стойкость Стоимость

Континуум «software – hardware» ASIC (microcode) FGPA http: //www. idex. no/technology/application-specific-integrated-circuit -asic/ http: //commons. wikimedia. org/wiki/File: Altera_Stratix. IVGX_FPGA. jpg ? uselang=ru http: //www. npsod. ru/rus 2/marketevents/document 30815. phtml Программируемый процессор Intel NI

Континуум «software – hardware» ASIC (microcode) FGPA http: //www. idex. no/technology/application-specific-integrated-circuit -asic/ http: //commons. wikimedia. org/wiki/File: Altera_Stratix. IVGX_FPGA. jpg ? uselang=ru http: //www. npsod. ru/rus 2/marketevents/document 30815. phtml Программируемый процессор Intel NI

Рекомендуемые длины ключей шифров Желаемый термин Длина ключа в битах сохранения конфиденциальности Симметричный Криптосистема Эллиптическая шифр RSA криптография Дни/часы 50 512 100 5 лет 73 1024 146 10 – 20 лет 103 2048 206 30 – 50 лет 141 4096 282 Предполагаем: НЕТ квантовых компьютеров, НЕТ крупных достижений в области ИТ, ограниченный бюджет злоумышленника

Рекомендуемые длины ключей шифров Желаемый термин Длина ключа в битах сохранения конфиденциальности Симметричный Криптосистема Эллиптическая шифр RSA криптография Дни/часы 50 512 100 5 лет 73 1024 146 10 – 20 лет 103 2048 206 30 – 50 лет 141 4096 282 Предполагаем: НЕТ квантовых компьютеров, НЕТ крупных достижений в области ИТ, ограниченный бюджет злоумышленника

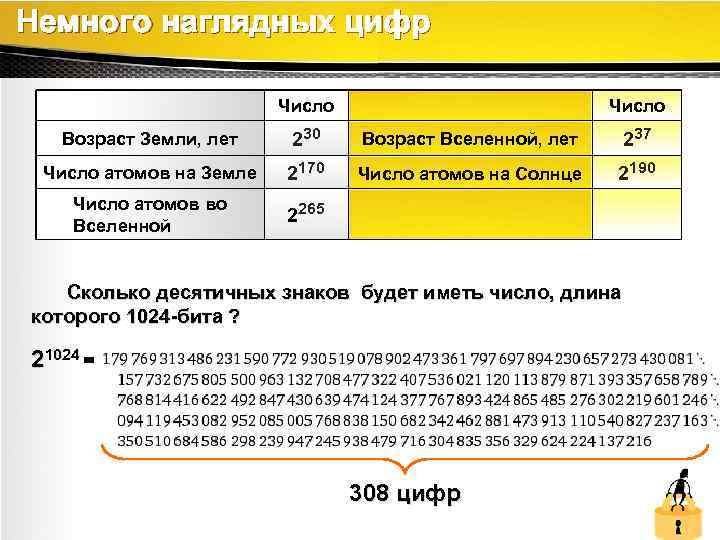

Немного наглядных цифр Число Возраст Земли, лет 230 Возраст Вселенной, лет 237 Число атомов на Земле 2170 Число атомов на Солнце 2190 Число атомов во Вселенной 2265 Сколько десятичных знаков будет иметь число, длина которого 1024 -бита ? 21024 = 308 цифр

Немного наглядных цифр Число Возраст Земли, лет 230 Возраст Вселенной, лет 237 Число атомов на Земле 2170 Число атомов на Солнце 2190 Число атомов во Вселенной 2265 Сколько десятичных знаков будет иметь число, длина которого 1024 -бита ? 21024 = 308 цифр

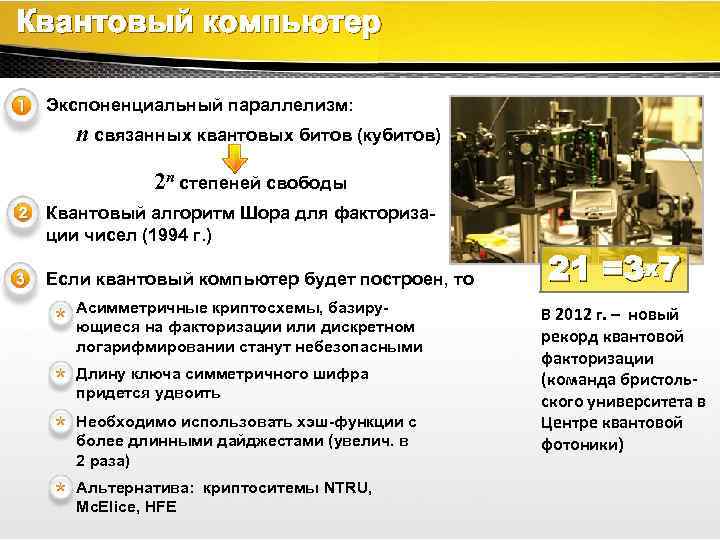

Квантовый компьютер Экспоненциальный параллелизм: п связанных квантовых битов (кубитов) 2 п степеней свободы Квантовый алгоритм Шора для факторизации чисел (1994 г. ) Если квантовый компьютер будет построен, то Асимметричные криптосхемы, базирующиеся на факторизации или дискретном логарифмировании станут небезопасными Длину ключа симметричного шифра придется удвоить Необходимо использовать хэш-функции с более длинными дайджестами (увелич. в 2 раза) Альтернатива: криптоситемы NTRU, Mc. Elice, HFE 21 =3 x 7 В 2012 г. – новый рекорд квантовой факторизации (командa бристольского университета в Центре квантовой фотоники)

Квантовый компьютер Экспоненциальный параллелизм: п связанных квантовых битов (кубитов) 2 п степеней свободы Квантовый алгоритм Шора для факторизации чисел (1994 г. ) Если квантовый компьютер будет построен, то Асимметричные криптосхемы, базирующиеся на факторизации или дискретном логарифмировании станут небезопасными Длину ключа симметричного шифра придется удвоить Необходимо использовать хэш-функции с более длинными дайджестами (увелич. в 2 раза) Альтернатива: криптоситемы NTRU, Mc. Elice, HFE 21 =3 x 7 В 2012 г. – новый рекорд квантовой факторизации (командa бристольского университета в Центре квантовой фотоники)

ЛИТЕРАТУРА

ЛИТЕРАТУРА