ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КС-СУБЪЕКТОВ ДОСТУПА К ДАННЫМ Лекция 4

tzi_-_lekciya_4-5_2011.pptx

- Размер: 2.1 Мб

- Автор:

- Количество слайдов: 60

Описание презентации ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КС-СУБЪЕКТОВ ДОСТУПА К ДАННЫМ Лекция 4 по слайдам

ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КС-СУБЪЕКТОВ ДОСТУПА К ДАННЫМ Лекция 4 Технологии защиты информации

ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КС-СУБЪЕКТОВ ДОСТУПА К ДАННЫМ Лекция 4 Технологии защиты информации

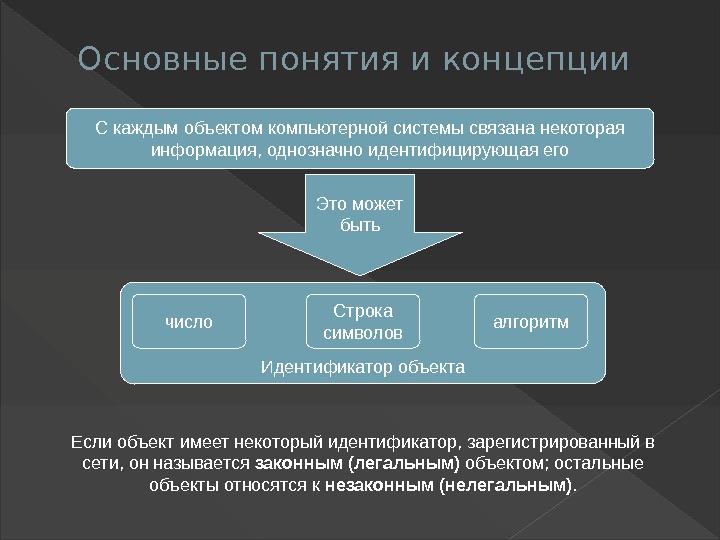

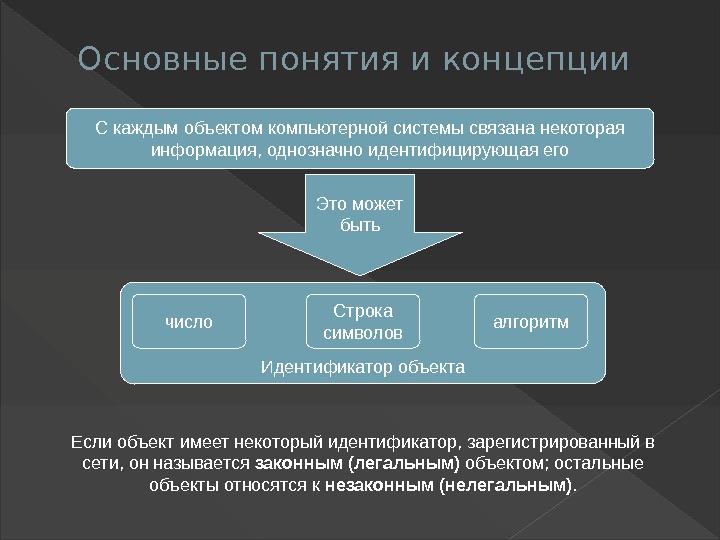

Основные понятия и концепции С каждым объектом компьютерной системы связана некоторая информация, однозначно идентифицирующая его Это может быть Идентификатор объектачисло Строка символов алгоритм Если объект имеет некоторый идентификатор, зарегистрированный в сети, он называется законным (легальным) объектом; остальные объекты относятся к незаконным (нелегальным).

Основные понятия и концепции С каждым объектом компьютерной системы связана некоторая информация, однозначно идентифицирующая его Это может быть Идентификатор объектачисло Строка символов алгоритм Если объект имеет некоторый идентификатор, зарегистрированный в сети, он называется законным (легальным) объектом; остальные объекты относятся к незаконным (нелегальным).

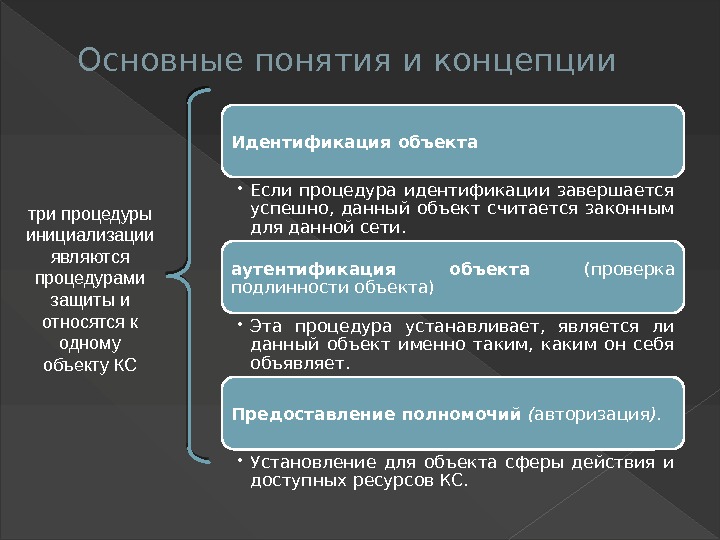

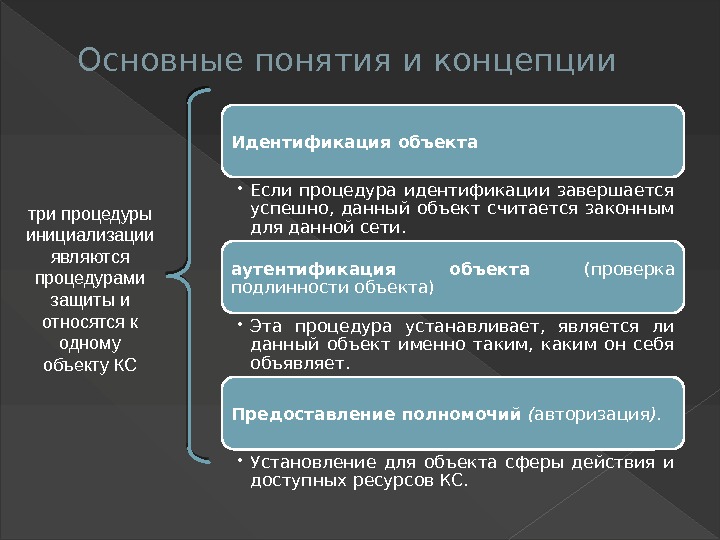

Основные понятия и концепции Идентификация объекта • Если процедура идентификации завершается успешно, данный объект считается законным для данной сети. аутентификация объекта (проверка подлинности объекта) • Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет. Предоставление полномочий ( авторизация ). • Установление для объекта сферы действия и доступных ресурсов КС. три процедуры инициализации являются процедурами защиты и относятся к одному объекту КС

Основные понятия и концепции Идентификация объекта • Если процедура идентификации завершается успешно, данный объект считается законным для данной сети. аутентификация объекта (проверка подлинности объекта) • Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет. Предоставление полномочий ( авторизация ). • Установление для объекта сферы действия и доступных ресурсов КС. три процедуры инициализации являются процедурами защиты и относятся к одному объекту КС

Идентификация и аутентификация пользователя Для проведения процедур идентификации и аутентификации пользователя необходимы: • наличие соответствующего субъекта (модуля) аутентификации; • наличие аутентифицирующего объекта, хранящего уникальную информацию для аутентификации пользователя.

Идентификация и аутентификация пользователя Для проведения процедур идентификации и аутентификации пользователя необходимы: • наличие соответствующего субъекта (модуля) аутентификации; • наличие аутентифицирующего объекта, хранящего уникальную информацию для аутентификации пользователя.

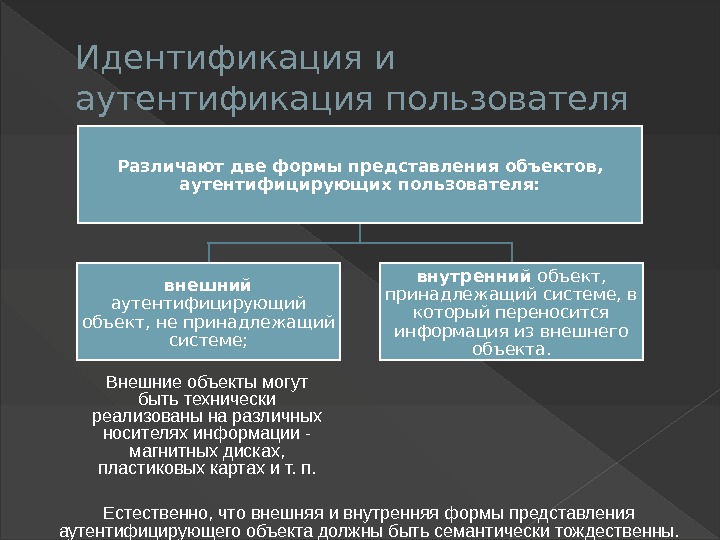

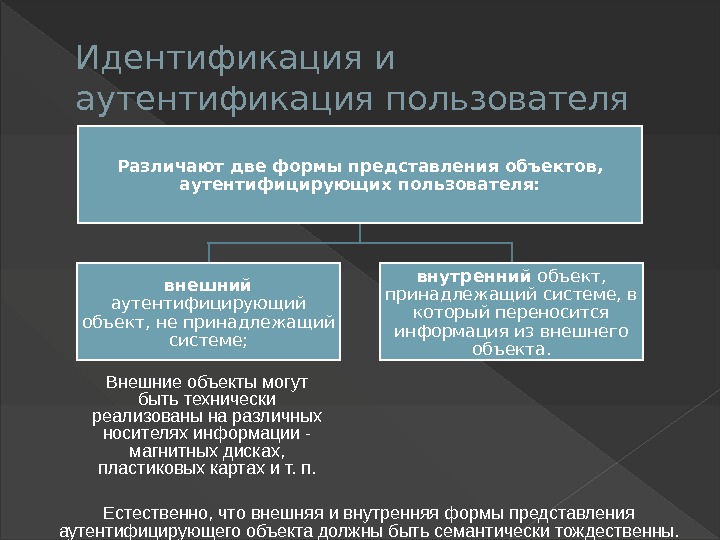

Идентификация и аутентификация пользователя Различают две формы представления объектов, аутентифицирующих пользователя: внешний аутентифицирующий объект, не принадлежащий системе; внутренний объект, принадлежащий системе, в который переносится информация из внешнего объекта. Внешние объекты могут быть технически реализованы на различных носителях информации — магнитных дисках, пластиковых картах и т. п. Естественно, что внешняя и внутренняя формы представления аутентифицирующего объекта должны быть семантически тождественны.

Идентификация и аутентификация пользователя Различают две формы представления объектов, аутентифицирующих пользователя: внешний аутентифицирующий объект, не принадлежащий системе; внутренний объект, принадлежащий системе, в который переносится информация из внешнего объекта. Внешние объекты могут быть технически реализованы на различных носителях информации — магнитных дисках, пластиковых картах и т. п. Естественно, что внешняя и внутренняя формы представления аутентифицирующего объекта должны быть семантически тождественны.

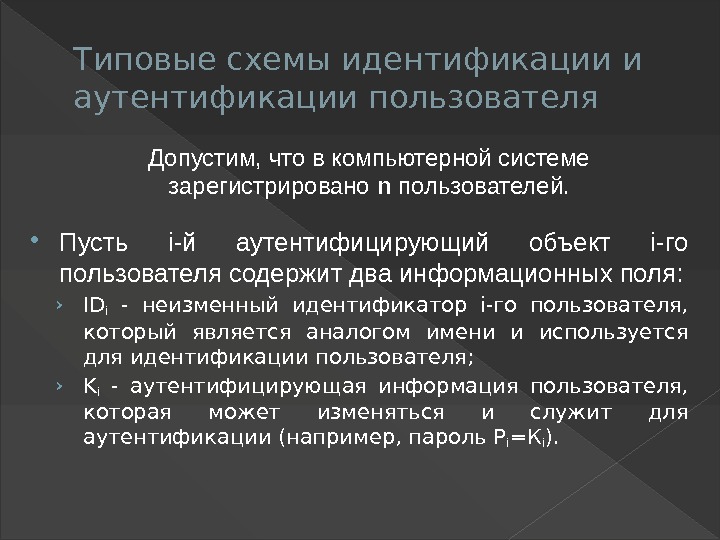

Типовые схемы идентификации и аутентификации пользователя Пусть i-й аутентифицирующий объект i-гo пользователя содержит два информационных поля: › ID i — неизменный идентификатор i-гo пользователя, который является аналогом имени и используется для идентификации пользователя; › K i — аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль Р i =К i ). Допустим, что в компьютерной системе зарегистрировано n пользователей.

Типовые схемы идентификации и аутентификации пользователя Пусть i-й аутентифицирующий объект i-гo пользователя содержит два информационных поля: › ID i — неизменный идентификатор i-гo пользователя, который является аналогом имени и используется для идентификации пользователя; › K i — аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль Р i =К i ). Допустим, что в компьютерной системе зарегистрировано n пользователей.

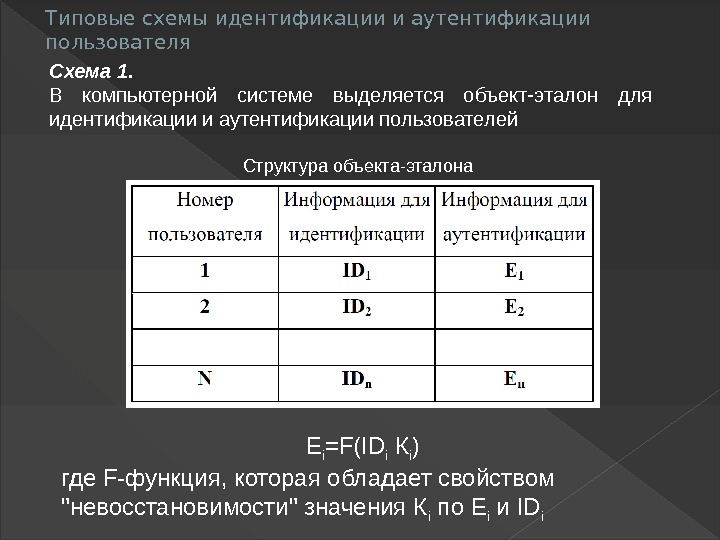

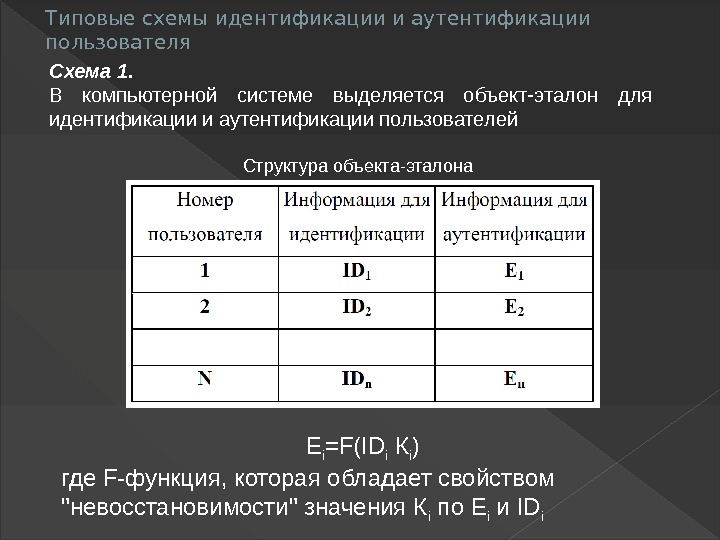

Типовые схемы идентификации и аутентификации пользователя Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и аутентификации пользователей E i =F(ID i К i ) где F-функция, которая обладает свойством «невосстановимости» значения К i по Е i и ID i. Структура объекта-эталона

Типовые схемы идентификации и аутентификации пользователя Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и аутентификации пользователей E i =F(ID i К i ) где F-функция, которая обладает свойством «невосстановимости» значения К i по Е i и ID i. Структура объекта-эталона

Типовые схемы идентификации и аутентификации пользователя Схема 1. «Невосстановимость» K i оценивается некоторой пороговой трудоемкостью Т 0 решения задачи восстановления аутентифицирующей информации К i по Е i и ID i. Для пары K i и K j возможно совпадение соответствующих значений Е. Вероятность ложной аутентификации пользователя не должна быть больше некоторого порогового значения Р 0. На практике задают Т 0 =10 20 … 10 30 , Р 0 =10 -7. . . 10 —

Типовые схемы идентификации и аутентификации пользователя Схема 1. «Невосстановимость» K i оценивается некоторой пороговой трудоемкостью Т 0 решения задачи восстановления аутентифицирующей информации К i по Е i и ID i. Для пары K i и K j возможно совпадение соответствующих значений Е. Вероятность ложной аутентификации пользователя не должна быть больше некоторого порогового значения Р 0. На практике задают Т 0 =10 20 … 10 30 , Р 0 =10 -7. . . 10 —

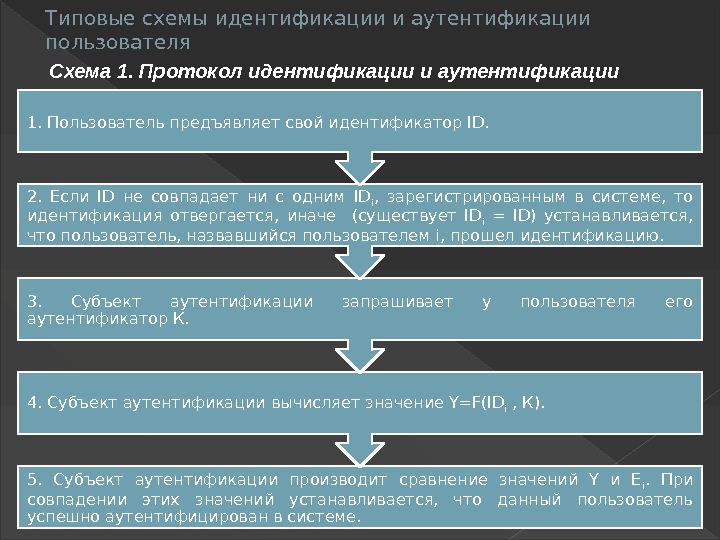

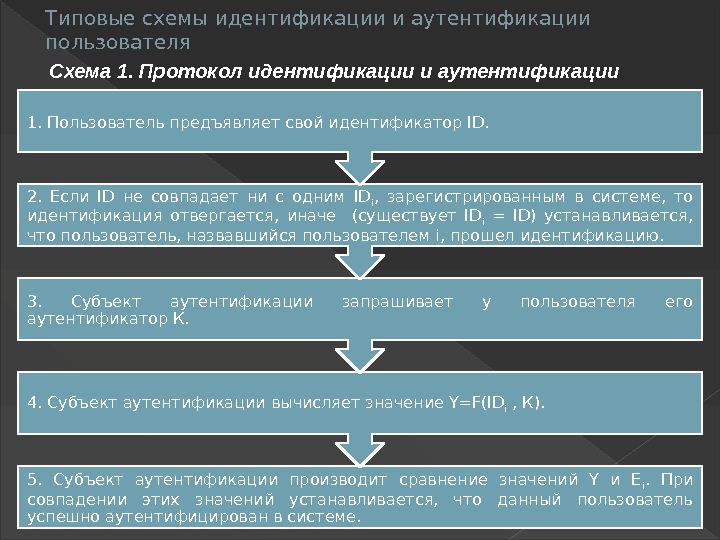

Типовые схемы идентификации и аутентификации пользователя Схема 1. Протокол идентификации и аутентификации 5. Субъект аутентификации производит сравнение значений Y и Е i. При совпадении этих значений устанавливается, что данный пользователь успешно аутентифицирован в системе. 4. Субъект аутентификации вычисляет значение Y=F(ID i , К). 3. Субъект аутентификации запрашивает у пользователя его аутентификатор К. 2. Если ID не совпадает ни с одним ID i , зарегистрированным в системе, то идентификация отвергается, иначе (существует ID i = ID) устанавливается, что пользователь, назвавшийся пользователем i, прошел идентификацию. 1. Пользователь предъявляет свой идентификатор ID.

Типовые схемы идентификации и аутентификации пользователя Схема 1. Протокол идентификации и аутентификации 5. Субъект аутентификации производит сравнение значений Y и Е i. При совпадении этих значений устанавливается, что данный пользователь успешно аутентифицирован в системе. 4. Субъект аутентификации вычисляет значение Y=F(ID i , К). 3. Субъект аутентификации запрашивает у пользователя его аутентификатор К. 2. Если ID не совпадает ни с одним ID i , зарегистрированным в системе, то идентификация отвергается, иначе (существует ID i = ID) устанавливается, что пользователь, назвавшийся пользователем i, прошел идентификацию. 1. Пользователь предъявляет свой идентификатор ID.

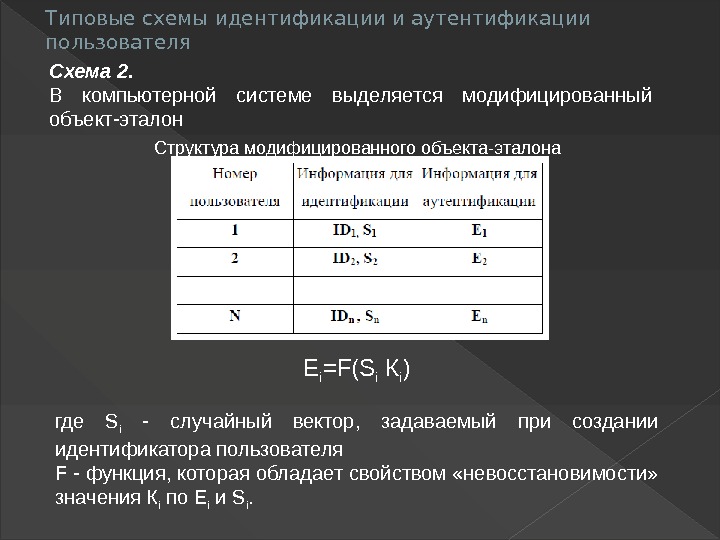

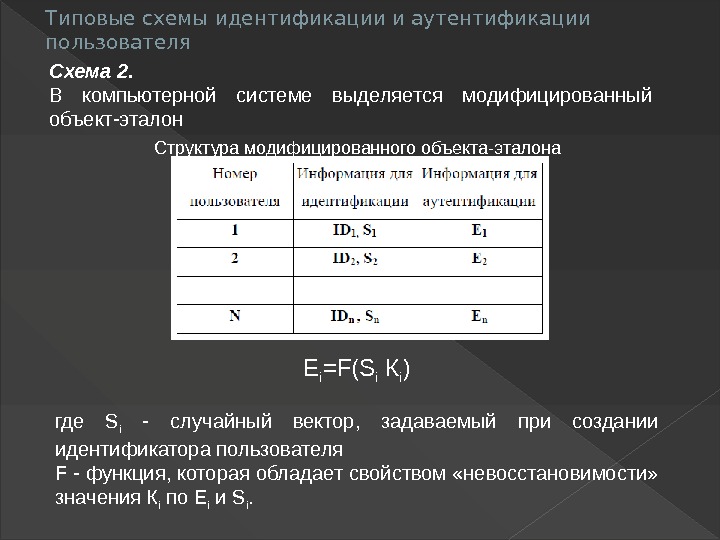

Типовые схемы идентификации и аутентификации пользователя Схема 2. В компьютерной системе выделяется модифицированный объект-эталон Е i =F(S i К i ) где S i — случайный вектор, задаваемый при создании идентификатора пользователя F — функция, которая обладает свойством «невосстановимости» значения К i по E i и S i. Структура модифицированного объекта-эталона

Типовые схемы идентификации и аутентификации пользователя Схема 2. В компьютерной системе выделяется модифицированный объект-эталон Е i =F(S i К i ) где S i — случайный вектор, задаваемый при создании идентификатора пользователя F — функция, которая обладает свойством «невосстановимости» значения К i по E i и S i. Структура модифицированного объекта-эталона

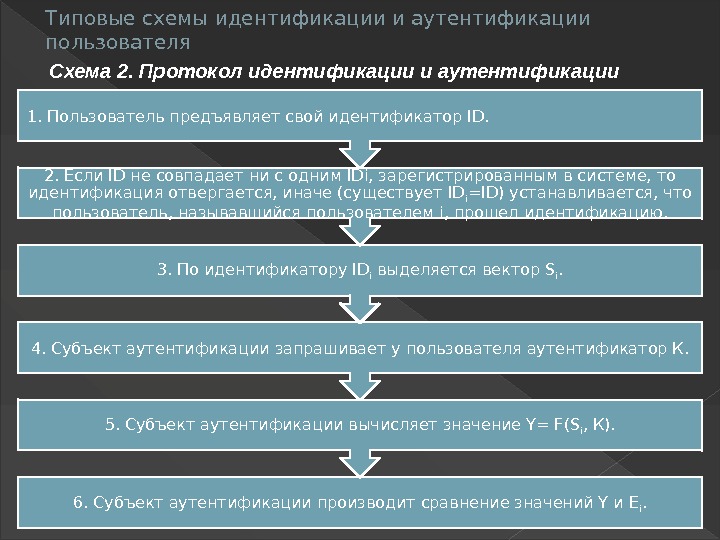

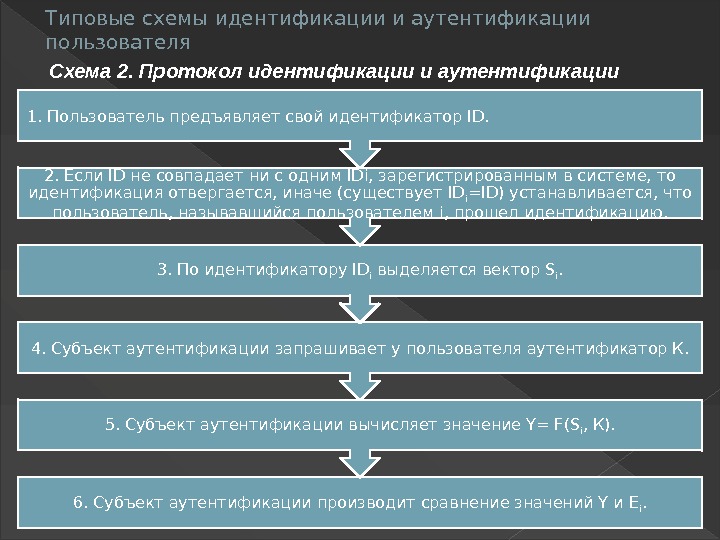

Типовые схемы идентификации и аутентификации пользователя Схема 2. Протокол идентификации и аутентификации 6. Субъект аутентификации производит сравнение значений Y и Е i. 5. Субъект аутентификации вычисляет значение Y= F(S i , К). 4. Субъект аутентификации запрашивает у пользователя аутентификатор К. 3. По идентификатору ID i выделяется вектор S i. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует ID i =ID) устанавливается, что пользователь, называвшийся пользователем i, прошел идентификацию. 1. Пользователь предъявляет свой идентификатор ID.

Типовые схемы идентификации и аутентификации пользователя Схема 2. Протокол идентификации и аутентификации 6. Субъект аутентификации производит сравнение значений Y и Е i. 5. Субъект аутентификации вычисляет значение Y= F(S i , К). 4. Субъект аутентификации запрашивает у пользователя аутентификатор К. 3. По идентификатору ID i выделяется вектор S i. 2. Если ID не совпадает ни с одним IDi, зарегистрированным в системе, то идентификация отвергается, иначе (существует ID i =ID) устанавливается, что пользователь, называвшийся пользователем i, прошел идентификацию. 1. Пользователь предъявляет свой идентификатор ID.

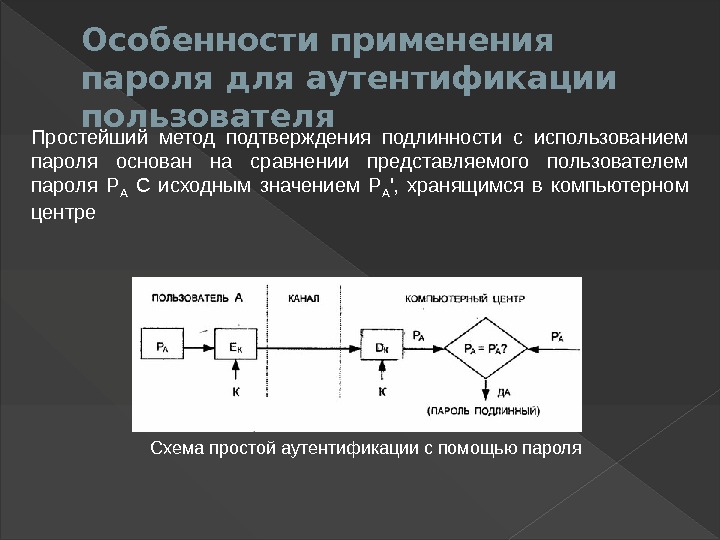

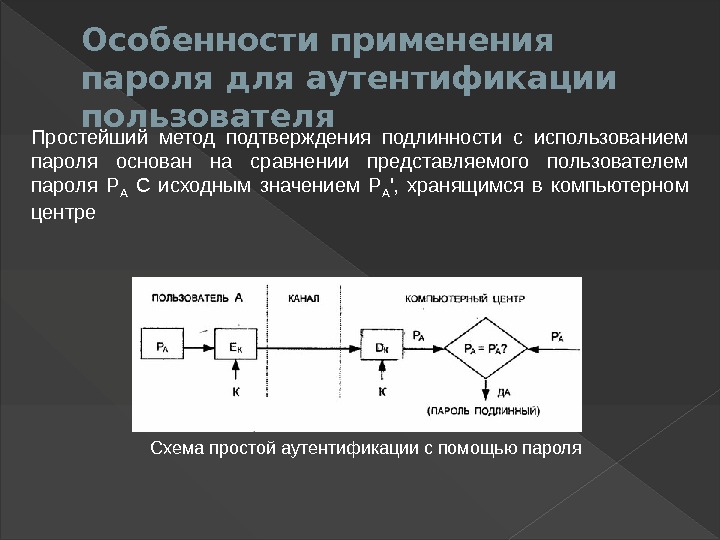

Особенности применения пароля для аутентификации пользователя Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля Р А С исходным значением Р А ‘, хранящимся в компьютерном центре Схема простой аутентификации с помощью пароля

Особенности применения пароля для аутентификации пользователя Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля Р А С исходным значением Р А ‘, хранящимся в компьютерном центре Схема простой аутентификации с помощью пароля

Особенности применения пароля для аутентификации пользователя Иногда получатель не должен раскрывать исходную открытую форму пароля. Отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции a(. ) пароля. Например, функция a(. ) может быть определена следующим образом: a(P)Ep(ID), Р — пароль отправителя; ID — идентификатор отправителя; ЕР — процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Особенности применения пароля для аутентификации пользователя Иногда получатель не должен раскрывать исходную открытую форму пароля. Отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции a(. ) пароля. Например, функция a(. ) может быть определена следующим образом: a(P)Ep(ID), Р — пароль отправителя; ID — идентификатор отправителя; ЕР — процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Особенности применения пароля для аутентификации пользователя Пароли состоят только из нескольких букв. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для предотвращения такой атаки, функцию а(Р) определяют иначе: а(Р)=Ер р+к (ID), К и ID-соответственно ключ и идентификатор отправителя.

Особенности применения пароля для аутентификации пользователя Пароли состоят только из нескольких букв. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для предотвращения такой атаки, функцию а(Р) определяют иначе: а(Р)=Ер р+к (ID), К и ID-соответственно ключ и идентификатор отправителя.

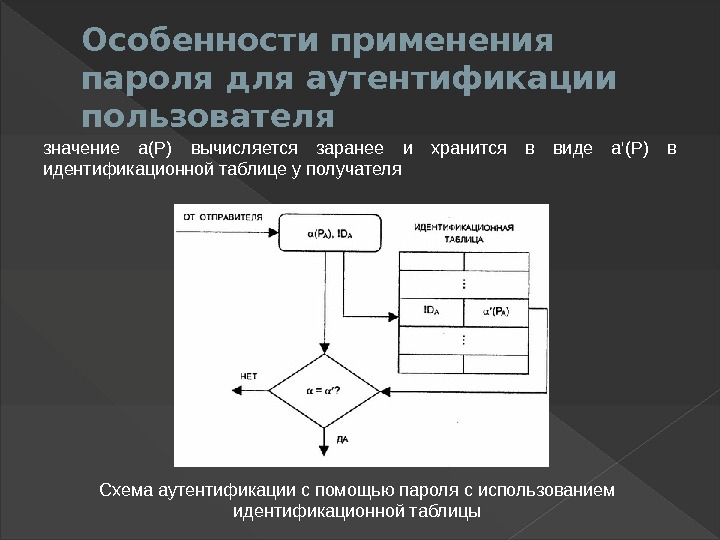

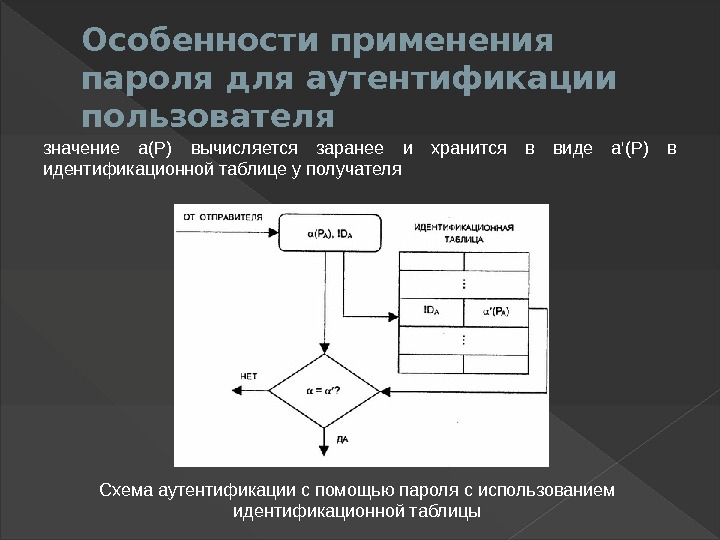

Особенности применения пароля для аутентификации пользователя Схема аутентификации с помощью пароля с использованием идентификационной таблицызначение а(Р) вычисляется заранее и хранится в виде a'(Р) в идентификационной таблице у получателя

Особенности применения пароля для аутентификации пользователя Схема аутентификации с помощью пароля с использованием идентификационной таблицызначение а(Р) вычисляется заранее и хранится в виде a'(Р) в идентификационной таблице у получателя

Защита информации в вычислительных сетях

Защита информации в вычислительных сетях

Содержание Структура ВС и принципы ее функционирования Классификация вторжений в ВС Классы защиты информации в ВС Средства и методы ограничения доступа к файлам

Содержание Структура ВС и принципы ее функционирования Классификация вторжений в ВС Классы защиты информации в ВС Средства и методы ограничения доступа к файлам

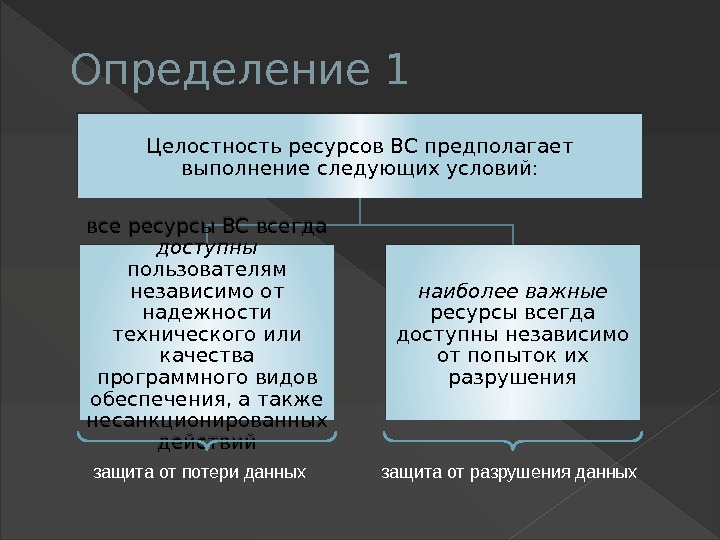

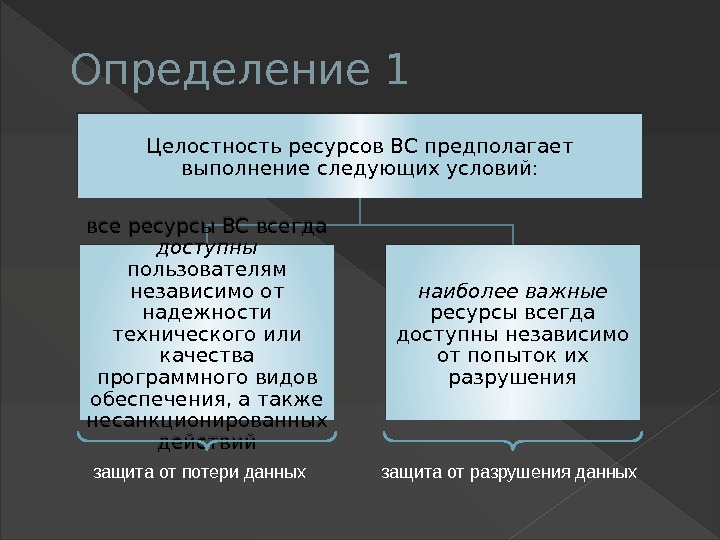

Определение 1 Целостность ресурсов ВС предполагает выполнение следующих условий: все ресурсы ВС всегда доступны пользователям независимо от надежности технического или качества программного видов обеспечения, а также несанкционированных действий наиболее важные ресурсы всегда доступны независимо от попыток их разрушения защита от разрушения данныхзащита от потери данных

Определение 1 Целостность ресурсов ВС предполагает выполнение следующих условий: все ресурсы ВС всегда доступны пользователям независимо от надежности технического или качества программного видов обеспечения, а также несанкционированных действий наиболее важные ресурсы всегда доступны независимо от попыток их разрушения защита от разрушения данныхзащита от потери данных

Определение 2 Защита (безопасность) ресурсов ВС означает что все операции с этими ресурсами выполняются по строго определенным правилам и инструкциям

Определение 2 Защита (безопасность) ресурсов ВС означает что все операции с этими ресурсами выполняются по строго определенным правилам и инструкциям

Определение 3 Право владения ресурсами ВС право отдельных субъектов ВС распоряжаться принадлежащей им информацией (сбор, хранение, использование и распространение информации)

Определение 3 Право владения ресурсами ВС право отдельных субъектов ВС распоряжаться принадлежащей им информацией (сбор, хранение, использование и распространение информации)

Определение 4 Надежность ВС это уверенность в функционировании компонентов, ресурсов и выполнении возлагаемых на нее функций

Определение 4 Надежность ВС это уверенность в функционировании компонентов, ресурсов и выполнении возлагаемых на нее функций

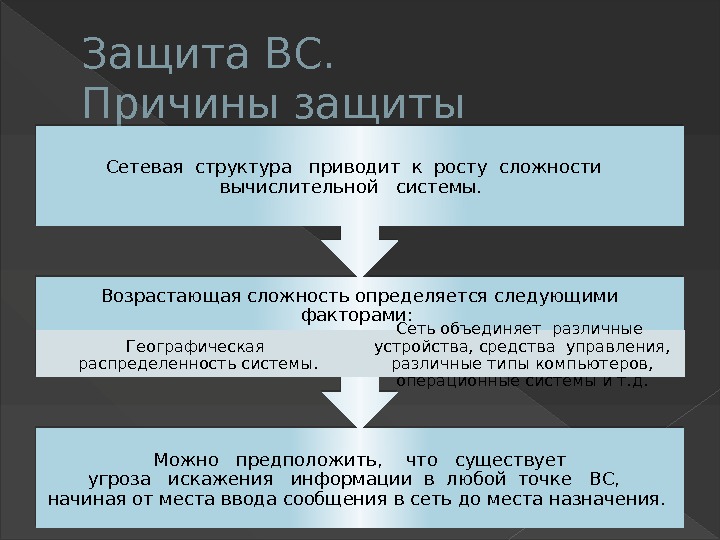

Защита ВС. Причины защиты Можно предположить, что существует угроза искажения информации в любой точке ВС, начиная от места ввода сообщения в сеть до места назначения. Возрастающая сложность определяется следующими факторами: Географическая распределенность системы. Сеть объединяет различные устройства, средства управления, различные типы компьютеров, операционные системы и т. д. Сетевая структура приводит к росту сложности вычислительной системы.

Защита ВС. Причины защиты Можно предположить, что существует угроза искажения информации в любой точке ВС, начиная от места ввода сообщения в сеть до места назначения. Возрастающая сложность определяется следующими факторами: Географическая распределенность системы. Сеть объединяет различные устройства, средства управления, различные типы компьютеров, операционные системы и т. д. Сетевая структура приводит к росту сложности вычислительной системы.

Конфигурация вычислительной системы с распределенными ресурсами с указанием возможных угроз и проблем защиты Процессор Центр автоматиче ской коммутаци и. ПЕРЕХВАТ ОТВОДЫ ИЗЛУЧЕНИЕ ОТВОДЫ Линии связи. ИЗЛУЧЕНИЕ АППАРАТУРА Вторжение в линию связи Взаимовлияние линий связи. ФАЙЛЫ Кража Копирование НСД АППАРАТУРА ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Попытки преодолеть защиту Управление доступом Идентификация пользователя Управление ограничениями ОПЕРАТОР Может заменить защищенный монитор на незащищенный Выявляет механизмы защиты ИНЖЕНЕР ПО ЭКСПЛУАТАЦИИ Нарушает защиту технических средств Использует автономные утилиты для доступа к файлам и входа в систему СИСТЕМНЫЙ ПРОГРАММИСТ Нарушает защиту ПО Обеспечивает себе право входа в систему Выявляет механизмы защиты ПОЛЬЗОВАТЕЛЬУдаленные терминалы ДОСТУП Попытки получить копию (лента, валик, т. п. ) Идентифика ция Подтвержде ние подлинности. ИЗЛУЧЕНИЕ

Конфигурация вычислительной системы с распределенными ресурсами с указанием возможных угроз и проблем защиты Процессор Центр автоматиче ской коммутаци и. ПЕРЕХВАТ ОТВОДЫ ИЗЛУЧЕНИЕ ОТВОДЫ Линии связи. ИЗЛУЧЕНИЕ АППАРАТУРА Вторжение в линию связи Взаимовлияние линий связи. ФАЙЛЫ Кража Копирование НСД АППАРАТУРА ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Попытки преодолеть защиту Управление доступом Идентификация пользователя Управление ограничениями ОПЕРАТОР Может заменить защищенный монитор на незащищенный Выявляет механизмы защиты ИНЖЕНЕР ПО ЭКСПЛУАТАЦИИ Нарушает защиту технических средств Использует автономные утилиты для доступа к файлам и входа в систему СИСТЕМНЫЙ ПРОГРАММИСТ Нарушает защиту ПО Обеспечивает себе право входа в систему Выявляет механизмы защиты ПОЛЬЗОВАТЕЛЬУдаленные терминалы ДОСТУП Попытки получить копию (лента, валик, т. п. ) Идентифика ция Подтвержде ние подлинности. ИЗЛУЧЕНИЕ

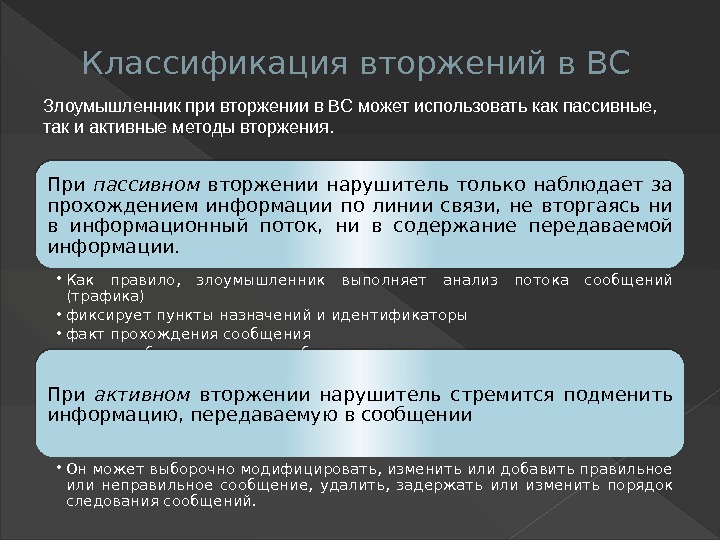

Классификация вторжений в ВС При пассивном вторжении нарушитель только наблюдает за прохождением информации по линии связи, не вторгаясь ни в информационный поток, ни в содержание передаваемой информации. • Как правило, злоумышленник выполняет анализ потока сообщений (трафика) • фиксирует пункты назначений и идентификаторы • факт прохождения сообщения • длину сообщения и частоту обмена. При активном вторжении нарушитель стремится подменить информацию, передаваемую в сообщении • Он может выборочно модифицировать, изменить или добавить правильное или неправильное сообщение, удалить, задержать или изменить порядок следования сообщений. Злоумышленник при вторжении в ВС может использовать как пассивные, так и активные методы вторжения.

Классификация вторжений в ВС При пассивном вторжении нарушитель только наблюдает за прохождением информации по линии связи, не вторгаясь ни в информационный поток, ни в содержание передаваемой информации. • Как правило, злоумышленник выполняет анализ потока сообщений (трафика) • фиксирует пункты назначений и идентификаторы • факт прохождения сообщения • длину сообщения и частоту обмена. При активном вторжении нарушитель стремится подменить информацию, передаваемую в сообщении • Он может выборочно модифицировать, изменить или добавить правильное или неправильное сообщение, удалить, задержать или изменить порядок следования сообщений. Злоумышленник при вторжении в ВС может использовать как пассивные, так и активные методы вторжения.

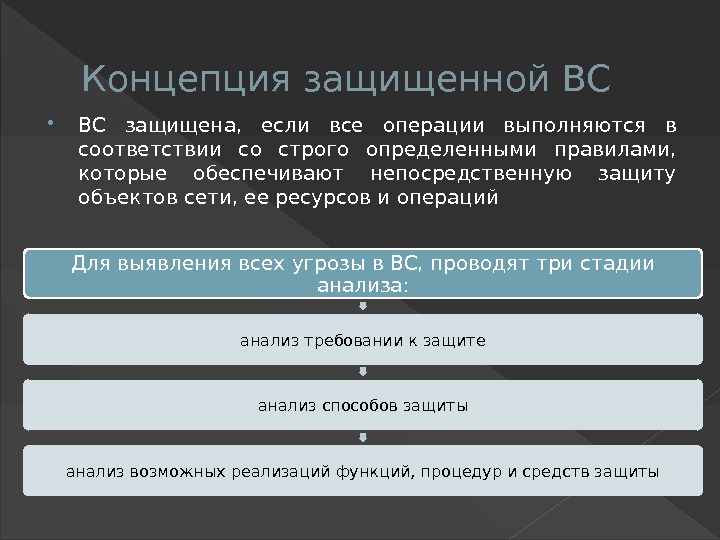

Концепция защищенной ВС ВС защищена, если все операции выполняются в соответствии со строго определенными правилами, которые обеспечивают непосредственную защиту объектов сети, ее ресурсов и операций Для выявления всех угрозы в ВС, проводят три стадии анализа: анализ требовании к защите анализ способов защиты анализ возможных реализаций функций, процедур и средств защиты

Концепция защищенной ВС ВС защищена, если все операции выполняются в соответствии со строго определенными правилами, которые обеспечивают непосредственную защиту объектов сети, ее ресурсов и операций Для выявления всех угрозы в ВС, проводят три стадии анализа: анализ требовании к защите анализ способов защиты анализ возможных реализаций функций, процедур и средств защиты

Стадии анализа. 1 стадия Первая стадия — выработка требований – включает: › анализ уязвимых элементов ВС; › оценку угроз › анализ риска

Стадии анализа. 1 стадия Первая стадия — выработка требований – включает: › анализ уязвимых элементов ВС; › оценку угроз › анализ риска

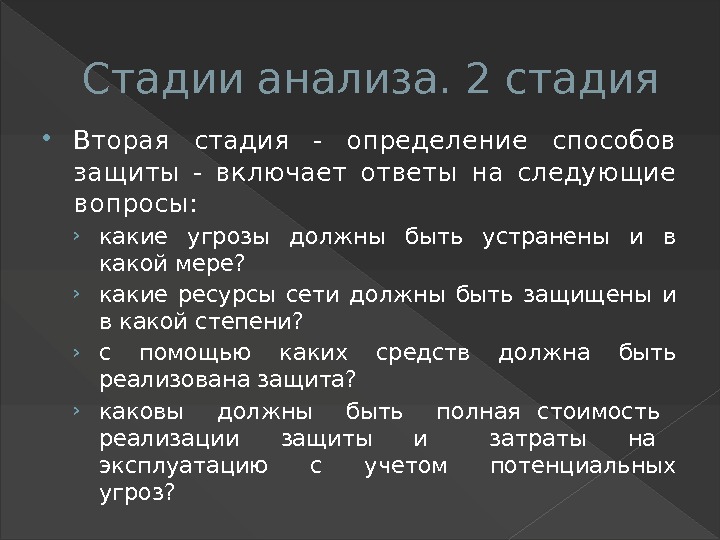

Стадии анализа. 2 стадия Вторая стадия — определение способов защиты — включает ответы на следующие вопросы: › какие угрозы должны быть устранены и в какой мере? › какие ресурсы сети должны быть защищены и в какой степени? › с помощью каких средств должна быть реализована защита? › каковы должны быть полная стоимость реализации защиты и затраты на эксплуатацию с учетом потенциальных угроз?

Стадии анализа. 2 стадия Вторая стадия — определение способов защиты — включает ответы на следующие вопросы: › какие угрозы должны быть устранены и в какой мере? › какие ресурсы сети должны быть защищены и в какой степени? › с помощью каких средств должна быть реализована защита? › каковы должны быть полная стоимость реализации защиты и затраты на эксплуатацию с учетом потенциальных угроз?

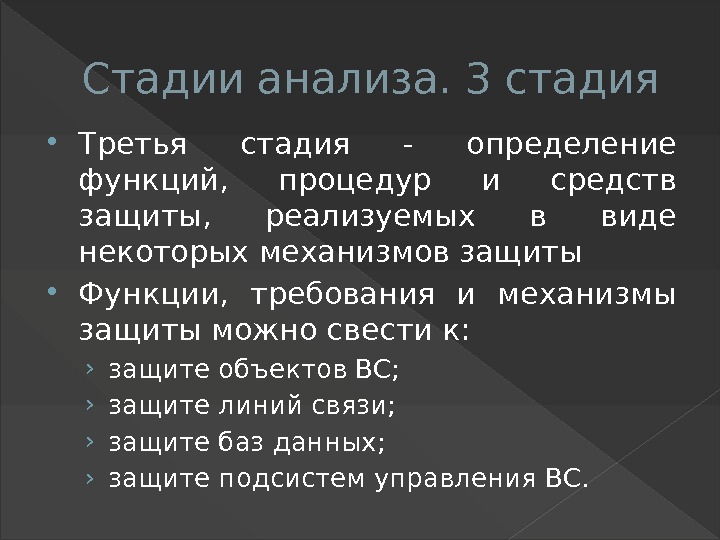

Стадии анализа. 3 стадия Третья стадия — определение функций, процедур и средств защиты, реализуемых в виде некоторых механизмов защиты Функции, требования и механизмы защиты можно свести к: › защите объектов ВС; › защите линий связи; › защите баз данных; › защите подсистем управления ВС.

Стадии анализа. 3 стадия Третья стадия — определение функций, процедур и средств защиты, реализуемых в виде некоторых механизмов защиты Функции, требования и механизмы защиты можно свести к: › защите объектов ВС; › защите линий связи; › защите баз данных; › защите подсистем управления ВС.

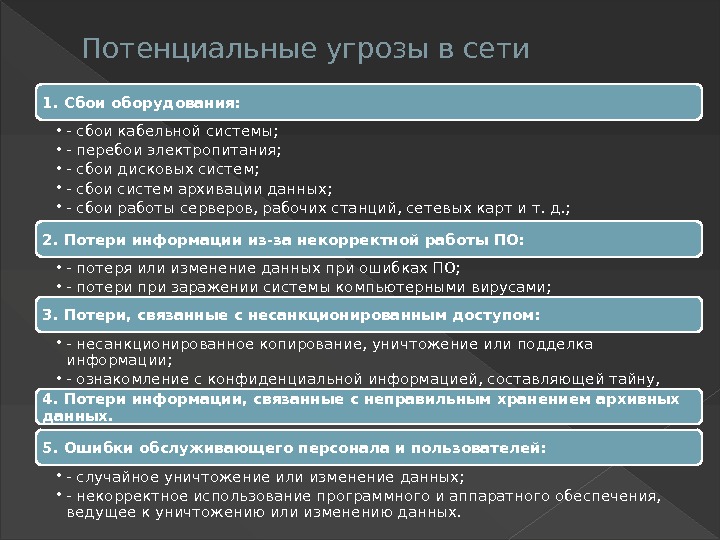

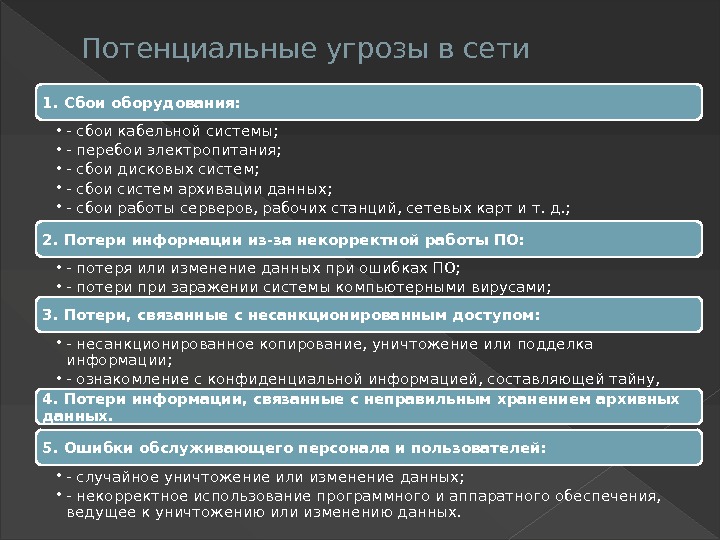

Потенциальные угрозы в сети 1. Сбои оборудования: • — сбои кабельной системы; • — перебои электропитания; • — сбои дисковых систем; • — сбои систем архивации данных; • — сбои работы серверов, рабочих станций, сетевых карт и т. д. ; 2. Потери информации из-за некорректной работы ПО: • — потеря или изменение данных при ошибках ПО; • — потери при заражении системы компьютерными вирусами; 3. Потери, связанные с несанкционированным доступом: • — несанкционированное копирование, уничтожение или подделка информации; • — ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц; 4. Потери информации, связанные с неправильным хранением архивных данных. 5. Ошибки обслуживающего персонала и пользователей: • — случайное уничтожение или изменение данных; • — некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных.

Потенциальные угрозы в сети 1. Сбои оборудования: • — сбои кабельной системы; • — перебои электропитания; • — сбои дисковых систем; • — сбои систем архивации данных; • — сбои работы серверов, рабочих станций, сетевых карт и т. д. ; 2. Потери информации из-за некорректной работы ПО: • — потеря или изменение данных при ошибках ПО; • — потери при заражении системы компьютерными вирусами; 3. Потери, связанные с несанкционированным доступом: • — несанкционированное копирование, уничтожение или подделка информации; • — ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц; 4. Потери информации, связанные с неправильным хранением архивных данных. 5. Ошибки обслуживающего персонала и пользователей: • — случайное уничтожение или изменение данных; • — некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных.

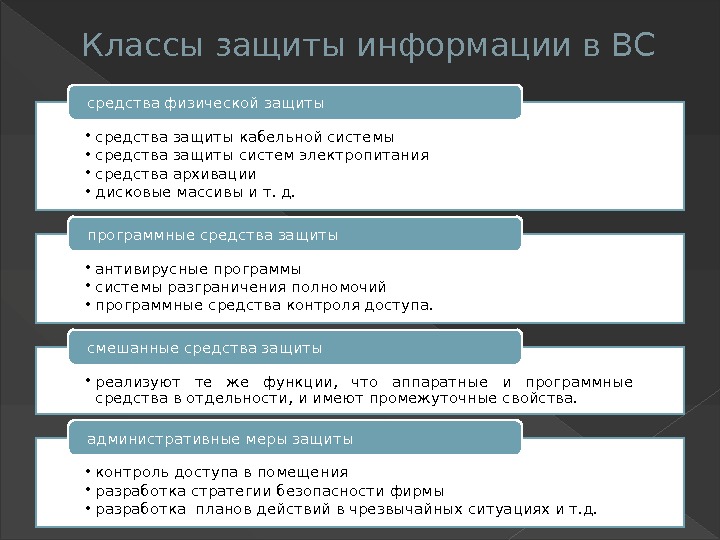

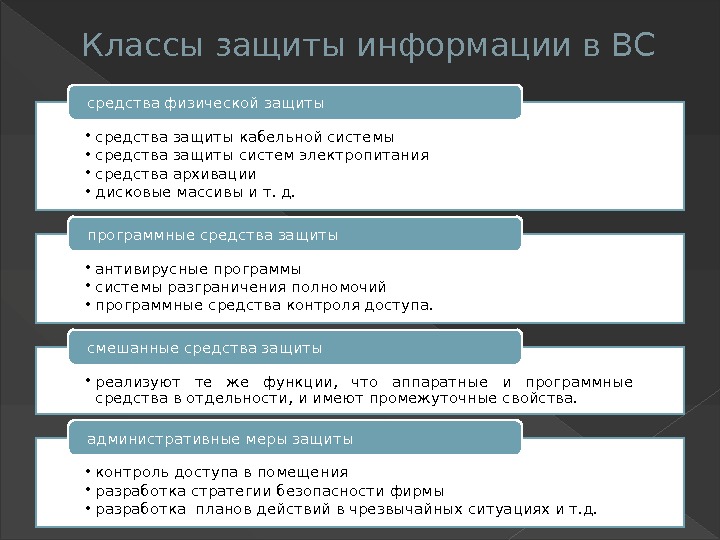

Классы защиты информации в ВС • средства защиты кабельной системы • средства защиты систем электропитания • средства архивации • дисковые массивы и т. д. средства физической защиты • антивирусные программы • системы разграничения полномочий • программные средства контроля доступа. программные средства защиты • реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства. смешанные средства защиты • контроль доступа в помещения • разработка стратегии безопасности фирмы • разработка планов действий в чрезвычайных ситуациях и т. д. административные меры защиты

Классы защиты информации в ВС • средства защиты кабельной системы • средства защиты систем электропитания • средства архивации • дисковые массивы и т. д. средства физической защиты • антивирусные программы • системы разграничения полномочий • программные средства контроля доступа. программные средства защиты • реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства. смешанные средства защиты • контроль доступа в помещения • разработка стратегии безопасности фирмы • разработка планов действий в чрезвычайных ситуациях и т. д. административные меры защиты

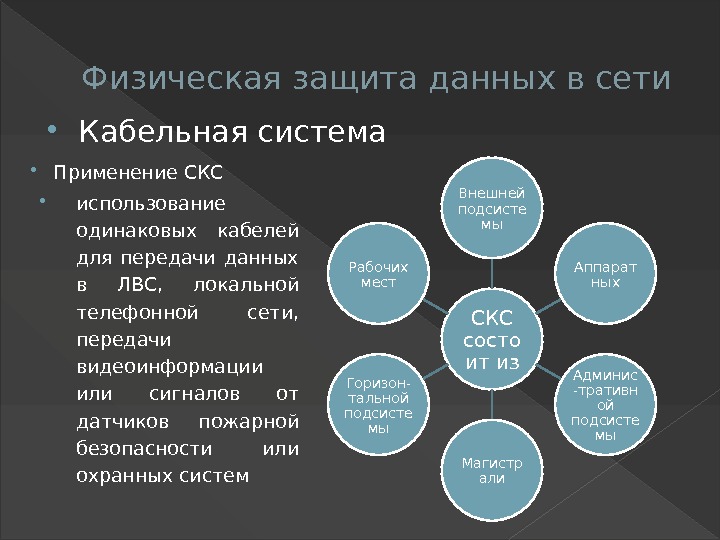

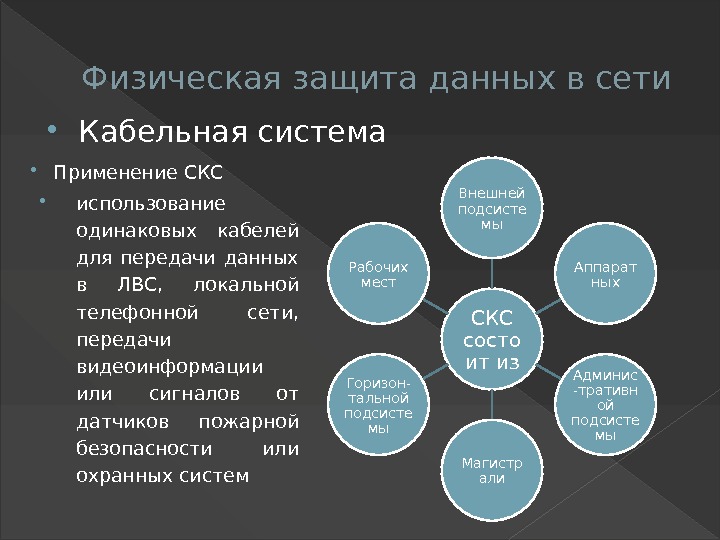

Физическая защита данных в сети Кабельная система Применение СКС использование одинаковых кабелей для передачи данных в ЛВС, локальной телефонной сети, передачи видеоинформации или сигналов от датчиков пожарной безопасности или охранных систем СКС состо ит из. Внешней подсисте мы Аппарат ных Админис -тративн ой подсисте мы Магистр али. Горизон- тальной подсисте мы. Рабочих мест

Физическая защита данных в сети Кабельная система Применение СКС использование одинаковых кабелей для передачи данных в ЛВС, локальной телефонной сети, передачи видеоинформации или сигналов от датчиков пожарной безопасности или охранных систем СКС состо ит из. Внешней подсисте мы Аппарат ных Админис -тративн ой подсисте мы Магистр али. Горизон- тальной подсисте мы. Рабочих мест

Физическая защита данных в сети Системы электроснабжения Проблемы систем электроснабжения Кратковременное отключение электроэнергии • Установка источников бесперебойного питания Перепады напряжения • Установка стабилизаторов напряжения Длительное отключение электроэнергии • Применение аварийных электрогенераторов

Физическая защита данных в сети Системы электроснабжения Проблемы систем электроснабжения Кратковременное отключение электроэнергии • Установка источников бесперебойного питания Перепады напряжения • Установка стабилизаторов напряжения Длительное отключение электроэнергии • Применение аварийных электрогенераторов

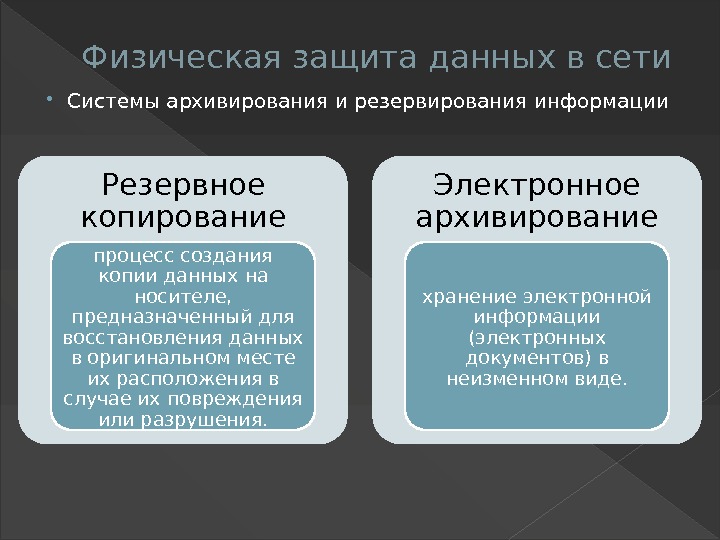

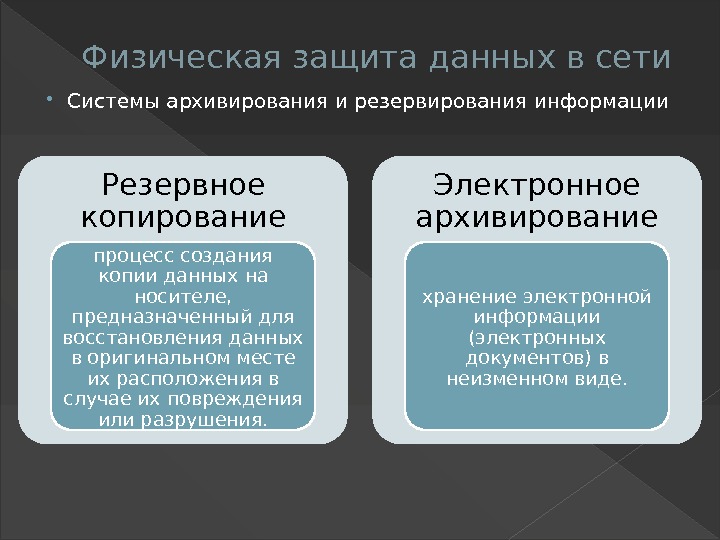

Физическая защита данных в сети Системы архивирования и резервирования информации Резервное копирование процесс создания копии данных на носителе, предназначенный для восстановления данных в оригинальном месте их расположения в случае их повреждения или разрушения. Электронное архивирование хранение электронной информации (электронных документов) в неизменном виде.

Физическая защита данных в сети Системы архивирования и резервирования информации Резервное копирование процесс создания копии данных на носителе, предназначенный для восстановления данных в оригинальном месте их расположения в случае их повреждения или разрушения. Электронное архивирование хранение электронной информации (электронных документов) в неизменном виде.

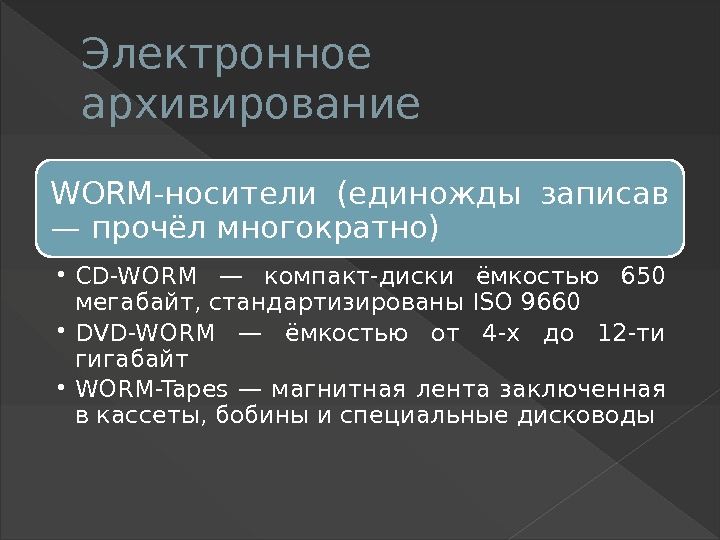

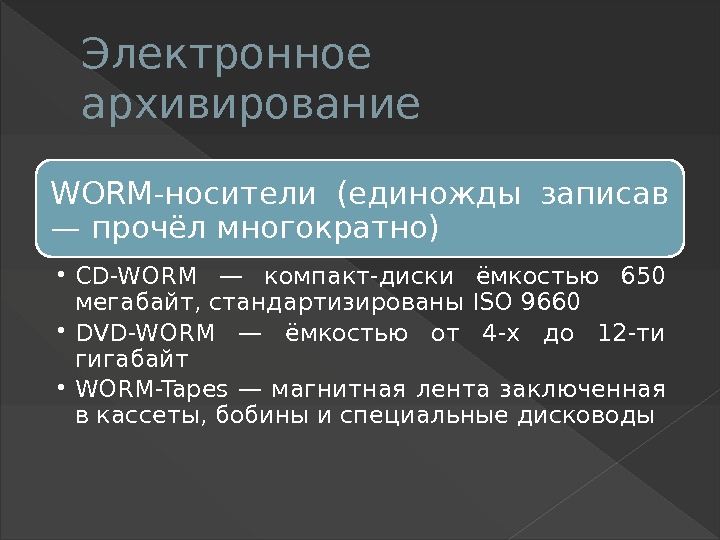

Электронное архивирование WORM-носители (единожды записав — прочёл многократно) • CD-WORM — компакт-диски ёмкостью 650 мегабайт, стандартизированы ISO 9660 • DVD-WORM — ёмкостью от 4 -х до 12 -ти гигабайт • WORM-Tapes — магнитная лента заключенная в кассеты, бобины и специальные дисководы

Электронное архивирование WORM-носители (единожды записав — прочёл многократно) • CD-WORM — компакт-диски ёмкостью 650 мегабайт, стандартизированы ISO 9660 • DVD-WORM — ёмкостью от 4 -х до 12 -ти гигабайт • WORM-Tapes — магнитная лента заключенная в кассеты, бобины и специальные дисководы

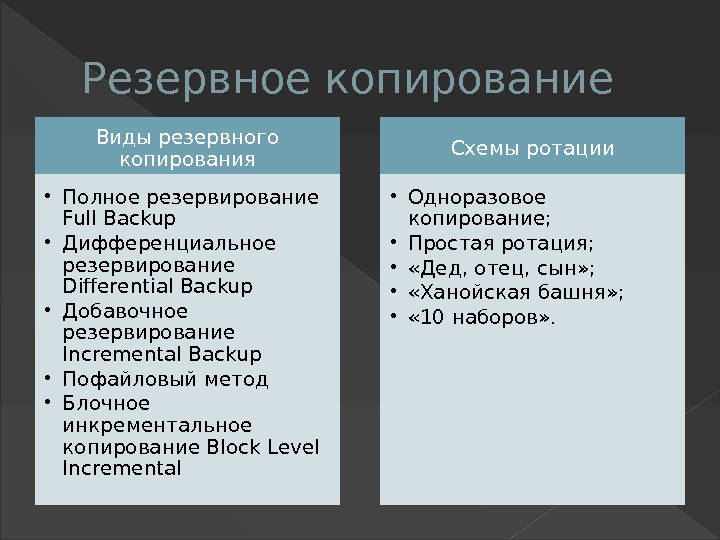

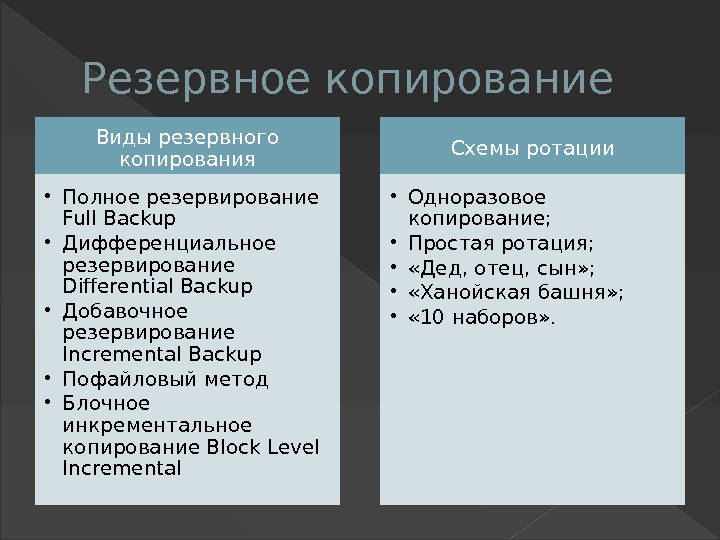

Резервное копирование Виды резервного копирования • Полное резервирование Full Backup • Дифференциальное резервирование Differential Backup • Добавочное резервирование Incremental Backup • Пофайловый метод • Блочное инкрементальное копирование Block Level Incremental Схемы ротации • Одноразовое копирование; • Простая ротация; • «Дед, отец, сын» ; • «Ханойская башня» ; • « 10 наборов» .

Резервное копирование Виды резервного копирования • Полное резервирование Full Backup • Дифференциальное резервирование Differential Backup • Добавочное резервирование Incremental Backup • Пофайловый метод • Блочное инкрементальное копирование Block Level Incremental Схемы ротации • Одноразовое копирование; • Простая ротация; • «Дед, отец, сын» ; • «Ханойская башня» ; • « 10 наборов» .

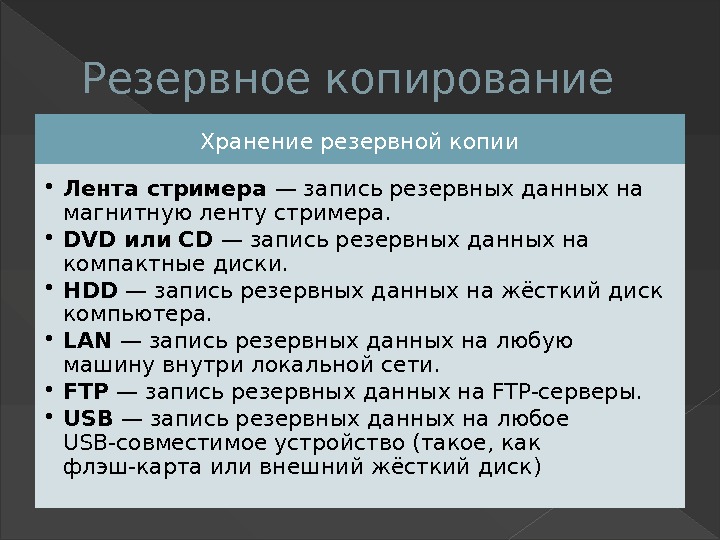

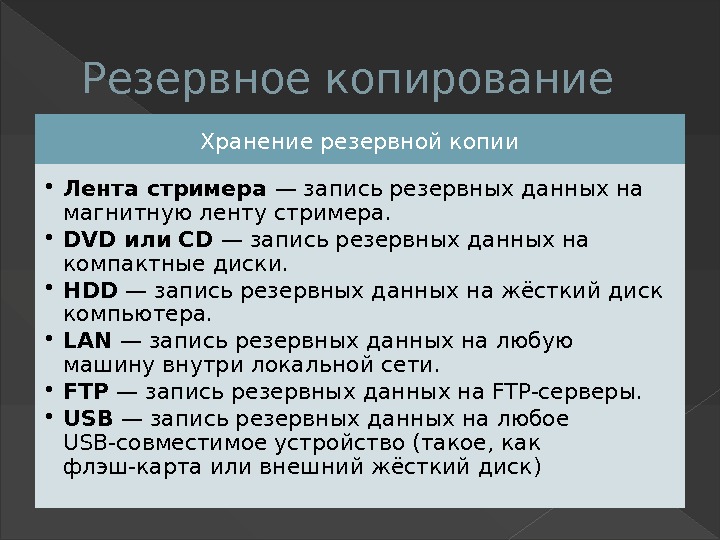

Резервное копирование Хранение резервной копии • Лента стримера — запись резервных данных на магнитную ленту стримера. • DVD или CD — запись резервных данных на компактные диски. • HDD — запись резервных данных на жёсткий диск компьютера. • LAN — запись резервных данных на любую машину внутри локальной сети. • FTP — запись резервных данных на FTP-серверы. • USB — запись резервных данных на любое USB-совместимое устройство (такое, как флэш-карта или внешний жёсткий диск)

Резервное копирование Хранение резервной копии • Лента стримера — запись резервных данных на магнитную ленту стримера. • DVD или CD — запись резервных данных на компактные диски. • HDD — запись резервных данных на жёсткий диск компьютера. • LAN — запись резервных данных на любую машину внутри локальной сети. • FTP — запись резервных данных на FTP-серверы. • USB — запись резервных данных на любое USB-совместимое устройство (такое, как флэш-карта или внешний жёсткий диск)

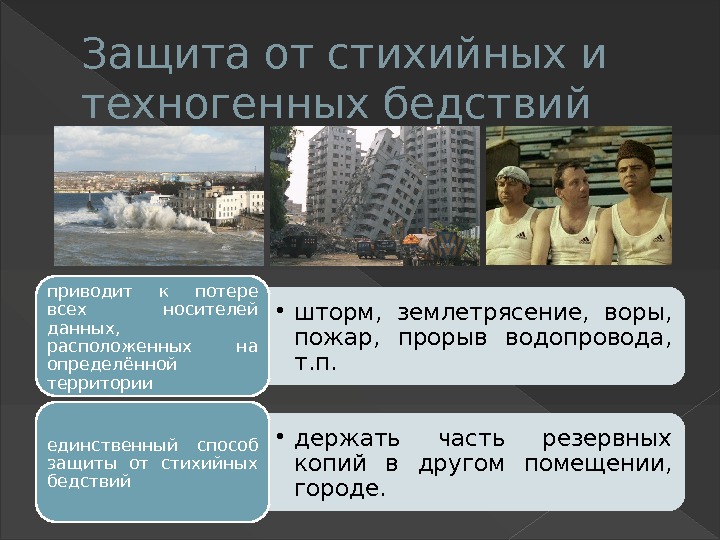

Защита от стихийных и техногенных бедствий • шторм, землетрясение, воры, пожар, прорыв водопровода, т. п. приводит к потере всех носителей данных, расположенных на определённой территории • держать часть резервных копий в другом помещении, городе. единственный способ защиты от стихийных бедствий

Защита от стихийных и техногенных бедствий • шторм, землетрясение, воры, пожар, прорыв водопровода, т. п. приводит к потере всех носителей данных, расположенных на определённой территории • держать часть резервных копий в другом помещении, городе. единственный способ защиты от стихийных бедствий

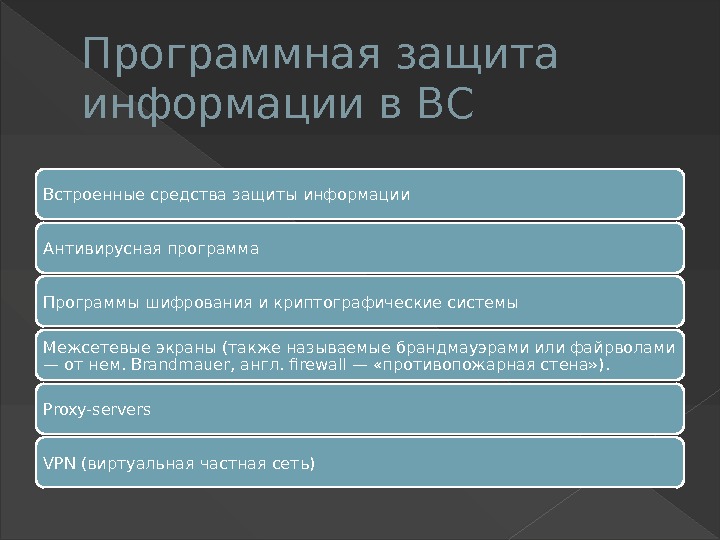

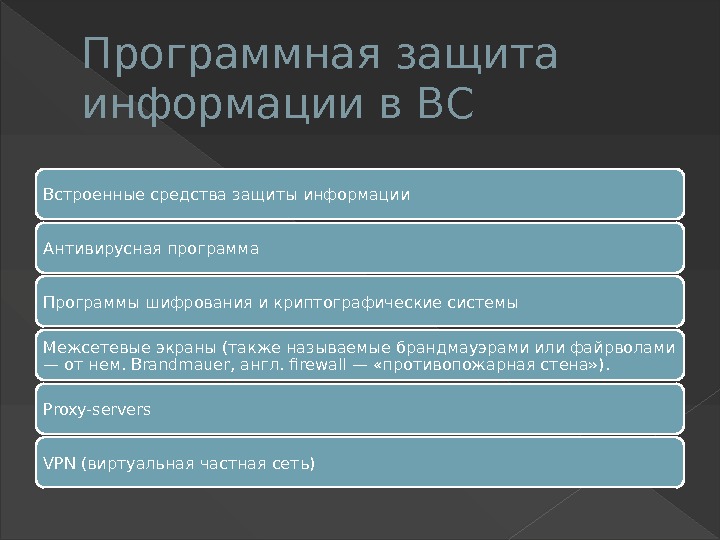

Программная защита информации в ВС Встроенные средства защиты информации Антивирусная программа Программы шифрования и криптографические системы Межсетевые экраны (также называемые брандмауэрами или файрволами — от нем. Brandmauer, англ. firewall — «противопожарная стена» ). Proxy-servers VPN (виртуальная частная сеть)

Программная защита информации в ВС Встроенные средства защиты информации Антивирусная программа Программы шифрования и криптографические системы Межсетевые экраны (также называемые брандмауэрами или файрволами — от нем. Brandmauer, англ. firewall — «противопожарная стена» ). Proxy-servers VPN (виртуальная частная сеть)

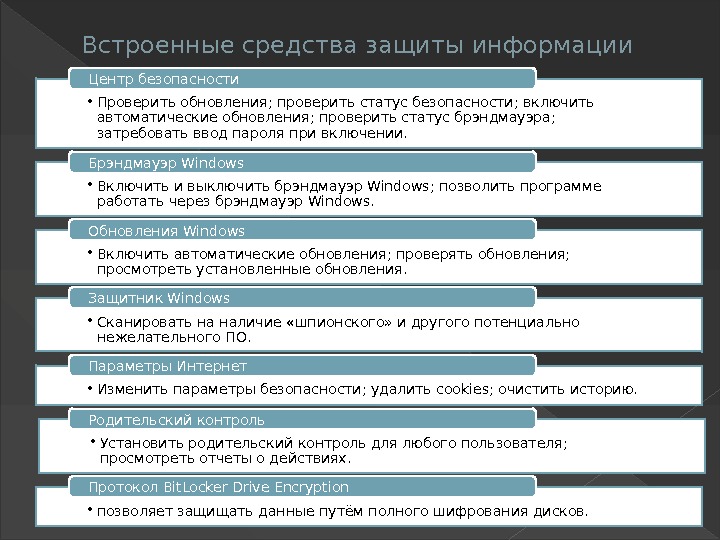

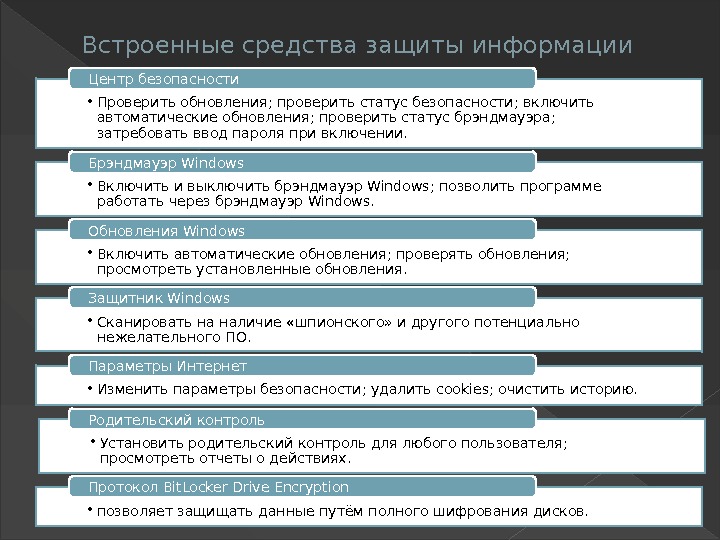

Встроенные средства защиты информации • Проверить обновления; проверить статус безопасности; включить автоматические обновления; проверить статус брэндмауэра; затребовать ввод пароля при включении. Центр безопасности • Включить и выключить брэндмауэр Windows; позволить программе работать через брэндмауэр Windows. Брэндмауэр Windows • Включить автоматические обновления; проверять обновления; просмотреть установленные обновления. Обновления Windows • Сканировать на наличие «шпионского» и другого потенциально нежелательного ПО. Защитник Windows • Изменить параметры безопасности; удалить cookies; очистить историю. Параметры Интернет • Установить родительский контроль для любого пользователя; просмотреть отчеты о действиях. Родительский контроль • позволяет защищать данные путём полного шифрования дисков. Протокол Bit. Locker Drive Encryption

Встроенные средства защиты информации • Проверить обновления; проверить статус безопасности; включить автоматические обновления; проверить статус брэндмауэра; затребовать ввод пароля при включении. Центр безопасности • Включить и выключить брэндмауэр Windows; позволить программе работать через брэндмауэр Windows. Брэндмауэр Windows • Включить автоматические обновления; проверять обновления; просмотреть установленные обновления. Обновления Windows • Сканировать на наличие «шпионского» и другого потенциально нежелательного ПО. Защитник Windows • Изменить параметры безопасности; удалить cookies; очистить историю. Параметры Интернет • Установить родительский контроль для любого пользователя; просмотреть отчеты о действиях. Родительский контроль • позволяет защищать данные путём полного шифрования дисков. Протокол Bit. Locker Drive Encryption

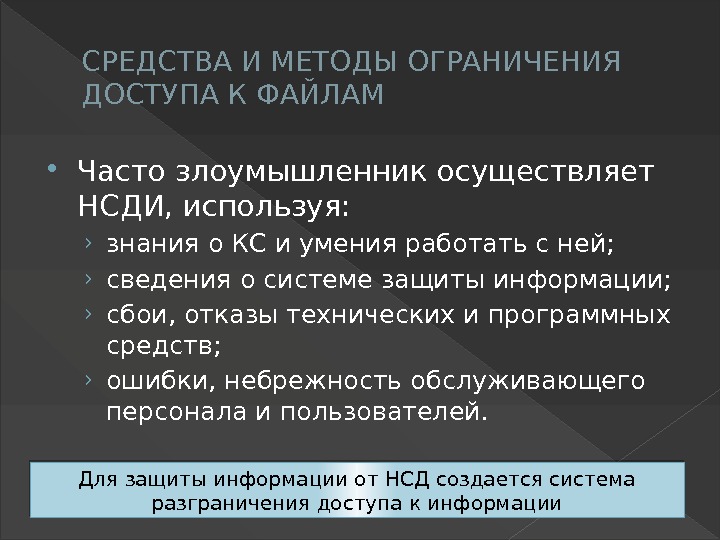

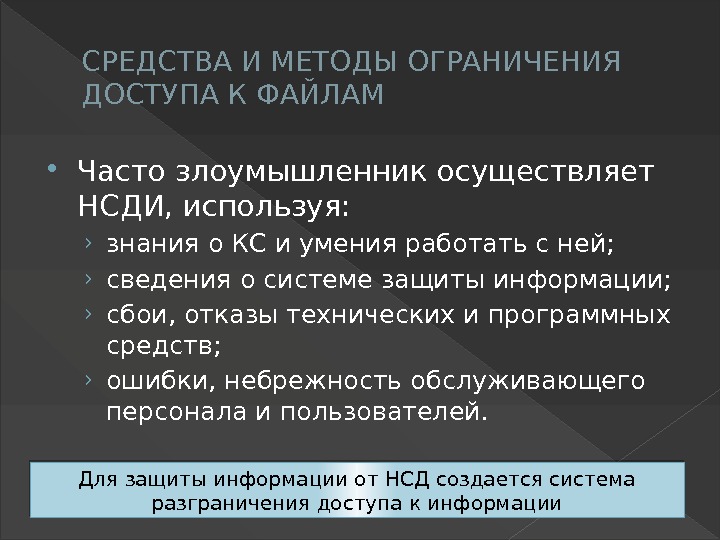

СРЕДСТВА И МЕТОДЫ ОГРАНИЧЕНИЯ ДОСТУПА К ФАЙЛАМ Часто злоумышленник осуществляет НСДИ, используя: › знания о КС и умения работать с ней; › сведения о системе защиты информации; › сбои, отказы технических и программных средств; › ошибки, небрежность обслуживающего персонала и пользователей. Для защиты информации от НСД создается система разграничения доступа к информации

СРЕДСТВА И МЕТОДЫ ОГРАНИЧЕНИЯ ДОСТУПА К ФАЙЛАМ Часто злоумышленник осуществляет НСДИ, используя: › знания о КС и умения работать с ней; › сведения о системе защиты информации; › сбои, отказы технических и программных средств; › ошибки, небрежность обслуживающего персонала и пользователей. Для защиты информации от НСД создается система разграничения доступа к информации

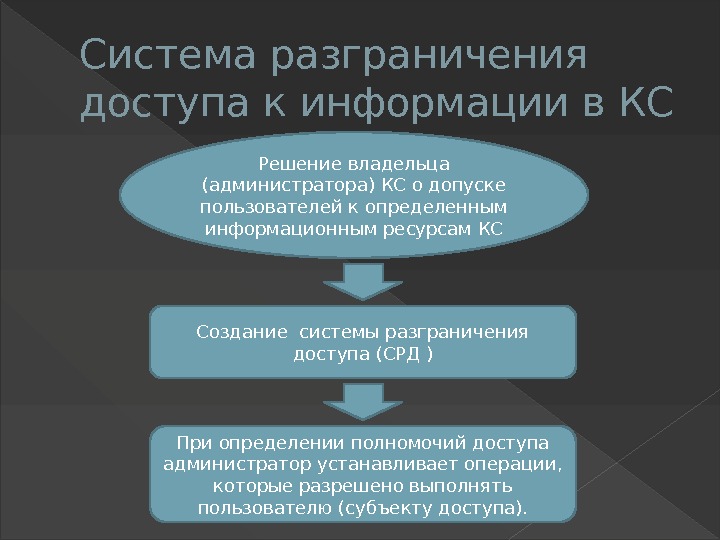

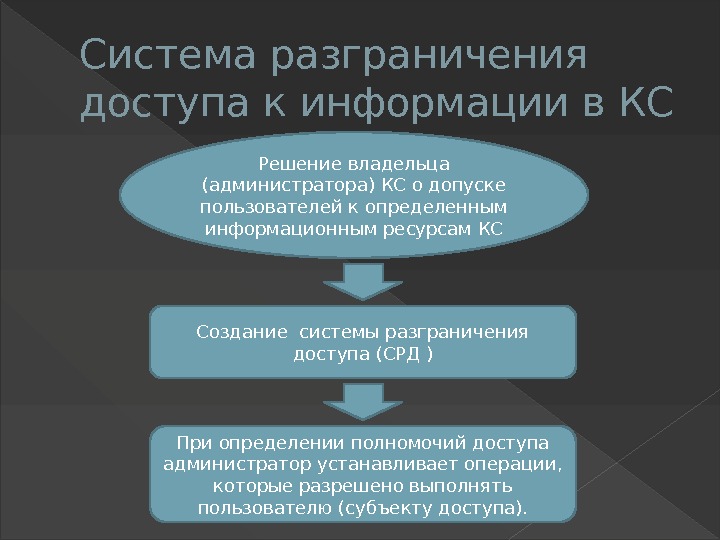

Система разграничения доступа к информации в КС Решение владельца (администратора) КС о допуске пользователей к определенным информационным ресурсам КС Создание системы разграничения доступа (СРД ) При определении полномочий доступа администратор устанавливает операции, которые разрешено выполнять пользователю (субъекту доступа).

Система разграничения доступа к информации в КС Решение владельца (администратора) КС о допуске пользователей к определенным информационным ресурсам КС Создание системы разграничения доступа (СРД ) При определении полномочий доступа администратор устанавливает операции, которые разрешено выполнять пользователю (субъекту доступа).

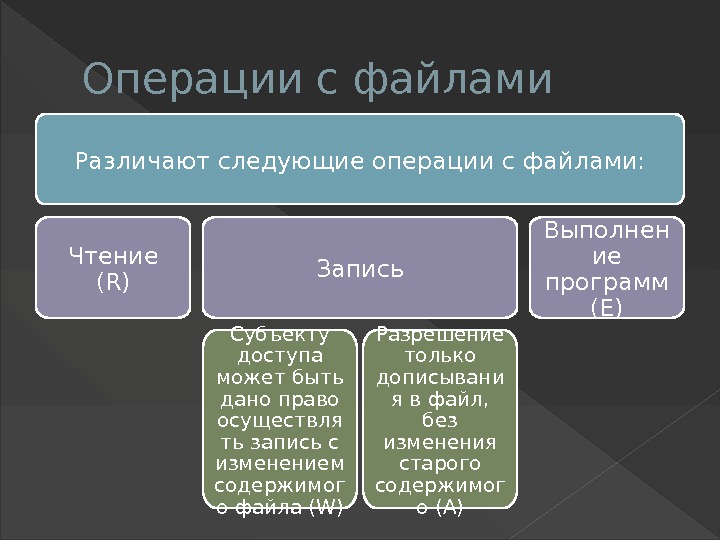

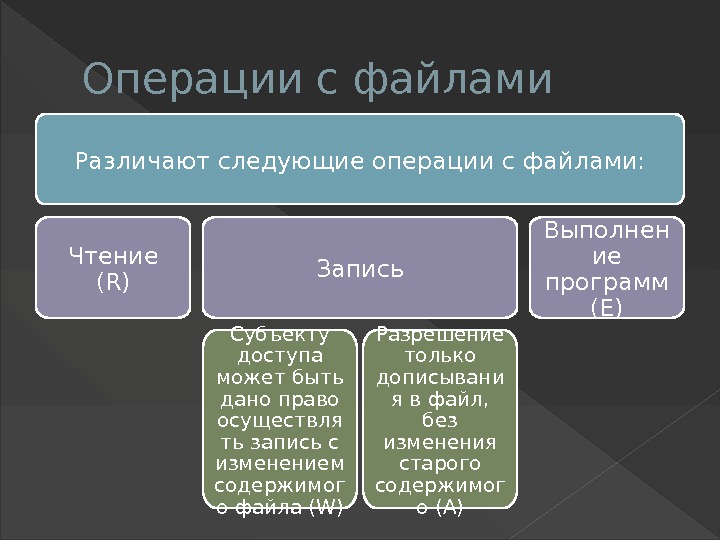

Операции с файлами Различают следующие операции с файлами: Чтение (R) Запись Субъекту доступа может быть дано право осуществля ть запись с изменением содержимог о файла (W) Разрешение только дописывани я в файл, без изменения старого содержимог о (А) Выполнен ие программ (Е)

Операции с файлами Различают следующие операции с файлами: Чтение (R) Запись Субъекту доступа может быть дано право осуществля ть запись с изменением содержимог о файла (W) Разрешение только дописывани я в файл, без изменения старого содержимог о (А) Выполнен ие программ (Е)

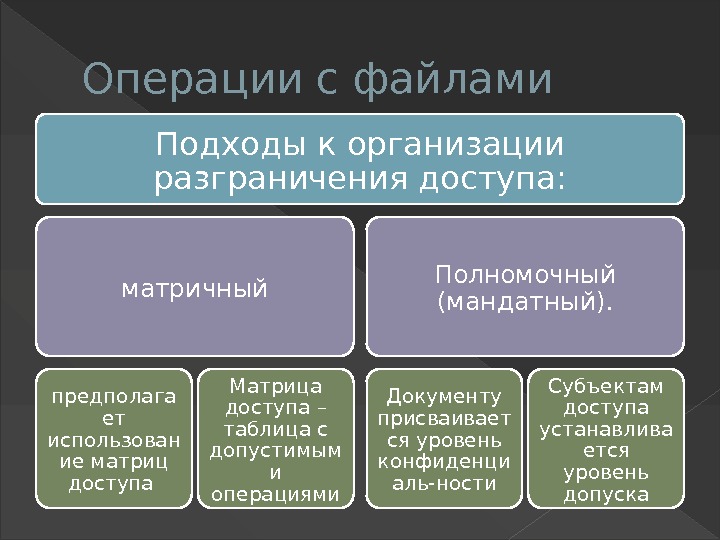

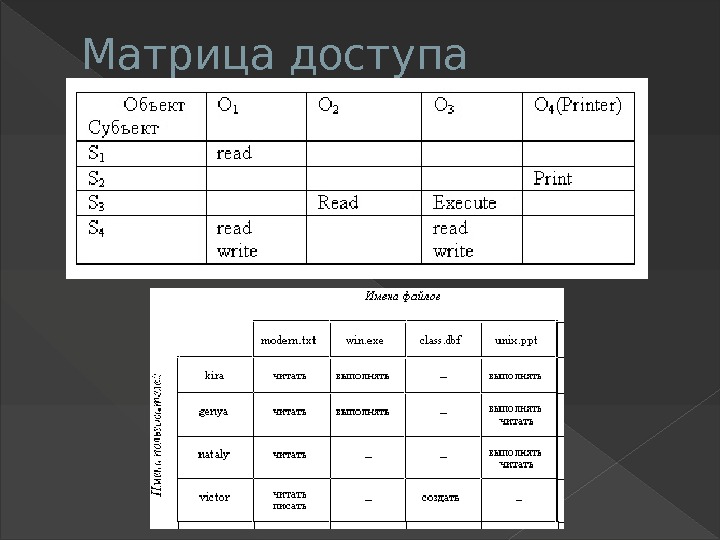

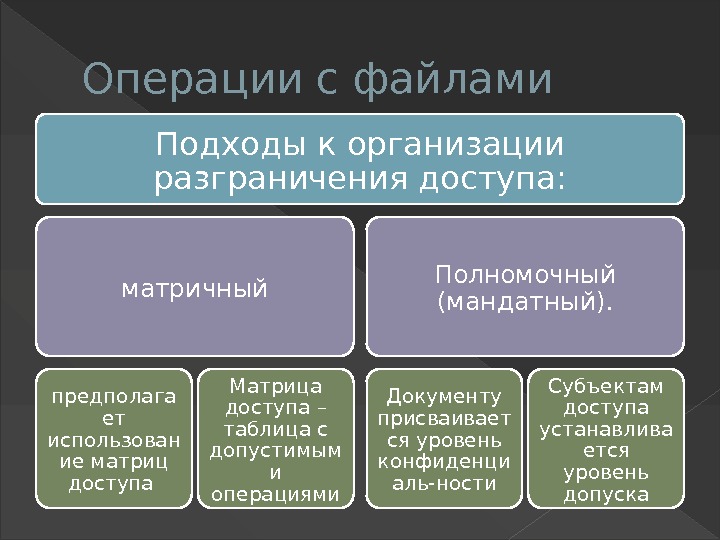

Операции с файлами Подходы к организации разграничения доступа: матричный предполага ет использован ие матриц доступа Матрица доступа – таблица с допустимым и операциями Полномочный (мандатный). Документу присваивает ся уровень конфиденци аль-ности Субъектам доступа устанавлива ется уровень допуска

Операции с файлами Подходы к организации разграничения доступа: матричный предполага ет использован ие матриц доступа Матрица доступа – таблица с допустимым и операциями Полномочный (мандатный). Документу присваивает ся уровень конфиденци аль-ности Субъектам доступа устанавлива ется уровень допуска

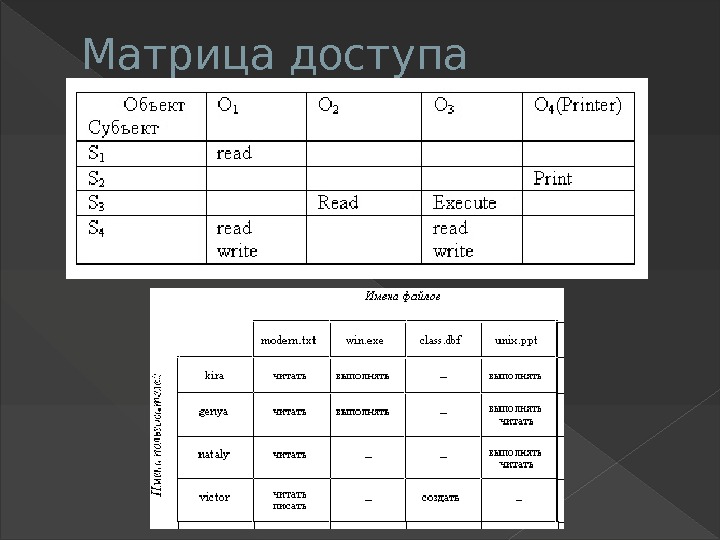

Матрица доступа

Матрица доступа

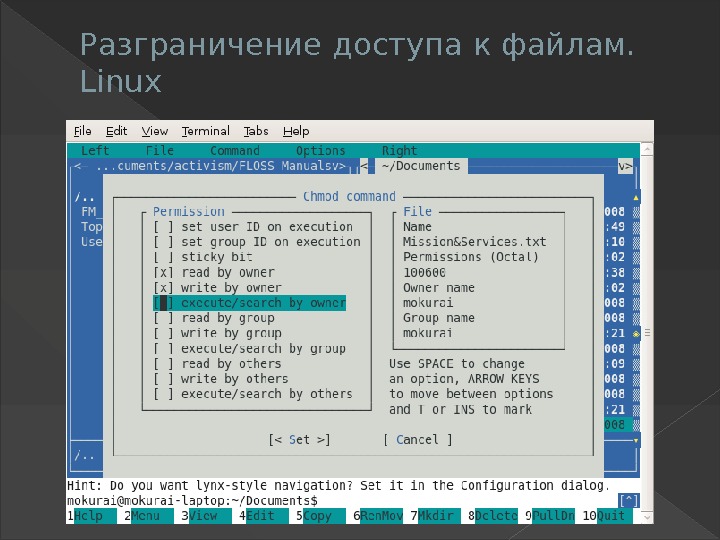

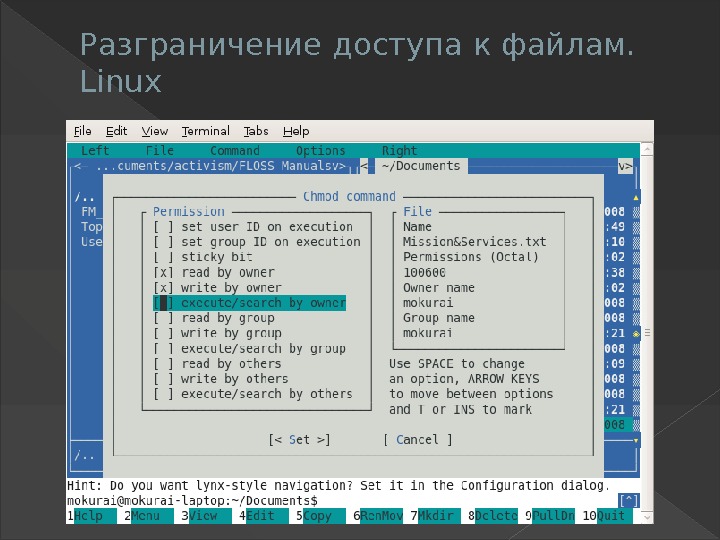

Разграничение доступа к файлам. Linux

Разграничение доступа к файлам. Linux

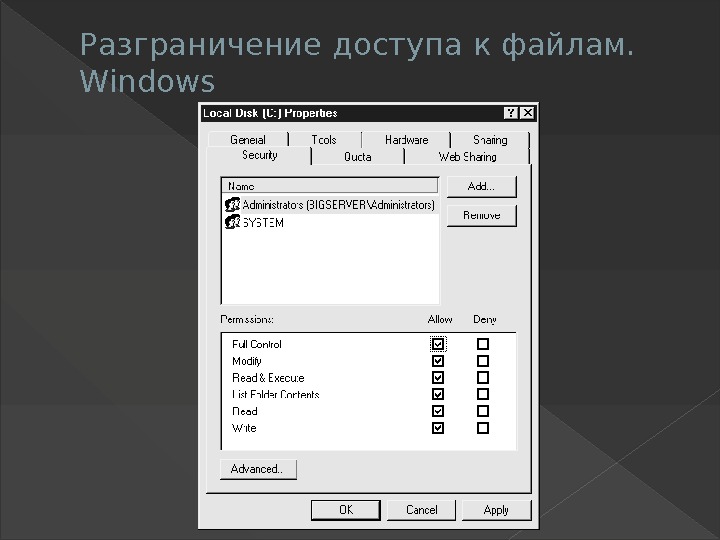

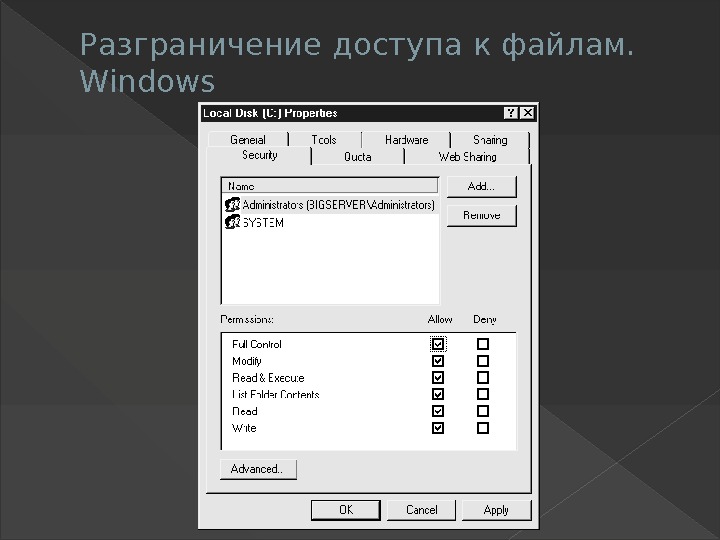

Разграничение доступа к файлам. Windows

Разграничение доступа к файлам. Windows

Обеспечение безопасности информации в открытых сетях Лекция 5 Технологии защиты информации

Обеспечение безопасности информации в открытых сетях Лекция 5 Технологии защиты информации

Проблема защиты информации в распределенных сетях Дешевые и доступные коммуникационные каналы Internet Универсальность Доступ к разнообразной информации и услугам Internet Простота использования

Проблема защиты информации в распределенных сетях Дешевые и доступные коммуникационные каналы Internet Универсальность Доступ к разнообразной информации и услугам Internet Простота использования

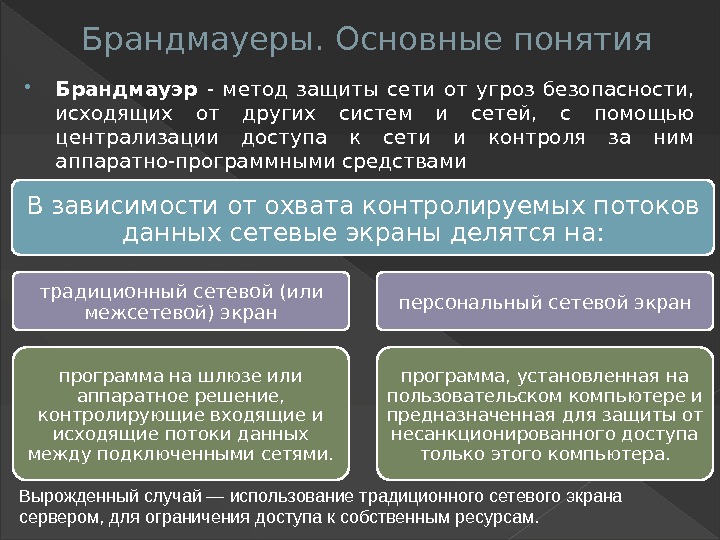

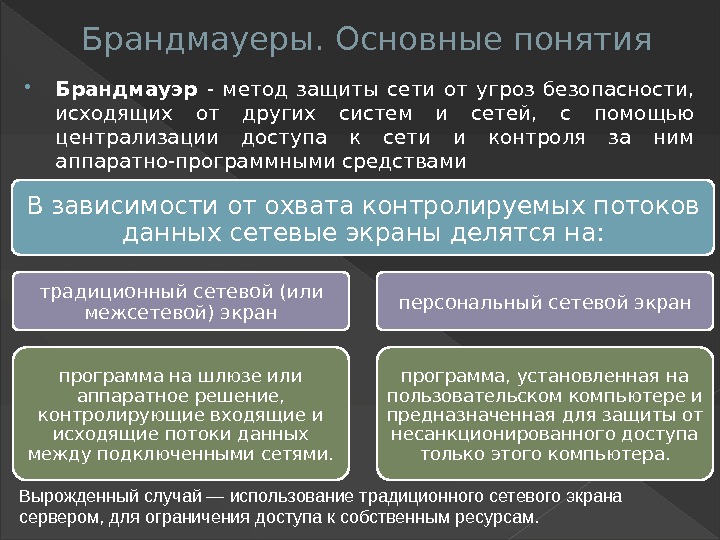

Брандмауеры. Основные понятия Брандмауэр — метод защиты сети от угроз безопасности, исходящих от других систем и сетей, с помощью централизации доступа к сети и контроля за ним аппаратно-программными средствами В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на: традиционный сетевой (или межсетевой) экран программа на шлюзе или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями. персональный сетевой экран программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера. Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

Брандмауеры. Основные понятия Брандмауэр — метод защиты сети от угроз безопасности, исходящих от других систем и сетей, с помощью централизации доступа к сети и контроля за ним аппаратно-программными средствами В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на: традиционный сетевой (или межсетевой) экран программа на шлюзе или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями. персональный сетевой экран программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера. Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

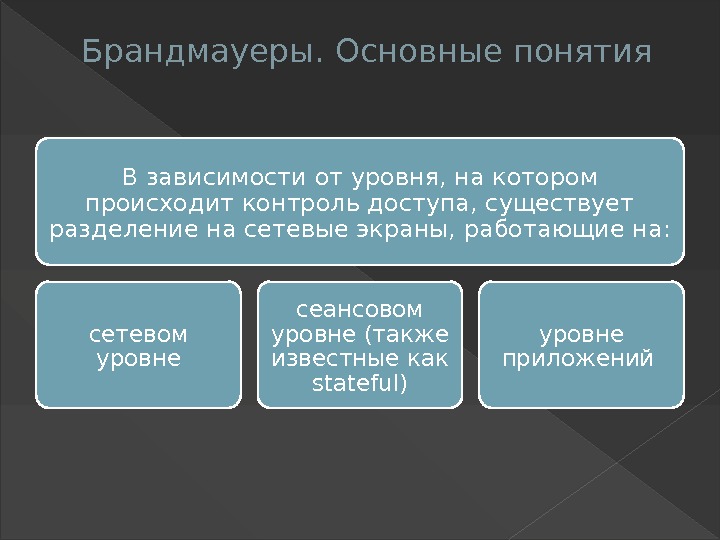

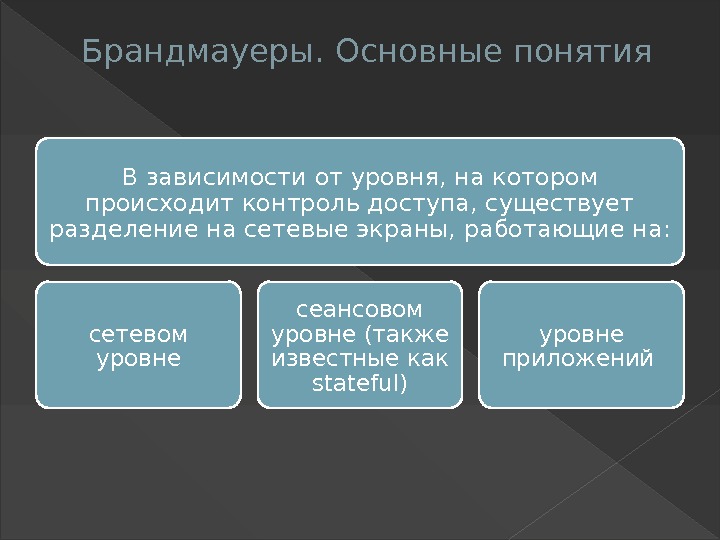

Брандмауеры. Основные понятия В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на: сетевом уровне сеансовом уровне (также известные как stateful) уровне приложений

Брандмауеры. Основные понятия В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на: сетевом уровне сеансовом уровне (также известные как stateful) уровне приложений

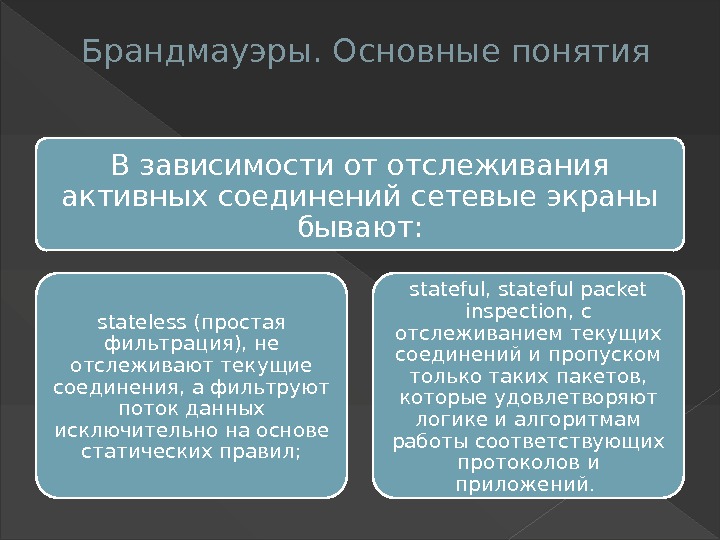

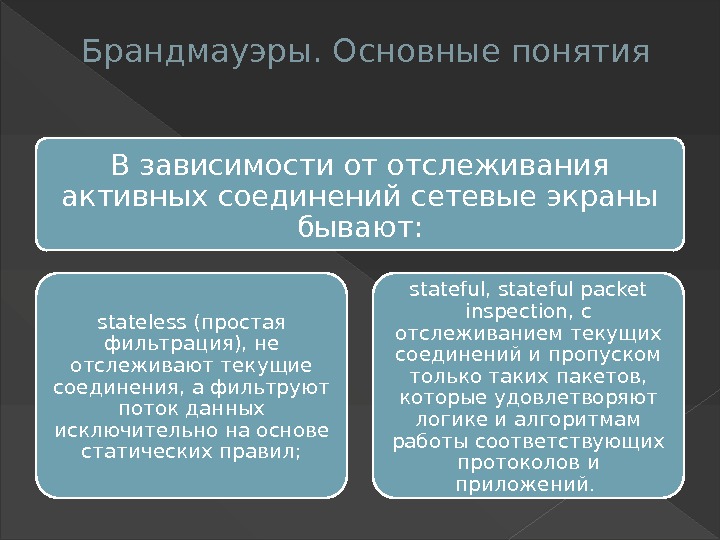

Брандмауэры. Основные понятия В зависимости от отслеживания активных соединений сетевые экраны бывают: stateless (простая фильтрация), не отслеживают текущие соединения, а фильтруют поток данных исключительно на основе статических правил; stateful, stateful packet inspection, с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Брандмауэры. Основные понятия В зависимости от отслеживания активных соединений сетевые экраны бывают: stateless (простая фильтрация), не отслеживают текущие соединения, а фильтруют поток данных исключительно на основе статических правил; stateful, stateful packet inspection, с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

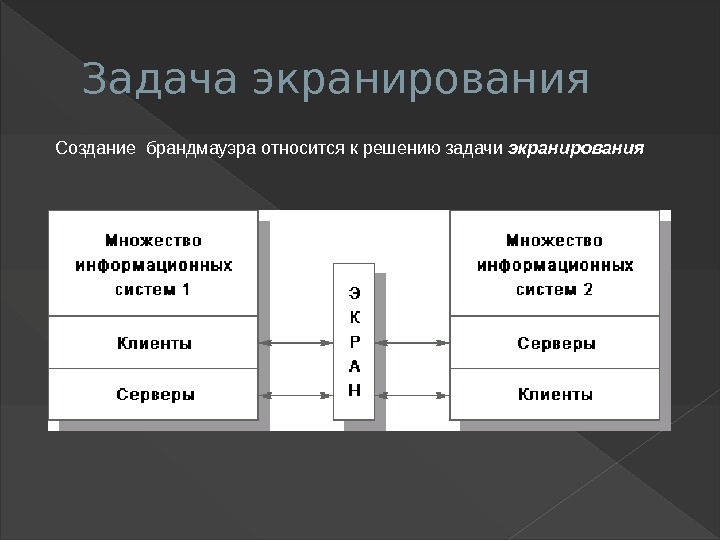

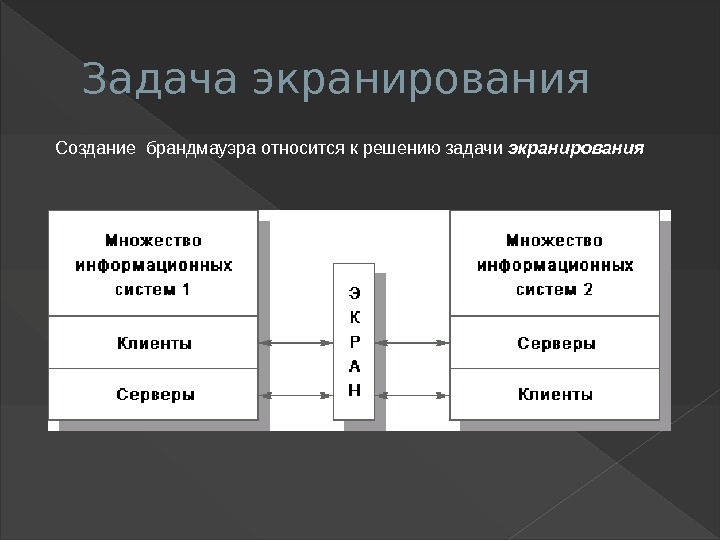

Задача экранирования Создание брандмауэра относится к решению задачи экранирования

Задача экранирования Создание брандмауэра относится к решению задачи экранирования

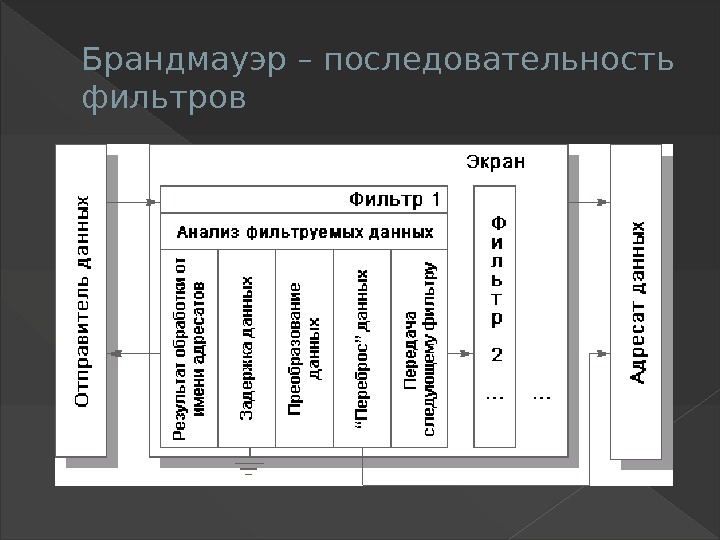

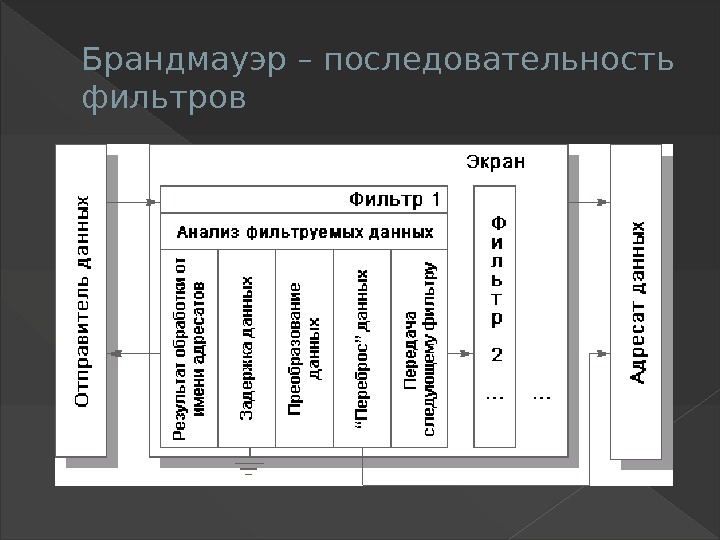

Брандмауэр – последовательность фильтров

Брандмауэр – последовательность фильтров

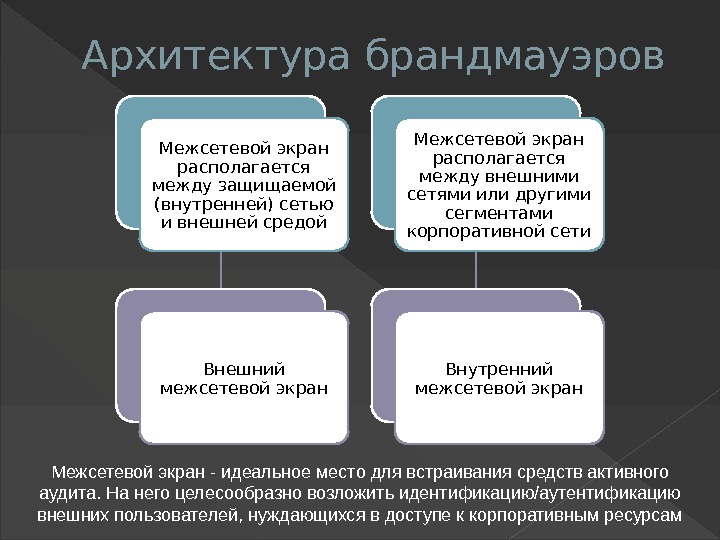

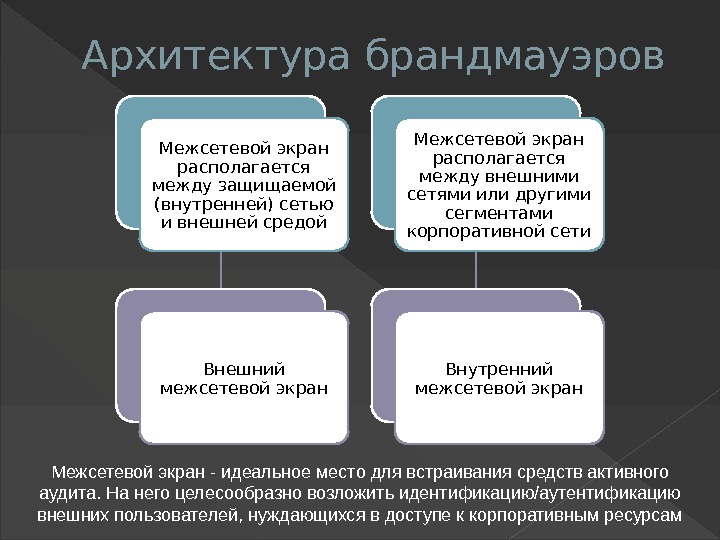

Архитектура брандмауэров Межсетевой экран располагается между защищаемой (внутренней) сетью и внешней средой Внешний межсетевой экран Межсетевой экран располагается между внешними сетями или другими сегментами корпоративной сети Внутренний межсетевой экран Межсетевой экран — идеальное место для встраивания средств активного аудита. На него целесообразно возложить идентификацию/аутентификацию внешних пользователей, нуждающихся в доступе к корпоративным ресурсам

Архитектура брандмауэров Межсетевой экран располагается между защищаемой (внутренней) сетью и внешней средой Внешний межсетевой экран Межсетевой экран располагается между внешними сетями или другими сегментами корпоративной сети Внутренний межсетевой экран Межсетевой экран — идеальное место для встраивания средств активного аудита. На него целесообразно возложить идентификацию/аутентификацию внешних пользователей, нуждающихся в доступе к корпоративным ресурсам

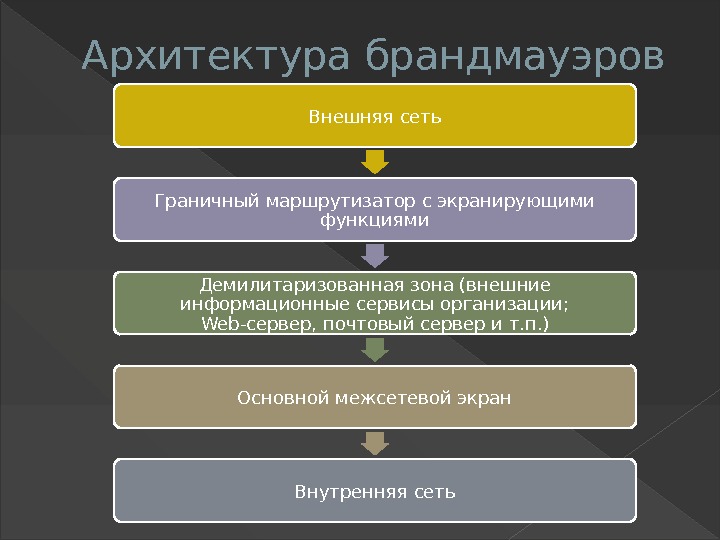

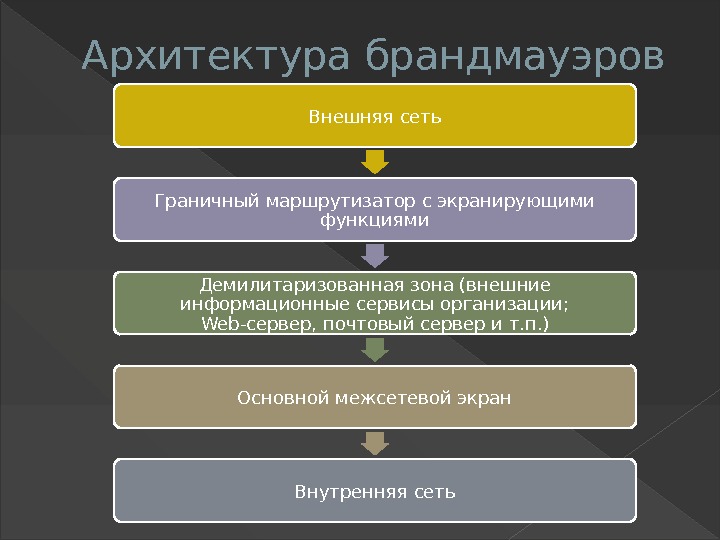

Архитектура брандмауэров Внешняя сеть Граничный маршрутизатор с экранирующими функциями Демилитаризованная зона (внешние информационные сервисы организации; Web-сервер, почтовый сервер и т. п. ) Основной межсетевой экран Внутренняя сеть

Архитектура брандмауэров Внешняя сеть Граничный маршрутизатор с экранирующими функциями Демилитаризованная зона (внешние информационные сервисы организации; Web-сервер, почтовый сервер и т. п. ) Основной межсетевой экран Внутренняя сеть

Собственная защищенность межсетевого экрана Обеспечивается теми же средствами, что и защищенность универсальных систем › физическая защита › идентификация и аутентификация › разграничение доступа › контроль целостности › протоколирование › аудит

Собственная защищенность межсетевого экрана Обеспечивается теми же средствами, что и защищенность универсальных систем › физическая защита › идентификация и аутентификация › разграничение доступа › контроль целостности › протоколирование › аудит

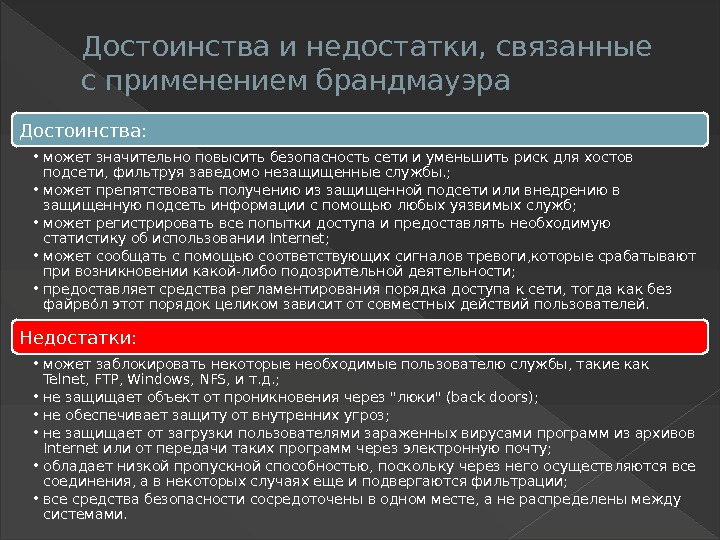

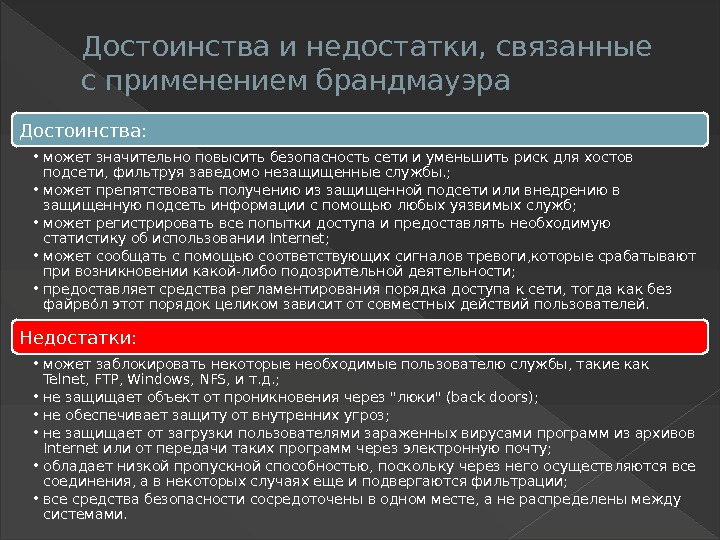

Достоинства и недостатки, связанные с применением брандмауэра Достоинства: • может значительно повысить безопасность сети и уменьшить риск для хостов подсети, фильтруя заведомо незащищенные службы. ; • может препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб; • может регистрировать все попытки доступа и предоставлять необходимую статистику об использовании Internet; • может сообщать с помощью соответствующих сигналов тревоги, которые срабатывают при возникновении какой-либо подозрительной деятельности; • предоставляет средства регламентирования порядка доступа к сети, тогда как без файрвоол этот порядок целиком зависит от совместных действий пользователей. Недостатки: • может заблокировать некоторые необходимые пользователю службы, такие как Telnet, FTP, Windows, NFS, и т. д. ; • не защищает объект от проникновения через «люки» (back doors); • не обеспечивает защиту от внутренних угроз; • не защищает от загрузки пользователями зараженных вирусами программ из архивов Internet или от передачи таких программ через электронную почту; • обладает низкой пропускной способностью, поскольку через него осуществляются все соединения, а в некоторых случаях еще и подвергаются фильтрации; • все средства безопасности сосредоточены в одном месте, а не распределены между системами.

Достоинства и недостатки, связанные с применением брандмауэра Достоинства: • может значительно повысить безопасность сети и уменьшить риск для хостов подсети, фильтруя заведомо незащищенные службы. ; • может препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб; • может регистрировать все попытки доступа и предоставлять необходимую статистику об использовании Internet; • может сообщать с помощью соответствующих сигналов тревоги, которые срабатывают при возникновении какой-либо подозрительной деятельности; • предоставляет средства регламентирования порядка доступа к сети, тогда как без файрвоол этот порядок целиком зависит от совместных действий пользователей. Недостатки: • может заблокировать некоторые необходимые пользователю службы, такие как Telnet, FTP, Windows, NFS, и т. д. ; • не защищает объект от проникновения через «люки» (back doors); • не обеспечивает защиту от внутренних угроз; • не защищает от загрузки пользователями зараженных вирусами программ из архивов Internet или от передачи таких программ через электронную почту; • обладает низкой пропускной способностью, поскольку через него осуществляются все соединения, а в некоторых случаях еще и подвергаются фильтрации; • все средства безопасности сосредоточены в одном месте, а не распределены между системами.

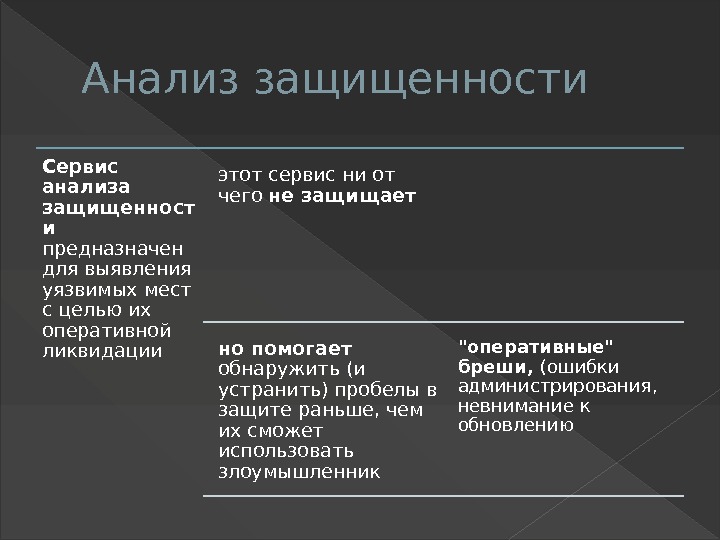

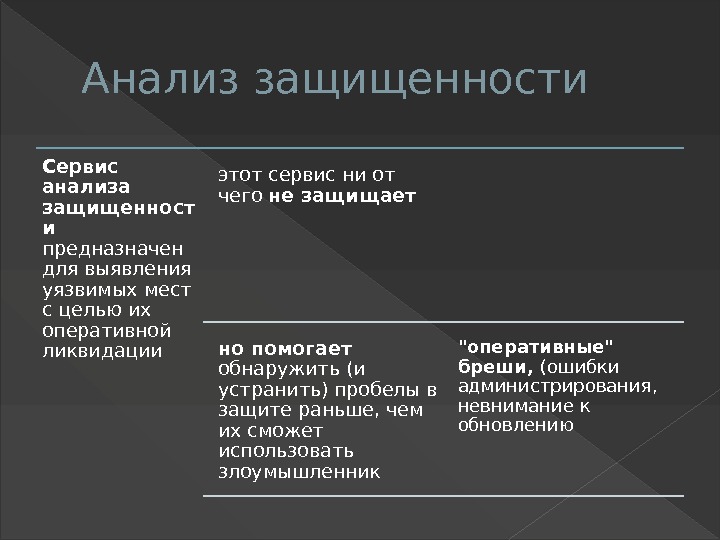

Анализ защищенности Сервис анализа защищенност и предназначен для выявления уязвимых мест с целью их оперативной ликвидации этот сервис ни от чего не защищает но помогает обнаружить (и устранить) пробелы в защите раньше, чем их сможет использовать злоумышленник «оперативные» бреши, (ошибки администрирования, невнимание к обновлению

Анализ защищенности Сервис анализа защищенност и предназначен для выявления уязвимых мест с целью их оперативной ликвидации этот сервис ни от чего не защищает но помогает обнаружить (и устранить) пробелы в защите раньше, чем их сможет использовать злоумышленник «оперативные» бреши, (ошибки администрирования, невнимание к обновлению

Анализ защищенности Выявляемые бреши • наличие вредоносного ПО (в частности, вирусов) • слабые пароли пользователей • неудачно сконфигурированные операционные системы • небезопасные сетевые сервисы • неустановленные обновления и заплаты • уязвимости в приложениях и т. д.

Анализ защищенности Выявляемые бреши • наличие вредоносного ПО (в частности, вирусов) • слабые пароли пользователей • неудачно сконфигурированные операционные системы • небезопасные сетевые сервисы • неустановленные обновления и заплаты • уязвимости в приложениях и т. д.

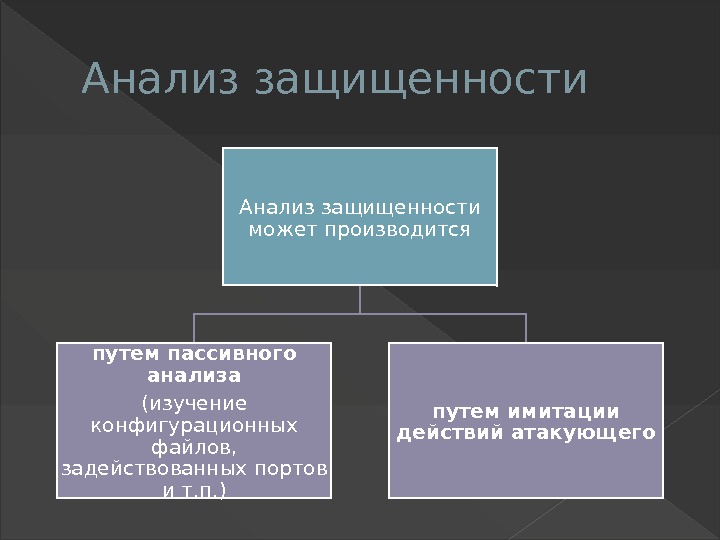

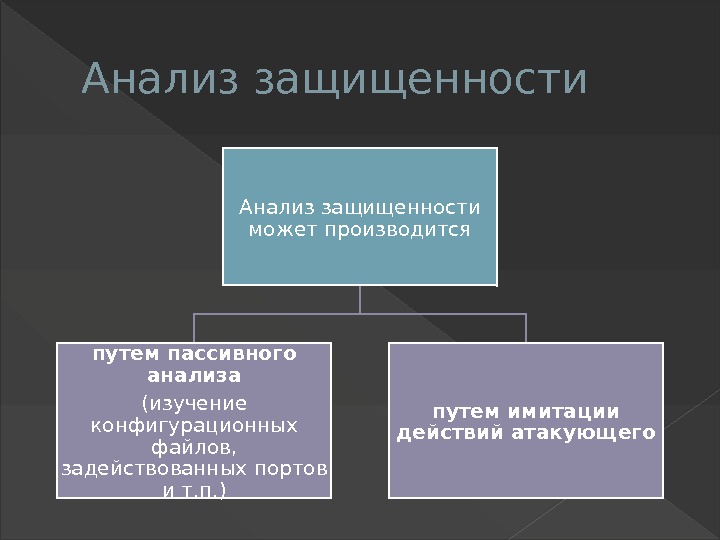

Анализ защищенности может производится путем пассивного анализа (изучение конфигурационных файлов, задействованных портов и т. п. ) путем имитации действий атакующего

Анализ защищенности может производится путем пассивного анализа (изучение конфигурационных файлов, задействованных портов и т. п. ) путем имитации действий атакующего