OSS.pptx

- Количество слайдов: 8

АЛГОРИТМ ЦИФРОВОЙ ПОДПИСИ С ОТКРЫТЫМ КЛЮЧОМ (OSS) Выполнил: студент 207 гр. , направления «Бизнес-информатика» Полякин А. А

АЛГОРИТМ ЦИФРОВОЙ ПОДПИСИ С ОТКРЫТЫМ КЛЮЧОМ (OSS) Выполнил: студент 207 гр. , направления «Бизнес-информатика» Полякин А. А

Введение Цифровые подписи имеют множество применений в области информационной безопасности, включая проверку подлинности, целостности данных и неподдельности. Один из их наиболее значимых программ является сертификация открытых ключей в больших сетях. Сертификация является средством для доверенной третьей стороны, чтобы связать идентификатор пользователя с открытым ключом, так чтобы через некоторое время, другие лица могли проверить подлинность открытого ключа без помощи со стороны доверенной третьей стороны.

Введение Цифровые подписи имеют множество применений в области информационной безопасности, включая проверку подлинности, целостности данных и неподдельности. Один из их наиболее значимых программ является сертификация открытых ключей в больших сетях. Сертификация является средством для доверенной третьей стороны, чтобы связать идентификатор пользователя с открытым ключом, так чтобы через некоторое время, другие лица могли проверить подлинность открытого ключа без помощи со стороны доверенной третьей стороны.

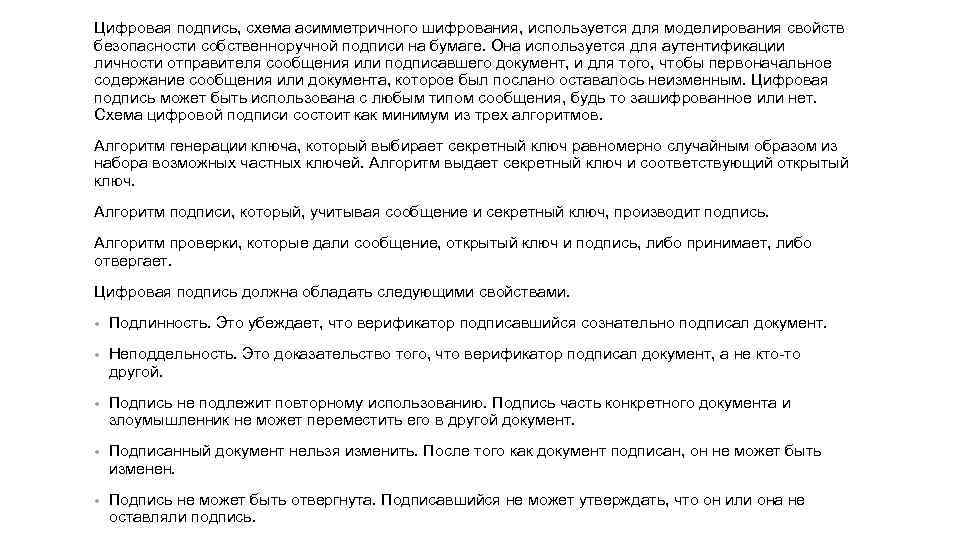

Цифровая подпись, схема асимметричного шифрования, используется для моделирования свойств безопасности собственноручной подписи на бумаге. Она используется для аутентификации личности отправителя сообщения или подписавшего документ, и для того, чтобы первоначальное содержание сообщения или документа, которое был послано оставалось неизменным. Цифровая подпись может быть использована с любым типом сообщения, будь то зашифрованное или нет. Схема цифровой подписи состоит как минимум из трех алгоритмов. Алгоритм генерации ключа, который выбирает секретный ключ равномерно случайным образом из набора возможных частных ключей. Алгоритм выдает секретный ключ и соответствующий открытый ключ. Алгоритм подписи, который, учитывая сообщение и секретный ключ, производит подпись. Алгоритм проверки, которые дали сообщение, открытый ключ и подпись, либо принимает, либо отвергает. Цифровая подпись должна обладать следующими свойствами. • Подлинность. Это убеждает, что верификатор подписавшийся сознательно подписал документ. • Неподдельность. Это доказательство того, что верификатор подписал документ, а не кто-то другой. • Подпись не подлежит повторному использованию. Подпись часть конкретного документа и злоумышленник не может переместить его в другой документ. • Подписанный документ нельзя изменить. После того как документ подписан, он не может быть изменен. • Подпись не может быть отвергнута. Подписавшийся не может утверждать, что он или она не оставляли подпись.

Цифровая подпись, схема асимметричного шифрования, используется для моделирования свойств безопасности собственноручной подписи на бумаге. Она используется для аутентификации личности отправителя сообщения или подписавшего документ, и для того, чтобы первоначальное содержание сообщения или документа, которое был послано оставалось неизменным. Цифровая подпись может быть использована с любым типом сообщения, будь то зашифрованное или нет. Схема цифровой подписи состоит как минимум из трех алгоритмов. Алгоритм генерации ключа, который выбирает секретный ключ равномерно случайным образом из набора возможных частных ключей. Алгоритм выдает секретный ключ и соответствующий открытый ключ. Алгоритм подписи, который, учитывая сообщение и секретный ключ, производит подпись. Алгоритм проверки, которые дали сообщение, открытый ключ и подпись, либо принимает, либо отвергает. Цифровая подпись должна обладать следующими свойствами. • Подлинность. Это убеждает, что верификатор подписавшийся сознательно подписал документ. • Неподдельность. Это доказательство того, что верификатор подписал документ, а не кто-то другой. • Подпись не подлежит повторному использованию. Подпись часть конкретного документа и злоумышленник не может переместить его в другой документ. • Подписанный документ нельзя изменить. После того как документ подписан, он не может быть изменен. • Подпись не может быть отвергнута. Подписавшийся не может утверждать, что он или она не оставляли подпись.

Авторы Claus-Peter Schnorr. Adi Shamir

Авторы Claus-Peter Schnorr. Adi Shamir

![Схема Ong-Schnorr-Shamir Эта схема подписи использует многочлены по модулю n [1, 2]. Выбирается большое Схема Ong-Schnorr-Shamir Эта схема подписи использует многочлены по модулю n [1, 2]. Выбирается большое](https://present5.com/presentation/1/66838282_390644613.pdf-img/66838282_390644613.pdf-5.jpg) Схема Ong-Schnorr-Shamir Эта схема подписи использует многочлены по модулю n [1, 2]. Выбирается большое целое число (знать разложение n на множители не обязательно). Затем выбирается случайное число k, взаимно простое с n, и вычисляется h, равное • h = -k-2 mod n = -(k-1)2 mod n Открытым ключом служат h и n; а закрытым - k. Чтобы подписать сообщение M, сначала генерируется случайное число r, взаимно простое с n. Затем вычисляется: • S 1 = 1/2 (M/r +r) mod n • S 2 = 1/2 (M/r -r) mod n Пара чисел S 1 и S 2 представляет собой подпись. Проверяя подпись, убеждаются, что • S 12 + h*S 22≡ M (mod n) Описанный здесь вариант схемы основан на квадратичных многочленах. При его опубликовании в [3] за успешный криптоанализ было предложено вознаграждение в $100. Небезопасность схемы была доказана [4, 5], но это не остановило ее авторов. Они предложили модификацию алгоритма, основанную на кубических многочленах, также оказавшуюся небезопасной [4]. Авторы предложили версию на базе многочленов четвертой степени, но была взломана и она [6, 4]. Вариант, решающий эти проблемы, описан в [7].

Схема Ong-Schnorr-Shamir Эта схема подписи использует многочлены по модулю n [1, 2]. Выбирается большое целое число (знать разложение n на множители не обязательно). Затем выбирается случайное число k, взаимно простое с n, и вычисляется h, равное • h = -k-2 mod n = -(k-1)2 mod n Открытым ключом служат h и n; а закрытым - k. Чтобы подписать сообщение M, сначала генерируется случайное число r, взаимно простое с n. Затем вычисляется: • S 1 = 1/2 (M/r +r) mod n • S 2 = 1/2 (M/r -r) mod n Пара чисел S 1 и S 2 представляет собой подпись. Проверяя подпись, убеждаются, что • S 12 + h*S 22≡ M (mod n) Описанный здесь вариант схемы основан на квадратичных многочленах. При его опубликовании в [3] за успешный криптоанализ было предложено вознаграждение в $100. Небезопасность схемы была доказана [4, 5], но это не остановило ее авторов. Они предложили модификацию алгоритма, основанную на кубических многочленах, также оказавшуюся небезопасной [4]. Авторы предложили версию на базе многочленов четвертой степени, но была взломана и она [6, 4]. Вариант, решающий эти проблемы, описан в [7].

Подсознательный канал Ong-Schnorr-Shamir Этот подсознательный канал, разработанный Густавусом Симмонсом (Gustavus Simmons), использует схему идентификации Ong-Schnorr-Shamir. Как и в оригинальной схеме отправитель (Алиса) выбирает общедоступный модуль n и закрытый ключ k так, чтобы n и k были взаимно простыми числами. В отличии от оригинальной схемы k используется совместно Алисой и Бобом, получателем в подсознательном канале. Открытый ключ вычисляется следующим образом: • h = -k 2 mod n Если Алисе нужно отправить подсознательное сообщение M в безобидном сообщении M', она сначала проверяет, что пары M' и n, а также M и n являются взаимно простыми числами. Алиса вычисляет • S 1 = 1/2*((M'/M + M)) mod n S 2 = 1/2*((M'/M - M)) mod n Пара чисел S 1 и S 2 представляет собой подпись в традиционной схеме Ong-Schnortr-Shamir и одновременно является носителем подсознательного сообщения. Тюремщик Уолтер может проверить подлинность сообщения, как это принято в Ong-Schnorr-Shamir, но Боб может сделать еще кое-что. Он может проверить подлинность сообщения (Всегда возможно, что Уолтер попытается ему подсунуть поддельное сообщение). Он проверяет, что • S 12 - S 22 ≡ M' (mod n) Если подлинность сообщения доказана, получатель может извлечь и подсознательное сообщение, используя следующую формулу: • M=M'/(S 1+ S 2 k-1) mod n Это работает, но не забывайте, что сама схема Ong-Schnorr-Shamir была взломана.

Подсознательный канал Ong-Schnorr-Shamir Этот подсознательный канал, разработанный Густавусом Симмонсом (Gustavus Simmons), использует схему идентификации Ong-Schnorr-Shamir. Как и в оригинальной схеме отправитель (Алиса) выбирает общедоступный модуль n и закрытый ключ k так, чтобы n и k были взаимно простыми числами. В отличии от оригинальной схемы k используется совместно Алисой и Бобом, получателем в подсознательном канале. Открытый ключ вычисляется следующим образом: • h = -k 2 mod n Если Алисе нужно отправить подсознательное сообщение M в безобидном сообщении M', она сначала проверяет, что пары M' и n, а также M и n являются взаимно простыми числами. Алиса вычисляет • S 1 = 1/2*((M'/M + M)) mod n S 2 = 1/2*((M'/M - M)) mod n Пара чисел S 1 и S 2 представляет собой подпись в традиционной схеме Ong-Schnortr-Shamir и одновременно является носителем подсознательного сообщения. Тюремщик Уолтер может проверить подлинность сообщения, как это принято в Ong-Schnorr-Shamir, но Боб может сделать еще кое-что. Он может проверить подлинность сообщения (Всегда возможно, что Уолтер попытается ему подсунуть поддельное сообщение). Он проверяет, что • S 12 - S 22 ≡ M' (mod n) Если подлинность сообщения доказана, получатель может извлечь и подсознательное сообщение, используя следующую формулу: • M=M'/(S 1+ S 2 k-1) mod n Это работает, но не забывайте, что сама схема Ong-Schnorr-Shamir была взломана.

Заключение • Цифровые подписи являются, вероятно, наиболее важными криптографическими примитивами, работающими по технологии открытых ключей. Они являются строительными блоками во многих современных распределенных вычислительных приложениях, применяемых для подписания электронных контрактов, а также в приложениях, обеспечивающих защиту информации. Сфера применения электронной подписи постоянно расширяется, а также растет необходимость защиты данных от несанкционированного доступа. В этой работе была представлена оригинальная схема OSS которая имеет свои преимущества и недостатки. • Один из самых важных аспектов любой цифровой подписи являются его свойства безопасности. К сожалению, нет никаких доказательств безопасности для большинства схем подписи. Тем не менее, снижение угроз безопасности возможно, если может быть доказано, что схема подписи может выдержать сконцентрированные атаки в течение разумного периода времени.

Заключение • Цифровые подписи являются, вероятно, наиболее важными криптографическими примитивами, работающими по технологии открытых ключей. Они являются строительными блоками во многих современных распределенных вычислительных приложениях, применяемых для подписания электронных контрактов, а также в приложениях, обеспечивающих защиту информации. Сфера применения электронной подписи постоянно расширяется, а также растет необходимость защиты данных от несанкционированного доступа. В этой работе была представлена оригинальная схема OSS которая имеет свои преимущества и недостатки. • Один из самых важных аспектов любой цифровой подписи являются его свойства безопасности. К сожалению, нет никаких доказательств безопасности для большинства схем подписи. Тем не менее, снижение угроз безопасности возможно, если может быть доказано, что схема подписи может выдержать сконцентрированные атаки в течение разумного периода времени.