(95/98/ME/XP Home Edition) Защита информации от несанкционарованного доступа

22698-zi_ot_nsd_v_otkrytyh_versiya_os_windows.ppt

- Количество слайдов: 15

(95/98/ME/XP Home Edition) Защита информации от несанкционарованного доступа в открытых версиях Windows

(95/98/ME/XP Home Edition) Защита информации от несанкционарованного доступа в открытых версиях Windows

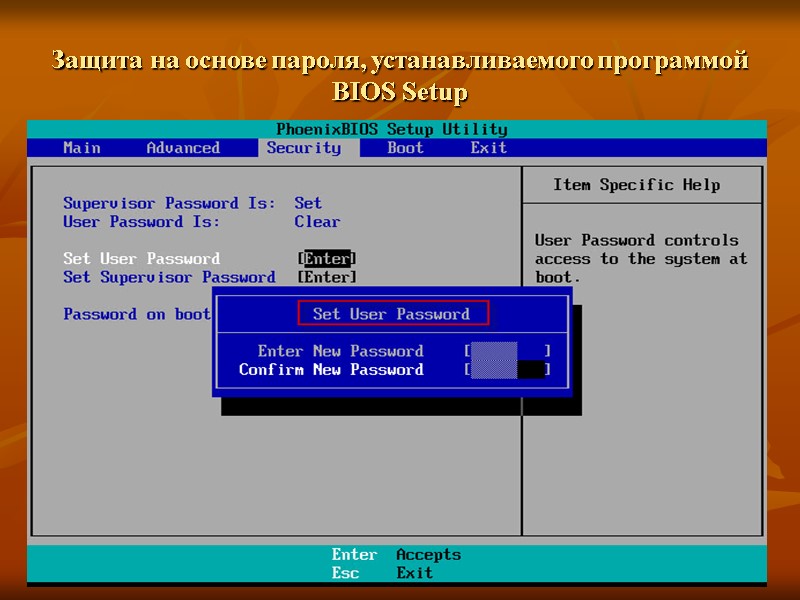

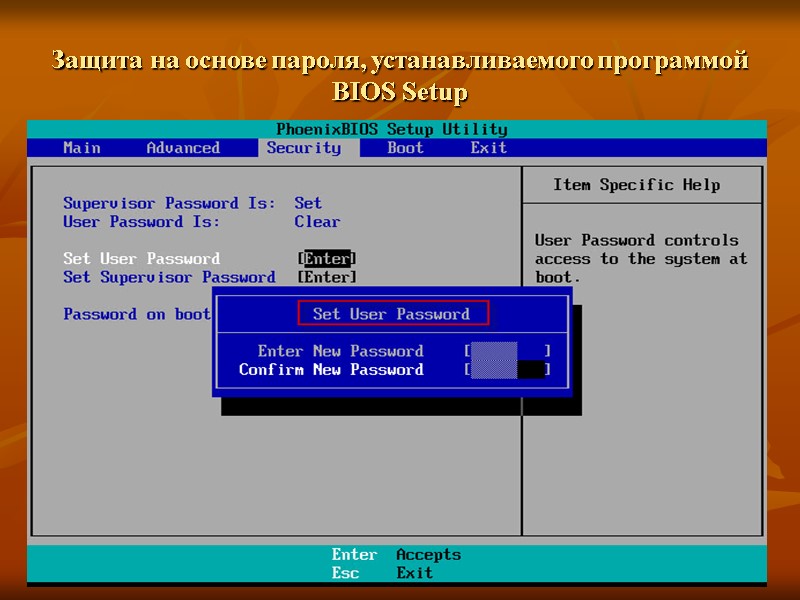

Защита на основе пароля, устанавливаемого программой BIOS Setup

Защита на основе пароля, устанавливаемого программой BIOS Setup

К достоинстам защиты информации от НСД с помощью BIOS Setup относятся: Простота установки; Надежность защиты. К недостаткам защиты информации от НСД с помощью BIOS Setup относятся: Все пользователи получают общий пароль, что не позволяет разграничить их права в системе; Сложность замены пароля, если он был забыт пользователем; Возможность прочтения нарушителем пароля с помощью специальной программы; существование так называемых технических паролей программы BIOS Setup, позволяющих осуществить загрузку операционной системы неавторизованному пользователю, знающему подобный пароль.

К достоинстам защиты информации от НСД с помощью BIOS Setup относятся: Простота установки; Надежность защиты. К недостаткам защиты информации от НСД с помощью BIOS Setup относятся: Все пользователи получают общий пароль, что не позволяет разграничить их права в системе; Сложность замены пароля, если он был забыт пользователем; Возможность прочтения нарушителем пароля с помощью специальной программы; существование так называемых технических паролей программы BIOS Setup, позволяющих осуществить загрузку операционной системы неавторизованному пользователю, знающему подобный пароль.

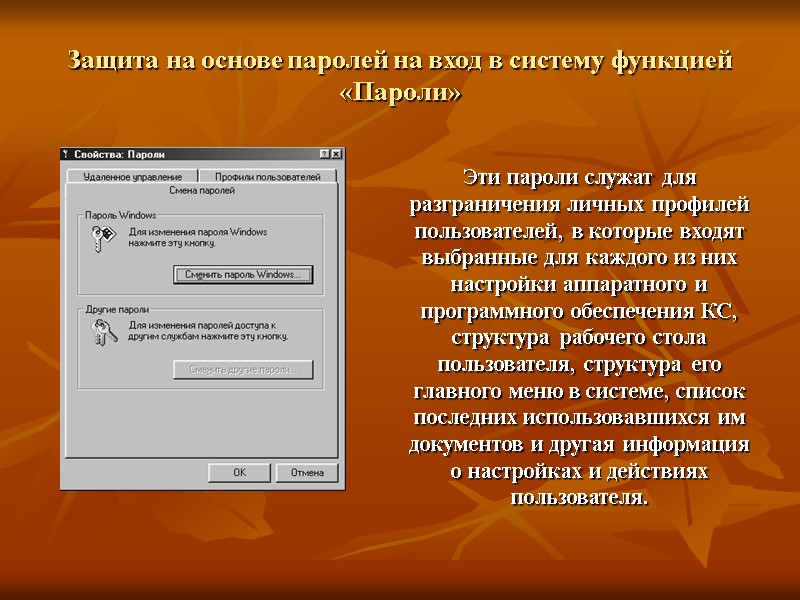

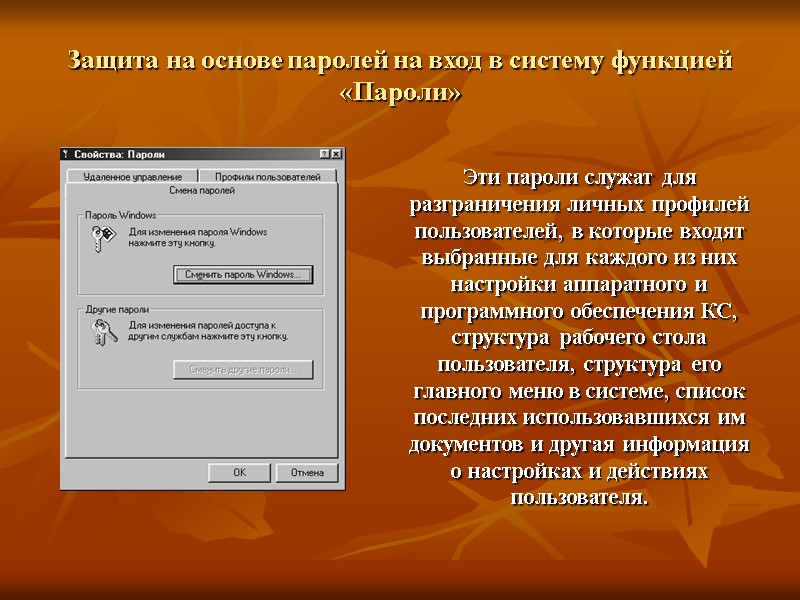

Защита на основе паролей на вход в систему функцией «Пароли» Эти пароли служат для разграничения личных профилей пользователей, в которые входят выбранные для каждого из них настройки аппаратного и программного обеспечения КС, структура рабочего стола пользователя, структура его главного меню в системе, список последних использовавшихся им документов и другая информация о настройках и действиях пользователя.

Защита на основе паролей на вход в систему функцией «Пароли» Эти пароли служат для разграничения личных профилей пользователей, в которые входят выбранные для каждого из них настройки аппаратного и программного обеспечения КС, структура рабочего стола пользователя, структура его главного меню в системе, список последних использовавшихся им документов и другая информация о настройках и действиях пользователя.

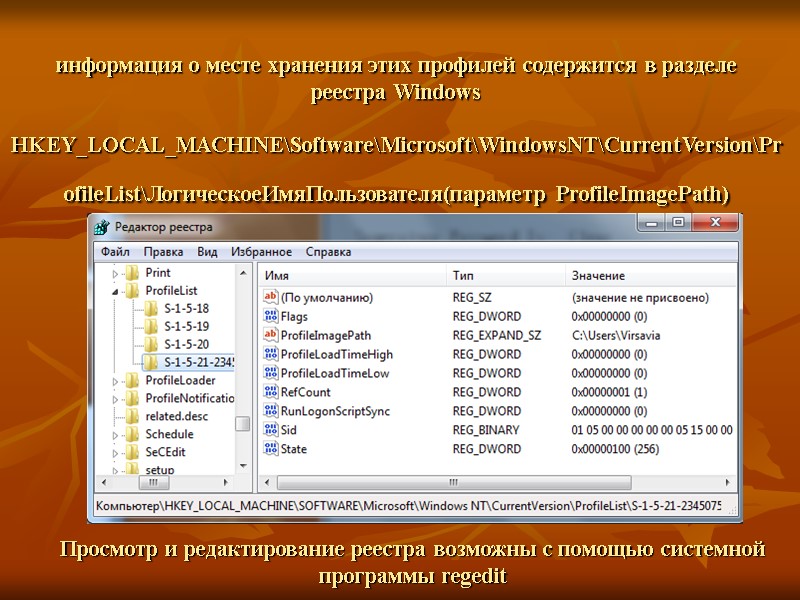

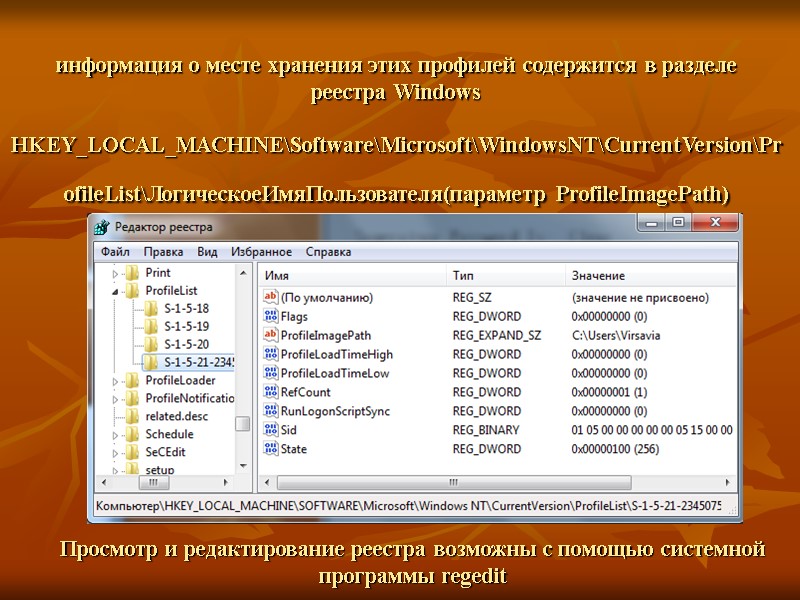

информация о месте хранения этих профилей содержится в разделе реестра Windows HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\ProfileList\ЛогическоеИмяПользователя(параметр ProfileImagePath) Просмотр и редактирование реестра возможны с помощью системной программы regedit

информация о месте хранения этих профилей содержится в разделе реестра Windows HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\ProfileList\ЛогическоеИмяПользователя(параметр ProfileImagePath) Просмотр и редактирование реестра возможны с помощью системной программы regedit

В открытых версиях операционной системы Windows пользователь может начать сеанс работы как «Пользователь с профилем по умолчанию» (Default), нажав кнопку «Отмена» в окне входа в систему, или начать сеанс от лица пользователя с произвольным логическим именем с автоматическим созданием для него нового профиля, введя имя и пароль нового пользователя в окне входа в систему. Во втором случае профиль для вновь зарегистрированного пользователя будет создан на основе профиля по умолчанию.

В открытых версиях операционной системы Windows пользователь может начать сеанс работы как «Пользователь с профилем по умолчанию» (Default), нажав кнопку «Отмена» в окне входа в систему, или начать сеанс от лица пользователя с произвольным логическим именем с автоматическим созданием для него нового профиля, введя имя и пароль нового пользователя в окне входа в систему. Во втором случае профиль для вновь зарегистрированного пользователя будет создан на основе профиля по умолчанию.

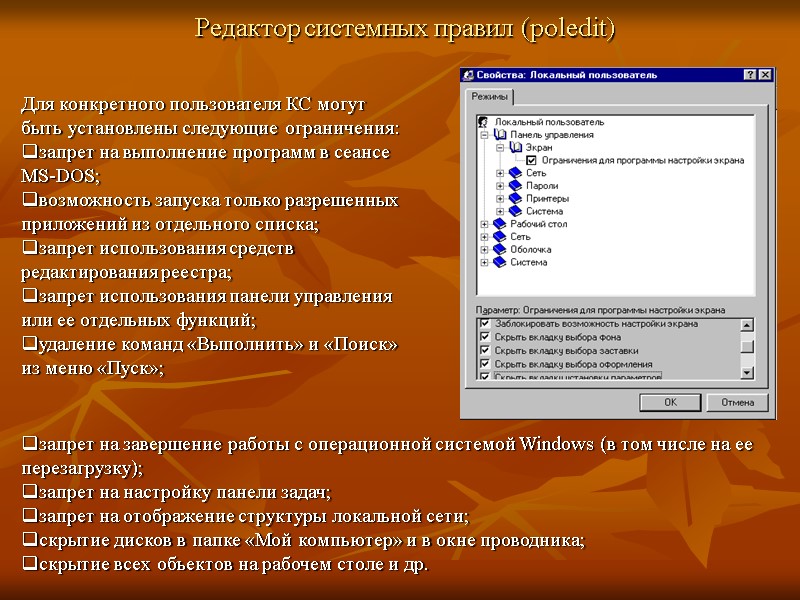

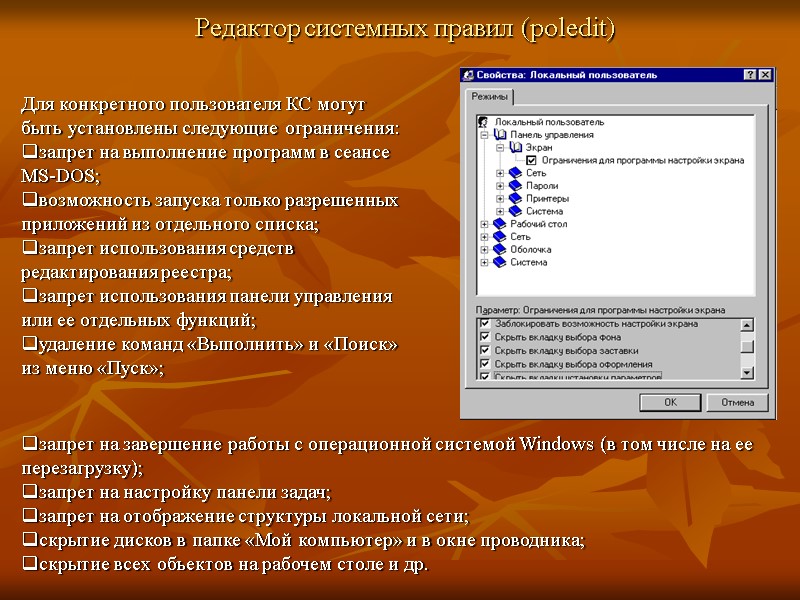

Редактор системных правил (poledit) Для конкретного пользователя КС могут быть установлены следующие ограничения: запрет на выполнение программ в сеансе MS-DOS; возможность запуска только разрешенных приложений из отдельного списка; запрет использования средств редактирования реестра; запрет использования панели управления или ее отдельных функций; удаление команд «Выполнить» и «Поиск» из меню «Пуск»; запрет на завершение работы с операционной системой Windows (в том числе на ее перезагрузку); запрет на настройку панели задач; запрет на отображение структуры локальной сети; скрытие дисков в папке «Мой компьютер» и в окне проводника; скрытие всех объектов на рабочем столе и др.

Редактор системных правил (poledit) Для конкретного пользователя КС могут быть установлены следующие ограничения: запрет на выполнение программ в сеансе MS-DOS; возможность запуска только разрешенных приложений из отдельного списка; запрет использования средств редактирования реестра; запрет использования панели управления или ее отдельных функций; удаление команд «Выполнить» и «Поиск» из меню «Пуск»; запрет на завершение работы с операционной системой Windows (в том числе на ее перезагрузку); запрет на настройку панели задач; запрет на отображение структуры локальной сети; скрытие дисков в папке «Мой компьютер» и в окне проводника; скрытие всех объектов на рабочем столе и др.

Для всех пользователей КС могут быть установлены следующие ограничения: отключение кэширования вводимых пользователями паролей (их сохранения на жестком диске компьютера в зашифрованном виде); требование усложнения выбираемых пользователями паролей — минимальная длина и (или) включение в их состав букв и цифр; проверка пароля на вход в систему на сервере локальной сети; запрет совместного доступа к файлам и принтерам компьютера со стороны других компьютеров локальной сети; запрет удаленного доступа к этому компьютеру и др.

Для всех пользователей КС могут быть установлены следующие ограничения: отключение кэширования вводимых пользователями паролей (их сохранения на жестком диске компьютера в зашифрованном виде); требование усложнения выбираемых пользователями паролей — минимальная длина и (или) включение в их состав букв и цифр; проверка пароля на вход в систему на сервере локальной сети; запрет совместного доступа к файлам и принтерам компьютера со стороны других компьютеров локальной сети; запрет удаленного доступа к этому компьютеру и др.

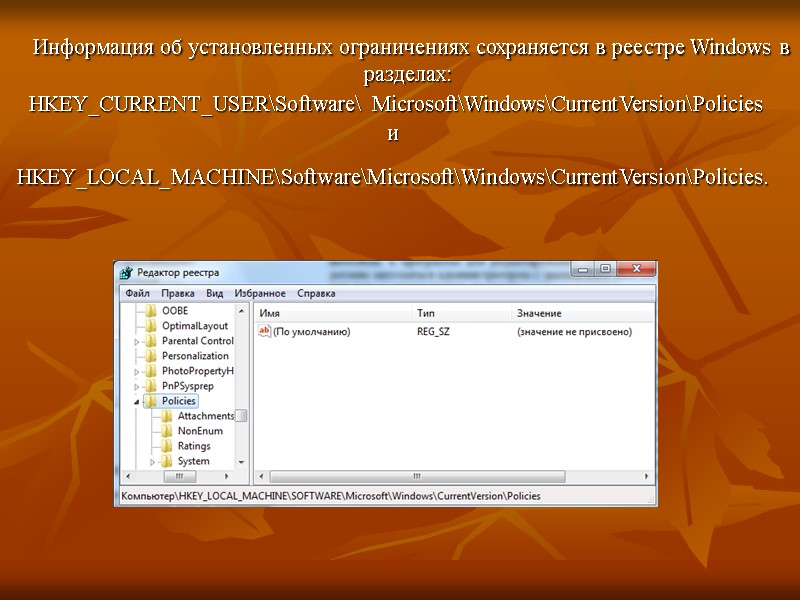

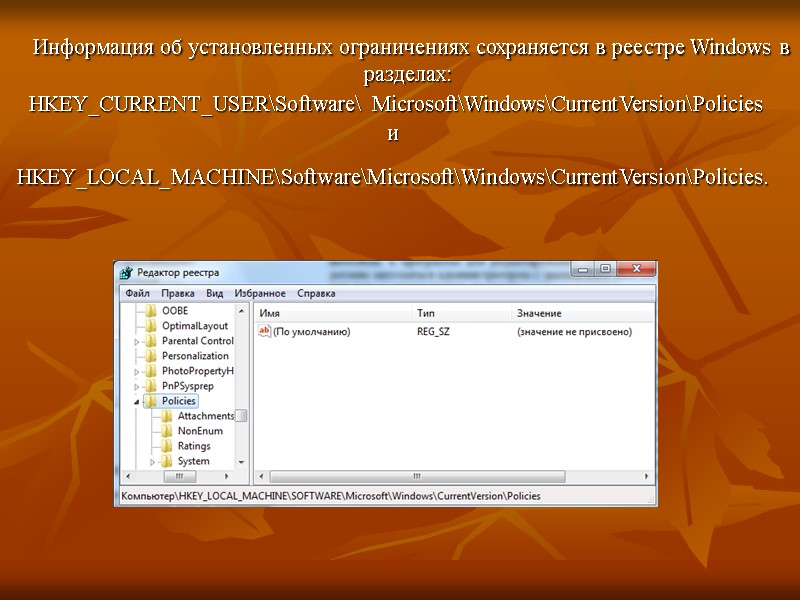

Информация об установленных ограничениях сохраняется в реестре Windows в разделах: HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\Policies и HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies.

Информация об установленных ограничениях сохраняется в реестре Windows в разделах: HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\Policies и HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies.

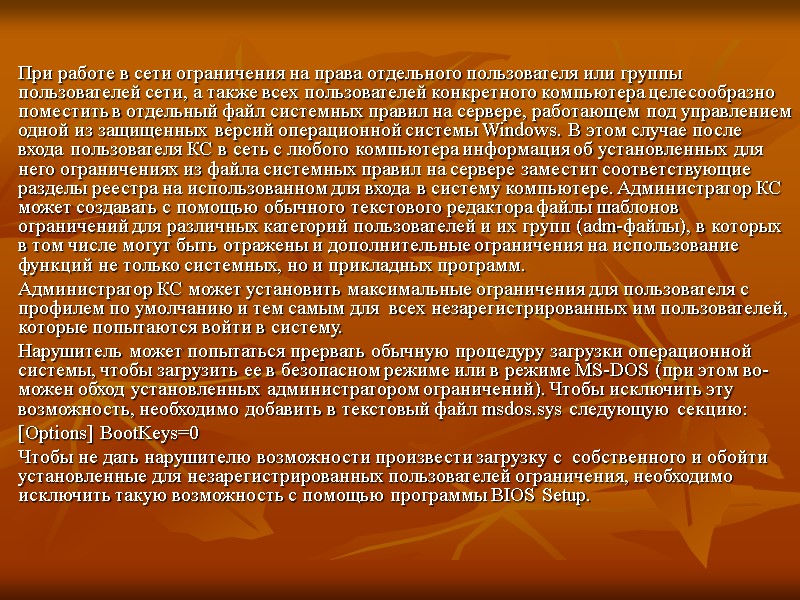

При работе в сети ограничения на права отдельного пользователя или группы пользователей сети, а также всех пользователей конкретного компьютера целесообразно поместить в отдельный файл системных правил на сервере, работающем под управлением одной из защищенных версий операционной системы Windows. В этом случае после входа пользователя КС в сеть с любого компьютера информация об установленных для него ограничениях из файла системных правил на сервере заместит соответствующие разделы реестра на использованном для входа в систему компьютере. Администратор КС может создавать с помощью обычного текстового редактора файлы шаблонов ограничений для различных категорий пользователей и их групп (adm-файлы), в которых в том числе могут быть отражены и дополнительные ограничения на использование функций не только системных, но и прикладных программ. Администратор КС может установить максимальные ограничения для пользователя с профилем по умолчанию и тем самым для всех незарегистрированных им пользователей, которые попытаются войти в систему. Нарушитель может попытаться прервать обычную процедуру загрузки операционной системы, чтобы загрузить ее в безопасном режиме или в режиме MS-DOS (при этом воможен обход установленных администратором ограничений). Чтобы исключить эту возможность, необходимо добавить в текстовый файл msdos.sys следующую секцию: [Options] BootKeys=0 Чтобы не дать нарушителю возможности произвести загрузку с собственного и обойти установленные для незарегистрированных пользователей ограничения, необходимо исключить такую возможность с помощью программы BIOS Setup.

При работе в сети ограничения на права отдельного пользователя или группы пользователей сети, а также всех пользователей конкретного компьютера целесообразно поместить в отдельный файл системных правил на сервере, работающем под управлением одной из защищенных версий операционной системы Windows. В этом случае после входа пользователя КС в сеть с любого компьютера информация об установленных для него ограничениях из файла системных правил на сервере заместит соответствующие разделы реестра на использованном для входа в систему компьютере. Администратор КС может создавать с помощью обычного текстового редактора файлы шаблонов ограничений для различных категорий пользователей и их групп (adm-файлы), в которых в том числе могут быть отражены и дополнительные ограничения на использование функций не только системных, но и прикладных программ. Администратор КС может установить максимальные ограничения для пользователя с профилем по умолчанию и тем самым для всех незарегистрированных им пользователей, которые попытаются войти в систему. Нарушитель может попытаться прервать обычную процедуру загрузки операционной системы, чтобы загрузить ее в безопасном режиме или в режиме MS-DOS (при этом воможен обход установленных администратором ограничений). Чтобы исключить эту возможность, необходимо добавить в текстовый файл msdos.sys следующую секцию: [Options] BootKeys=0 Чтобы не дать нарушителю возможности произвести загрузку с собственного и обойти установленные для незарегистрированных пользователей ограничения, необходимо исключить такую возможность с помощью программы BIOS Setup.

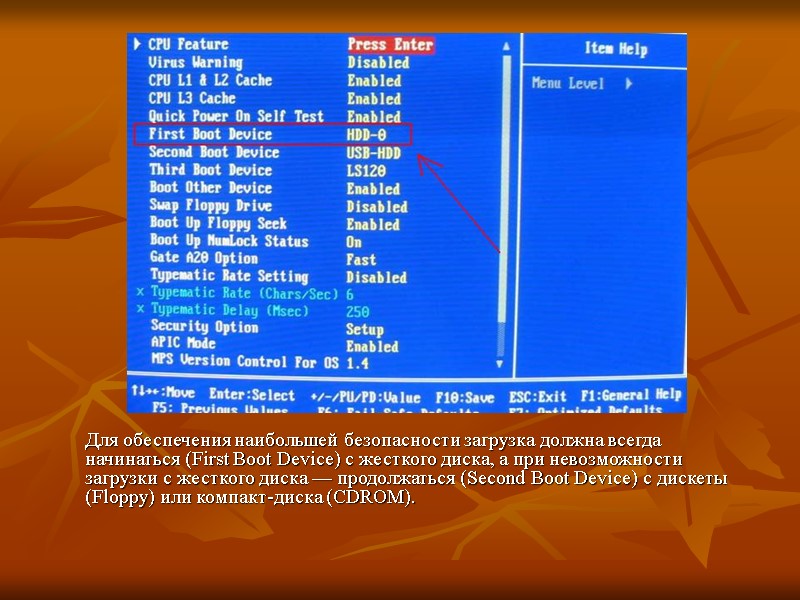

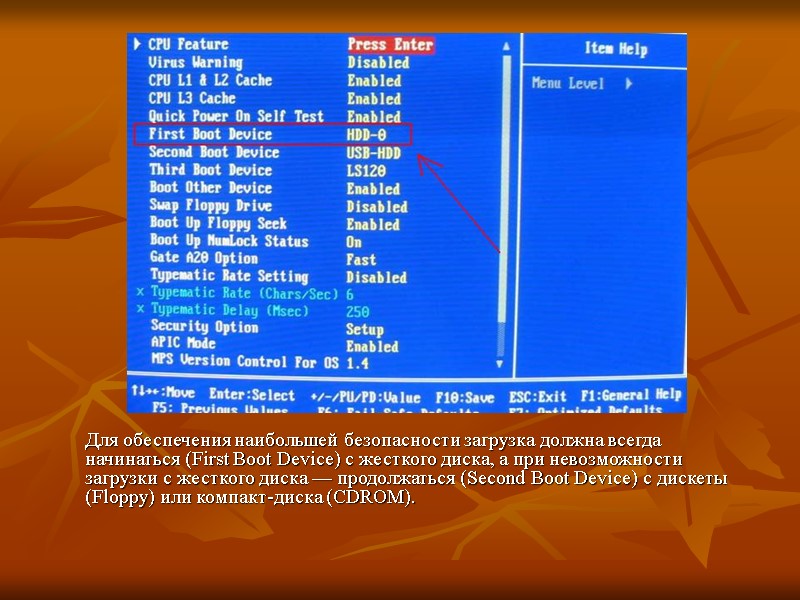

Для обеспечения наибольшей безопасности загрузка должна всегда начинаться (First Boot Device) с жесткого диска, а при невозможности загрузки с жесткого диска — продолжаться (Second Boot Device) с дискеты (Floppy) или компакт-диска (CDROM).

Для обеспечения наибольшей безопасности загрузка должна всегда начинаться (First Boot Device) с жесткого диска, а при невозможности загрузки с жесткого диска — продолжаться (Second Boot Device) с дискеты (Floppy) или компакт-диска (CDROM).

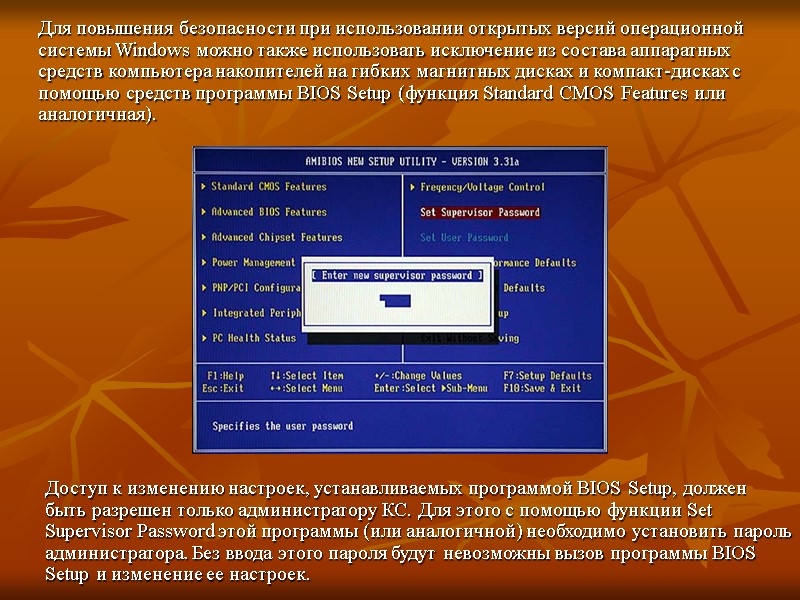

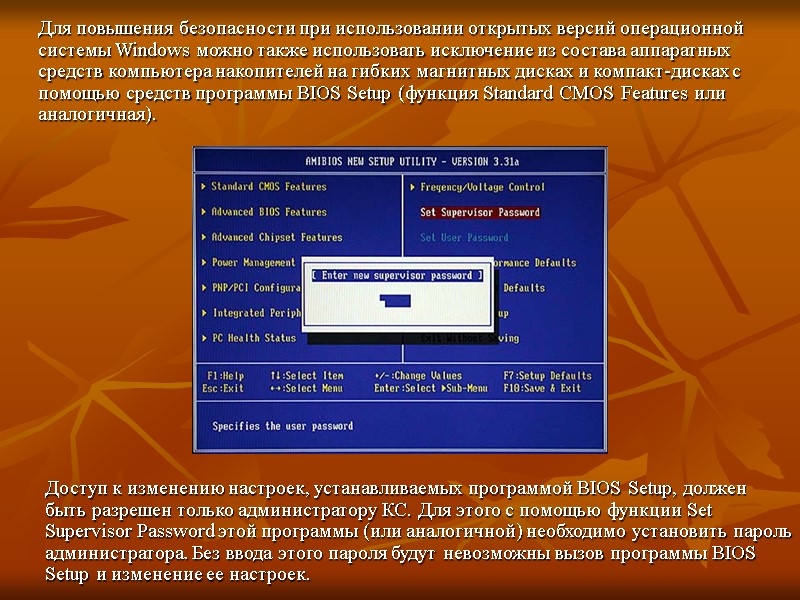

Для повышения безопасности при использовании открытых версий операционной системы Windows можно также использовать исключение из состава аппаратных средств компьютера накопителей на гибких магнитных дисках и компакт-дисках с помощью средств программы BIOS Setup (функция Standard CMOS Features или аналогичная). Доступ к изменению настроек, устанавливаемых программой BIOS Setup, должен быть разрешен только администратору КС. Для этого с помощью функции Set Supervisor Password этой программы (или аналогичной) необходимо установить пароль администратора. Без ввода этого пароля будут невозможны вызов программы BIOS Setup и изменение ее настроек.

Для повышения безопасности при использовании открытых версий операционной системы Windows можно также использовать исключение из состава аппаратных средств компьютера накопителей на гибких магнитных дисках и компакт-дисках с помощью средств программы BIOS Setup (функция Standard CMOS Features или аналогичная). Доступ к изменению настроек, устанавливаемых программой BIOS Setup, должен быть разрешен только администратору КС. Для этого с помощью функции Set Supervisor Password этой программы (или аналогичной) необходимо установить пароль администратора. Без ввода этого пароля будут невозможны вызов программы BIOS Setup и изменение ее настроек.

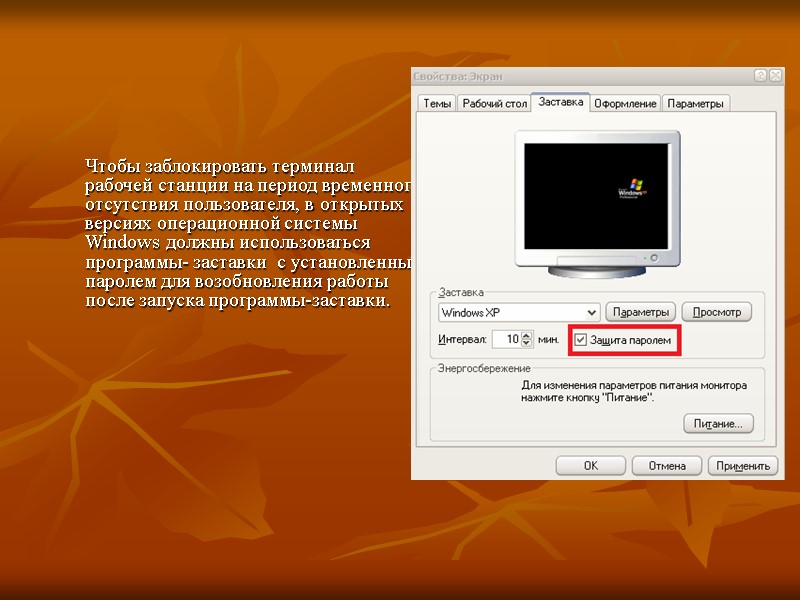

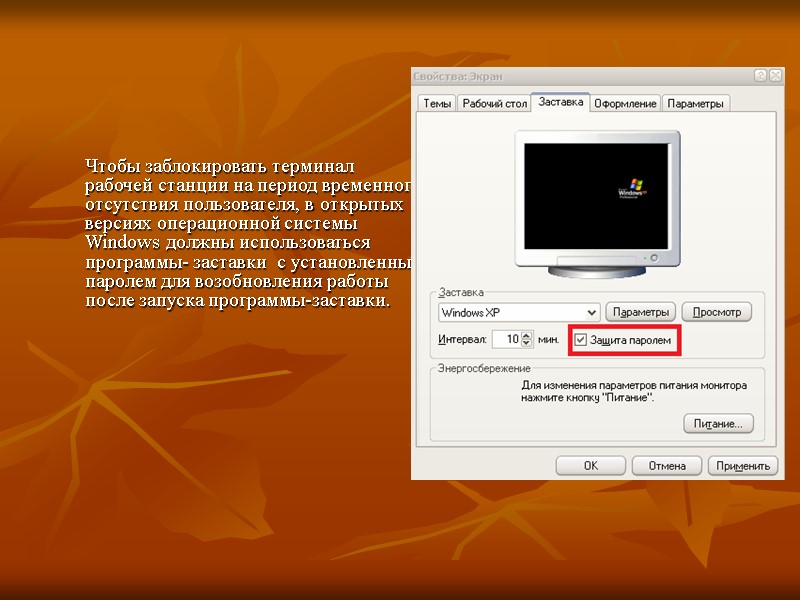

Чтобы заблокировать терминал рабочей станции на период временного отсутствия пользователя, в открытых версиях операционной системы Windows должны использоваться программы- заставки с установленным паролем для возобновления работы после запуска программы-заставки.

Чтобы заблокировать терминал рабочей станции на период временного отсутствия пользователя, в открытых версиях операционной системы Windows должны использоваться программы- заставки с установленным паролем для возобновления работы после запуска программы-заставки.

Пароли пользователей открытых версий операционной системы Windows сохраняются в файлах с расширением «.pwl» и с именем, совпадающим с логическим именем зарегистрированного пользователя КС, в зашифрованном виде. К сожалению, при этом используется нестойкая функция шифрования, поэтому в сети Интернет свободно распространяются программы для расшифрования файлов паролей, которые могут быть использованы нарушителем. Поэтому необходимо, но недостаточно применение следующих мер: запрет (с помощью редактора системных правил) запуска непривилегированными пользователями любых программ, кроме необходимых им для выполнения своих служебных обязанностей; запрет сохранения паролей привилегированных пользователей на рабочих станциях под управлением открытых версий Windows; Имеются и другие недостатки рассмотренных средств защиты от несанкционированного доступа к информации в открытых версиях операционной системы Windows: влияние ограничений на запускаемые пользователями приложения и отображение дисков распространяются только на приложения компании Microsoft, поэтому необходим тщательный и обоснованный выбор устанавливаемого программного обеспечения и накладываемых на его использование ограничений; возможен обход установленных ограничений на запуск приложений путем переименования файлов с помощью проводника Windows; для легальных пользователей, зарегистрированных в КС и имеющих доступ к жесткому диску компьютера, и запущенных ими программ невозможно осуществить разграничение доступа к файлам, папкам, принтерам и разделам реестра на этом компьютере ; если нарушителю удастся получить доступ к компьютеру с загруженной операционной системой, то он сможет попытаться изменить настройки, установленные программой BIOS Setup, путем прямого редактирования содержимого CMOS-памяти с помощью специальных программных средств.

Пароли пользователей открытых версий операционной системы Windows сохраняются в файлах с расширением «.pwl» и с именем, совпадающим с логическим именем зарегистрированного пользователя КС, в зашифрованном виде. К сожалению, при этом используется нестойкая функция шифрования, поэтому в сети Интернет свободно распространяются программы для расшифрования файлов паролей, которые могут быть использованы нарушителем. Поэтому необходимо, но недостаточно применение следующих мер: запрет (с помощью редактора системных правил) запуска непривилегированными пользователями любых программ, кроме необходимых им для выполнения своих служебных обязанностей; запрет сохранения паролей привилегированных пользователей на рабочих станциях под управлением открытых версий Windows; Имеются и другие недостатки рассмотренных средств защиты от несанкционированного доступа к информации в открытых версиях операционной системы Windows: влияние ограничений на запускаемые пользователями приложения и отображение дисков распространяются только на приложения компании Microsoft, поэтому необходим тщательный и обоснованный выбор устанавливаемого программного обеспечения и накладываемых на его использование ограничений; возможен обход установленных ограничений на запуск приложений путем переименования файлов с помощью проводника Windows; для легальных пользователей, зарегистрированных в КС и имеющих доступ к жесткому диску компьютера, и запущенных ими программ невозможно осуществить разграничение доступа к файлам, папкам, принтерам и разделам реестра на этом компьютере ; если нарушителю удастся получить доступ к компьютеру с загруженной операционной системой, то он сможет попытаться изменить настройки, установленные программой BIOS Setup, путем прямого редактирования содержимого CMOS-памяти с помощью специальных программных средств.

Отсутствие возможности разграничения доступа пользователей к ресурсам КС в рассматриваемых операционных системах является главной причиной отнесения их к классу открытых (слабо защищенных от несанкционированного доступа к информации) систем. Разграничение доступа к файлам и папкам с защищаемой информацией в такого рода системах возможно только с помощью их шифрования.

Отсутствие возможности разграничения доступа пользователей к ресурсам КС в рассматриваемых операционных системах является главной причиной отнесения их к классу открытых (слабо защищенных от несанкционированного доступа к информации) систем. Разграничение доступа к файлам и папкам с защищаемой информацией в такого рода системах возможно только с помощью их шифрования.